Configuración de la autenticación y los permisos de Azure Managed Grafana

Para procesar los datos, Azure Managed Grafana necesita permiso para acceder a los orígenes de datos. En esta guía, aprenderá a configurar la autenticación durante la creación de la instancia de Azure Managed Grafana para que Grafana pueda acceder a orígenes de datos mediante una identidad administrada asignada por el sistema o una entidad de servicio. En esta guía también se presenta la opción de agregar una asignación de rol de Lector de supervisión en la suscripción de destino.

Requisito previo

Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

Inicio de sesión en Azure

Inicie sesión en Azure con Azure Portal o con la CLI de Azure.

Inicie sesión en Azure Portal con su cuenta de Azure.

Configuración de la autenticación y los permisos durante la creación de la instancia

Cree un área de trabajo con Azure Portal o la CLI.

Configuración básica

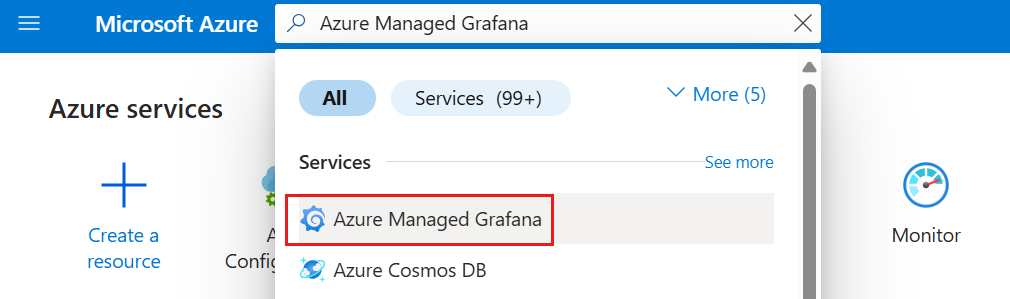

En la esquina superior izquierda de la página principal, seleccione Crear un recurso. En el cuadro Buscar recursos, servicios y documentos (G+/), escriba Azure Managed Grafana y seleccione Azure Managed Grafana.

Seleccione Crear.

En el panel Aspectos básicos, especifique las opciones siguientes.

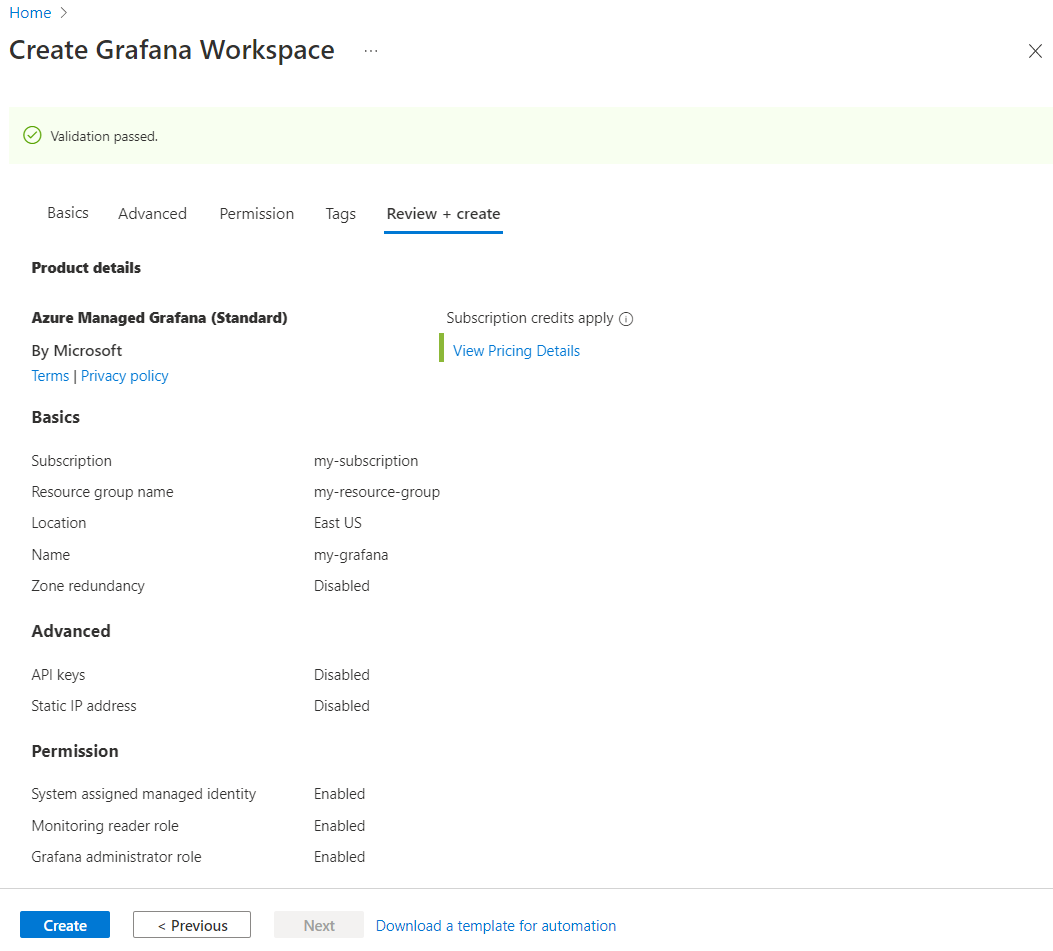

Configuración Descripción Ejemplo Id. de suscripción Seleccione la suscripción de Azure que quiere usar. my-subscription Definición de un nombre de grupo de recursos Cree un grupo de recursos para los recursos de Azure Managed Grafana. my-resource-group Location Use la ubicación para especificar la ubicación geográfica en la que se hospedará el recurso. Elija la ubicación más cercana a usted. (EE. UU.) Este de EE. UU. Nombre Escriba un nombre de recurso único. Se usará como nombre de dominio en la dirección URL de Managed Grafana. my-grafana Plan de precios Elija entre un plan Esencial (versión preliminar) y un plan Estándar. El nivel Estándar ofrece características adicionales. Más información sobre los planes de precios. Essential (versión preliminar) Mantenga todos los demás valores predeterminados y seleccione la pestaña Permiso para controlar los derechos de acceso de la instancia de Grafana y los orígenes de datos:

Configuración de las opciones de permisos

Revise los siguientes métodos para administrar los permisos para acceder a los orígenes de datos en Azure Managed Grafana.

Con la identidad administrada habilitada

La identidad administrada asignada por el sistema es el método de autenticación predeterminado proporcionado a todos los usuarios que tienen el rol Propietario o Administrador de acceso de usuario para la suscripción.

Nota:

En la pestaña Permisos, si Azure muestra el mensaje "Debe ser una suscripción "Propietario" o "Administrador de acceso de usuario" para usar esta característica", vaya a la sección siguiente de este documento para obtener información sobre cómo configurar Azure Managed Grafana con la identidad administrada asignada por el sistema deshabilitada.

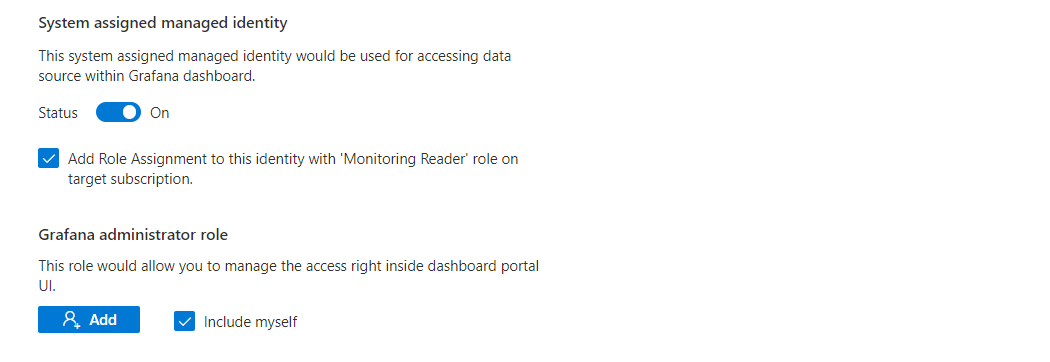

La casilla Identidad administrada asignada por el sistema se establece en Activado de forma predeterminada.

La casilla Agregue la asignación de roles a esta identidad con el rol "Lector de supervisión" en la suscripción de destino está seleccionada de forma predeterminada. Si desactiva esta casilla, deberá agregar manualmente asignaciones de roles para Azure Managed Grafana más adelante. Como referencia, vaya a Modificación de los permisos de acceso a Azure Monitor.

Bajo el rol de administrador de Grafana, la casilla Incluirme a mí mismo está activada de forma predeterminada. Opcionalmente, seleccione Agregar para conceder el rol de administrador de Grafana a más miembros.

Con la identidad administrada deshabilitada

Azure Managed Grafana también puede acceder a orígenes de datos con la identidad administrada deshabilitada. Puede usar una entidad de servicio para la autenticación mediante un identificador de cliente y un secreto.

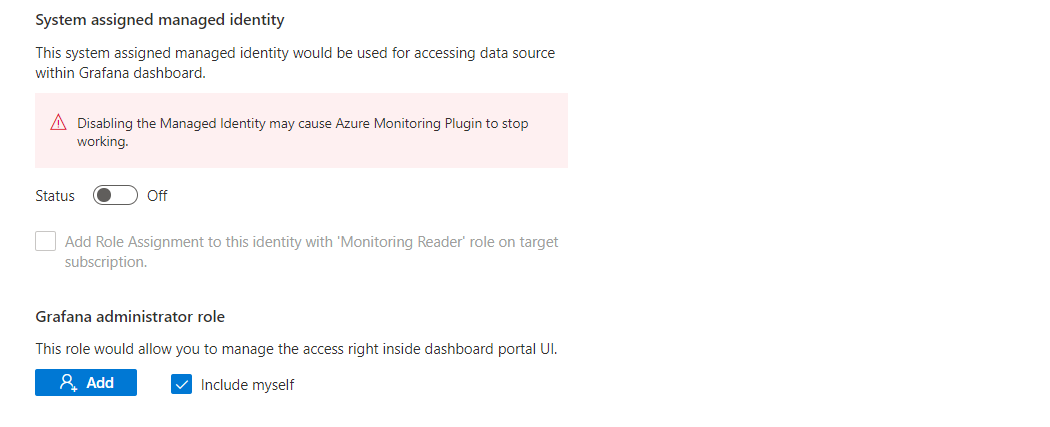

En la pestaña Permisos , establezca el cuadro Identidad administrada asignada por el sistema en Desactivado. La línea Agregar asignación de roles a esta identidad con el rol "Lector de supervisión" en la suscripción de destino se atenua automáticamente.

En Rol de administrador de Grafana, si tiene el rol Propietario o Administrador de acceso de usuario para la suscripción, la casilla Incluirme a mí mismo está activada de forma predeterminada. Opcionalmente, seleccione Agregar para conceder el rol de administrador de Grafana a más miembros. Si no tiene el rol necesario, no podrá administrar los derechos de acceso de Grafana usted mismo.

Nota:

Al desactivar la identidad administrada asignada por el sistema, se deshabilita el complemento de origen de datos de Azure Monitor para la instancia de Azure Managed Grafana. En este escenario, use una entidad de servicio en lugar de Azure Monitor para acceder a orígenes de datos.

Revisión y creación de la nueva instancia

Seleccione la pestaña Revisar y crear . Después de ejecutar la validación, seleccione Crear. El recurso de Azure Managed Grafana se está implementando.

Actualización de permisos y autenticación

Una vez creada el área de trabajo, puede activar o desactivar la identidad administrada asignada por el sistema y actualizar las asignaciones de roles de Azure para Azure Managed Grafana.

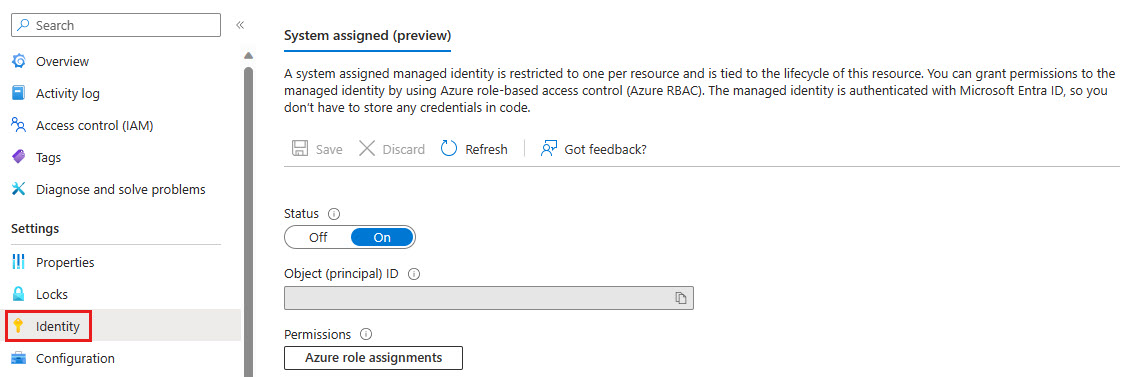

En Azure Portal, en el menú izquierdo, en Configuración y, posteriormente, Identidad.

Establezca el estado Asignado por el sistema en Desactivado, para desactivar la identidad administrada asignada por el sistema o establézcalo en Activado para activar este método de autenticación.

En los permisos, seleccione Asignaciones de roles de Azure.

Cuando haya terminado, seleccione Guardar

Nota:

Deshabilitar una identidad administrada asignada por el sistema es irreversible. Si vuelve a habilitar la identidad en el futuro, Azure creará una nueva identidad.