Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describe la característica Insights (versión preliminar) de Azure Migrate, que proporciona una evaluación de seguridad del inventario de infraestructura y software detectado en el centro de datos.

Ventajas clave de Insights: ¿Qué obtienen los usuarios?

- Revise los riesgos de seguridad en el centro de datos al principio durante la planeación de la migración.

- Planee la mitigación para corregir problemas de seguridad y hacer que la migración a Azure sea fluida y segura.

- Identifique y planifique la actualización de servidores Windows y Linux con sistemas operativos que han alcanzado el fin de su soporte técnico, software que ha llegado al final de su soporte técnico y actualizaciones pendientes.

- Detecte vulnerabilidades en el software detectado y tome medidas para corregir los riesgos.

- Identifique los servidores sin software de administración de revisiones o seguridad y planee configurar Microsoft Defender for Cloud y Azure Update Manager.

Datos de Security Insights

Azure Migrate se centra actualmente en un conjunto básico de áreas de riesgo de seguridad. Cada área corresponde a una información de seguridad específica. En la tabla siguiente se resumen los datos de conclusiones disponibles:

| Resource | Información de seguridad | Detalles |

|---|---|---|

| Servers | Con riesgos de seguridad | Los servidores se marcan si tienen al menos uno de los siguientes riesgos de seguridad: Sistema operativo de finalización del soporte técnico, Software de fin de soporte técnico, Vulnerabilidades conocidas (CVE), Software de administración de revisiones o seguridad que faltan, Actualizaciones críticas o de seguridad pendientes |

| Fin del soporte técnico del sistema operativo | Servidores con sistema operativo sin soporte. | |

| Finalización del soporte técnico del software | Servidores con software cuyo soporte ha finalizado detectado en Azure Migrate. | |

| Con vulnerabilidades | Servidores con vulnerabilidad conocida (CVE) en el sistema operativo y software detectado. | |

| Falta software de seguridad | Servidores sin ningún software detectado que pertenezca a la categoría Software de seguridad. | |

| Falta software de administración de revisiones | Servidores sin ningún software de administración de revisiones detectado. | |

| Actualizaciones pendientes | Servidores con actualizaciones o revisiones pendientes. | |

| Programas informáticos | Con riesgos de seguridad | Software con al menos uno de los riesgos de seguridad: fin del soporte técnico, vulnerabilidades. |

| Finalización del soporte | Software declarado final de soporte técnico por proveedor. | |

| Con vulnerabilidades | Software con vulnerabilidad conocida (CVE). |

¿Cómo se deriva Insights?

Azure Migrate identifica posibles riesgos de seguridad en el centro de datos mediante los datos de inventario de software recopilados a través del proceso de detección de dispositivos de Azure Migrate. Al ejecutar una detección del entorno local, normalmente se proporcionan credenciales de invitado para los servidores Windows y Linux. Esto permite que la herramienta recopile información sobre el software instalado, la configuración del sistema operativo y las actualizaciones pendientes. Azure Migrate procesa estos datos para generar información de seguridad clave sin necesidad de credenciales ni permisos adicionales.

Nota:

Azure Migrate no instala agentes adicionales ni ejecuta un análisis profundo de su entorno. La información de seguridad se limita a los datos de software y del sistema operativo detectados a través de la detección rápida del dispositivo de Azure Migrate. Analiza los datos de inventario de software recopilados y los cruza con bases de datos disponibles públicamente de vulnerabilidades y ciclos de vida de soporte para resaltar los riesgos de seguridad en el centro de datos.

Los riesgos de seguridad se derivan a través de una serie de análisis siguientes:

Software de fin de soporte: Azure Migrate comprueba las versiones del software detectado en el repositorio endoflife.date disponible públicamente. Todos los datos de fin de vida se actualizan cada 7 días. Si se encuentra que el software está al final del soporte técnico (lo que significa que el proveedor ya no proporciona actualizaciones de seguridad), lo marca como un riesgo de seguridad. La identificación temprana del software no compatible le ayuda a planear actualizaciones o mitigaciones como parte de la migración a la nube.

Vulnerabilidades: Azure Migrate identifica el software instalado y el sistema operativo (SO) para cada servidor. Asigna el software detectado y el sistema operativo a la nomenclatura de CPE (Common Platform Enumeration) mediante el modelo de IA, que proporciona una identificación única para cada versión de software. Almacena solo metadatos de software (nombre, publicador, versión) y no captura ninguna información específica de la organización. Azure Migrate correlaciona los nombres de CPE con identificadores CVE conocidos (vulnerabilidades comunes y exposiciones). Los identificadores CVE son identificadores únicos asignados a vulnerabilidades de ciberseguridad divulgadas públicamente y ayudan a las organizaciones a identificar y realizar un seguimiento de las vulnerabilidades de forma estándar. Consulte CVE para obtener más detalles. La información sobre los identificadores CVE y el software relacionado procede de la base de datos de vulnerabilidades nacional (NVD) disponible públicamente, administrada por NIST. Esto ayuda a identificar vulnerabilidades en el software. Cada vulnerabilidad se clasifica por nivel de riesgo (Crítico, Alto, Medio y Bajo) en función de la puntuación de CVSS proporcionada por NVD. Esta característica usa la API nvD, pero no está aprobada ni certificada por la NVD. Todos los datos cve de NVD se actualizan cada 7 días.

Actualizaciones pendientes para servidores: Azure Migrate identifica las máquinas que no están totalmente revisadas ni actualizadas en función de los metadatos de Windows Update para servidores windows y metadatos del administrador de paquetes de Linux para servidores Linux. También recupera la clasificación de estas actualizaciones (Crítico, Seguridad, Otras actualizaciones) y las muestra para tener más en cuenta. Azure Migrate actualiza los datos de los administradores de paquetes de Windows Updates y Linux cada 24 horas. Esta información se presenta como Servidores con actualizaciones de seguridad y críticas pendientes, lo que indica que el servidor no está totalmente revisado y se debe actualizar.

Falta software de administración de revisiones y seguridad: Azure Migrate clasifica el software mediante el procesamiento de su nombre y publicador en categorías y sub categorías predefinidas. Más información. Identifica servidores no protegidos que carecen de software de seguridad y cumplimiento identificado a través del inventario de software. Por ejemplo, si el inventario de software indica un servidor sin software en categorías como, antivirus, detección de amenazas, SIEM, IAM o administración de revisiones, Azure Migrate marca el servidor como un riesgo de seguridad potencial.

Azure Migrate actualiza la información de seguridad cada vez que actualiza los datos de inventario de software detectados. La plataforma actualiza la información al ejecutar una nueva detección o cuando el dispositivo de Azure Migrate envía actualizaciones de inventario. Normalmente, ejecuta una exploración completa al principio de un proyecto y puede llevar a cabo revisiones periódicas antes de finalizar una evaluación. Los cambios del sistema, como los nuevos parches o el software que han llegado al final de su vida útil, se reflejarán en las perspectivas de seguridad actualizadas.

Cálculo del número de riesgos de seguridad

Use la fórmula siguiente para calcular el número de riesgos de seguridad de un servidor:

Marca de fin de soporte técnico del sistema operativo + Marca de fin de soporte técnico de software + Número de vulnerabilidades + Número de actualizaciones críticas y de seguridad pendientes + Marca de software de seguridad + Marca de software de administración de revisiones

- Marca de fin de soporte técnico del sistema operativo = 1 si el sistema operativo del servidor está al final del soporte técnico; de lo contrario, 0.

- Indicador de fin de soporte de software = 1 si el software ya no tiene soporte; de lo contrario, 0.

- Número de vulnerabilidades = Recuento de CVEs identificados para el servidor.

- Número de actualizaciones críticas y de seguridad pendientes = Actualizaciones pendientes para servidores Windows y Linux clasificados como Crítico o Seguridad.

- Marca de software de seguridad = 1 si no se detectó ningún software que pertenezca a la categoría Seguridad en el servidor; de lo contrario, 0.

- Indicador de gestión de parches = 1 si no se detectó ningún software que pertenezca a la subcategoría de Gestión de Parches en el servidor; de lo contrario, 0.

Nota:

Proporcionan información sobre seguridad en Azure Migrate para guiar y destacar los posibles riesgos de seguridad en el centro de datos. No están diseñados para compararse con herramientas de seguridad especializadas. Se recomienda adoptar servicios de Azure como Microsoft Defender for Cloud y Azure Update Manager para una protección completa del entorno híbrido.

Requisitos previos para revisar Insights

Asegúrese de que se cumplen los siguientes requisitos previos para generar información completa:

- Use la detección basada en dispositivos en Azure Migrate para revisar Insights. Puede tardar hasta 24 horas después del descubrimiento para generar Insights. No se admite el descubrimiento basado en importación.

- Use un proyecto existente o cree un proyecto de Azure Migrate mediante el portal en cualquiera de las regiones públicas admitidas por Azure Migrate. Esta funcionalidad no se admite actualmente en nubes gubernamentales.

- Asegúrese de que las características de detección de invitados están habilitadas en los dispositivos.

- Asegúrese de que no haya ningún problema de detección de software. Vaya al Centro de actividades en el proyecto de Azure Migrate para filtrar los problemas del inventario de software.

- Asegúrese de que el inventario de software se recopila activamente para todos los servidores al menos una vez en los últimos 30 días.

Revisión de Insights

Para revisar la información de Azure Migrate:

Vaya al portal de Azure Migrate .

Seleccione el proyecto en Todos los proyectos.

En el menú izquierdo, seleccione Explorarinformación de inventario >(versión preliminar) para revisar la información de seguridad del proyecto seleccionado. En esta página se proporciona un resumen de los riesgos de seguridad en los servidores y el software detectados.

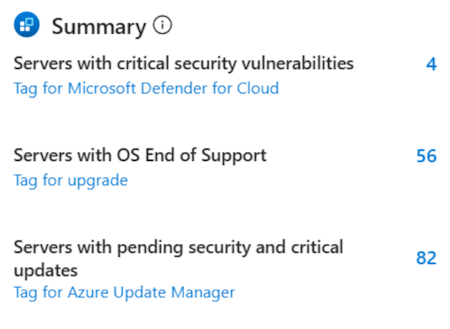

Seleccione cualquier perspectiva para revisar la información detallada. La tarjeta Resumen resalta los riesgos de seguridad críticos en el centro de datos que necesitan atención inmediata. Identifica:

- Servidores con vulnerabilidades críticas que se benefician de habilitar Microsoft Defender for Cloud después de la migración.

- Los servidores que están ejecutando sistemas operativos sin soporte técnico, se recomienda actualizarlos durante la migración.

- Número de servidores con actualizaciones críticas y de seguridad pendientes, que sugieren corrección mediante Azure Update Manager después de la migración. Puede etiquetar servidores con riesgos críticos para facilitar la planificación y mitigación efectivas durante la modernización hacia Azure.

Revisión de la evaluación de riesgos del servidor

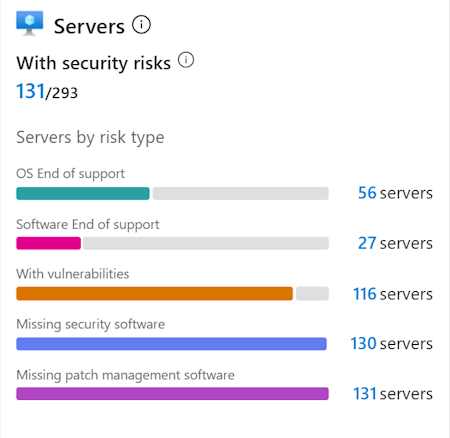

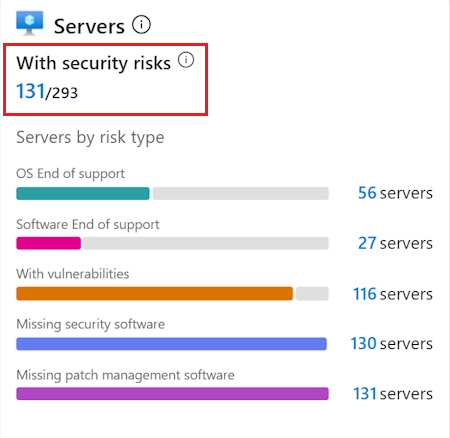

La tarjeta Servidores muestra un resumen de todos los servidores detectados con riesgos de seguridad. Un servidor se considera en riesgo si tiene al menos uno de los siguientes problemas:

Sistema operativo de fin de soporte técnico

Software de finalización del soporte técnico

Vulnerabilidades conocidas (CVE) en software instalado o sistema operativo

Falta software de administración de revisiones o seguridad

Actualizaciones críticas o de seguridad pendientes

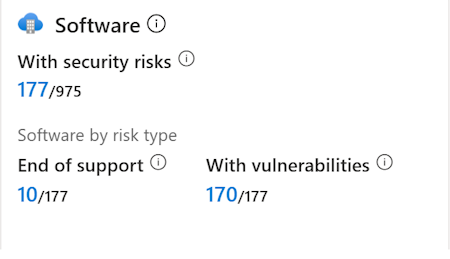

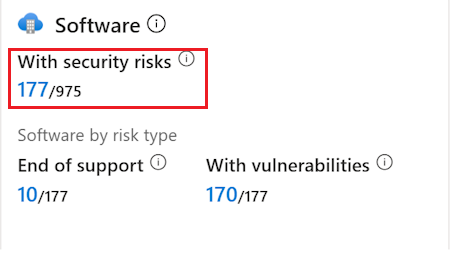

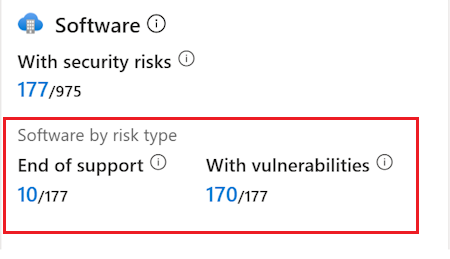

Revisión de la evaluación de riesgos de software

La tarjeta de software muestra un resumen de todo el software detectado con riesgos de seguridad. El software está marcado como en riesgo si está sin soporte o presenta vulnerabilidades conocidas (CVE). La tarjeta muestra el número de softwares al final de su soporte técnico y con vulnerabilidades como fracciones del total de softwares con riesgos de seguridad.

Revisión detallada de Security Insights

Para revisar los riesgos de seguridad detallados para servidores y software, realice las siguientes acciones:

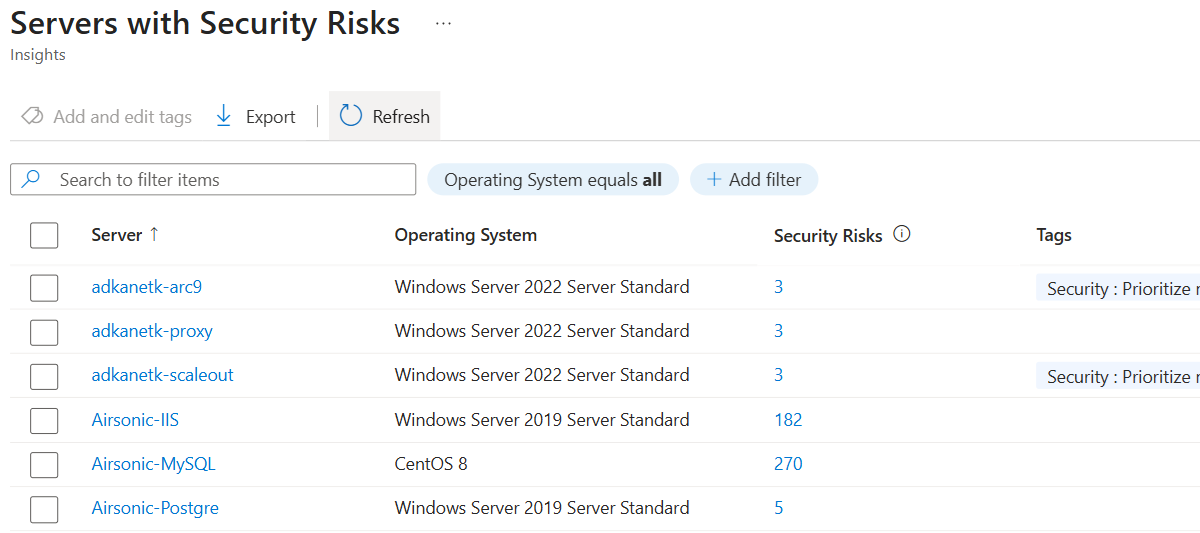

Revisión de servidores con riesgos de seguridad

Para revisar los riesgos de seguridad detallados para los servidores, siga estos pasos:

Vaya al panel Conclusiones (versión preliminar).

En la tarjeta Servidores, seleccione el vínculo que muestra el número de servidores con riesgos de seguridad.

Puede ver la lista detallada de servidores detectados, aplicar etiquetas para admitir el planeamiento de la migración y exportar los datos del servidor como un archivo .csv.

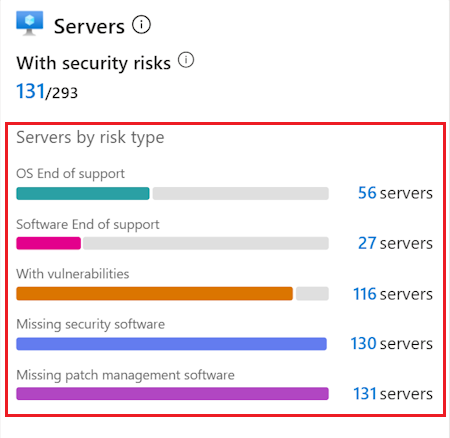

Visualización de servidores por riesgo de seguridad

Para ver los servidores con riesgos de seguridad específicos, vaya al panel Insights (versión preliminar). En la tarjeta Servidores, verá y seleccionará una lista detallada de los servidores afectados por los siguientes problemas:

- Sistemas operativos de fin de soporte técnico

- Software de finalización del soporte técnico

- Vulnerabilidades conocidas (CVE) en sistemas operativos o software instalados

- Faltan herramientas de administración de revisiones o seguridad

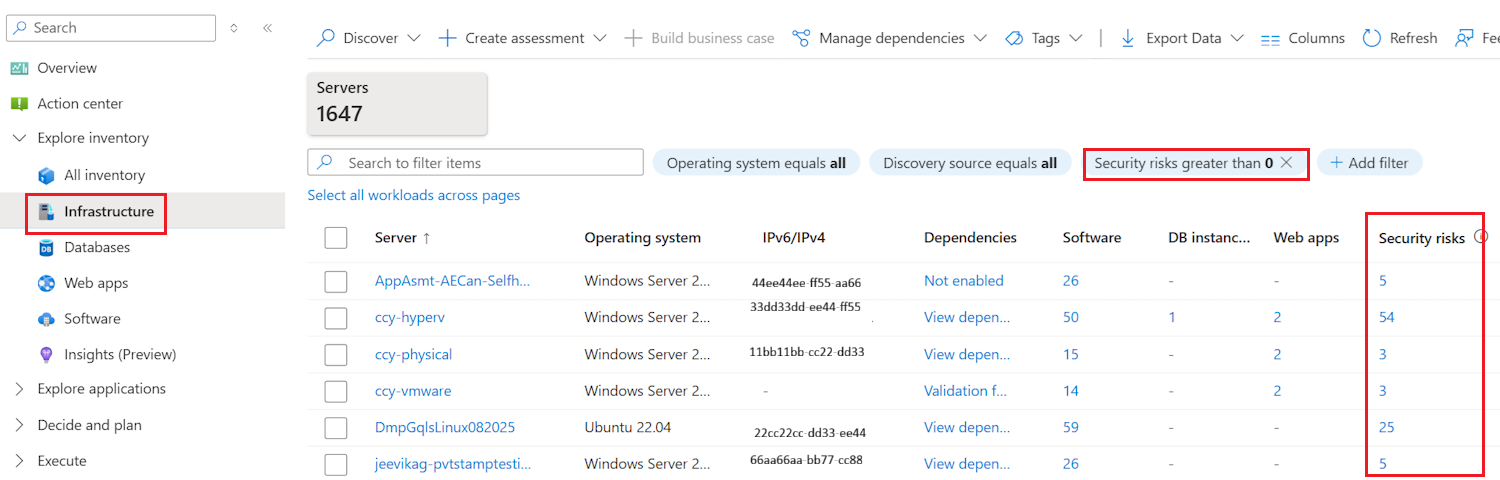

Como alternativa, puede filtrar servidores con riesgos de seguridad desde los paneles Explorar inventario>Todo el inventario y Explorar inventario>Infraestructura.

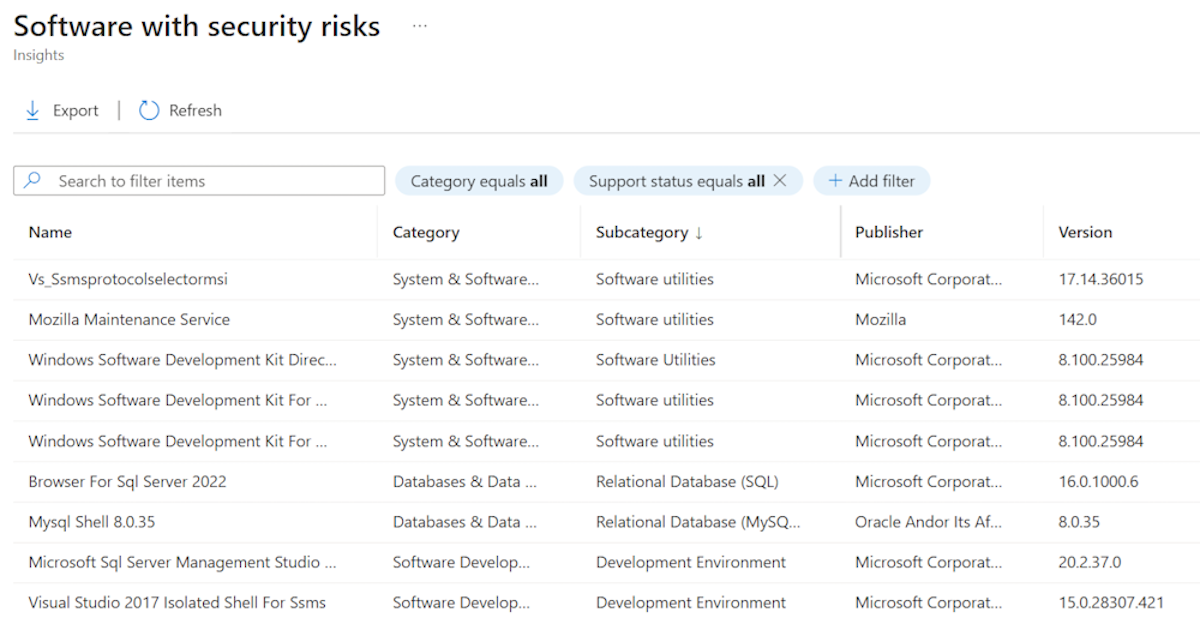

Revisión del software con riesgos de seguridad

Para revisar el software con riesgos de seguridad identificados, siga estos pasos:

Vaya al panel Conclusiones (versión preliminar).

En la tarjeta Software , seleccione el vínculo que muestra el número de elementos de software con riesgos de seguridad.

Puede ver la lista detallada del software detectado, examinar los metadatos asociados y exportar los datos como un archivo .csv.

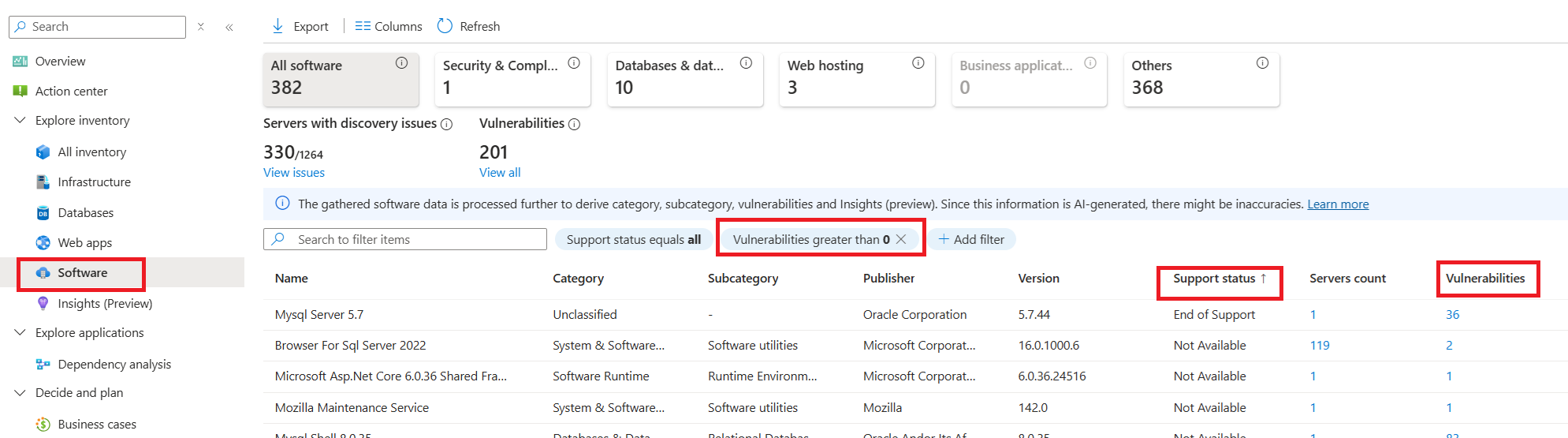

Para ver el software con riesgos de seguridad específicos, vaya al panel Conclusiones (versión preliminar). aquí verá una lista detallada del software afectado debido a los siguientes problemas:

- Estado de finalización del soporte técnico

- Vulnerabilidades conocidas (CVE)

Como alternativa, puede filtrar software al final de su soporte y software con vulnerabilidades conocidas desde el panel Explorar inventario>Software.

Revisión detallada de Security Insights para un servidor

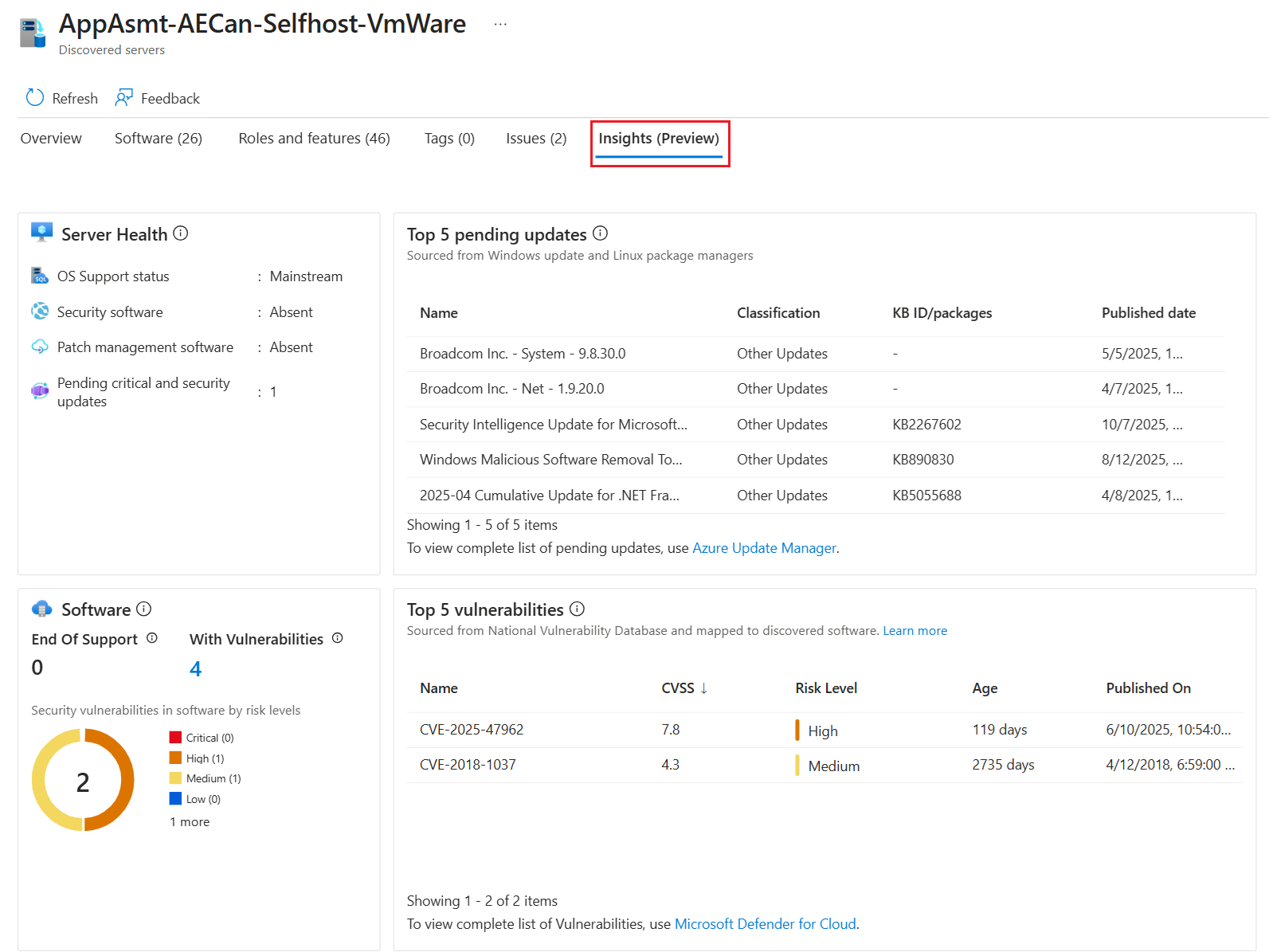

Para ver información detallada de seguridad para un servidor específico:

Vaya al panel Infraestructura en el menú izquierdo y seleccione el servidor que desea revisar.

Seleccione la pestaña Insights (versión preliminar). La pestaña muestra información de seguridad para el servidor seleccionado, entre las que se incluyen:

- Estado de compatibilidad del sistema operativo

- Presencia de software de administración de revisiones y seguridad

- Actualizaciones críticas y de seguridad pendientes

- Software de finalización del soporte técnico

- Software con vulnerabilidades conocidas (CVE)

- Se proporciona el resumen de las cinco actualizaciones pendientes principales y las cinco principales vulnerabilidades para ayudar a priorizar la corrección.

Administración de permisos para Security Insights

Los informes de seguridad están habilitados de forma predeterminada para todos los usuarios. Para administrar el acceso, cree roles personalizados y quite los permisos siguientes:

| Resource | Permissions | Description |

|---|---|---|

| Actualizaciones pendientes | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/pendingupdates/* |

Leer las actualizaciones pendientes del sitio de Hyper-V |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/pendingupdates/* |

Leer actualizaciones pendientes del sitio de servidor físico | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/pendingupdates/* |

Lectura de actualizaciones pendientes de la máquina virtual de VMware | |

| Puntos vulnerables | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/vulnerabilities/* |

Leer vulnerabilidades del sitio de Hyper-V |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/vulnerabilities/* |

Leer las vulnerabilidades del sitio del servidor físico | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/vulnerabilities/* |

Leer vulnerabilidades de la máquina de VMware |

También puede implementar roles integrados para Azure Migrate para administrar el acceso para ver Insights. Aprende más

El siguiente mensaje de error se muestra cuando un usuario no tiene permisos para ver Insights:

Nota:

El estado de soporte técnico para sistemas operativos y software es una propiedad de nivel de máquina. El acceso de usuario a esta información viene determinado por los permisos asignados en el nivel de equipo.

Exploración de los servicios de Azure para mitigar los riesgos de seguridad

Azure ofrece soluciones integradas para identificar y mitigar los riesgos de seguridad y reforzar la posición de seguridad en la nube:

- Microsoft Defender for Cloud ofrece administración unificada de seguridad y protección contra amenazas avanzada. Evalúa continuamente los recursos en busca de configuraciones incorrectas y vulnerabilidades, lo que proporciona recomendaciones accionables para proteger la infraestructura. Al alinearse con los estándares de cumplimiento del sector, garantiza que las cargas de trabajo sigan siendo seguras y compatibles.

- Azure Update Manager simplifica la aplicación de revisiones del sistema operativo sin infraestructura adicional. Automatiza las programaciones de actualización para minimizar los riesgos de seguridad de los sistemas sin revisión y ofrece informes detallados de cumplimiento. Con un control pormenorizado sobre las implementaciones, ayuda a mantener la integridad del sistema y la resistencia frente a las amenazas en constante evolución.

Pasos siguientes

- Obtenga más información sobre los permisos en Azure Migrate.

- Obtenga más información sobre el costo de seguridad en caso empresarial.

- Obtenga más información sobre las evaluaciones.