Supervisión de máquinas virtuales (para la función de red virtualizada)

En esta sección se describen las herramientas opcionales que pueden usar los operadores de telecomunicaciones para supervisar las cargas de trabajo de las funciones de red virtualizadas (VNF). Con el agente de Azure Monitor, se pueden recopilar los registros y las métricas de rendimiento de las máquinas virtuales en las que se ejecutan funciones de red virtualizadas. Uno de los requisitos previos del agente de Azure Monitor es la conectividad de Arc con Azure (mediante Azure Arc para servidores).

Incorporación de extensiones con la CLI mediante la autenticación de identidad administrada

Si habilita agentes de supervisión en máquinas virtuales mediante la CLI, asegúrese de que están instaladas las versiones adecuadas de la CLI:

- azure-cli: posterior a la 2.39.0

- azure-cli-core: posterior a la 2.39.0

- Resource-graph: posterior a la 2.1.0

Documentación para empezar con la CLI de Azure, cómo instalarla en varios sistemas operativos y cómo instalar extensiones de la CLI.

Conectividad de Arc

Los servidores habilitados para Azure Arc permiten administrar servidores físicos Linux y máquinas virtuales hospedadas fuera de Azure, como un entorno de nube local como Operator Nexus. Una máquina híbrida es cualquier máquina que no se ejecute en Azure. Cuando una máquina híbrida se conecta a Azure, se convierte en una máquina conectada y se trata como un recurso de Azure. Cada máquina conectada tiene un identificador de recurso que permite incluirla en un grupo de recursos.

Requisitos previos

Antes de comenzar, asegúrese de examinar los requisitos previos y compruebe que su suscripción y sus recursos los cumplen. Estos son algunos de dichos requisitos:

- La máquina virtual con la función de red virtualizada está conectada a CloudServicesNetwork (la red que la máquina virtual usa para comunicarse con los servicios Operator Nexus).

- Tiene acceso mediante SSH a una máquina virtual con función de red virtualizada.

- Proxies e instalación de wget:

- Asegúrese de que wget está instalado.

- Para establecer el proxy como una variable de entorno, ejecute:

echo "http\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

echo "https\_proxy=http://169.254.0.11:3128" \>\> /etc/environment

- Tiene los permisos adecuados en la máquina virtual con VNF para poder ejecutar scripts, instalar dependencias de paquetes, etc. Para más información, viste este vínculo.

- Para poder usar servidores habilitados para Azure Arc, es preciso que los siguientes proveedores de recursos de Azure estén registrados en su suscripción:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

Si no lo están, puede utilizar los siguientes comandos para registrarlos:

az account set --subscription "{Your Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

Implementación

Puede conectar servidores de Arc en su entorno realizando manualmente un conjunto de pasos. La máquina virtual con VNF se puede conectar a Azure mediante un script de implementación. O bien, se puede usar un método automatizado, lo que implica ejecutar un script de plantilla. El script se puede usar para automatizar la descarga e instalación del agente.

Este método requiere que tenga permisos de administrador en la máquina para instalar y configurar el agente. En la máquina Linux, puede implementar el agente necesarios mediante la cuenta raíz.

El script para automatizar la descarga y la instalación, y para establecer la conexión con Azure Arc, está disponible en Azure Portal. Para completar el proceso, siga estos pasos:

En el explorador, vaya a Azure Portal.

En la página Seleccionar un método, elija el icono Add a single server (Agregar un solo servidor) y, luego, seleccione Generar script.

En la página Requisitos previos, seleccione Siguiente.

En la página Detalles del recurso, aporte la siguiente información:

En la lista desplegable Suscripción, seleccione la suscripción en la que se administrará la máquina.

En la lista desplegable Grupo de recursos, seleccione el grupo de recursos desde el que se administrará la máquina.

En la lista desplegable Región, seleccione la región de Azure en la que almacenar los metadatos del servidor.

En la lista desplegable Sistema operativo, seleccione el sistema operativo de la máquina virtual con VNF.

Si la máquina utiliza un servidor proxy para conectarse a Internet, especifique su dirección IP. Si se usa un nombre y un número de puerto, especifique esa información.

Seleccione Siguiente: Etiquetas.

En la página Etiquetas, revise las etiquetas de ubicación física predeterminadas sugeridas y escriba un valor, o bien especifique una o varias etiquetas personalizadas para que cumplan sus estándares.

Seleccione Siguiente: Descargar y ejecutar el script.

En la pestaña Descargar y ejecutar el script, revise la información del resumen y seleccione Descargar. Si todavía necesita realizar cambios, seleccione Anterior.

Nota:

- Establezca la marca exit_on_error al principio del script para asegurarse de que se produce un error rápidamente y no se indica falsamente al final que todo está correcto. Por ejemplo, use "set -e" al principio del script de Shell.

- Agregue export http_proxy=<PROXY_URL> y export https_proxy=<PROXY_URL> al script, junto con las instrucciones de export, al script de conectividad de Arc (IP del proxy: 169.254.0.11:3128).

Para implementar azcmagent en el servidor, inicie sesión en el servidor con una cuenta que tenga acceso raíz. Cambie a la carpeta en la que copió el script y ejecútelo en el servidor, para lo que debe ejecutar el script OnboardingScript.sh.

Si el agente no se inicia una vez completada la instalación, compruebe los registros para obtener información detallada del error. El directorio de registro es /var/opt/azcmagent/log.

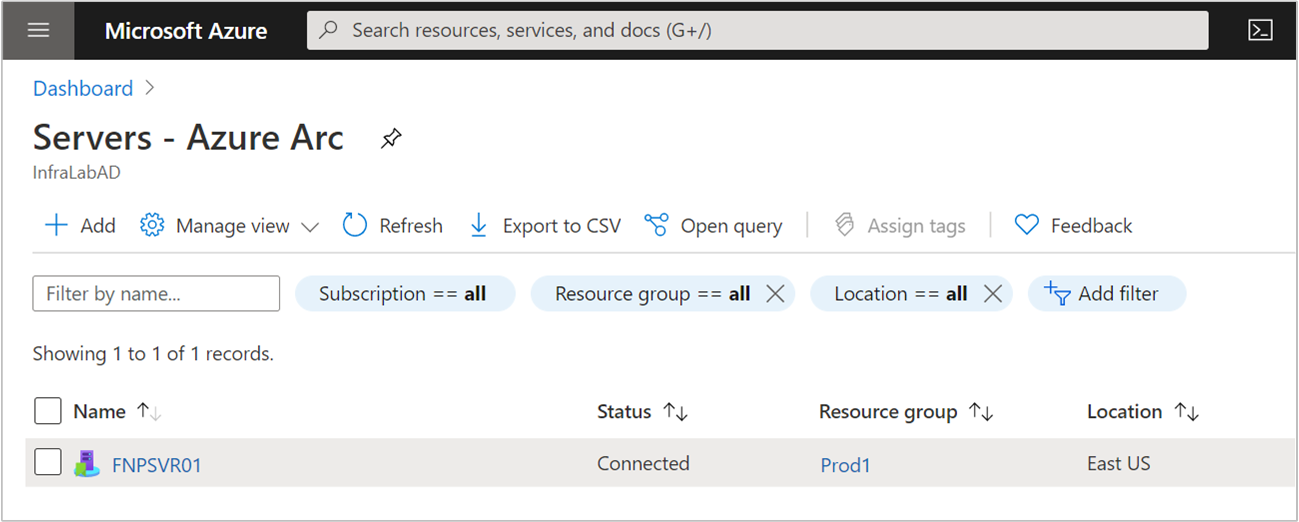

Después de instalar el agente y configurarlo para que se conecte a servidores habilitados para Azure Arc, compruebe en Azure Portal si el servidor se ha conectado correctamente.

Ilustración: Máquina virtual de ejemplo inscrita en Arc

Solución de problemas

Nota: Si ve errores durante la ejecución del script, corríjalos y vuelva a ejecutar el script antes de realizar los pasos siguientes.

Algunas razones comunes por las que se producen errores:

- No se dispone de los permisos necesarios en la máquina virtual.

- El paquete wget no está instalado en la máquina virtual.

- Si no puede instalar las dependencias del paquete, se debe a que el proxy no se han agregado los dominios requeridos a las direcciones URL. Por ejemplo, en Ubuntu, apt no puede instalar dependencias porque no puede acceder a ".ubuntu.com". Agregue los puntos de conexión de salida necesarios al proxy.

Agente de Azure Monitor

El agente de Azure Monitor se implementa como una extensión de máquina virtual de Azure en las máquinas conectadas a Arc. También se enumeran las opciones necesarias para crear asociaciones con reglas de recopilación de datos que definen qué datos debe recopilar el agente. La instalación, actualización o desinstalación del agente de Azure Monitor no requerirá el reinicio del servidor.

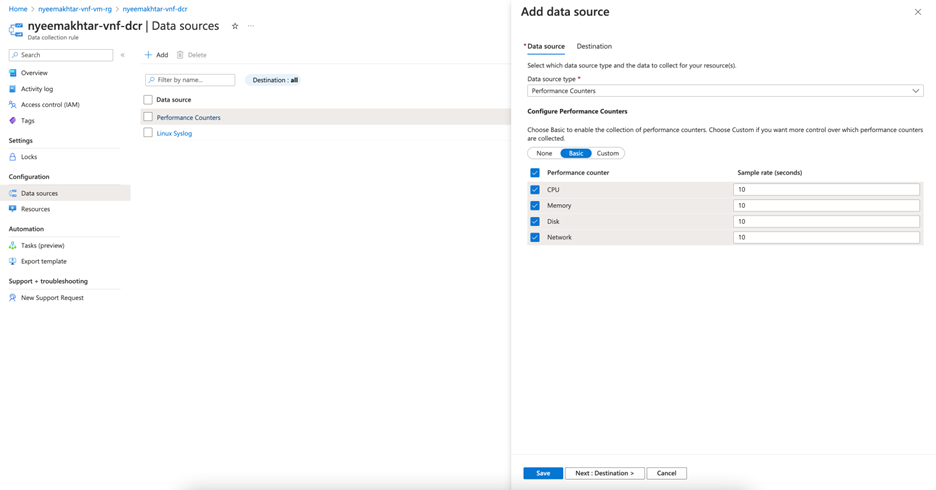

Asegúrese de configurar la recopilación de registros y métricas y que utiliza para ello la regla de recopilación de datos.

Ilustración: Adición del origen por parte de DCR

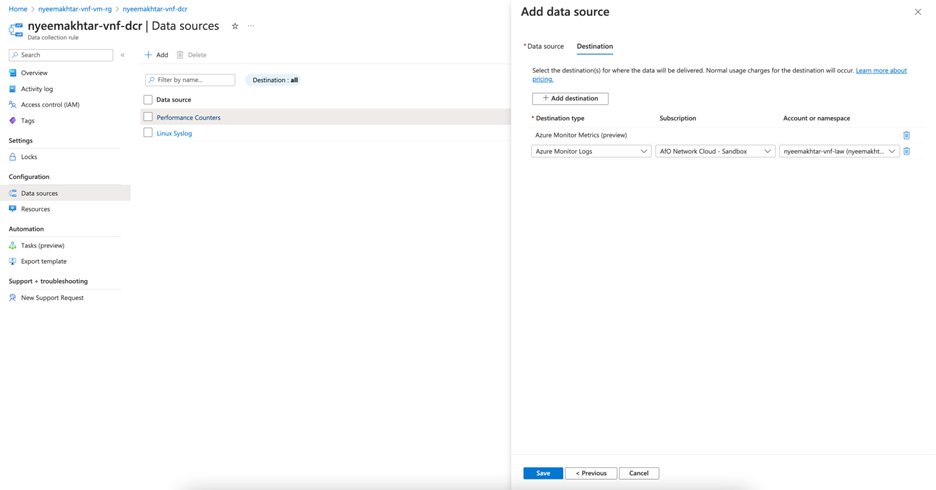

Nota: El destino de las métricas configuradas con DCR debe ser el área de trabajo de Log Analytics, ya que aún no se admite en las métricas de Azure Monitor.

Ilustración: DCR incorpora un destino

Requisitos previos

Para poder instalar el agente de Azure Monitor es preciso cumplir los siguientes requisitos previos.

- Permisos: si desea usar cualquier método que no sea Azure Portal, debe tener las siguientes asignaciones de roles para instalar el agente:

| Rol integrado | Ámbitos | Motivo |

|---|---|---|

| Colaborador de la máquina virtualAdministrador de recursos de Azure Connected Machine | Servidores habilitados para Azure Arc | Implementación del agente |

| Cualquier rol que incluya la acción Microsoft.Resources/deployments/* | Suscripción o grupo de recursos | Implementación de las plantillas de Azure Resource Manager |

Instalación del agente de Azure Monitor

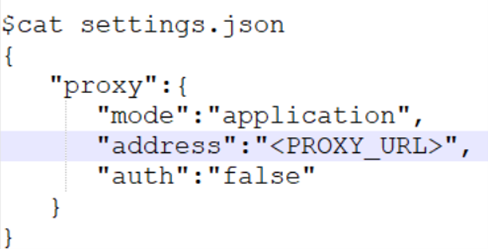

Una vez que las máquinas virtuales están conectadas a Arc, asegúrese de crear un archivo local a partir de Azure Cloud Shell llamado "settings.json" y que contendrá la información del proxy:

Ilustración: archivo settings.json

Luego, use el siguiente comando para instalar el agente de Azure Monitor en estos servidores habilitados para Azure Arc:

az connectedmachine extension create --name AzureMonitorLinuxAgent --publisher Microsoft.Azure.Monitor --type AzureMonitorLinuxAgent --machine-name \<arc-server-name\> --resource-group \<resource-group-name\> --location \<arc-server-location\> --type-handler-version "1.21.1" --settings settings.json

Para recopilar datos de máquinas virtuales mediante el agente de Azure Monitor, es preciso:

Crear reglas de recopilación de datos (DCR) que definan qué datos envía el agente de Azure Monitor a los distintos destinos.

Asocie la regla de recopilación de datos a máquinas virtuales concretas.

Reglas de recopilación de datos a través del portal

Los pasos para crear un DCR y asociarlo a un área de trabajo de Log Analytics se pueden encontrar aquí.

Por último, compruebe si recibe los registros en el área de trabajo de Log Analytics especificada.

Reglas de recopilación de datos a través de la CLI

A continuación se muestran los comandos necesarios para crear y asociar DCR para habilitar la recopilación de registros y métricas de estas máquinas virtuales.

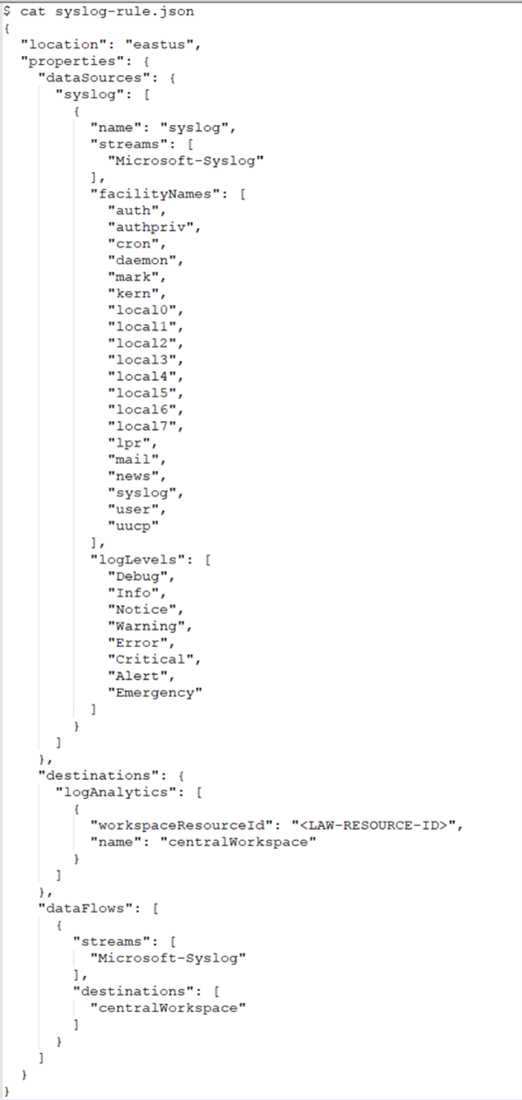

Crear DCR:

az monitor data-collection rule create --name \<name-for-dcr\> --resource-group \<resource-group-name\> --location \<location-for-dcr\> --rule-file \<rules-file\> [--description] [--tags]

Un archivo de reglas de ejemplo:

Asociar DCR:

az monitor data-collection rule association create --name \<name-for-dcr-association\> --resource \<connected-machine-resource-id\> --rule-id \<dcr-resource-id\> [--description]

Recursos adicionales

- Consulte la documentación de los libros para usar la telemetría de Operator Nexus, libros de ejemplo de Operator Nexus.

- Examine las alertas de Azure Monitor, cómo crear reglas de alertas en Azure Monitor y usar plantillas de alerta de Operator Nexus de ejemplo.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de