Administración del acceso a un área de trabajo en Microsoft Playwright Testing Preview

En este artículo, aprenderá a administrar el acceso a un área de trabajo en Microsoft Playwright Testing Preview. El servicio usa el control de acceso basado en rol de Azure (RBAC de Azure) para autorizar los derechos de acceso al área de trabajo. Las asignaciones de roles son la forma en que se controla el acceso a los recursos mediante RBAC de Azure.

Importante

Microsoft Playwright Testing se encuentra actualmente en versión preliminar. Para conocer los términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general, consulte los Términos de uso complementarios para las versiones preliminares de Microsoft Azure.

Requisitos previos

Para asignar roles en Azure, la cuenta necesita el Administración istrator, propietario o uno de los roles de administrador clásicos.

Para comprobar los permisos en Azure Portal:

- En Azure Portal, vaya al área de trabajo microsoft Playwright Testing.

- En el panel izquierdo, seleccione Control de acceso (IAM) y, a continuación, seleccione Ver mi acceso.

Roles predeterminados

Las áreas de trabajo de Microsoft Playwright Testing usan tres roles integrados de Azure. Para conceder a los usuarios acceso a un área de trabajo, asígneles uno de los siguientes roles integrados de Azure:

| Role | Nivel de acceso |

|---|---|

| Lector | - Acceso de solo lectura al área de trabajo en el portal de Playwright. - Ver los resultados de las pruebas del área de trabajo. - No se pueden crear ni eliminar tokens de acceso del área de trabajo. No se pueden ejecutar pruebas de Playwright en el servicio. |

| Colaborador | - Acceso total para administrar el área de trabajo en Azure Portal, pero no puede asignar roles en RBAC de Azure. - Acceso total al área de trabajo en el portal de Playwright. - Cree y elimine sus tokens de acceso. - Ejecutar pruebas de Playwright en el servicio. |

| Propietario | - Acceso total para administrar el área de trabajo en Azure Portal, incluida la asignación de roles en RBAC de Azure. - Acceso total al área de trabajo en el portal de Playwright. - Cree y elimine sus tokens de acceso. - Ejecutar pruebas de Playwright en el servicio. |

Importante

Antes de asignar un rol RBAC de Azure, determine el ámbito de acceso necesario. Los procedimientos recomendados dictan que siempre es mejor conceder únicamente el ámbito más restringido posible. Los roles de Azure RBAC definidos en un ámbito más amplio los heredan los recursos que están debajo de ellos. Para obtener más información sobre el ámbito de las asignaciones de roles de RBAC de Azure, consulte Información sobre el ámbito de RBAC de Azure.

Concesión de acceso a un usuario

Puede conceder a un usuario acceso a un área de trabajo de Microsoft Playwright Testing mediante Azure Portal:

Inicie sesión en el portal de Playwright con su cuenta de Azure.

Seleccione el icono de configuración del área de trabajo y, a continuación, vaya a la página Usuarios .

Seleccione Administrar usuarios para el área de trabajo en Azure Portal para ir al área de trabajo en Azure Portal.

Como alternativa, puede ir directamente a Azure Portal y seleccionar el área de trabajo:

- Inicie sesión en Azure Portal.

- Escriba Playwright Testing en el cuadro de búsqueda y seleccione Playwright Testing en la categoría Servicios .

- Seleccione el área de trabajo microsoft Playwright Testing en la lista.

- En el panel de navegación izquierdo, seleccione Access Control (IAM).

En la página Control de acceso (IAM), seleccione Agregar asignación >de roles.

Si no tiene permisos para asignar roles, la opción Agregar asignación de roles está deshabilitada.

En la pestaña Rol , seleccione Roles de administrador con privilegios.

Seleccione uno de los roles predeterminados de Microsoft Playwright Testing y, a continuación, seleccione Siguiente.

En la pestaña Miembros , asegúrese de que está seleccionado Usuario, grupo o entidad de servicio .

Seleccione Seleccionar miembros, busque y seleccione los usuarios, grupos o entidades de servicio.

Seleccione Revisión y asignación para asignar el rol.

Para más información sobre cómo asignar roles, consulte Asignación de roles de Azure mediante Azure Portal.

Revocar el acceso de un usuario

Puede revocar el acceso de un usuario a un área de trabajo de Microsoft Playwright Testing mediante Azure Portal:

En Azure Portal, vaya al área de trabajo microsoft Playwright Testing.

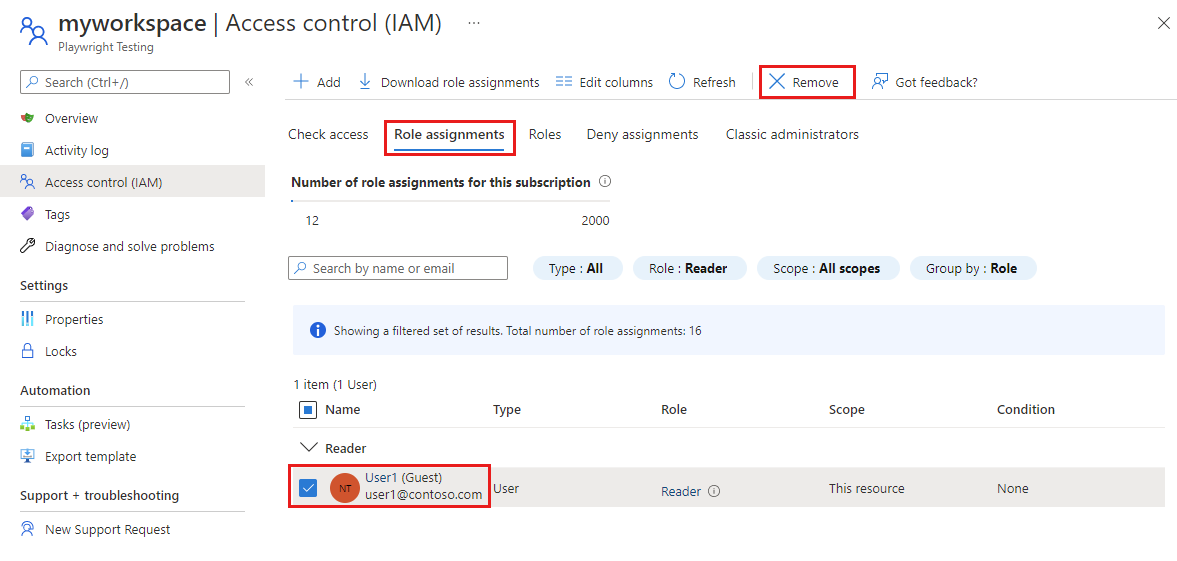

En el panel izquierdo, seleccione Control de acceso (IAM) y, a continuación, seleccione Asignaciones de roles.

En la lista de asignaciones de roles, agregue una marca de verificación junto al usuario y el rol que desea quitar y, a continuación, seleccione Quitar.

Seleccione Sí en la ventana de confirmación para quitar la asignación de roles.

Para más información sobre cómo quitar asignaciones de roles, consulte Eliminación de asignaciones de roles de Azure.

(Opcional) Uso de grupos de seguridad de Microsoft Entra para administrar el acceso al área de trabajo

En lugar de conceder o revocar el acceso a usuarios individuales, puede administrar el acceso para grupos de usuarios mediante grupos de seguridad de Microsoft Entra. Este procedimiento tiene las siguientes ventajas:

- Evite la necesidad de conceder al equipo o a los líderes del proyecto el rol Propietario en el área de trabajo. Puede concederles acceso solo al grupo de seguridad para permitirles administrar el acceso al área de trabajo.

- Puede organizar, administrar y revocar los permisos de los usuarios en un área de trabajo y otros recursos como grupo, sin tener que administrar permisos por usuario.

- El uso de grupos de Microsoft Entra le ayuda a evitar alcanzar el límite de suscripción en las asignaciones de roles.

Para usar grupos de seguridad de Microsoft Entra:

Agregue un propietario del grupo. Este usuario tiene permisos para agregar o quitar miembros del grupo. No es necesario que el propietario del grupo sea miembro del grupo o que tenga un rol de RBAC directo en el área de trabajo.

Asigne al grupo un rol RBAC en el área de trabajo, como Lector o Colaborador.

Agregar miembros de grupo. Los miembros agregados ahora pueden acceder al área de trabajo.

Creación de un rol personalizado para inquilinos restringidos

Si usa restricciones de inquilino de Microsoft Entra y usuarios con acceso temporal, puede crear un rol personalizado en Azure RBAC para administrar los permisos y conceder acceso a las pruebas de ejecución.

Realice los pasos siguientes para administrar permisos con un rol personalizado:

Siga estos pasos para crear un rol personalizado de Azure.

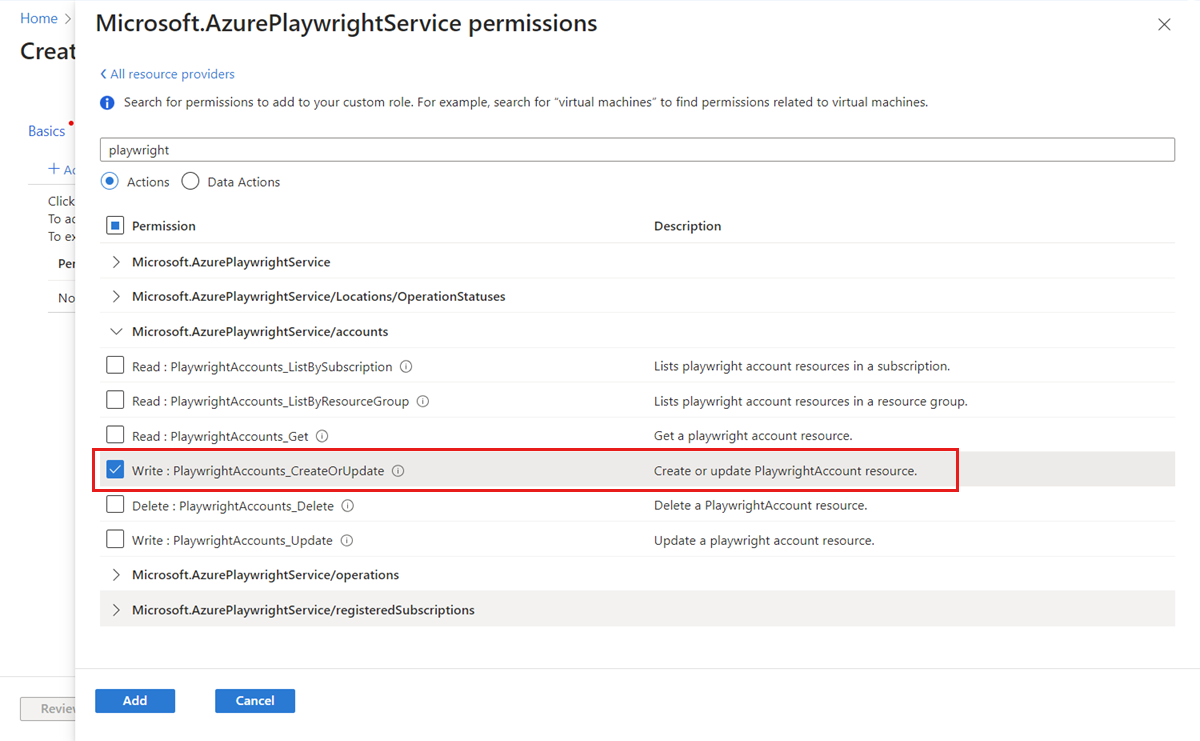

Seleccione Agregar permisos y escriba Playwright en el cuadro de búsqueda y, a continuación, seleccione Microsoft.AzurePlaywrightService.

Seleccione el

microsoft.playwrightservice/accounts/writepermiso y, a continuación, seleccione Agregar.Siga estos pasos para agregar una asignación de roles para el rol personalizado a la cuenta de usuario.

El usuario ahora puede seguir ejecutando pruebas en el área de trabajo.

Solucionar problemas

Estos son algunos de los aspectos que debe tener en cuenta al usar el control de acceso basado en rol de Azure (RBAC de Azure):

Al crear un recurso en Azure, como un área de trabajo, no es automáticamente el propietario del recurso. El rol se hereda del rol más alto del ámbito con el que está autorizado en esa suscripción. Por ejemplo, si es colaborador de la suscripción, tiene los permisos para crear un área de trabajo de Microsoft Playwright Testing. Sin embargo, se le asignaría el rol Colaborador en esa área de trabajo y no el rol Propietario.

Cuando hay dos asignaciones de roles al mismo usuario de Microsoft Entra con secciones en conflicto de Actions/NotActions, es posible que las operaciones enumeradas en NotActions de un rol no surtan efecto si también se muestran como Acciones en otro rol. Para más información sobre cómo analiza Azure las asignaciones de roles, consulte Cómo determina Azure RBAC si un usuario tiene acceso a un recurso.

A veces, las nuevas asignaciones de roles pueden tardar hasta 1 hora en surtir efecto sobre los permisos almacenados en caché.

Contenido relacionado

Introducción a la ejecución de pruebas de Playwright a escala

Aprenda a administrar áreas de trabajo de Playwright Testing