Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Una definición de roles es una colección de permisos que se pueden realizar, por ejemplo, de lectura, escritura y eliminación. Suele denominarse un rol. El control de acceso basado en rol (RBAC) de Azure tiene más de 120 roles integrados o puede crear sus propios roles personalizados. En este artículo se describe cómo mostrar en una lista los roles integrados y personalizados que puede usar para conceder acceso a los recursos de Azure.

Para ver la lista de los roles Administrador de Microsoft Entra ID, consulte Permisos de roles Administrador en Microsoft Entra ID.

Requisitos previos

Azure Portal

Lista de todos los roles

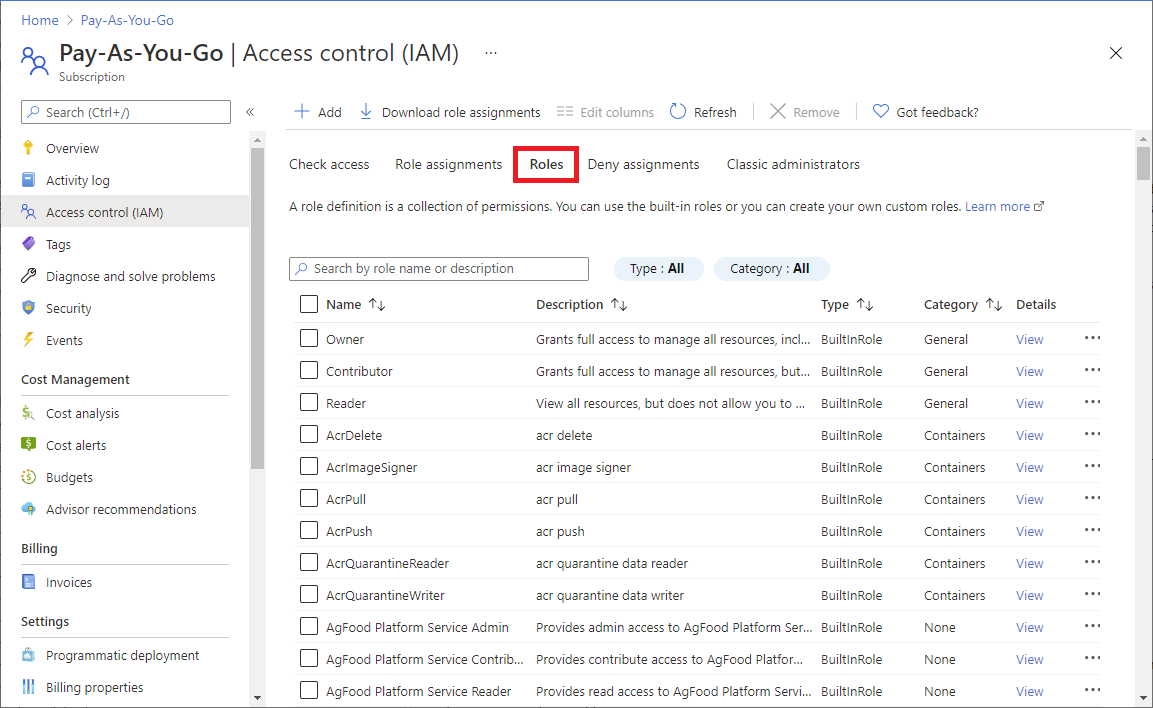

Siga estos pasos para enumerar todos los roles de Azure Portal.

En Azure Portal, haga clic en Todos los servicios y luego seleccione cualquier ámbito. Por ejemplo, puede seleccionar Grupos de administración, Suscripciones, Grupos de recursos o un recurso.

Haga clic en el recurso específico.

Haga clic en Control de acceso (IAM).

Haga clic en la pestaña Roles para ver una lista de todos los roles integrados y personalizados.

Para ver los permisos de un rol determinado, en la columna Detalles, haga clic en el vínculo Ver.

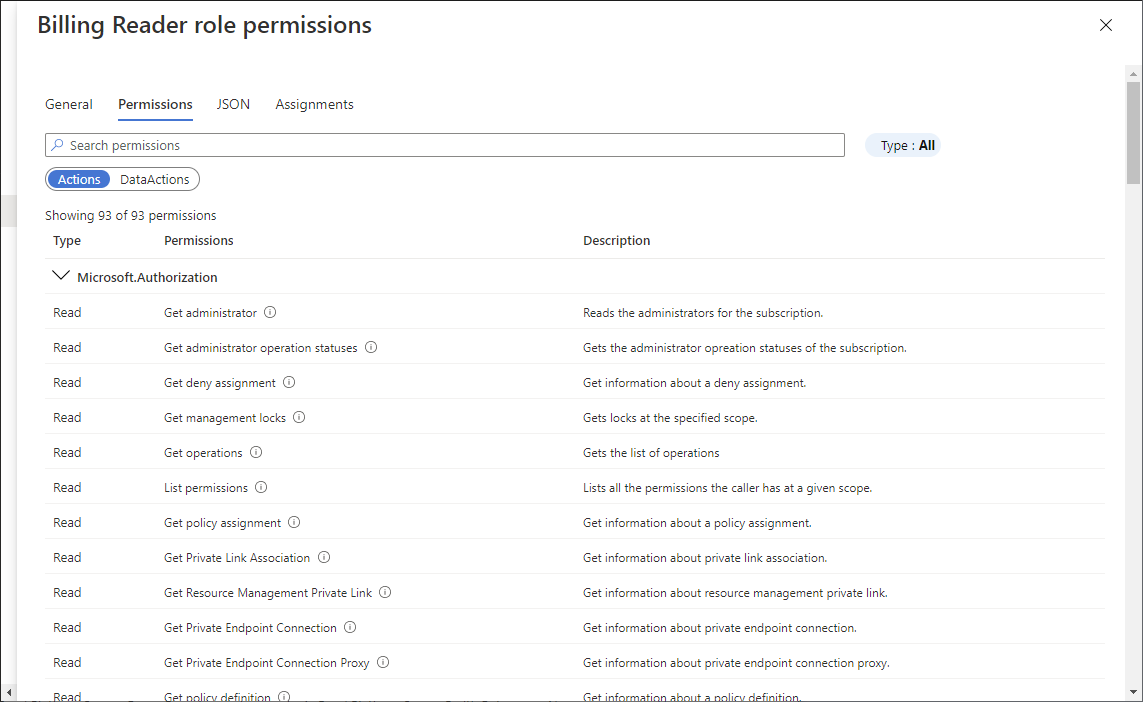

Aparece un panel de permisos.

Haga clic en la pestaña Permisos para ver y buscar los permisos del rol seleccionado.

Azure PowerShell

Lista de todos los roles

Para enumerar todos los roles en Azure PowerShell, use Get-AzRoleDefinition.

Get-AzRoleDefinition | FT Name, Description

AcrImageSigner acr image signer

AcrQuarantineReader acr quarantine data reader

AcrQuarantineWriter acr quarantine data writer

API Management Service Contributor Can manage service and the APIs

API Management Service Operator Role Can manage service but not the APIs

API Management Service Reader Role Read-only access to service and APIs

Application Insights Component Contributor Can manage Application Insights components

Application Insights Snapshot Debugger Gives user permission to use Application Insights Snapshot Debugge...

Automation Job Operator Create and Manage Jobs using Automation Runbooks.

Automation Operator Automation Operators are able to start, stop, suspend, and resume ...

...

Enumeración de una definición de roles

Para enumerar los detalles de un rol específico, use Get-AzRoleDefinition.

Get-AzRoleDefinition <role_name>

PS C:\> Get-AzRoleDefinition "Contributor"

Name : Contributor

Id : b24988ac-6180-42a0-ab88-20f7382dd24c

IsCustom : False

Description : Lets you manage everything except access to resources.

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action}

DataActions : {}

NotDataActions : {}

AssignableScopes : {/}

Enumeración de una definición de roles en formato JSON

Para mostrar un rol en formato JSON, use Get-AzRoleDefinition.

Get-AzRoleDefinition <role_name> | ConvertTo-Json

PS C:\> Get-AzRoleDefinition "Contributor" | ConvertTo-Json

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Lets you manage everything except access to resources.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Lista de los permisos de una definición de roles

Para enumerar los permisos de un rol específico, use Get-AzRoleDefinition.

Get-AzRoleDefinition <role_name> | FL Actions, NotActions

PS C:\> Get-AzRoleDefinition "Contributor" | FL Actions, NotActions

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action,

Microsoft.Blueprint/blueprintAssignments/write...}

(Get-AzRoleDefinition <role_name>).Actions

PS C:\> (Get-AzRoleDefinition "Virtual Machine Contributor").Actions

Microsoft.Authorization/*/read

Microsoft.Compute/availabilitySets/*

Microsoft.Compute/locations/*

Microsoft.Compute/virtualMachines/*

Microsoft.Compute/virtualMachineScaleSets/*

Microsoft.DevTestLab/schedules/*

Microsoft.Insights/alertRules/*

Microsoft.Network/applicationGateways/backendAddressPools/join/action

Microsoft.Network/loadBalancers/backendAddressPools/join/action

...

CLI de Azure

Lista de todos los roles

Para obtener una lista de todos los roles de la CLI de Azure, use az role definition list.

az role definition list

En el ejemplo siguiente se muestra el nombre y la descripción de todas las definiciones de roles disponibles:

az role definition list --output json --query '[].{roleName:roleName, description:description}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role"

},

...

]

En el ejemplo siguiente se muestran todos los roles integrados.

az role definition list --custom-role-only false --output json --query '[].{roleName:roleName, description:description, roleType:roleType}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor",

"roleType": "BuiltInRole"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role",

"roleType": "BuiltInRole"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role",

"roleType": "BuiltInRole"

},

...

]

Enumeración de una definición de roles

Para mostrar los detalles de un rol, use az role definition list.

az role definition list --name {roleName}

En el ejemplo siguiente se muestra la definición de roles de Colaborador:

az role definition list --name "Contributor"

[

{

"assignableScopes": [

"/"

],

"description": "Lets you manage everything except access to resources.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions"

}

]

Lista de los permisos de una definición de roles

En el ejemplo siguiente, se muestran solo los valores de actions y notActions del rol Colaborador.

az role definition list --name "Contributor" --output json --query '[].{actions:permissions[0].actions, notActions:permissions[0].notActions}'

[

{

"actions": [

"*"

],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

]

}

]

The following example lists just the actions of the Virtual Machine Contributor role.

az role definition list --name "Virtual Machine Contributor" --output json --query '[].permissions[0].actions'

[

[

"Microsoft.Authorization/*/read",

"Microsoft.Compute/availabilitySets/*",

"Microsoft.Compute/locations/*",

"Microsoft.Compute/virtualMachines/*",

"Microsoft.Compute/virtualMachineScaleSets/*",

"Microsoft.Compute/disks/write",

"Microsoft.Compute/disks/read",

"Microsoft.Compute/disks/delete",

"Microsoft.DevTestLab/schedules/*",

"Microsoft.Insights/alertRules/*",

"Microsoft.Network/applicationGateways/backendAddressPools/join/action",

"Microsoft.Network/loadBalancers/backendAddressPools/join/action",

...

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Support/*"

]

]

API de REST

Requisitos previos

Debe usar la versión siguiente:

-

2015-07-01o posterior

Para obtener más información, consulte Versiones de la API REST de RBAC de Azure.

Lista de todas las definiciones de roles

Para enumerar las definiciones de roles de un inquilino, use la API REST Definiciones de roles: lista.

En el siguiente ejemplo se enumeran todas las definiciones de roles de un inquilino:

Solicitar

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?api-version=2022-04-01Respuesta

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" }, { "properties": { "roleName": "AcrPush", "type": "BuiltInRole", "description": "acr push", "assignableScopes": [ "/" ], "permissions": [ { "actions": [ "Microsoft.ContainerRegistry/registries/pull/read", "Microsoft.ContainerRegistry/registries/push/write" ], "notActions": [], "dataActions": [], "notDataActions": [] } ], "createdOn": "2018-10-29T17:52:32.5201177Z", "updatedOn": "2021-11-11T20:13:07.4993029Z", "createdBy": null, "updatedBy": null }, "id": "/providers/Microsoft.Authorization/roleDefinitions/8311e382-0749-4cb8-b61a-304f252e45ec", "type": "Microsoft.Authorization/roleDefinitions", "name": "8311e382-0749-4cb8-b61a-304f252e45ec" } ] }

Lista de definiciones de roles

Para enumerar las definiciones de roles, use la API de REST Definiciones de roles: lista. Para mejorar los resultados, especifique un ámbito y un filtro opcional.

Empiece con la solicitud siguiente:

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions?$filter={$filter}&api-version=2022-04-01En un ámbito de nivel de inquilino, puede usar esta solicitud:

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?filter={$filter}&api-version=2022-04-01En el identificador URI, reemplace {scope} por el ámbito cuya lista de definiciones de roles quiere obtener.

Ámbito Tipo providers/Microsoft.Management/managementGroups/{groupId1}Grupo de administración subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Resource group subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1Resource En el ejemplo anterior, microsoft.web es un proveedor de recursos que hace referencia a una instancia de App Service. De forma similar, puede usar cualquier otro proveedor de recursos y especificar el ámbito. Para más información, consulte Tipos y proveedores de recursos de Azure y Operaciones del proveedor de recursos de Azure compatibles.

Reemplace {filter} por la condición que quiere aplicar para filtrar la lista de definiciones de roles.

Filter Descripción $filter=type+eq+'{type}'Muestra las definiciones de roles del tipo especificado. El tipo de rol puede ser CustomRoleoBuiltInRole.$filter=roleName+eq+'{roleName}'Enumera la definición de roles con el nombre de rol especificado, como "Colaborador de máquina virtual". En el siguiente ejemplo se enumeran todos los roles personalizados de un inquilino:

Solicitar

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?$filter=type+eq+'CustomRole'&api-version=2022-04-01Respuesta

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" } ] }

Enumeración de una definición de roles

Para mostrar los detalles de un rol específico, use la API REST Role Definitions - Get o Role Definitions - Get By ID.

Empiece con la solicitud siguiente:

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01Para obtener una definición de roles de nivel de inquilino, puede usar esta solicitud:

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01En el identificador URI, reemplace {scope} por el ámbito cuya lista de definiciones de roles quiere obtener.

Ámbito Tipo providers/Microsoft.Management/managementGroups/{groupId1}Grupo de administración subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Resource group subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1Resource Reemplace {roleDefinitionId} por el identificador de la definición de roles.

En el siguiente ejemplo encontrará la definición de roles de lector:

Request

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7?api-version=2022-04-01

Response

{

"properties": {

"roleName": "Reader",

"type": "BuiltInRole",

"description": "View all resources, but does not allow you to make any changes.",

"assignableScopes": [

"/"

],

"permissions": [

{

"actions": [

"*/read"

],

"notActions": [],

"dataActions": [],

"notDataActions": []

}

],

"createdOn": "2015-02-02T21:55:09.8806423Z",

"updatedOn": "2021-11-11T20:13:47.8628684Z",

"createdBy": null,

"updatedBy": null

},

"id": "/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7",

"type": "Microsoft.Authorization/roleDefinitions",

"name": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

}