Conexión de los datos de Microsoft Defender XDR a Microsoft Sentinel

El conector de Microsoft Defender XDR para Microsoft Sentinel permite transmitir todos los incidentes, alertas y eventos de búsqueda avanzada de amenazas de Microsoft Defender XDR a Microsoft Sentinel. Este conector mantiene sincronizados los incidentes entre ambos portales. Los incidentes de Microsoft Defender XDR incluyen alertas, entidades y otra información relevante de todos los productos y servicios de Microsoft Defender. Para más información, consulte Integración de Microsoft Defender XDR con Microsoft Sentinel.

El conector de Defender XDR, especialmente su característica de integración de incidentes, es la base de la plataforma unificada de operaciones de seguridad. Si va a incorporar Microsoft Sentinel al portal de Microsoft Defender, primero debe habilitar este conector con la integración de incidentes.

Importante

Microsoft Sentinel ahora está disponible con carácter general en la plataforma de operaciones de seguridad unificadas de Microsoft en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Requisitos previos

Antes de comenzar, debe tener los recursos configurados, acceso y concesión de licencias adecuados que se describen en esta sección.

- Debe tener una licencia válida de Microsoft Defender XDR, como se describe en Requisitos previos de Microsoft Defender XDR.

- La cuenta de usuario debe tener asignados los roles Administrador global o Administrador de seguridad en el inquilino desde el que quiere transmitir los registros.

- Debe tener permisos de lectura y escritura en el área de trabajo de Microsoft Sentinel.

- Para realizar cambios en la configuración del conector, la cuenta debe ser miembro del mismo inquilino de Microsoft Entra con el que está asociado el área de trabajo de Microsoft Sentinel.

- Instale la solución para Microsoft Defender XDR desde el Centro de contenido en Microsoft Sentinel. Para más información, consulte Descubra y administre el contenido listo para usar de Microsoft Sentinel.

- Conceda acceso a Microsoft Sentinel según corresponda para su organización. Para más información, consulte Roles y permisos de Microsoft Sentinel.

Para la sincronización de Active Directory local a través de Microsoft Defender for Identity:

- El inquilino debe incorporarse a Microsoft Defender for Identity.

- Debe tener instalado el sensor de Microsoft Defender for Identity.

Conectar con Microsoft Defender XDR

En Microsoft Sentinel, seleccione Conectores de datos. Seleccione Microsoft Defender XDR en la galería y Abra la página del conector.

La sección Configuración tiene tres partes:

Conectar incidentes y alertas permite la integración básica entre Microsoft Defender XDR y Microsoft Sentinel, sincronizando incidentes y sus alertas entre las dos plataformas.

Conectar entidades permite la integración de identidades de usuario de Active Directory local en Microsoft Sentinel mediante Microsoft Defender for Identity.

Conectar eventos habilita la recopilación de eventos de búsqueda avanzada sin procesar de componentes de Defender.

Para más información, consulte Integración de Microsoft Defender XDR con Microsoft Sentinel.

Conectar incidentes y alertas

Para ingerir y sincronizar incidentes de Microsoft Defender XDR con todas sus alertas con la cola de incidentes de Microsoft Sentinel, complete los pasos siguientes.

Para evitar la duplicación de incidentes, se recomienda marcar la casilla Desactivar todas las reglas de creación de incidentes de Microsoft para estos productos. Esta casilla no aparece una vez que el conector de Microsoft Defender XDR esté conectado.

Seleccione el botón Conectar incidentes y alertas.

Compruebe que Microsoft Sentinel recopila datos de incidentes de Microsoft Defender XDR. EnRegistros de Microsoft Sentinel en Azure Portal, ejecute la siguiente instrucción en la ventana de consulta:

SecurityIncident | where ProviderName == "Microsoft 365 Defender"

Al habilitar el conector de Microsoft Defender XDR, los conectores de los componentes de Microsoft Defender que se conectaron anteriormente se desconectan automáticamente en segundo plano. Aunque siguen apareciendo conectados, no fluyen datos a través de ellos.

Conectar entidades

Use Microsoft Defender for Identity para sincronizar entidades de usuario desde Active Directory local a Microsoft Sentinel.

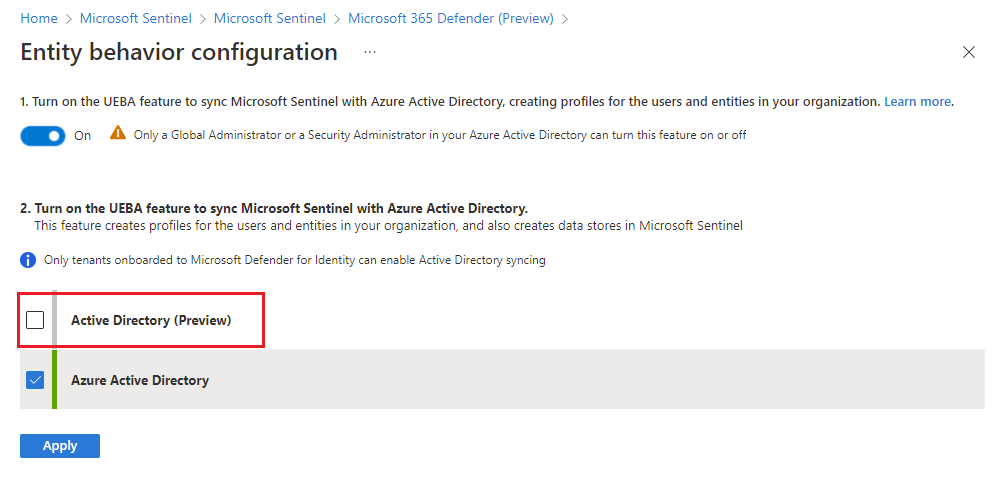

Seleccione el vínculo Ir a la página de configuración de UEBA.

En la página Configuración del comportamiento de la entidad, si aún no ha habilitado UEBA, en la parte superior de la página, cambie el botón de alternancia a Activado.

Marque la casilla Active Directory (versión preliminar) y seleccione Aplicar.

Conectar eventos

Si quiere recopilar eventos de búsqueda avanzada de Microsoft Defender para punto de conexión o Microsoft Defender para Office 365, se pueden recopilar los siguientes tipos de eventos de sus tablas de búsqueda avanzada correspondientes.

Marque las casillas de las tablas con los tipos de evento que quiera recopilar:

- Defender para punto de conexión

- Defender para Office 365

- Defender for Identity

- Defender para aplicaciones en la nube

- Alertas de Defender

Nombre de la tabla Tipo de eventos DeviceInfo Información de la máquina, incluida la información del sistema operativo DeviceNetworkInfo Propiedades de red de los dispositivos, incluidos adaptadores físicos y direcciones IP y MAC, así como redes y dominios conectados DeviceProcessEvents Creación de procesos y eventos relacionados DeviceNetworkEvents Conexión de red y eventos relacionados DeviceFileEvents Creación y modificación de archivos, y otros eventos del sistema de archivos DeviceRegistryEvents Creación y modificación de entradas del Registro DeviceLogonEvents Inicios de sesión y otros eventos de autenticación en dispositivos DeviceImageLoadEvents Eventos de carga de DLL DeviceEvents Varios tipos de eventos, incluidos los desencadenados por controles de seguridad como Antivirus de Windows Defender y protección contra vulnerabilidades DeviceFileCertificateInfo Información de certificado de los archivos firmados obtenidos de los eventos de comprobación de certificados en los puntos de conexión Seleccione Aplicar cambios.

Para ejecutar una consulta en las tablas de búsqueda avanzada de amenazas en Log Analytics, escriba el nombre de la tabla en la ventana de consulta.

Comprobación de la ingesta de datos

El grafo de datos en la página del conector indica que se están ingiriendo datos. Observará que se muestra una línea para cada incidente, alerta y evento; además, la línea de eventos es una agregación del volumen de eventos en todas las tablas habilitadas. Después de habilitar el conector, use las siguientes consultas KQL para generar gráficos más específicos.

Use la siguiente consulta de KQL para obtener un grafo de los incidentes de Microsoft Defender XDR entrantes:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft 365 Defender"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Use la siguiente consulta de KQL para generar un grafo de volumen de eventos para una sola tabla (cambie la tabla DeviceEvents por la tabla necesaria que prefiera):

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Pasos siguientes

En este documento, ha aprendido a integrar incidentes, alertas y datos de eventos de búsqueda avanzada de amenazas de Microsoft Defender XDR desde los servicios de Microsoft Defender hacia Azure Sentinel mediante el conector Microsoft Defender XDR.

Para usar Microsoft Sentinel integrado con Defender XDR en la plataforma unificada de operaciones de seguridad, consulte Conexión de datos de Microsoft Defender XDR a Microsoft Sentinel.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de