Habilitación de la autenticación Kerberos de Microsoft Entra para identidades híbridas en Azure Files

En este artículo, se describe cómo activar y configurar Microsoft Entra ID (anteriormente Azure AD) para autenticar identidades de usuario híbridas, que son identidades de AD DS locales que están sincronizadas con Azure AD. Las identidades solo en la nube no se admiten actualmente.

Esta configuración permite a los usuarios híbridos acceder a recursos compartidos de archivos de Azure mediante la autenticación Kerberos, mediante Microsoft Entra ID para emitir los vales de Kerberos necesarios a fin de acceder al recurso compartido de archivos con el protocolo SMB. Esto significa que los usuarios finales pueden acceder a los recursos compartidos de archivos de Azure a través de Internet sin necesidad de tener conectividad de red no impedida a los controladores de dominio desde clientes unidos a Microsoft Entra híbrido y a Microsoft Entra. Sin embargo, la configuración de listas de control de acceso de Windows/permisos de nivel de archivo y directorio de un usuario o grupo requiere tener conectividad de red no impedida al controlador de dominio local.

Para más información sobre las opciones y consideraciones admitidas, consulte Información general sobre opciones de autenticación basada en identidades de Azure Files para el acceso SMB. Para obtener más información, consulte este análisis en profundidad.

Importante

Solo se puede usar un método de AD para la autenticación basada en identidades con Azure Files. Si la autenticación Kerberos de Microsoft Entra de identidades híbridas no se ajusta a sus requisitos, puede usar una instancia local de Active Directory Domain Services (AD DS) o Microsoft Entra Domain Services en su lugar. Los pasos de configuración y los escenarios compatibles de cada método son distintos.

Se aplica a

| Tipo de recurso compartido de archivos | SMB | NFS |

|---|---|---|

| Recursos compartidos de archivos Estándar (GPv2), LRS/ZRS | ||

| Recursos compartidos de archivos Estándar (GPv2), GRS/GZRS | ||

| Recursos compartidos de archivos Premium (FileStorage), LRS/ZRS |

Requisitos previos

Antes de habilitar la autenticación Kerberos de Microsoft Entra con SMB en los recursos compartidos de archivos de Azure, asegúrese de que ha completado los requisitos previos siguientes.

Nota:

La cuenta de Azure Storage no se puede autenticar con Microsoft Entra ID y un segundo método, como AD DS o Microsoft Entra Domain Services. Si ya ha elegido otro método de AD para la cuenta de almacenamiento, debe deshabilitarlo antes de habilitar Kerberos de Microsoft Entra.

La funcionalidad de Kerberos de Microsoft Entra para identidades híbridas solo está disponible en los siguientes sistemas operativos:

- Windows 11 Enterprise/Pro de sesión única o múltiple.

- Windows 10 Enterprise/Pro de sesión única o múltiple, versiones 2004 o posteriores con las actualizaciones acumulativas más recientes instaladas, especialmente KB5007253: versión preliminar de actualización acumulativa 2021-11 para Windows 10.

- Windows Server, versión 2022 con las actualizaciones acumulativas más recientes instaladas, especialmente KB5007254: versión preliminar de actualización acumulativa 2021-11 para la versión 21H2 del sistema operativo del servidor de Microsoft.

Para obtener información sobre cómo crear y configurar una máquina virtual Windows e iniciar sesión mediante la autenticación basada en Microsoft Entra ID, consulte Inicio de sesión en una máquina virtual Windows en Azure mediante Microsoft Entra ID.

Los clientes deben estar unidos a Microsoft Entra o a Microsoft Entra híbrido. No se admite Kerberos de Microsoft Entra en clientes unidos a Microsoft Entra Domain Services o unidos solo a AD.

Actualmente, esta característica no admite cuentas de usuario que cree y administre únicamente en Microsoft Entra ID. Las cuentas de usuario deben ser identidades de usuario híbridas, lo que significa que también necesitará AD DS y Microsoft Entra Connect o la sincronización en la nube de Microsoft Entra Connect. Debe crear estas cuentas en Active Directory y sincronizarlas con Microsoft Entra ID. Para asignar permisos de control de acceso basado en rol (RBAC) de Azure en el recurso compartido de archivos de Azure a un grupo de usuarios, debe crear el grupo en Active Directory y sincronizarlo con Microsoft Entra ID.

Esta característica no admite actualmente el acceso entre inquilinos para usuarios B2B o usuarios invitados. Los usuarios de un inquilino de Entra que no sean los configurados no podrán acceder al recurso compartido de archivos.

Debe deshabilitar la autenticación multifactor (MFA) en la aplicación de Microsoft Entra que representa la cuenta de almacenamiento.

Con Kerberos de Microsoft Entra, el cifrado de vales de Kerberos siempre es AES-256. Pero puede establecer el cifrado del canal de SMB que mejor se adapte a sus necesidades.

Disponibilidad regional

Esta característica se admite en las nubes de Azure Public, Azure US Gov y Azure China 21Vianet.

Activación de la autenticación Kerberos de Microsoft Entra en cuentas de usuario híbridas

La autenticación Kerberos de Microsoft Entra se puede habilitar en Azure Files para cuentas de usuario híbridas mediante Azure Portal, PowerShell o la CLI de Azure.

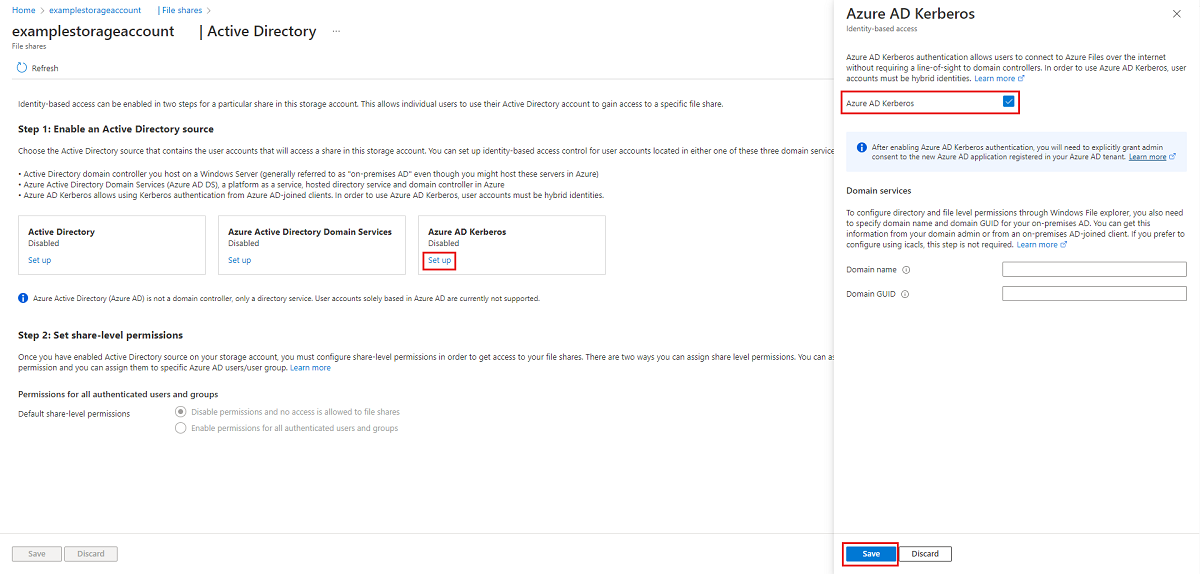

Siga estos pasos para habilitar la autenticación Kerberos de Microsoft Entra mediante Azure Portal.

Inicie sesión en Azure Portal y seleccione la cuenta de almacenamiento para la que quiere habilitar la autenticación Kerberos de Microsoft Entra.

En Almacenamiento de datos, seleccione Recursos compartidos de archivos.

Junto a Active Directory, seleccione el estado de configuración (por ejemplo, No configurado).

En Kerberos de Microsoft Entra, seleccione Configurar.

Active la casilla Kerberos de Microsoft Entra.

Opcional: Si quiere configurar los permisos de directorio y de nivel de archivo a través de Explorador de archivos de Windows, debe especificar el nombre de dominio y el GUID de dominio de la instancia de AD local. Puede obtener esta información del administrador del dominio o ejecutando el siguiente cmdlet de PowerShell de Active Directory desde un cliente unido a la instancia de AD local:

Get-ADDomain. El nombre de dominio debe aparecer en la salida deDNSRooty el GUID de dominio debe aparecer enObjectGUID. Si prefiere configurar los permisos de directorio y de nivel de archivo mediante icacls, puede omitir este paso. Sin embargo, si quiere usar icacls, el cliente deberá tener conectividad de red no impedida al AD local.Seleccione Guardar.

Advertencia

Si ha habilitado previamente la autenticación Kerberos de Microsoft Entra mediante pasos manuales de versión preliminar limitada para almacenar perfiles de FSLogix en Azure Files para máquinas virtuales unidas a Microsoft Entra, se establece que la contraseña de la entidad de servicio de la cuenta de almacenamiento expire cada seis meses. Una vez que expire la contraseña, los usuarios no podrán obtener vales de Kerberos para el recurso compartido de archivos. Para mitigarlo, consulte "Error: la contraseña de la entidad de servicio ha expirado en Microsoft Entra ID" en Posibles errores cuando se habilita la autenticación Kerberos de Microsoft Entra para usuarios híbridos.

Concesión de consentimiento del administrador a la nueva entidad de servicio

Después de habilitar la autenticación Kerberos de Microsoft Entra, deberá conceder de manera explícita el consentimiento del administrador a la nueva aplicación de Microsoft Entra que está registrada en el inquilino de Microsoft Entra. Esta entidad de servicio se genera automáticamente y no se usa para la autorización del recurso compartido de archivos, por lo que no realice modificaciones en la entidad de servicio que no sean las documentadas aquí. Si lo hace, podría recibir un error.

Puede configurar los permisos de API desde Azure Portal mediante estos pasos:

Abra Microsoft Entra ID.

En el panel izquierdo, seleccione Registros de aplicaciones.

Seleccione Todas las aplicaciones.

Seleccione la aplicación con el nombre [Cuenta de almacenamiento]

<your-storage-account-name>.file.core.windows.net.Seleccione Permisos de API en el panel izquierdo.

Seleccione Conceder consentimiento del administrador para [nombre de directorio] para conceder consentimiento para los tres permisos de API solicitados (openid, profile y User.Read) para todas las cuentas del directorio.

Seleccione Sí para confirmar la acción.

Importante

Si se conecta a una cuenta de almacenamiento mediante un punto de conexión privado o un vínculo privado con la autenticación Kerberos de Microsoft Entra, también deberá agregar el FQDN del vínculo privado a la aplicación de Microsoft Entra de la cuenta de almacenamiento. Para obtener instrucciones, consulte la entrada en nuestra guía de solución de problemas.

Deshabilitación de la autenticación multifactor en la cuenta de almacenamiento

Kerberos de Microsoft Entra no admite el uso de MFA para acceder a recursos compartidos de archivos de Azure que estén configurados con Kerberos de Microsoft Entra. Debe excluir la aplicación de Microsoft Entra que representa la cuenta de almacenamiento de las directivas de acceso condicional de MFA si se aplican a todas las aplicaciones.

La aplicación de cuenta de almacenamiento debe tener el mismo nombre que la cuenta de almacenamiento de la lista de exclusión de acceso condicional. Al buscar la aplicación de cuenta de almacenamiento en la lista de exclusión de acceso condicional, busque lo siguiente: [Cuenta de almacenamiento] <your-storage-account-name>.file.core.windows.net.

No olvide reemplazar <your-storage-account-name> por el valor adecuado.

Importante

Si no excluye las directivas de MFA de la aplicación de cuenta de almacenamiento, no podrá acceder al recurso compartido. Si intenta asignar el recurso compartido de archivos mediante net use, se producirá un mensaje de error que indica "Error del sistema 1327: Las restricciones de cuenta impiden a este usuario iniciar sesión. Por ejemplo: no se permiten contraseñas en blanco, las horas de inicio de sesión están limitadas o se aplicó una restricción de directiva".

Para obtener instrucciones sobre cómo deshabilitar MFA, vea lo siguiente:

- Incorporación de exclusiones para entidades de servicio de recursos de Azure

- Creación de una directiva de acceso condicional

Asignación de permisos de nivel de recurso compartido

Cuando habilita el acceso basado en identidades, para cada recurso compartido, puede establecer los usuarios y grupos que tendrán acceso a ese recurso compartido en particular. Una vez que a un usuario se le permite acceder a un recurso compartido, las ACL de Windows (también llamadas permisos NTFS) en archivos y directorios individuales se encargan de ellos. Esto permite un control específico sobre los permisos, similar a un recurso compartido SMB en un servidor Windows.

Para establecer permisos de nivel de recurso compartido, siga las instrucciones de Asignación de permisos de nivel de recurso compartido a una identidad.

Configuración de permisos de directorio y de nivel de archivo

Una vez implementados los permisos de nivel de recurso compartido, puede asignar permisos de nivel de directorio o de archivo al usuario o grupo. Para ello debe usarse un dispositivo con conectividad de red no impedida a un AD local. Para usar el Explorador de archivos de Windows, el dispositivo también debe estar unido a un dominio.

Existen dos opciones para configurar los permisos de nivel de directorio y de archivo con la autenticación Kerberos de Microsoft Entra:

- Explorador de archivos de Windows: si elige esta opción, el cliente deberá estar unido a un dominio de la instancia de AD local.

- Utilidad icacls: si elige esta opción, no es necesario que el cliente esté unido a un dominio, pero necesitará conectividad de red no impedida al AD local.

Para configurar los permisos de los niveles de directorio y de archivo a través del Explorador de archivos de Windows, también es preciso especificar el nombre de dominio y el GUID de dominio de la instancia local de AD. Esta información la pueden proporcionar un administrador de dominio o de cliente unido a una instancia local de AD. Si prefiere realizar la configuración mediante icacls, este paso no es necesario.

Importante

Puede establecer ACL de nivel de archivo o directorio para las identidades que no están sincronizadas con Microsoft Entra ID. Sin embargo, estas ACL no se aplicarán porque el vale de Kerberos usado para la autenticación o autorización no contendrá estas identidades no sincronizadas. Para aplicar las ACL establecidas, las identidades deben sincronizarse con Microsoft Entra ID.

Sugerencia

Si los usuarios unidos a Microsoft Entra híbrido de dos bosques diferentes van a acceder al recurso compartido, es mejor usar icacls para configurar los permisos de nivel de directorio y archivo. Esto se debe a que la configuración de ACL de Explorador de archivos de Windows requiere que el cliente esté unido al dominio de Active Directory al que está unida la cuenta de almacenamiento.

Para configurar los permisos de directorio y de nivel de archivo, siga las instrucciones de Configuración de permisos de directorio y de nivel de archivo a través de SMB.

Configuración de los clientes para recuperar vales de Kerberos

Habilite la funcionalidad de Kerberos de Microsoft Entra en las máquinas cliente desde las que desee montar o usar recursos compartidos de Azure Files. Debe hacerlo en todos los clientes en los que se vaya a usar Azure Files.

Utilice uno de estos tres métodos:

- Configure este CSP de Policy de Intune y aplíquelo a los clientes: Kerberos/CloudKerberosTicketRetrievalEnabled se establece en 1

- Configure esta directiva de grupo en los clientes como "Habilitado":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Establezca el siguiente valor del Registro en los clientes ejecutando este comando desde un símbolo del sistema con privilegios elevados:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 1

Los cambios no son instantáneos y requieren una actualización de la directiva o un reinicio para surtir efecto.

Importante

Una vez aplicado este cambio, los clientes no podrán conectarse a las cuentas de almacenamiento configuradas para la integración de AD DS local sin configurar las asignaciones de dominio de Kerberos. Si desea que los clientes puedan conectarse a cuentas de almacenamiento configuradas para AD DS, así como a cuentas de almacenamiento configuradas para Kerberos de Microsoft Entra, siga los pasos descritos en Configuración de la coexistencia con cuentas de almacenamiento mediante AD DS local.

Configuración de la coexistencia con cuentas de almacenamiento mediante AD DS local

Si quiere permitir que las máquinas cliente se conecten a cuentas de almacenamiento configuradas para AD DS, así como a cuentas de almacenamiento configuradas para Kerberos de Microsoft Entra, siga estos pasos. Si solo usa Kerberos de Microsoft Entra, omita esta sección.

Agregue una entrada para cada cuenta de almacenamiento que use la integración de AD DS local. Use uno de los siguientes tres métodos para configurar las asignaciones de dominio kerberos. Los cambios no son instantáneos y requieren una actualización de la directiva o un reinicio para surtir efecto.

- Configure esta directiva de Intune CSP y aplíquela a los clientes: Kerberos/HostToRealm

- Configure esta directiva de grupo en los clientes:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Ejecute el comando de Windows

ksetupen los clientes:ksetup /addhosttorealmmap <hostname> <REALMNAME>- Por ejemplo:

ksetup /addhosttorealmmap <your storage account name>.file.core.windows.net CONTOSO.LOCAL

- Por ejemplo:

Importante

En Kerberos, los nombres de dominio kerberos distinguen mayúsculas de minúsculas y van en mayúsculas. El nombre del dominio kerberos suele ser el mismo que el nombre de dominio, en letras mayúsculas.

Deshacer la configuración del cliente para recuperar vales de Kerberos

Si ya no desea usar una máquina cliente para la autenticación Kerberos de Microsoft Entra, puede deshabilitar la funcionalidad de Kerberos de Microsoft Entra en esa máquina. Use uno de los tres métodos siguientes, en función de cómo ha habilitado la funcionalidad:

- Configure este CSP de Policy de Intune y aplíquelo a los clientes: Kerberos/CloudKerberosTicketRetrievalEnabled se establece en 0

- Configure esta directiva de grupo en los clientes como "Deshabilitado":

Administrative Templates\System\Kerberos\Allow retrieving the Azure AD Kerberos Ticket Granting Ticket during logon - Establezca el siguiente valor del Registro en los clientes ejecutando este comando desde un símbolo del sistema con privilegios elevados:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters /v CloudKerberosTicketRetrievalEnabled /t REG_DWORD /d 0

Los cambios no son instantáneos y requieren una actualización de la directiva o un reinicio para surtir efecto.

Si ha seguido los pasos descritos en Configuración de la coexistencia con cuentas de almacenamiento mediante AD DS local, como alternativa, puede quitar todos los nombres de host a las asignaciones de dominio kerberos de la máquina cliente. Utilice uno de estos tres métodos:

- Configure esta directiva de Intune CSP y aplíquela a los clientes: Kerberos/HostToRealm

- Configure esta directiva de grupo en los clientes:

Administrative Template\System\Kerberos\Define host name-to-Kerberos realm mappings - Ejecute el comando de Windows

ksetupen los clientes:ksetup /delhosttorealmmap <hostname> <realmname>- Por ejemplo:

ksetup /delhosttorealmmap <your storage account name>.file.core.windows.net contoso.local - Puede ver la lista de las asignaciones del nombre de host actual al dominio kerberos al inspeccionar la clave del Registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\HostToRealm.

- Por ejemplo:

Los cambios no son instantáneos y requieren una actualización de la directiva o un reinicio para surtir efecto.

Importante

Una vez aplicado este cambio, los clientes no podrán conectarse a las cuentas de almacenamiento configuradas para la autenticación Kerberos de Microsoft Entra. Sin embargo, podrán conectarse a las cuentas de almacenamiento configuradas para AD DS, sin ninguna configuración adicional.

Deshabilitación de la autenticación de Microsoft Entra en la cuenta de almacenamiento

Si quiere usar otro método de autenticación, puede deshabilitar la autenticación de Microsoft Entra en la cuenta de almacenamiento mediante Azure Portal, Azure PowerShell o la CLI de Azure.

Nota:

Si deshabilita esta característica, no habrá ninguna configuración de Active Directory para los recursos compartidos de archivos en la cuenta de almacenamiento. hasta que habilite uno de los otros orígenes de Active Directory para restablecer la configuración de Active Directory.

Siga estos pasos para deshabilitar la autenticación Kerberos de Microsoft Entra en la cuenta de almacenamiento mediante Azure Portal.

- Inicie sesión en Azure Portal y seleccione la cuenta de almacenamiento para la que quiere deshabilitar la autenticación Kerberos de Microsoft Entra.

- En Almacenamiento de datos, seleccione Recursos compartidos de archivos.

- Seleccione el estado de configuración junto a Active Directory.

- En Kerberos de Microsoft Entra, seleccione Configurar.

- Desactive la casilla Kerberos de Microsoft Entra.

- Seleccione Guardar.

Pasos siguientes

Para obtener más información, vea estos recursos: