Acerca de las aplicaciones virtuales de red en un centro de Virtual WAN

Los clientes pueden implementar determinadas aplicaciones virtuales de red (NVA) directamente en un centro de Virtual WAN en una solución administrada conjuntamente por Microsoft Azure y proveedores de aplicaciones virtuales de red de terceros. No todas las aplicaciones virtuales de red de Azure Marketplace se pueden implementar en un centro de Virtual WAN. Para ver una lista completa de los asociados disponibles, consulte la sección Asociados de este artículo.

Ventajas principales

Cuando se implementa una aplicación virtual de red en un centro de Virtual WAN, puede actuar como puerta de enlace de terceros con varias funcionalidades. Podría servir como puerta de enlace de SD-WAN, firewall o una combinación de ambos.

La implementación de aplicaciones virtuales de red en un centro de Virtual WAN proporciona las siguientes ventajas:

- Selección predefinida y probada previamente de opciones de infraestructura (unidades de infraestructura de una aplicación virtual de red): Microsoft y el asociado trabajan conjuntamente para validar los límites de rendimiento y ancho de banda antes de que la solución esté disponible para los clientes.

- Disponibilidad y resistencia integradas: las implementaciones de aplicaciones virtuales de red de Virtual WAN incluyen reconocimiento de zonas de disponibilidad y se configuran automáticamente para que tengan alta disponibilidad.

- Aprovisionamiento y arranque sin problemas: una aplicación administrada es apta de antemano para el aprovisionamiento y el arranque de la plataforma de Virtual WAN. Esta aplicación administrada está disponible a través del vínculo de Azure Marketplace.

- Enrutamiento simplificado: utilice los sistemas de enrutamiento inteligentes de Virtual WAN. Las soluciones NVA se emparejan con el enrutador del centro de Virtual WAN y participan en el proceso de decisión del enrutamiento de Virtual WAN de forma similar a Microsoft Gateways.

- Soporte técnico integrado: los asociados tienen un contrato de soporte técnico especial con Microsoft Azure Virtual WAN para diagnosticar y resolver rápidamente los problemas de los clientes.

- Administración opcional del ciclo de vida proporcionado por la plataforma: las actualizaciones y las revisiones son administradas directamente por usted o como parte del servicio Azure Virtual WAN. Para conocer los procedimientos recomendados relacionados con la administración del ciclo de vida de software para las aplicaciones virtuales de red en Virtual WAN, póngase en contacto con el proveedor de NVA o consulte la documentación del proveedor.

- Integrado con características de la plataforma: la conectividad del tránsito con las puertas de enlace y redes virtuales de Microsoft, ExpressRoute cifrado (superposición SD-WAN que se ejecuta mediante un circuito ExpressRoute) y las tablas de rutas del centro virtual interactúan sin problemas.

Importante

Para asegurarse de obtener el mejor soporte técnico para esta solución integrada, asegúrese de que tiene niveles similares de derechos de soporte técnico con Microsoft y su proveedor de aplicaciones virtuales de red.

Asociados

En las tablas siguientes se describen las aplicaciones virtuales de red (NVA) que son aptas para implementarse en el centro de Virtual WAN y los casos de uso pertinentes (conectividad o firewall). La columna identificador de proveedor de NVA Virtual WAN corresponde al proveedor de NVA que se muestra en Azure Portal al implementar una nueva NVA o ver las NVA existentes implementadas en el centro virtual.

Las siguientes aplicaciones virtuales de red de conectividad SD-WAN se pueden implementar en el centro de conectividad de Virtual WAN.

| Asociados | Identificador del proveedor de NVA de Virtual WAN | Guía de implementación/instrucciones/configuración | Modelo de compatibilidad dedicado |

|---|---|---|---|

| Barracuda Networks | barracudasdwanrelease | Guía de implementación de Barracuda SecureEdge para Virtual WAN | Sí |

| Cisco SD-WAN | ciscosdwan | La integración de la solución Cisco SD-WAN con Azure Virtual WAN mejora las implementaciones de Cloud OnRamp for Multi-Cloud y permite configurar Cisco Catalyst 8000V Edge Software (Cisco Catalyst 8000V) como una aplicación virtual de red (NVA) en centros de Azure Virtual WAN. Visualización de Cisco SD-WAN Cloud OnRamp, Guía de configuración de Cisco IOS XE Release 17.x | Sí |

| VMware SD-WAN | vmwaresdwaninvwan | Guía de implementación de VMware SD-WAN en el centro de Virtual WAN. La aplicación administrada para la implementación se puede encontrar en este vínculo de Azure Marketplace. | Sí |

| Versa Networks | versanetworks | Si es un cliente de Versa Networks existente, inicie sesión en su cuenta de Versa y acceda a la guía de implementación mediante el siguiente vínculo Guía de implementación de Versa. Si es un nuevo cliente de Versa, regístrese mediante el vínculo de registro de la versión preliminar de Versa. | Sí |

| Aruba EdgeConnect | arubaedgeconnectenterprise | Guía de implementación de Aruba EdgeConnect SD-WAN. Actualmente en versión preliminar: vínculo de Azure Marketplace | No |

Las siguientes aplicaciones virtuales de red de seguridad se pueden implementar en el centro de conectividad de Virtual WAN. Esta aplicación virtual se puede usar para inspeccionar todo el tráfico de vertical de arriba abajo, horizontal de derecha a izquierda y de Internet.

| Asociados | Proveedor de NVA de Virtual WAN | Guía de implementación/instrucciones/configuración | Modelo de compatibilidad dedicado |

|---|---|---|---|

| Seguridad de CloudGuard Network de Check Point para Azure Virtual WAN | checkpoint | Guía de implementación de Check Point Network Security para Virtual WAN | No |

| Firewall de próxima generación de Fortinet (NGFW) | fortinet-ngfw | Guía de implementación de NGFW de Fortinet. Fortinet NGFW admite hasta 80 unidades de escalado y no se recomienda su uso para la terminación del túnel SD-WAN. Para la terminación del túnel Fortigate SD-WAN, consulta la documentación de Fortinet SD-WAN y NGFW. | No |

| (versión preliminar) Cisco Secure Firewall Threat Defense for Azure Virtual WAN | cisco-tdv-vwan-nva | Cisco Secure Firewall Threat Defense para Azure Virtual WAN para la guía de implementación de Virtual WAN | No |

Las siguientes aplicaciones virtuales de red de conectividad y seguridad de SD-WAN de doble rol (firewall de última generación) se pueden implementar en el centro de conectividad de Virtual WAN. Estas aplicaciones virtuales se pueden usar para inspeccionar todo el tráfico de vertical de arriba abajo, horizontal de derecha a izquierda y de Internet

| Asociados | Proveedor de NVA de Virtual WAN | Guía de implementación/instrucciones/configuración | Modelo de compatibilidad dedicado |

|---|---|---|---|

| Firewall de próxima generación de Fortinet (NGFW) | fortinet-sdwan-and-ngfw | Guía de implementación de Fortinet SD-WAN y NGFW NVA. Fortinet SD-WAN y NGFW NVA admiten hasta 20 unidades de escalado y admiten tanto la terminación del túnel SD-WAN como las funcionalidades de firewall de próxima generación. | No |

Casos de uso básicos

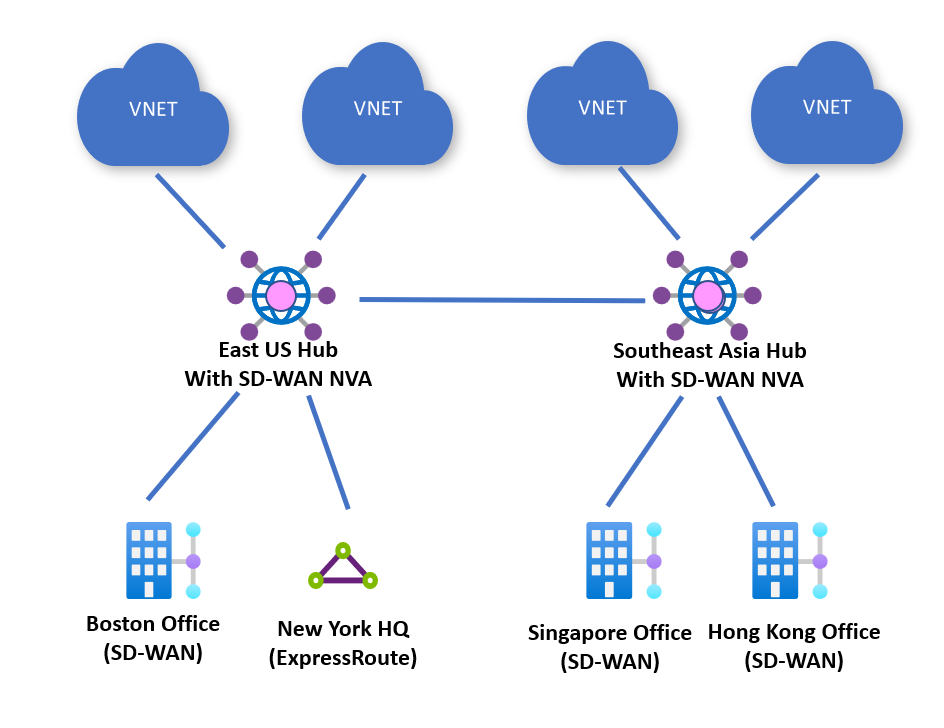

Conectividad universal

Los clientes pueden implementar una aplicación virtual de red en todas las regiones de Azure en las que tengan una superficie de memoria. Las sucursales se conectan a Azure mediante túneles de SD-WAN que terminan en la aplicación virtual de red más cercana implementada en un centro de Azure Virtual WAN.

Después, las sucursales pueden acceder a las cargas de trabajo de Azure implementadas en redes virtuales de la misma región u otras regiones mediante la red troncal global de Microsoft. Los sitios conectados de SD-WAN también pueden comunicarse con otras sucursales que están conectadas a Azure mediante ExpressRoute, VPN de sitio a sitio o conectividad de usuario remoto.

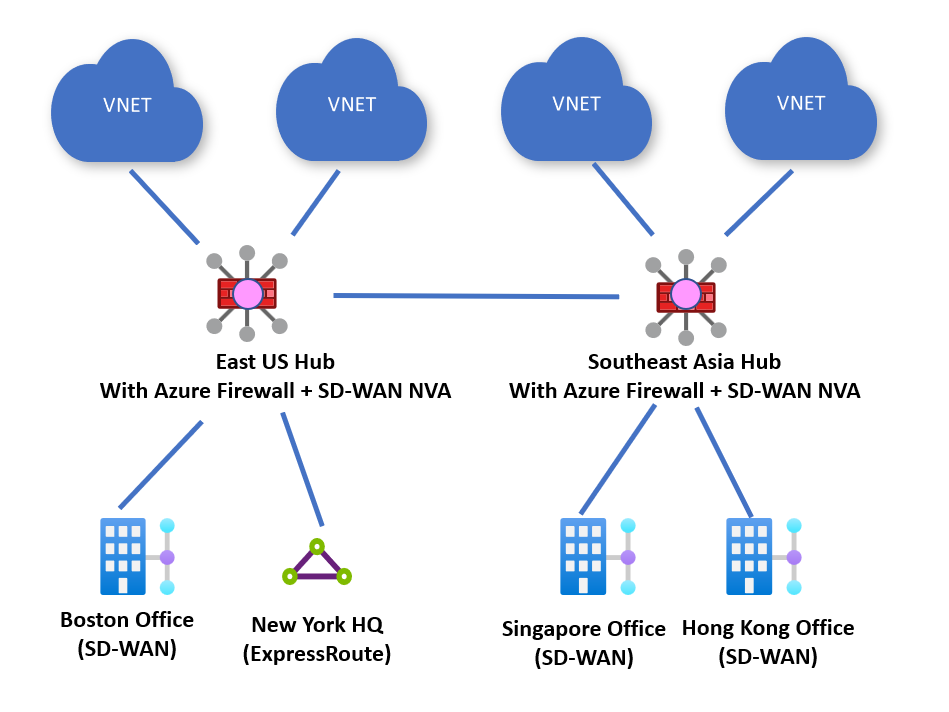

La seguridad que proporciona Azure Firewall, junto con una aplicación virtual de red de conectividad

Los clientes pueden implementar una instancia de Azure Firewall junto con sus aplicaciones virtuales de red basadas en conectividad. El enrutamiento de Virtual WAN se puede configurar para enviar todo el tráfico a Azure Firewall para su inspección. También puede configurar Virtual WAN para enviar todo el tráfico de Internet a Azure Firewall para su inspección.

Seguridad proporcionada por firewalls de aplicación virtual de red

Los clientes también pueden implementar aplicaciones virtuales de red en el centro de Virtual WAN que desempeñe capacidades de conectividad de SD-WAN y firewall de última generación. Los clientes pueden conectar dispositivos locales a la aplicación virtual de red en el centro de conectividad y también usar el mismo dispositivo para inspeccionar todo el tráfico vertical de arriba abajo, horizontal de derecha a izquierda y el tráfico de Internet. El enrutamiento para habilitar estos escenarios se puede configurar mediante la intención y las directivas de enrutamiento.

Los asociados que admiten estos flujos de tráfico se enumeran como aplicaciones virtuales de red de conectividad y seguridad SD-WAN de doble rol (firewall de última generación) en la sección Asociados.

¿Cómo funciona?

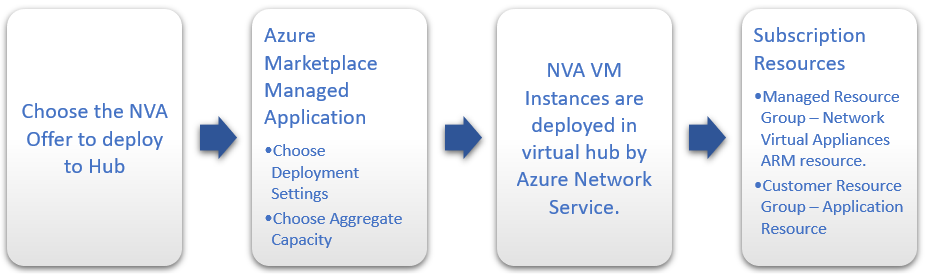

Las aplicaciones virtuales de red que están disponibles para implementarse directamente en el centro de Azure Virtual WAN se han diseñado específicamente para su uso en un centro de Virtual WAN. La oferta de aplicaciones virtuales de red se publica en Azure Marketplace en forma de aplicación administrada y los clientes pueden implementar la oferta directamente desde Azure Marketplace.

La oferta de NVA de cada asociado tendrá una experiencia y funcionalidad ligeramente diferente en función de sus requisitos de implementación.

Aplicación administrada

Todas las ofertas de aplicación virtual de red que están disponibles para su implementación en un centro de Virtual WAN tendrán una aplicación administrada disponible en Azure Marketplace. Las aplicaciones administradas permiten a los asociados realizar las siguientes operaciones:

- Crear una experiencia de implementación personalizada para su NVA.

- Proporcionar una plantilla de Resource Manager especializada que les permita crear la aplicación virtual de red directamente en un centro de Virtual WAN.

- Facturar los costos de las licencias de software directamente o a través de Azure Marketplace.

- Exponer las propiedades personalizadas y los medidores de recursos.

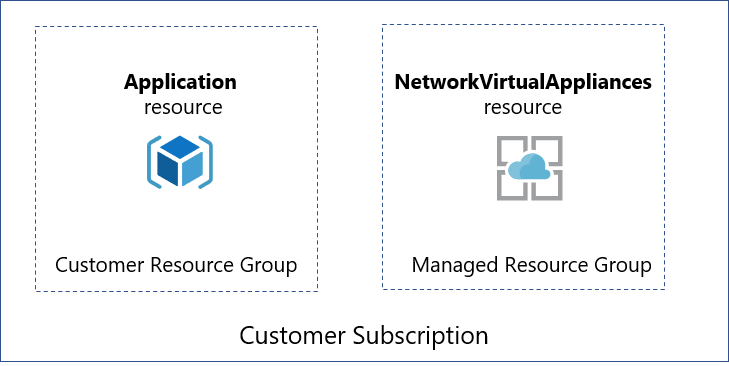

Los asociados de las NVA pueden crear diferentes recursos en función de la implementación de la aplicación, las licencias de configuración y las necesidades de administración. Cuando un cliente crea una NVA en un centro de Virtual WAN, como en todas las aplicaciones administradas, se crearán dos grupos de recursos en su suscripción.

- Grupo de recursos del cliente: contiene un marcador de posición de la aplicación para la aplicación administrada. Los asociados pueden usarlo para exponer las propiedades personalizadas que elijan.

- Grupo de recursos administrados: los clientes no pueden configurar ni cambiar los recursos de este grupo directamente, ya que es el editor de la aplicación administrada quien lo controla. Este grupo de recursos contiene el recurso NetworkVirtualAppliances.

Permisos de grupo de recursos administrado

De forma predeterminada, todos los grupos de recursos administrados tienen una asignación "denegar todo" de Microsoft Entra. Las asignaciones de denegar todo impiden que los clientes llamen a operaciones de escritura en cualquier recurso del grupo de recursos administrado, incluidos los recursos de la aplicación virtual de red.

Aun así, los asociados pueden crear excepciones para acciones específicas que los clientes pueden realizar en recursos implementados en grupos de recursos administrados.

Los permisos en recursos de grupos de recursos administrados existentes no se actualizan dinámicamente, ya que las nuevas acciones permitidas las agregan los asociados y se requiere una actualización manual.

Para actualizar los permisos en los grupos de recursos administrados, los clientes pueden aprovechar la API REST de permisos de actualización.

Nota

Para aplicar correctamente permisos nuevos, se debe llamar a la API de permisos de actualización con un parámetro de consulta adicional targetVersion. El valor de targetVersion es específico del proveedor. Consulte la documentación del proveedor para obtener el número de versión más reciente.

POST https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Solutions/applications/{applicationName}/refreshPermissions?api-version=2019-07-01&targetVersion={targetVersion}

Unidades de infraestructura de NVA

Al crear una aplicación virtual de red en el centro de Virtual WAN, es preciso elegir el número de unidades de infraestructura de NVA con el que desea implementarla. Una unidad de infraestructura de NVA es una unidad de capacidad de ancho de banda agregado para una NVA de un centro de Virtual WAN. Una unidad de infraestructura de NVA es similar a una unidad de escalado de VPN en lo relativo a la capacidad y el dimensionamiento.

- Las unidades de infraestructura de NVA sirven de guía para saber cuánto rendimiento de red agregado puede admitir la infraestructura de máquina virtual en la que se implementan las NVA. 1 unidad de infraestructura de NVA corresponde a 500 Mbps de rendimiento agregado. Esta cifra de 500 Mbps no tiene en cuenta las diferencias del software que se ejecuta en las aplicaciones virtuales de red. Dependiendo de las características activadas en la implementación de software NVA o específica del asociado, las funciones de red, como cifrado o descifrado, encapsulación o descapsulación, o inspección profunda de paquetes, podrían ser más intensivas. Esto significa que es posible que vea menos rendimiento que la unidad de infraestructura de NVA. Póngase en contacto con el proveedor para conocer la asignación de unidades de infraestructura de NVA de Virtual WAN a los rendimientos esperados.

- Azure admite implementaciones que van de 2 a 80 unidades de infraestructura de NVA para una implementación de centro virtual de NVA determinada, pero los socios pueden elegir qué unidades de escalado admitir. Por lo tanto, es posible que no pueda implementar todas las configuraciones de unidad de escalado posibles.

Las NVA de Virtual WAN se implementan como garantía de que siempre se va a alcanzar, como mínimo, la cifra de rendimiento específica del proveedor en una unidad de escalado elegida determinada. Para lograrlo, las NVA de Virtual WAN se sobreaprovisionan con más capacidad en forma de varias instancias, siguiendo el esquema "n+1". Esto significa que, en un momento dado, es posible que vea que el rendimiento agregado entre las instancias es mayor que la cifra de rendimiento específica del proveedor. Esto garantiza que, si una instancia no es correcta, las "n" instancias restantes pueden atender el tráfico del cliente y proporcionar el rendimiento específico del proveedor para esa unidad de escalado.

Si la cantidad total de tráfico que pasa a través de una NVA en un momento dado supera la cifra de rendimiento específica del proveedor para la unidad de escalado elegida, los eventos que pueden hacer que una instancia de NVA no esté disponible (entre otros, las actividades rutinarias de mantenimiento de la plataforma de Azure o las actualizaciones de software) pueden provocar interrupciones de servicio o de conectividad. Para reducir al mínimo las interrupciones del servicio, debe elegir la unidad de escalado en función del perfil de tráfico máximo y la cifra de rendimiento específica del proveedor para una unidad de escalado determinada, en lugar de confiar en la cifra de rendimiento de mejor caso observada durante las pruebas.

Proceso de configuración de NVA

Los asociados se han esforzado para ofrecer una experiencia que configura la NVA de forma automática como parte del proceso de implementación. Una vez que la NVA se ha aprovisionado en el centro de conectividad virtual, cualquier otra configuración que necesite la NVA se debe realizar a través del portal de asociados o de la aplicación de administración de NVA. El acceso directo a la NVA no está disponible.

Recursos de sitio y de conexión con aplicaciones virtuales de red

A diferencia de las configuraciones de VPN Gateway de sitio a sitio de Virtual WAN, no es preciso crear recursos de sitio, de conexión de sitio a sitio o de conexión de punto a sitio para conectar las sucursales con su aplicación virtual de red en un centro de Virtual WAN.

Tiene que crear conexiones de centro de conectividad a red virtual para conectar el centro de conectividad de Virtual WAN a las redes virtuales de Azure, así como realizar conexiones ExpressRoute, VPN de sitio a sitio o VPN de usuario remoto.

Regiones admitidas

La NVA en el centro de conectividad virtual está disponible en las siguientes regiones:

| Región geopolítica | Regiones de Azure |

|---|---|

| Norteamérica | Centro de Canadá, Este de Canadá, Centro de EE. UU., Este de EE. UU., Este de EE. UU. 2, Centro-sur de EE. UU., Centro-norte de EE. UU., Centro-oeste de EE. UU., Oeste de EE. UU., Oeste de EE. UU 2 |

| Sudamérica | Sur de Brasil, Sudeste de Brasil |

| Europa | Centro de Francia, Sur de Francia, Norte de Alemania, Centro-oeste de Alemania, Norte de Europa, Este de Noruega, Oeste de Noruega, Norte de Suiza, Oeste de Suiza, Sur de Reino Unido, Oeste de Reino Unido, Oeste de Europa, Centro de Suecia, Norte de Italia |

| Oriente Medio | Norte de Emiratos Árabes Unidos, Centro de Qatar, Centro de Israel |

| Asia | Este de Asia, Este de Japón, Oeste de Japón, Centro de Corea del Sur, Sur de Corea del Sur, Sudeste de Asia |

| Australia | Sudeste de Australia, Este de Australia, Centro de Australia, Centro de Australia 2 |

| África | Norte de Sudáfrica |

| India | Sur de la India, India occidental, India central |

Preguntas más frecuentes sobre NVA

Soy un asociado de aplicación virtual de red (NVA) y quiero obtener nuestra NVA en el centro. ¿Puedo participar en este programa para asociados?

Desafortunadamente, no tenemos capacidad para incorporar nuevas ofertas de asociados en este momento. Vuelva a consultarnos en una fecha posterior.

¿Puedo implementar cualquier NVA desde Azure Marketplace en el centro de conectividad de Virtual WAN?

Los asociados que se enumeran en la sección Asociados son los únicos que se pueden implementar en el centro de Virtual WAN.

¿Cuál es el costo de la NVA?

Debe adquirir una licencia para la NVA del proveedor de la NVA. Traiga su propia licencia (BYOL) es el único modelo de licencias que se admite hoy en día. Además, Microsoft cobra por las unidades de infraestructura de NVA que consume y cualquier otro recurso que use. Para más información, consulte Conceptos de precios.

¿Se puede implementar una NVA en un centro de conectividad Básico?

No, debe usar un centro estándar si desea implementar una NVA.

¿Se puede implementar una NVA en un centro de conectividad Seguro?

Sí. Se puede implementar una NVA de asociado en un centro de conectividad con Azure Firewall.

¿Puedo conectar cualquier dispositivo de mi sucursal a mi NVA en el centro?

No, Barracuda CloudGen WAN solo es compatible con dispositivos perimetrales barracuda. Para más información acerca de los requisitos de CloudGen WAN, consulte la página de CloudGen WAN de Barracuda. Para Cisco, hay varios dispositivos SD-WAN que son compatibles. Consulte la documentación de Cisco Cloud OnRamp para Multi-Cloud para dispositivos compatibles. Póngase en contacto con el proveedor para cualquier pregunta.

¿Qué escenarios de enrutamiento son compatibles con NVA en el centro de conectividad?

Todos los escenarios de enrutamiento compatibles con Virtual WAN son compatibles con las NVA del centro de conectividad.

¿Qué regiones se admiten?

Para ver las regiones admitidas, consulte Regiones admitidas por NVA.

¿Cómo puedo eliminar mi NVA del centro?

Si el recurso de aplicación virtual de red se implementó mediante una aplicación administrada, elimine la aplicación administrada. Al eliminar la aplicación administrada, se elimina automáticamente el grupo de recursos administrado y el recurso de aplicación virtual de red asociado.

No se puede eliminar una NVA que sea el recurso de próximo salto para una directiva de enrutamiento. Para eliminar la NVA, elimine primero la directiva de enrutamiento.

Si el recurso de aplicación virtual de red se implementó mediante el software de orquestación de un asociado, consulte la documentación del asociado para eliminar la aplicación virtual de red.

Como alternativa, puede ejecutar el siguiente comando de PowerShell para eliminar la aplicación virtual de red.

Busque el grupo de recursos de Azure de la NVA que desea eliminar. El grupo de recursos de Azure suele ser diferente al grupo de recursos en el que se implementa el centro de Virtual WAN. Asegúrese de que la propiedad Centro virtual del recurso de NVA corresponde a la aplicación virtual de red que desea eliminar. En el ejemplo siguiente se supone que todas las NVA de la suscripción tienen nombres distintos. Si hay varias NVA con el mismo nombre, asegúrese de recopilar la información asociada a la aplicación virtual de red que desea eliminar.

$nva = Get-AzNetworkVirtualAppliance -Name <NVA name> $nva.VirtualHubEliminar la NVA.

Remove-AzNetworkVirtualAppliance -Name $nva.Name -ResourceGroupName $nva.ResourceGroupName

La misma serie de pasos se puede ejecutar desde la CLI de Azure.

- Busque el grupo de recursos de Azure de la NVA que desea eliminar. El grupo de recursos de Azure suele ser diferente al grupo de recursos en el que se implementa el centro de Virtual WAN. Asegúrese de que la propiedad Centro virtual del recurso de NVA corresponde a la aplicación virtual de red que desea eliminar.

az network virtual-appliance list - Eliminar la NVA

az network virtual-appliance delete --subscription <subscription name> --resource-group <resource group name> --name <NVA name>

Pasos siguientes

Para más información sobre Virtual WAN, consulte el artículo Introducción a Virtual WAN.