Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se le muestra cómo usar las reglas y los filtros de Azure Firewall y Virtual WAN para administrar el acceso seguro para las conexiones de los recursos en Azure a través de conexiones de OpenVPN o IKEv2 de punto a sitio. Esta configuración es útil si tiene usuarios remotos a los que desea restringir el acceso a los recursos de Azure, o bien para proteger sus recursos en Azure.

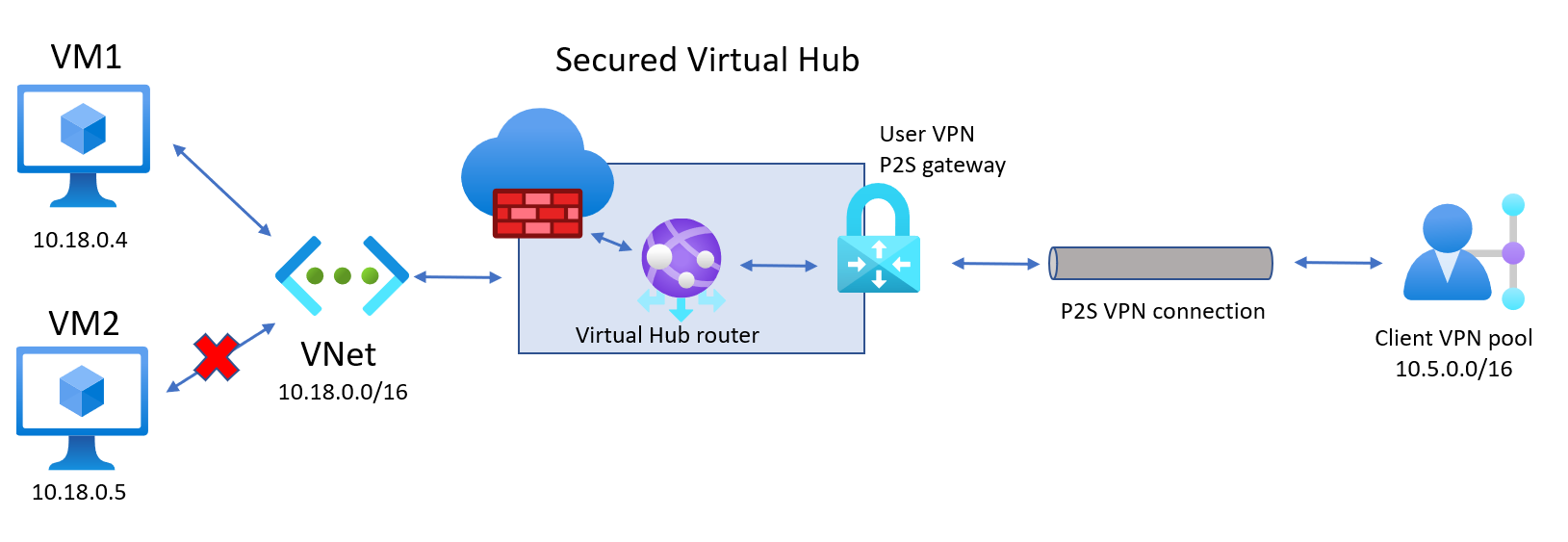

Los pasos descritos en este artículo le ayudarán a crear la arquitectura en el siguiente diagrama para permitir que los clientes de VPN de usuario tengan acceso a un recurso específico (VM1) en una red virtual de radio conectada al centro virtual, pero no a otros recursos (VM2). Use este ejemplo de arquitectura como directriz básica.

Requisitos previos

Tiene una suscripción de Azure. Si no tiene una suscripción a Azure, cree una cuenta gratuita.

Tiene una red virtual a la que quiere conectarse.

- Compruebe que ninguna de las subredes de sus redes locales se superpone a las redes virtuales a las que quiere conectarse.

- Para crear una red virtual en Azure Portal, consulte el artículo Inicio rápido.

Su red virtual no debe tener ninguna puerta de enlace de red virtual.

- Si la red virtual ya tiene puertas de enlace (VPN o ExpressRoute), debe quitarlas todas antes de continuar.

- Esta configuración requiere que las redes virtuales se conecten solo a la puerta de enlace del centro de Virtual WAN.

Decida el intervalo de direcciones IP que desea usar para el espacio de direcciones privadas del centro virtual. Esta información se usa al configurar el centro virtual. Un centro de conectividad virtual es una red virtual que Virtual WAN crea y usa. Es el núcleo de la red Virtual WAN en una región. El intervalo del espacio de direcciones debe cumplir las reglas siguientes:

- El intervalo de direcciones que especifique para el centro no se puede superponer con ninguna de las redes virtuales existentes a las que se conecta.

- El intervalo de direcciones no se puede superponer con los intervalos de direcciones locales a las que se conecta.

- Si no está familiarizado con los intervalos de direcciones IP ubicados en la configuración de red local, consulte a alguien que pueda proporcionarle estos detalles.

- Tiene los valores disponibles para la configuración de autenticación que desea usar. Por ejemplo, un servidor RADIUS, la autenticación de Microsoft Entra o Generar y exportar certificados.

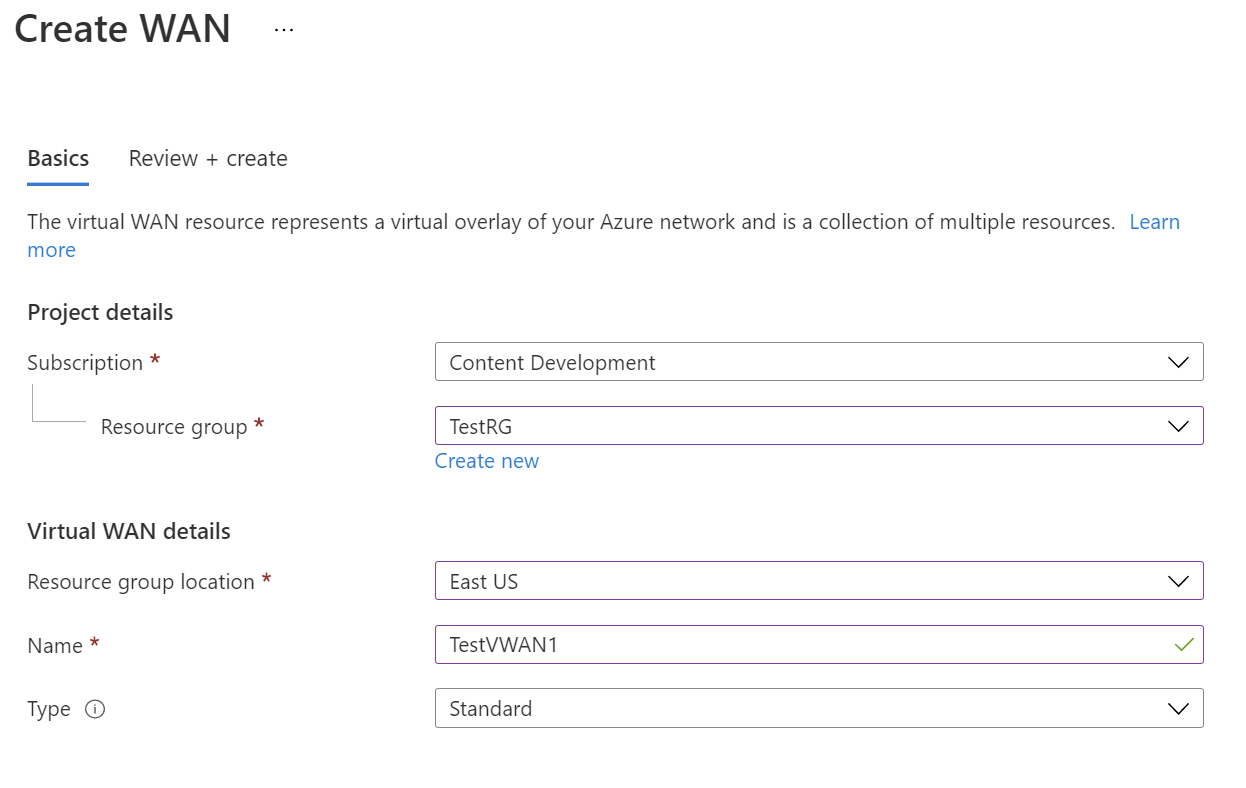

Crear una instancia de Virtual WAN

En el portal, en la barraBuscar recursos, escriba Virtual WAN en el cuadro de búsqueda y seleccioneEntrar.

Seleccione Redes WAN virtuales de los resultados. En la página Redes WAN virtuales, seleccione Crear para abrir la página Crear una red WAN.

En la página Crear una red WAN, en la pestaña Aspectos básicos, rellene los campos. Modifique los valores de ejemplo que se aplicarán a su entorno.

- Suscripción: seleccione la suscripción que quiere usar.

- Grupo de recursos: créelo o utilice uno existente.

- Ubicación del grupo de recursos: elija una ubicación para los recursos de la lista desplegable. Una red WAN es un recurso global y no reside en una región determinada. No obstante, tiene que seleccionar una región con el fin de administrar y ubicar el recurso de WAN que cree.

- Nombre: escriba el nombre que quiera asignar a su la red WAN virtual.

- Tipo: Básico o Estándar. Seleccione Estándar. Si selecciona Básico, entienda que las redes WAN virtuales básicas solo pueden contener centros de conectividad básicos. Los centros de conectividad básicos solo se pueden usar para conexiones de sitio a sitio.

Una vez rellenos los campos, en la parte inferior de la página, seleccione Revisar y crear.

Una vez que se haya superado la validación, seleccione Crear para crear la WAN virtual.

Definición de parámetros de configuración de P2S

La configuración de punto a sitio (P2S) define los parámetros para conectar clientes remotos. En esta sección se le ayuda a definir los parámetros de configuración de P2S y, a continuación, crear la configuración que se usará para el perfil de cliente de VPN. Las instrucciones que siga dependerán del método de autenticación que desee usar.

Métodos de autenticación

Al seleccionar el método de autenticación, tiene tres opciones. Cada método tiene requisitos específicos. Seleccione uno de los métodos siguientes y, a continuación, complete los pasos.

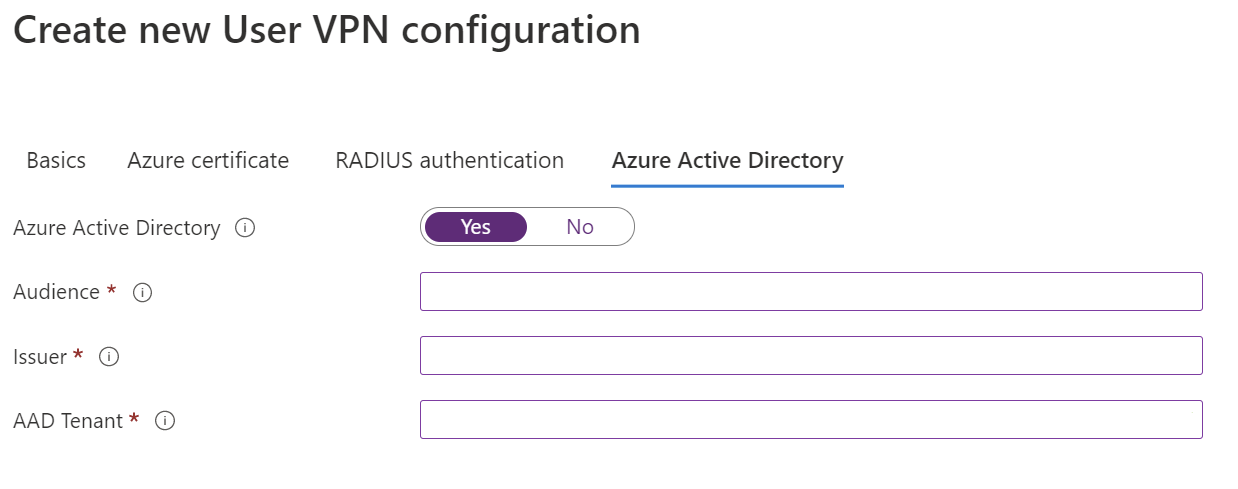

Autenticación de Microsoft Entra: obtenga lo siguiente:

- El id. de aplicación de la aplicación empresarial de VPN de Azure registrada en el inquilino de Microsoft Entra.

- El emisor. Ejemplo:

https://sts.windows.net/your-Directory-ID. - Un inquilino de Microsoft Entra. Ejemplo:

https://login.microsoftonline.com/your-Directory-ID.

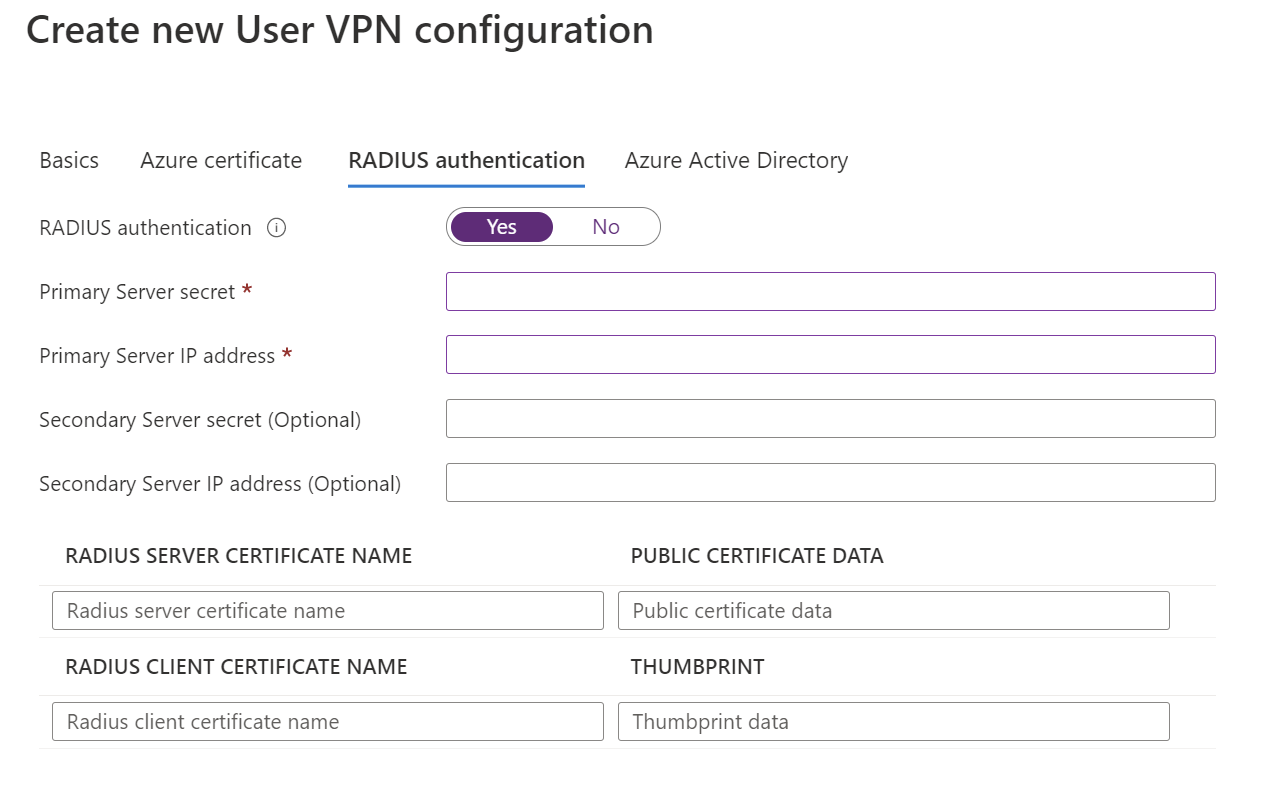

Autenticación basada en Radius: obtenga la dirección IP Radius, el secreto del servidor Radius y la información sobre el certificado.

Certificados de Azure: para esta configuración, se requieren certificados. Debe generar u obtener certificados. Se requiere un certificado de cliente para cada cliente. Además, es necesario cargar la información sobre el certificado raíz (clave pública). Para obtener más información sobre los certificados necesarios, consulte Generación y exportación de certificados.

Vaya a la red de WAN virtual que ha creado.

Seleccione Configuraciones de VPN de usuario en el menú de la izquierda.

En la página Configuraciones de VPN de usuario, seleccione +Crear una configuración de VPN de usuario.

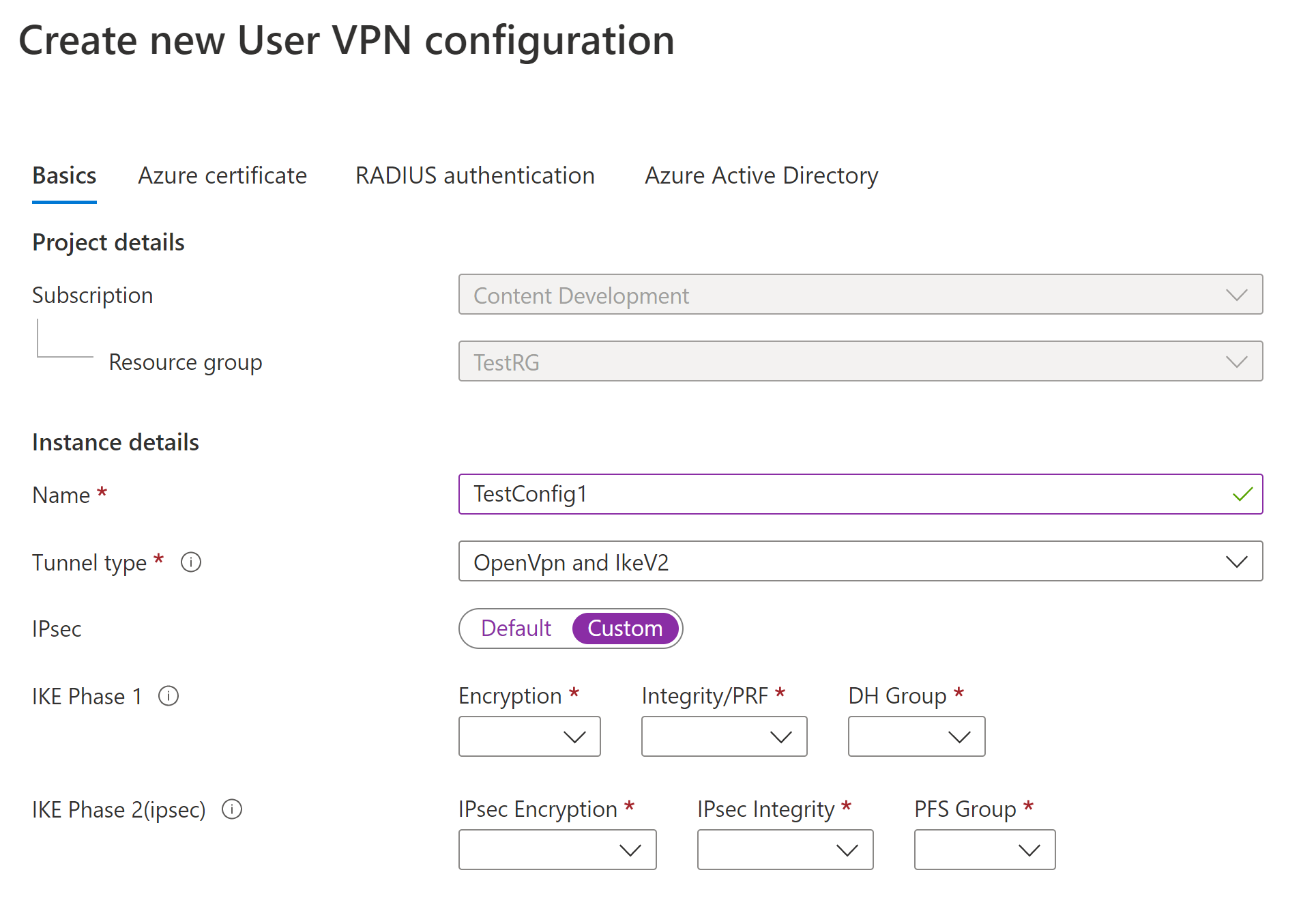

En la página Crear nueva configuración de VPN de usuario, en la pestaña Aspectos básicos, en Detalles de instancia, rellene el campo Nombre con el nombre que quiere asignar a la configuración de VPN.

En Tipo de túnel, seleccione el tipo de túnel que prefiera de la lista desplegable. Las opciones de tipo de túnel son: IKEv2 VPN, OpenVPN, and OpenVpn e IKEv2. Cada tipo de túnel tiene diferentes configuraciones necesarias. El tipo de túnel que elija corresponde a las opciones de autenticación disponibles.

Requisitos y parámetros:

VPN IKEv2.

Requisitos: al seleccionar el tipo de túnel IKEv2, verá un mensaje que le invita a seleccionar un método de autenticación. Para IKEv2, puede especificar varios métodos de autenticación. Puede elegir la autenticación basada en RADIUS, certificados de Azure o ambos métodos.

Parámetros personalizados de IPSec: para personalizar los parámetros de IKE fase 1 e IKE fase 2, cambie el conmutador IPsec a Personalizado y seleccione los valores de los parámetros. Para obtener más información sobre los parámetros personalizables, consulte el artículo sobre IPSec personalizado .

OpenVPN

- Requisitos: al seleccionar el tipo de túnel OpenVPN, verá un mensaje que le invita a seleccionar un mecanismo de autenticación. Si OpenVPN está seleccionado como tipo de túnel, puede especificar varios métodos de autenticación. Puede elegir cualquier subconjunto de certificado de Azure, Microsoft Entra ID o autenticación basada en RADIUS. En el caso de la autenticación basada en RADIUS, puede proporcionar una dirección IP y un secreto de servidor RADIUS secundarios.

OpenVPN y IKEv2

- Requisitos: Al seleccionar el tipo de túnel OpenVPN e IKEv2, verá un mensaje que le invita a seleccionar un mecanismo de autenticación. Si OpenVPN y IKEv2 está seleccionado como tipo de túnel, puede especificar varios métodos de autenticación. Puede elegir Microsoft Entra ID junto con el certificado de Azure o la autenticación basada en RADIUS. En el caso de la autenticación basada en RADIUS, puede proporcionar una dirección IP y un secreto de servidor RADIUS secundarios.

Configure los métodos de Autenticación que desea utilizar. Cada método de autenticación está en una pestaña independiente: Certificado de Azure, Autenticación RADIUS y Microsoft Entra ID. Algunos métodos de autenticación solo están disponibles en determinados tipos de túnel.

En la pestaña del método de autenticación que desea configurar, seleccione Sí para mostrar los valores de configuración disponibles.

Ejemplo: Autenticación de certificado

Para configurar esta opción, el tipo de túnel de la página Aspectos básicos puede ser IKEv2, OpenVPN o OpenVPN y IKEv2.

Ejemplo: Autenticación RADIUS

Para configurar este valor, el tipo de túnel de la página Aspectos básicos puede ser Ikev2, OpenVPN, o bien OpenVPN e IKEv2.

Ejemplo: Autenticación de Microsoft Entra

Para configurar este valor, el tipo de túnel de la página Aspectos básicos debe ser OpenVPN. La autenticación basada en Microsoft Entra ID solo se admite con OpenVPN.

Cuando haya terminado de configurar los valores, seleccione Revisar y crear en la parte inferior de la página.

Seleccione Crear para crear la configuración de VPN de usuario.

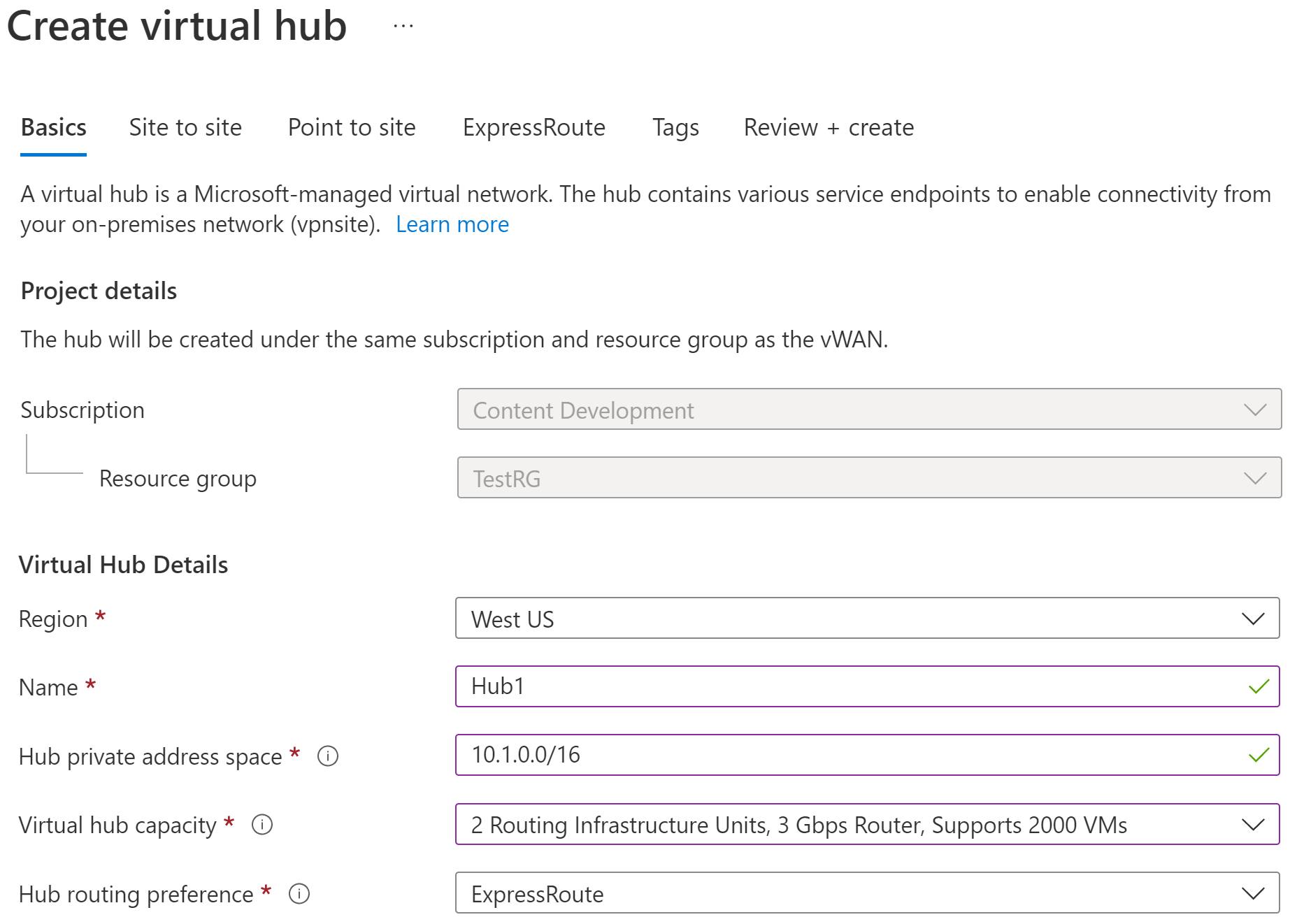

Creación del centro y la puerta de enlace

En esta sección, creará el centro virtual con una puerta de enlace de punto a sitio. Para la configuración, puede usar los siguientes valores de ejemplo:

- Espacio de direcciones IP privadas del centro: 10.1.0.0/16

- Grupo de direcciones de clientes: 10.5.0.0/16

- Servidores DNS personalizados: puede enumerar hasta cinco servidores DNS

Página de aspectos básicos

Vaya a la red WAN virtual que ha creado. En el panel izquierdo de la página de virtual WAN, en Conectividad, seleccione Centros de conectividad.

En la página Centros de conectividad, seleccione + Nuevo centro de conectividad para abrir la página Crear centro de conectividad virtual.

En la página Crear centro de conectividad virtual, en la pestaña Aspectos básicos rellene los siguientes campos:

- Región: seleccione la región en la que quiere implementar el centro de conectividad virtual.

- Nombre: nombre por el que desea que se conozca el centro de conectividad virtual.

- Espacio de direcciones privadas del centro de conectividad: intervalo de direcciones del centro de conectividad en la notación CIDR. El espacio de direcciones mínimo para crear un centro de conectividad es /24.

- Capacidad del centro virtual: seleccione de la lista desplegable. Para más información, consulte Configuración de un centro de conectividad virtual.

- Preferencia de enrutamiento del centro de conectividad: deje la configuración predeterminada, ExpressRoute, a menos que tenga una necesidad específica de cambiar este campo. Consulte Preferencia de enrutamiento del centro de conectividad virtual para más información.

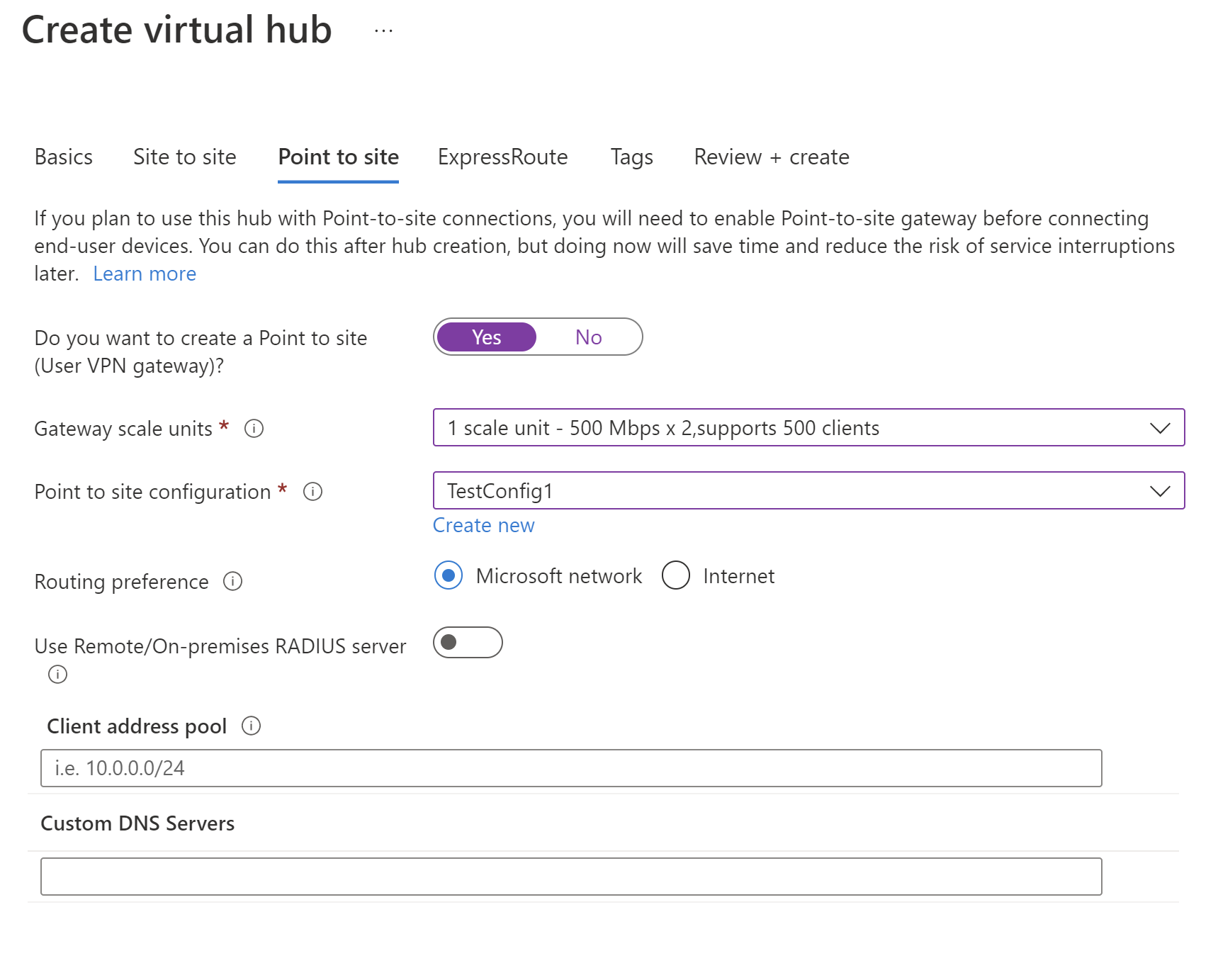

Página de punto a sitio

Haga clic en la pestaña Punto a sitio para abrir la página de configuración correspondiente. Para ver la configuración de punto a sitio, haga clic en Sí.

Configure las siguientes opciones:

Unidades de escalado de puerta de enlace: estas representan la capacidad agregada de la puerta de enlace de VPN del usuario. Si selecciona 40 o más unidades de escalado de puerta de enlace, planee el grupo de direcciones de cliente en consecuencia. Para obtener información sobre cómo afecta este valor al grupo de direcciones de cliente, vea Acerca de los grupos de direcciones de cliente. Para obtener información sobre las unidades de escalado de puerta de enlace, vea Preguntas más frecuentes.

Configuración de punto a sitio: seleccione la configuración de VPN de usuario que creó en un paso anterior.

Preferencia de enrutamiento: las preferencias de enrutamiento de Azure le permiten elegir cómo se enruta el tráfico entre Azure e Internet. Puede optar por enrutar el tráfico a través de la red de Microsoft o a través de una red de ISP (Internet público). Estas opciones también se conocen como enrutamiento de tipo "cold-potato" y enrutamiento de tipo "hot-potato" respectivamente. El servicio asigna la IP pública de Virtual WAN en función de la opción de enrutamiento seleccionada. Para obtener más información sobre las preferencias de enrutamiento mediante la red de Microsoft o el ISP, vea el artículo Preferencias de enrutamiento.

Utilizar un servidor RADIUS remoto o localCuando se configura la puerta de enlace de VPN de un usuario de Virtual WAN para que use la autenticación basada en RADIUS, esa puerta actúa como proxy y envía solicitudes de acceso a RADIUS a su servidor RADIUS. El valor "Usar servidor RADIUS local o remoto" está deshabilitado de forma predeterminada, lo que significa que la puerta de enlace de VPN del usuario solo podrá reenviar solicitudes de autenticación a servidores RADIUS que se encuentren en redes virtuales conectadas al centro de la puerta de enlace. La habilitación de este valor permitirá que la puerta de enlace de VPN del usuario se autentique con los servidores RADIUS conectados a centros remotos o implementados en el entorno local.

Nota:

El valor Servidor RADIUS local o remoto y las IP de proxy relacionadas solo se usan si la puerta de enlace está configurada para usar la autenticación basada en RADIUS. Si no lo está, se omitirá esta configuración.

Debe activar «Utilizar un servidor RADIUS remoto o local» si los usuarios se van a conectar al perfil de VPN global en lugar de al perfil basado en concentrador. Para más información, consulte el artículo sobre perfiles global o basados en centros de conectividad.

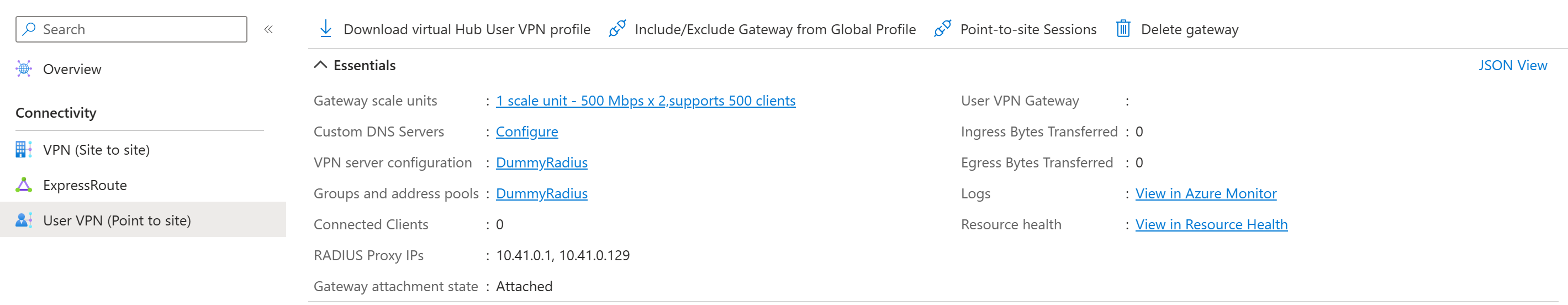

Después de crear la puerta de enlace de VPN de usuario, vaya a la puerta de enlace y anote el campo IP de proxy RADIUS. Las direcciones IP de proxy RADIUS son las IP de origen de los paquetes RADIUS que la puerta de enlace de la VPN del usuario envía al servidor RADIUS. Por consiguiente, el servidor RADIUS debe configurarse para que acepte solicitudes de autenticación de las direcciones IP del proxy de RADIUS. Si el campo de las IP del proxy de RADIUS está en blanco, configure el servidor RADIUS para que acepte las solicitudes de autenticación procedentes del espacio de direcciones del centro.

Además, asegúrese de establecer las asociaciones y propagaciones de la conexión (red virtual o local) en la que se hospeda el servidor RADIUS y se propaga a defaultRouteTable del concentrador implementado con la puerta de enlace de VPN de punto a sitio y que la configuración de VPN de punto a sitio se propaga a la tabla de rutas de la conexión en la que se hospeda el servidor RADIUS. Esto es obligatorio para asegurarse de que la puerta de enlace se pueda comunicar con el servidor RADIUS y viceversa.

Grupo de direcciones de cliente: el grupo de direcciones desde el que las direcciones IP se asignarán automáticamente a los clientes VPN. Los grupos de direcciones deben ser distintos. No pueden superponerse. Para más información, consulte Acerca de los grupos de direcciones de cliente.

Servidores DNS personalizados: la dirección IP de los servidores DNS que usarán los clientes. Puede especificar hasta 5.

Seleccione Revisar y crear para validar la configuración.

Cuando se supera la validación, seleccione Crear. La creación de un centro puede tardar 30 minutos o más en completarse.

Generación de archivos de configuración de cliente VPN

En esta sección, generará y descargará los archivos del perfil de configuración. Estos archivos se usan para configurar el cliente VPN nativo en el equipo cliente.

Para generar un paquete de configuración de cliente VPN de perfil global de nivel WAN, vaya a Virtual WAN (no al centro virtual).

En el panel de la izquierda, seleccione Configuraciones de VPN de usuario.

Seleccione la configuración para la que quiere descargar el perfil. Si tiene varios centros asignados al mismo perfil, expanda el perfil para mostrar los centros y, a continuación, seleccione uno de los centros que usa el perfil.

Seleccione Descargar perfil de VPN de usuario de WAN virtual.

En la página de descarga, seleccione EAPTLS y, a continuación, Generar y descargar perfil. Se genera un paquete de perfil (archivo zip) que contiene las opciones de configuración del cliente y que se descarga en el equipo. El contenido del paquete depende de las opciones de autenticación y túnel de la configuración.

Configuración de clientes VPN

Use el perfil descargado para configurar los clientes de acceso remoto. El procedimiento de cada sistema operativo es diferente, siga las instrucciones apropiadas para su sistema.

IKEv2

En la configuración de VPN de usuario, si especificó el tipo de túnel VPN IKEv2, puede configurar el cliente VPN nativo (Windows y macOS Catalina o posterior).

Los pasos siguientes son para Windows. Para macOS, consulte los pasos que se indican en Configuración de clientes VPN de usuario de punto a sitio: autenticación de certificados (macOS y iOS).

Seleccione los archivos de configuración de cliente VPN que correspondan a la arquitectura del equipo Windows. Si la arquitectura de procesador es de 64 bits, elija el paquete del instalador "VpnClientSetupAmd64". En caso de que sea de 32 bits, elija el paquete del instalador "VpnClientSetupX86".

Haga doble clic en el paquete para instalarlo. Si ve una ventana emergente de SmartScreen, seleccione Más información y, después, Ejecutar de todas formas.

En el equipo cliente, vaya a Configuración de red y haga clic en VPN. La conexión VPN muestra el nombre de la red virtual a la que se conecta.

Instale un certificado de cliente en cada equipo que quiera conectar a través de esta configuración de VPN de usuario. Es necesario un certificado de cliente para la autenticación al usar el tipo de autenticación de certificados nativo de Azure. Para más información acerca de cómo generar certificados, consulte Generación de certificados. Para obtener información acerca de cómo instalar un certificado de cliente, consulte Instalación de certificados de cliente.

OpenVPN

En la configuración de VPN de usuario, si especificó el tipo de túnel OpenVPN, puede descargar y configurar el cliente VPN de Azure o, en algunos casos, puede usar el software cliente OpenVPN. Para conocer los pasos, use el enlace correspondiente a la configuración.

Configuración de cliente

| Método de autenticación | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | IKEv2, SSTP | Windows | Cliente VPN nativo |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Cliente VPN de Azure Versión 2.x del cliente de OpenVPN Versión 3.x del cliente de OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Windows | Cliente VPN de Azure |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

Conexión de la red virtual de radio

En esta sección, creará una conexión entre el centro de conectividad y la red virtual radial.

En Azure Portal, vaya a Virtual WAN y, en el panel izquierdo, seleccione Conexiones de red virtual.

En la página Conexiones de red virtual, seleccione + Agregar conexión.

En la página Agregar una conexión, configure la conexión. Para más información acerca de la configuración de enrutamiento, consulte Acerca del enrutamiento.

- Nombre de la conexión: asigne un nombre a la conexión.

- Centros de conectividad: seleccione el centro de conectividad que desea asociar a esta conexión.

- Suscripción: compruebe la suscripción.

- Grupo de recursos: seleccione el grupo de recursos que contiene la red virtual a la que desea conectarse.

- Red virtual: seleccione la red virtual que quiere conectar con este centro de conectividad. La red virtual que seleccione no puede tener una puerta de enlace de red virtual ya existente.

- Propagate to none (Propagar a ninguno): se establece en No de manera predeterminada. Si cambia el conmutador a Sí, las opciones de configuración para la opción Propagate to Route Tables (Propagar a tablas de enrutamiento) y Propagate to labels (Propagar a etiquetas) no estarán disponibles para la configuración.

- Associate Route Table: en el menú desplegable, puede seleccionar la tabla de rutas que quiere asociar.

- Propagate to labels: las etiquetas son un grupo lógico de tablas de rutas. En este parámetro, seleccione una opción en la lista desplegable.

- Rutas estáticas: configure rutas estáticas si es necesario. Configure las rutas estáticas de las aplicaciones virtuales de red (si procede). Virtual WAN admite una única dirección IP de próximo salto para la ruta estática en una conexión de red virtual. Por ejemplo, si tiene una aplicación virtual independiente para flujos de tráfico de entrada y salida, sería mejor tener las aplicaciones virtuales en redes virtuales independientes y conectar las redes virtuales al centro virtual.

- Omitir IP del próximo salto para cargas de trabajo dentro de esta red virtual: esta opción permite implementar aplicaciones virtuales de red (NVA) y otras cargas de trabajo en la misma red virtual sin forzar todo el tráfico a través de la NVA. Esta opción solo se puede establecer al configurar una nueva conexión. Si desea usar esta configuración con una conexión que ya ha creado, elimine la conexión y agregue otra nueva.

- Propagación de la ruta estática: esta configuración se está implementando actualmente. Esta configuración le permite propagar rutas estáticas definidas en la sección Rutas estáticas para las tablas de rutas especificadas en Propagar a tablas de enrutamiento. Además, las rutas se propagarán a las tablas de rutas que tienen etiquetas especificadas como Propagar a etiquetas. Estas rutas se pueden propagar entre centros, excepto la ruta predeterminada 0/0.

Una vez configurados los valores deseados, haga clic en Crear para crear la conexión.

Creación de máquinas virtuales

En esta sección, creará dos máquinas virtuales en la red virtual, VM1 y VM2. En el diagrama de red, usamos 10.18.0.4 y 10.18.0.5. Al configurar las máquinas virtuales, asegúrese de seleccionar la red virtual que ha creado (se encuentra en la pestaña Redes). Para conocer los pasos para crear una máquina virtual, consulte Inicio rápido: creación de una máquina virtual.

Protección del centro virtual

Un centro virtual estándar no tiene ninguna directiva de seguridad integrada para proteger los recursos en redes virtuales de radio. Un centro virtual protegido usa Azure Firewall o un proveedor externo para administrar el tráfico entrante y saliente con el fin de proteger los recursos en Azure.

Convierta el centro en un centro protegido con el siguiente artículo: Configuración de Azure Firewall en un centro de Virtual WAN.

Creación de reglas para administrar y filtrar el tráfico

Cree reglas que determinen el comportamiento de Azure Firewall. Al proteger el centro, garantizamos que todos los paquetes que entran en el centro virtual estén sujetos al procesamiento de firewall antes de obtener acceso a los recursos de Azure.

Una vez que complete estos pasos, habrá creado una arquitectura que permite a los usuarios de VPN tener acceso a la máquina virtual con la dirección IP privada 10.18.0.4, pero NO tener acceso a la máquina virtual con la dirección IP privada 10.18.0.5

En Azure Portal, vaya a Firewall Manager.

En Seguridad, seleccione Directivas de Azure Firewall.

Seleccione Crear una directiva de Azure Firewall.

En Detalles de la directiva, escriba un nombre y seleccione la región en la que se implementa su el centro virtual.

Seleccione Siguiente: Configuración DNS.

Seleccione Siguiente: Las reglas.

En la pestaña Reglas, seleccione Agregar una colección de reglas.

Proporcione un nombre para la colección. Establezca el tipo como Red. Agregue un valor de prioridad 100.

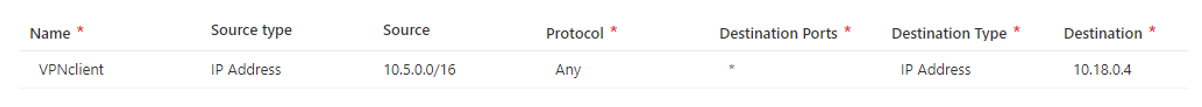

Rellene el nombre de la regla, el tipo de origen, el origen, el protocolo, los puertos de destino y el tipo de destino, como se muestra en el ejemplo siguiente. A continuación, seleccione Agregar. Esta regla permite que cualquier dirección IP del grupo de clientes de VPN tenga acceso a la máquina virtual con la dirección IP privada 10.18.04, pero no a ningún otro recurso conectado al centro virtual. Cree las reglas que quiera que se ajusten a la arquitectura y las reglas de permisos deseadas.

Seleccione Siguiente: Inteligencia sobre amenazas.

Seleccione Siguiente: Centros de conectividad.

En la pestaña Centros de conectividad, seleccione Asociar centros virtuales.

Seleccione el centro virtual que creó anteriormente y, a continuación, seleccione Agregar.

Seleccione Revisar + crear.

Seleccione Crear.

Este proceso puede tardar 5 minutos o más en completarse.

Enrutamiento del tráfico a través de Azure Firewall

En esta sección, debe asegurarse de que el tráfico se enruta a través de Azure Firewall.

- En el portal, en Firewall Manager, seleccione Centros virtuales protegidos.

- Seleccione el centro virtual que creó.

- En Ajustes, seleccione Configuración de seguridad.

- En Private traffic (Tráfico privado), seleccione Send via Azure Firewall (Enviar a través de Azure Firewall).

- Compruebe que la conexión de red virtual y el tráfico privado de conexión de rama están protegidos por Azure Firewall.

- Seleccione Guardar.

Nota

Si quiere inspeccionar el tráfico destinado a puntos de conexión privados con Azure Firewall en un centro virtual protegido, vea Protección del tráfico destinado a puntos de conexión privados en Azure Virtual WAN. Debe agregar el prefijo /32 para cada punto de conexión privado en los Prefijos de tráfico privado en Configuración de seguridad del administrador de Azure Firewall para que se inspeccionen mediante Azure Firewall en el centro virtual protegido. Si no se configuran los prefijos /32, el tráfico destinado a los puntos de conexión privados omitirá Azure Firewall.

Validación

Compruebe la configuración del centro protegido.

- Conéctese al centro virtual protegido a través de VPN desde el dispositivo de cliente.

- Haga ping en la dirección IP 10.18.0.4 desde el cliente. Debería obtener una respuesta.

- Haga ping en la dirección IP 10.18.0.5 desde el cliente. No tendría que ver ninguna respuesta.

Consideraciones

- Asegúrese de que la tabla de rutas eficaces del centro virtual protegido tiene el próximo salto para el tráfico privado por parte del firewall. Para tener acceso a la tabla de rutas efectivas, vaya al recurso Centro virtual. En Conectividad, seleccione Enrutamiento y, a continuación, Rutas eficaces. Allí, seleccione la tabla de rutas predeterminada.

- Compruebe que ha creado reglas en la sección Creación de reglas. Si se omiten estos pasos, las reglas que ha creado no se asociarán realmente al centro y a la tabla de rutas, y el flujo de paquetes no usará Azure Firewall.

Pasos siguientes

- Para más información sobre Virtual WAN, consulte Preguntas más frecuentes sobre Virtual WAN.

- Para más información acerca de Azure Firewall, consulte Preguntas más frecuentes sobre Azure Firewall.