Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Las empresas modernas requieren de una conectividad ubicua entre las aplicaciones, los datos y los usuarios hiperdistribuidos en la nube y en el entorno local. Las empresas están adoptando la arquitectura de red de tránsito global para consolidar, conectar y controlar la huella de una TI empresarial moderna y global centrada en la nube.

La arquitectura de red de tránsito global se basa en un modelo de conectividad radial clásica donde el "centro" de la red que se hospeda en la nube permite la conectividad transitiva entre puntos de conexión que pueden estar distribuidos en distintos tipos de "radios".

En este modelo, una radio puede ser:

- Red virtual (redes virtuales)

- Sitio de sucursal física

- Usuario remoto

- Internet

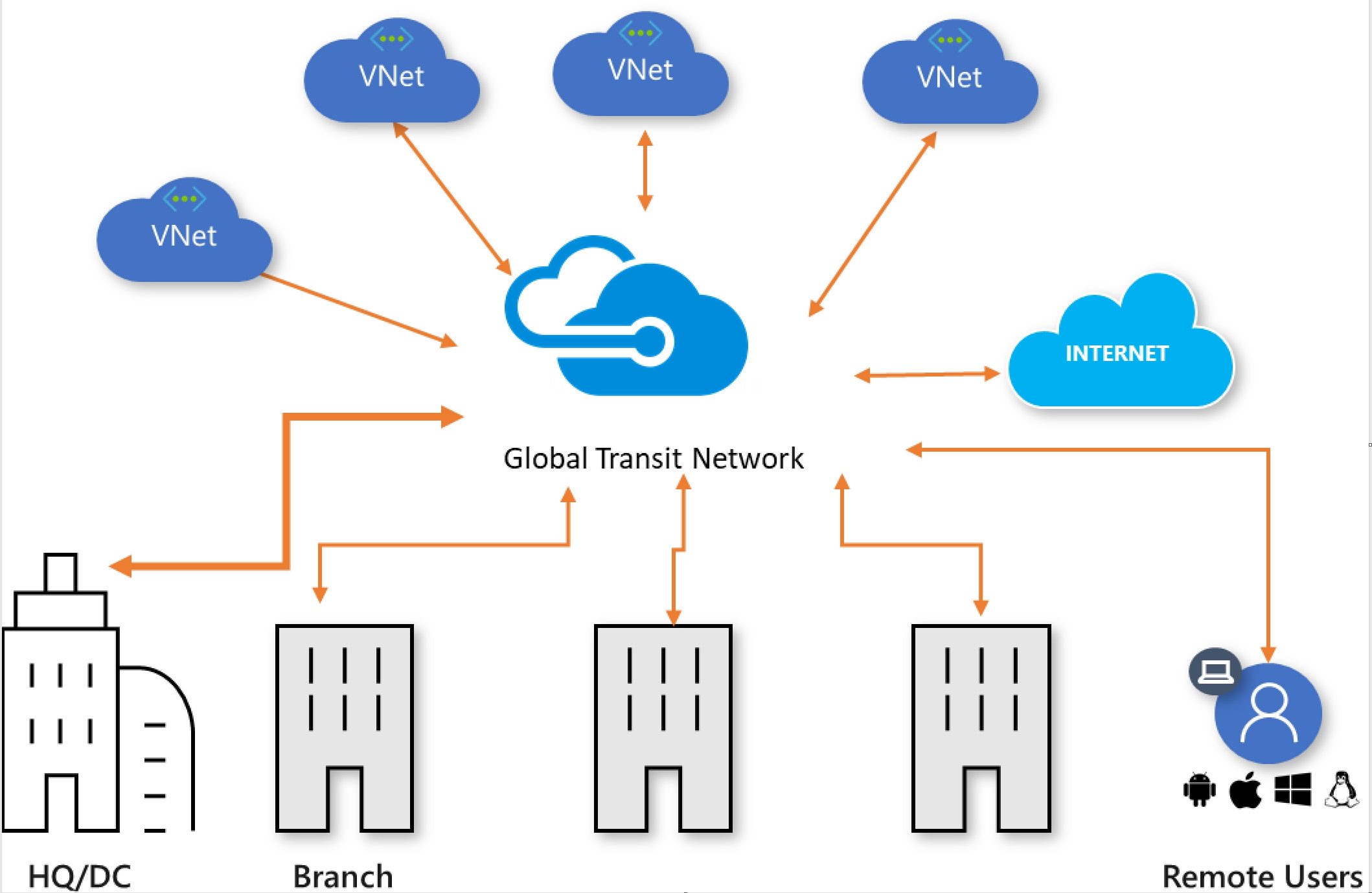

Figura 1: red radial de tránsito global

En la figura 1 se muestra la vista lógica de la red de tránsito global donde los usuarios, los sitios físicos y las redes virtuales distribuidos geográficamente están interconectados a través de un centro de redes hospedado en la nube. Esta arquitectura permite la conectividad de tránsito de un salto lógico entre los puntos de conexión de red.

Red de tránsito global con Virtual WAN

Azure Virtual WAN es un servicio de redes en la nube administrado de Microsoft. Microsoft hospeda y administra todos los componentes de red que conforman este servicio. Para más información sobre Virtual WAN, consulte el artículo de información general sobre Virtual WAN.

Azure Virtual WAN permite una arquitectura de red de tránsito global al habilitar una conectividad ubicua universal entre conjuntos distribuidos globalmente de cargas de trabajo en la nube de redes virtuales, sitios de sucursales, aplicaciones SaaS y PaaS, y usuarios.

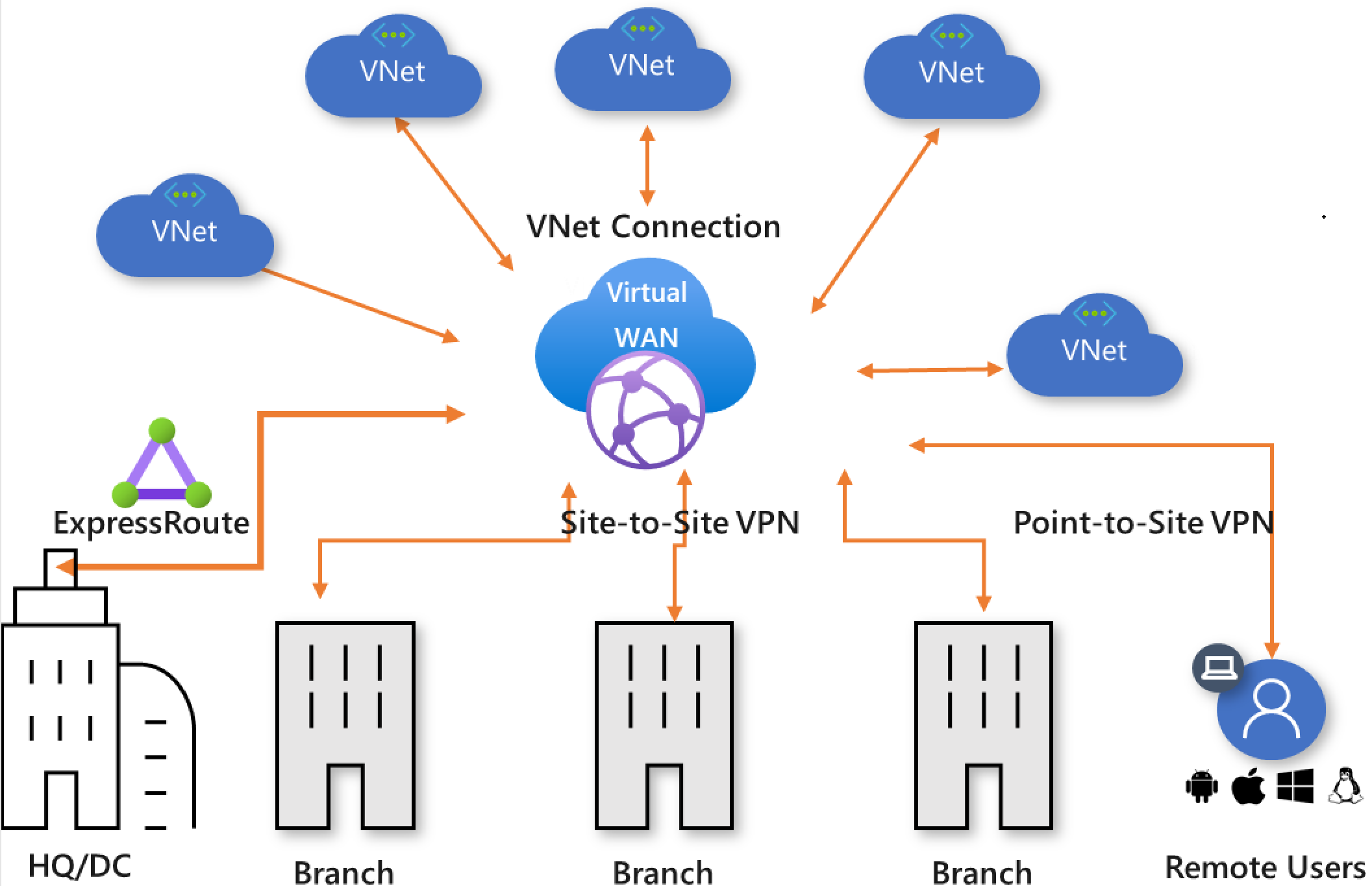

Figura 2: Red de tránsito global y Virtual WAN

En la arquitectura de Azure Virtual WAN, los centros WAN virtuales se aprovisionan en regiones de Azure, y puede elegir conectar sus sucursales, redes virtuales y usuarios remotos a ellas. Los sitios de sucursales físicas están conectados al centro mediante ExpressRoute Premium o estándar o VPN de sitio a sitio, las redes virtuales están conectadas al centro mediante conexiones de red virtual y los usuarios remotos pueden conectarse directamente al centro mediante una VPN de usuario (VPN de punto a sitio). Virtual WAN también admite la conexión de red virtual entre regiones, donde una red virtual de una región puede estar conectada a un centro WAN virtual en una región diferente.

Puede establecer una WAN virtual mediante la creación de un centro único de Virtual WAN en la región con el mayor número de radios (sucursales, redes virtuales, usuarios) y, luego, la conexión con el centro de radios que están en otras regiones. Esta es una buena opción cuando la superficie de una empresa está principalmente en una región con algunos radios remotos.

Conectividad de centro a centro

La superficie en la nube empresarial puede abarcar varias regiones en la nube. En términos de latencia, es óptimo tener acceso a la nube desde una región más cercana a su sitio físico y a los usuarios. Uno de los principios clave de la arquitectura de red de tránsito global es habilitar la conectividad entre regiones entre todos los puntos de conexión de red locales y en la nube. Esto significa que el tráfico de una sucursal que está conectada a la nube en una región puede llegar a otra sucursal o a una red virtual en otra región mediante la conectividad de centro a centro que permite la red global de Azure.

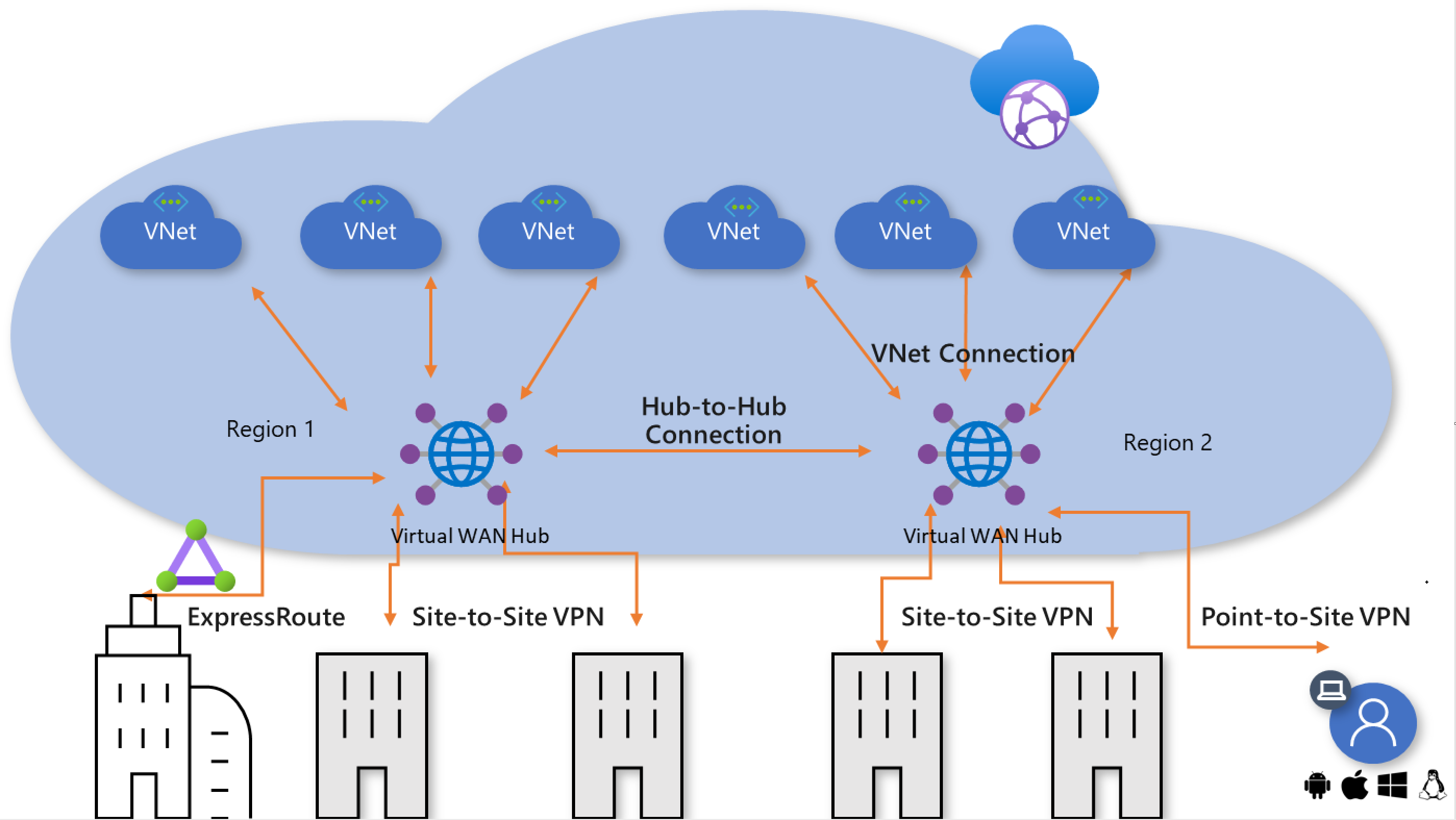

Figura 3: Conectividad entre regiones de Virtual WAN

Cuando se habilitan varios centros en una sola WAN virtual, estos se interconectan automáticamente mediante vínculos de centro a centro, lo que habilita la conectividad global entre las sucursales y las redes virtuales distribuidas en varias regiones.

Además, todos los centros que son parte de la misma WAN virtual se pueden asociar con distintas directivas de seguridad y acceso regionales. Para obtener más información, consulte control de seguridad y directivas más adelante en este artículo.

Conectividad universal

La arquitectura de red de tránsito global permite la conectividad universal a través de centros de WAN virtuales. Esta arquitectura elimina o reduce la necesidad de conectividad de malla parcial o malla completa entre radios que son más complejos de crear y mantener. Además, el enrutamiento de control entre las redes radiales y las redes de malla es más fácil de configurar y mantener.

La conectividad universal, en el contexto de una arquitectura global, permite que una empresa con usuarios, sucursales, centros de datos, redes virtuales y aplicaciones distribuidos globalmente se conecten entre sí a través de los centros de "tránsito". Azure Virtual WAN actúa como el sistema de tránsito global.

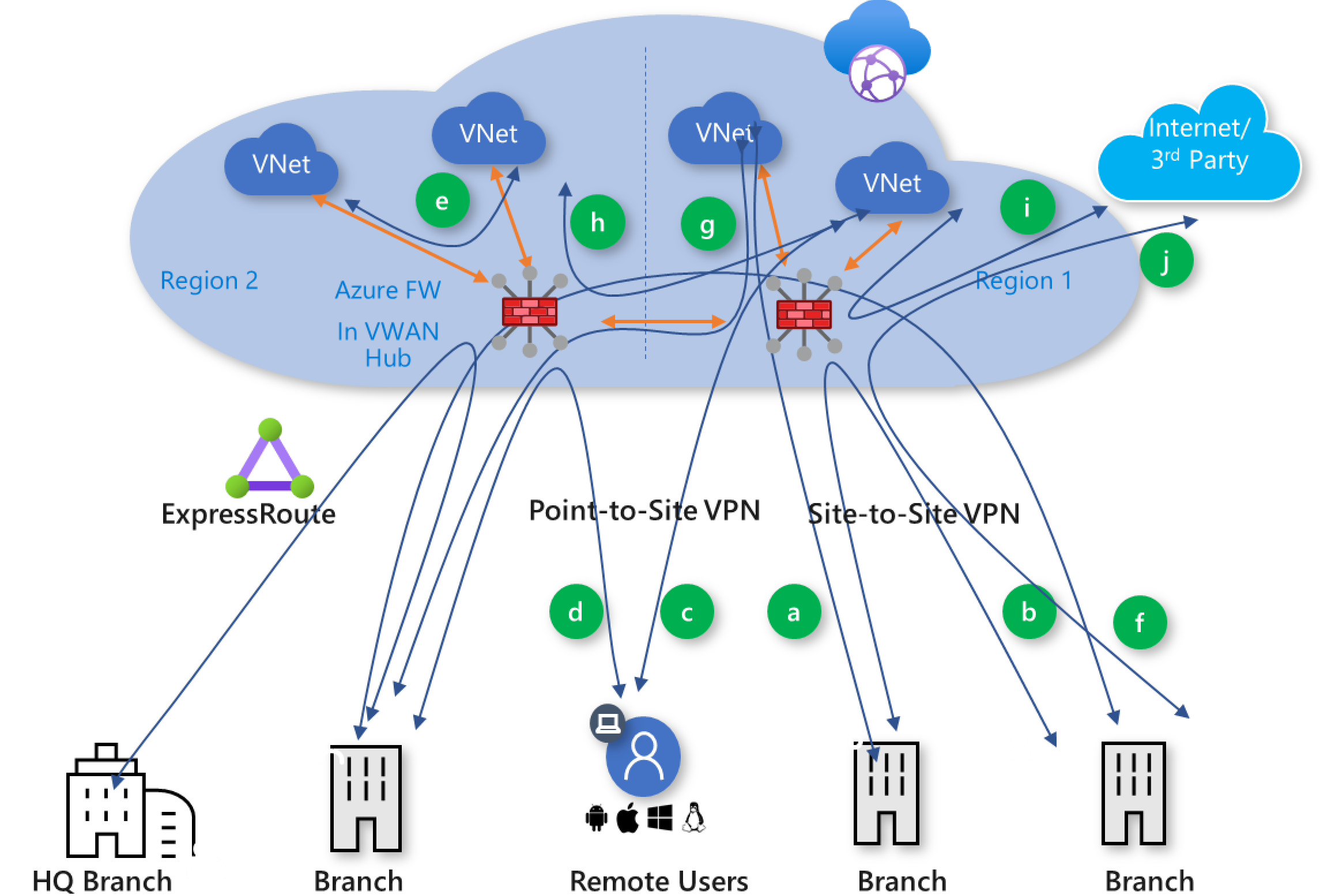

Ilustración 4: Rutas de tráfico de Virtual WAN

Azure Virtual WAN admite las siguientes rutas de conectividad de tránsito global. Las letras entre paréntesis hacen referencia a la figura 4.

- Sucursal a red virtual (a)

- Sucursal a sucursal (b)

- Global Reach de ExpressRoute y Virtual WAN

- Usuario remoto a red virtual (c)

- Usuario remoto a sucursal (d)

- De red virtual a red virtual (e)

- De sucursal a centro y de centro a sucursal (f)

- De sucursal a centro y de centro a red virtual (g)

- De red virtual a centro y de centro a red virtual (h)

De sucursal a red virtual (a) y de sucursal a red virtual entre regiones (g)

Sucursal a red virtual es la ruta principal admitida por Azure Virtual WAN. Esta ruta le permite conectar sucursales a las cargas de trabajo empresariales de IaaS de Azure que están implementadas en redes virtuales de Azure. Las sucursales se pueden conectar a la WAN virtual a través de ExpressRoute o de VPN de sitio a sitio. El tráfico transita a las redes virtuales que están conectadas a los centros de Virtual WAN a través de conexiones de red virtual. El tránsito de puerta de enlace explícito no es necesario para Virtual WAN, porque Virtual WAN habilita automáticamente el tránsito de puerta de enlace al sitio de sucursal. Consulte el artículo Asociados de WAN virtual sobre cómo conectar un SD-WAN CPE a Virtual WAN.

Global Reach de ExpressRoute y Virtual WAN

ExpressRoute es una forma privada y resistente de conectar las redes locales a la nube de Microsoft. Virtual WAN admite conexiones de circuito de ExpressRoute. Las siguientes SKU de circuito ExpressRoute se pueden conectar a Virtual WAN: Local, Estándar y Premium.

Hay dos opciones para habilitar la conectividad de tránsito de ExpressRoute a ExpressRoute al usar Azure Virtual WAN:

Puede habilitar ExpressRoute a la conectividad de tránsito de ExpressRoute si habilita Global Reach de ExpressRoute en los circuitos ExpressRoute. Global Reach es una característica de complemento de ExpressRoute que permite vincular circuitos ExpressRoute en diferentes ubicaciones de emparejamiento para crear una red privada. ExpressRoute a la conectividad de tránsito de ExpressRoute entre circuitos con el complemento Global Reach no transitará el centro de Virtual WAN porque Global Reach habilita una ruta de acceso superior a través de la red troncal global.

Puede usar la característica Intención de enrutamiento con directivas de enrutamiento de tráfico privado para habilitar la conectividad de tránsito de ExpressRoute a través de un dispositivo de seguridad implementado en el centro de Virtual WAN. Esta opción no requiere Global Reach. Para obtener más información, consulte la sección ExpressRoute en la documentación sobre la intención de enrutamiento.

Sucursal a sucursal (b) y sucursal a sucursal entre regiones (f)

Las sucursales se pueden conectar a un centro de Azure Virtual WAN mediante circuitos de ExpressRoute o conexiones de VPN de sitio a sitio. Puede conectar las sucursales al centro de Virtual WAN que se encuentra en la región más cercana a la sucursal.

Esta opción permite que las empresas usen la red troncal de Azure para conectar las sucursales. Sin embargo, aunque esta funcionalidad esté disponible, debe ponderar los beneficios de conectar las sucursales a través de Azure Virtual WAN en comparación con usar una WAN privada.

Nota

Deshabilitación de la conectividad de rama a rama en Virtual WAN: Virtual WAN puede configurarse para deshabilitar la conectividad de rama a rama. Esta configuración bloqueará la propagación de rutas entre VPN (S2S y P2S) y los sitios conectados de Express Route. Esta configuración no afectará a la conectividad y propagación de rutas de red virtual a red virtual y de rama a red virtual. Para configurar esta opción con Azure Portal: En el menú configuración de Virtual WAN, elija Configuración: De rama a rama: deshabilitado.

Usuario remoto a red virtual (c)

Puede habilitar el acceso remoto seguro y directo a Azure mediante una conexión de punto a sitio desde un cliente de usuario remoto a una WAN virtual. Los usuarios empresariales remotos ya no tienen que conectarse a la nube a través de una VPN corporativa.

Usuario remoto a sucursal (d)

La ruta de usuario remoto a sucursal permite que los usuarios remotos que usan una conexión de punto a sitio a Azure accedan a aplicaciones y cargas de trabajo locales mediante el tránsito a través de la nube. Esta ruta brinda a los usuarios remotos la flexibilidad para acceder a las cargas de trabajo que están implementadas en Azure y en el entorno local. Las empresas pueden habilitar el servicio central de acceso remoto seguro basado en la nube en Azure Virtual WAN.

Tránsito de red virtual a red virtual (e) y de red virtual a red virtual entre (h)

El tránsito de red virtual a red virtual permite que las redes virtuales se conecten entre sí para interconectar aplicaciones de varios niveles implementadas en varias redes virtuales. Opcionalmente, es posible conectar redes virtuales entre sí mediante el emparejamiento de red virtual. Esta opción puede ser adecuada para algunos escenarios en los que no es necesario el tránsito a través del centro de la WAN virtual.

Tunelización forzada y ruta predeterminada

La tunelización forzada se puede habilitar configurando la opción para habilitar la ruta predeterminada en una conexión de VPN, ExpressRoute o Virtual Network en una red de Virtual WAN.

Un centro de conectividad virtual puede propagar una ruta predeterminada aprendida en una red virtual, una VPN de sitio a sitio y una conexión ExpressRoute si la marca está habilitada en la conexión.

Esta marca está visible cuando el usuario edita una conexión de red virtual, una conexión VPN o una conexión ExpressRoute. De forma predeterminada, esta marca está deshabilitada cuando un sitio o circuito de ExpressRoute se conecta a un centro. Está habilitada de forma predeterminada cuando se agrega una conexión de red virtual para conectar una red virtual a un centro de conectividad virtual. La ruta predeterminada no se origina en el centro de conectividad de Virtual WAN; la ruta se propaga si ya la ha aprendido el centro de Virtual WAN como resultado de la implementación de un firewall en el centro o en caso de que otro sitio conectado tenga habilitada la tunelización forzada.

Seguridad y control de directivas

Los centros de Azure Virtual WAN interconectan todos los puntos de conexión de red a través de la red híbrida y pueden ver todo el tráfico de red de tránsito. Los concentradores de Virtual WAN pueden convertirse en concentradores virtuales seguros implementando una solución de seguridad bump-in-the-wire en el concentrador. Puede implementar Azure Firewall, seleccione Aplicaciones virtuales de red de firewall de última generación o software como servicio (SaaS) de seguridad dentro de los concentradores de Virtual WAN para habilitar la seguridad, el acceso y el control de directivas basados en la nube. Puede configurar Virtual WAN para enrutar el tráfico a soluciones de seguridad en el centro mediante la intención de enrutamiento del centro de conectividad virtual.

Azure Firewall Manager puede realizar la orquestación de Azure Firewall en los centros de WAN virtual. Azure Firewall Manager proporciona las funcionalidades para administrar y escalar la seguridad de las redes de tránsito global. Azure Firewall Manager ofrece la posibilidad de administrar de forma centralizada el enrutamiento, la administración global de directivas y los servicios de seguridad de Internet avanzados a través de terceros junto con Azure Firewall.

Para más información sobre cómo implementar y organizar aplicaciones virtuales de red de firewall de próxima generación en el centro de Virtual WAN, consulte Aplicaciones virtuales de red integradas en el centro de conectividad virtual. Para más información sobre las soluciones de seguridad de SaaS que se pueden implementar en el centro de Virtual WAN, consulte software como servicio.

Ilustración 5: Centro virtual protegido con Azure Firewall

Virtual WAN admite las siguientes rutas de conectividad de tránsito global seguro. Aunque en el diagrama y los patrones de tráfico de esta sección se describen casos de uso de Azure Firewall, se admiten los mismos patrones de tráfico con aplicaciones virtuales de red y soluciones de seguridad SaaS implementadas en el centro. Las letras entre paréntesis hacen referencia a la figura 5.

- Tránsito seguro de rama a red virtual (c)

- Tránsito seguro de bifurcación a red virtual entre centros virtuales (g), compatible con la intención de enrutamiento

- Tránsito seguro de red virtual a red virtual (e)

- Tránsito seguro de red virtual a red virtual entre centros virtuales (h), compatible con intención de enrutamiento

- Tránsito seguro de rama a rama (b), compatible con la intención de enrutamiento

- Tránsito seguro de rama a rama entre centros virtuales (f), compatible con la intención de enrutamiento

- Servicio de seguridad de red virtual a Internet o a terceros (i)

- Servicio de seguridad de sucursal a Internet o a terceros (i)

Tránsito seguro de red virtual a red virtual (e), tránsito seguro entre regiones (h) de red virtual a red virtual

El tránsito protegido de red virtual a red virtual permite que las redes virtuales se conecten entre sí a través de dispositivos de seguridad (Azure Firewall, seleccione NVA y SaaS) implementados en el centro de Virtual WAN.

Servicio de seguridad de red virtual a Internet o a terceros (i)

La red virtual a Internet permite que las redes virtuales se conecten a Internet a través de los dispositivos de seguridad (Azure Firewall, seleccione NVA y SaaS) en el centro de virtual WAN. El tráfico a Internet a través de servicios de seguridad de terceros admitidos no fluye a través de un dispositivo de seguridad y se enruta directamente al servicio de seguridad de terceros. Puede configurar la ruta de acceso de red virtual a Internet a través de un servicio de seguridad admitido de terceros mediante Azure Firewall Manager.

Servicio de seguridad de sucursal a Internet o a terceros (i)

El tránsito de rama a Internet permite que las ramas se conecten a Internet a través de Azure Firewall en el centro de conectividad de WAN virtual. El tráfico a Internet a través de servicios de seguridad de terceros admitidos no fluye a través de un dispositivo de seguridad y se enruta directamente al servicio de seguridad de terceros. Puede configurar la ruta de acceso de rama a Internet a través de un servicio de seguridad admitido de terceros mediante Azure Firewall Manager.

Tránsito seguro de bifurcación a rama, tránsito seguro de rama a rama entre regiones (b), (f)

Las sucursales se pueden conectar a un centro virtual protegido con Azure Firewall mediante circuitos ExpressRoute o conexiones de VPN de sitio a sitio. Puede conectar las sucursales al centro de Virtual WAN que se encuentra en la región más cercana a la sucursal. La configuración de la intención de enrutamiento en centros de Conectividad de Virtual WAN permite realizar la inspección entre centros de conectividad o entre regiones de rama a rama mediante dispositivos de seguridad (Azure Firewall, seleccione NVA y SaaS) implementados en el centro de Virtual WAN.

Esta opción permite que las empresas usen la red troncal de Azure para conectar las sucursales. Sin embargo, aunque esta funcionalidad esté disponible, debe ponderar los beneficios de conectar las sucursales a través de Azure Virtual WAN en comparación con usar una WAN privada.

Tránsito protegido de rama a red virtual (c), tránsito seguro de rama a red virtual (g)

El tránsito protegido de rama a red virtual permite que las ramas se comuniquen con redes virtuales en la misma región que el centro de conectividad de WAN virtual, así como otra red virtual conectada a otro centro de conectividad de conectividad virtual de otra región (la inspección del tráfico entre centros solo se admite con intención de enrutamiento).

Cómo habilitar la ruta predeterminada (0.0.0.0/0) en un centro virtual protegido

Si Azure Firewall está implementado en un centro de conectividad WAN virtual (centro virtual protegido), se puede configurar como enrutador predeterminado a Internet o al proveedor de seguridad de confianza en todas las ramas (siempre que estén conectadas mediante VPN o Express Route), redes virtuales de radios y usuarios (conectados a través de VPN P2S). Esta configuración debe realizarse mediante Azure Firewall Manager. Consulte el enrutamiento del tráfico al centro de conectividad para configurar todo el tráfico de las ramas (incluidos los usuarios), así como las redes virtuales a Internet a través de Azure Firewall.

Esta es una configuración de dos pasos:

Configure el enrutamiento de tráfico de Internet mediante el menú de configuración de la ruta del centro virtual protegido. Configure las redes virtuales y las ramas que puedan enviar tráfico a Internet a través del firewall.

Configure qué conexiones (de red virtual y rama) pueden enrutar el tráfico a Internet (0.0.0.0/0) a través del FW de Azure en el centro de conectividad o el proveedor de seguridad de confianza. Este paso garantiza que la ruta predeterminada se propague a las ramas y redes virtuales seleccionadas que están conectadas al centro de Virtual WAN a través de las conexiones.

Forzar el tráfico de tunelización al firewall local en un centro virtual protegido

Si el centro virtual ya ha aprendido una ruta predeterminada (a través de BGP) de una de las ramas (sitios VPN o ER), esta ruta predeterminada se invalida mediante la ruta predeterminada aprendida de la configuración de Azure Firewall Manager. En este caso, todo el tráfico que entra en el centro desde las redes virtuales y las ramas destinadas a Internet se enrutará a Azure Firewall o al proveedor de seguridad de confianza.

Nota

Actualmente, no hay ninguna opción para seleccionar la instancia de firewall o de Azure Firewall local (así como el proveedor de seguridad de confianza) para el tráfico enlazado a Internet que se origina en las redes virtuales, las ramas o los usuarios. La ruta predeterminada aprendida de la configuración de Azure Firewall Manager siempre es preferible a la ruta predeterminada aprendida de una de las ramas.

Pasos siguientes

Cree una conexión mediante Virtual WAN e implemente Azure Firewall en los centros de Virtual WAN.