Configuración de P2S para el acceso basado en usuarios y grupos: autenticación de Microsoft Entra

Cuando se usa Microsoft Entra ID como método de autenticación para P2S, se puede configurar P2S para permitir diferentes accesos a diferentes usuarios y grupos. Si desea que diferentes grupos de usuarios puedan conectarse a diferentes puertas de enlace de VPN, puede registrar varias aplicaciones en AD y vincularlas a diferentes puertas de enlace de VPN. Este artículo le ayuda a configurar un inquilino de Microsoft Entra para la autenticación de Microsoft Entra de P2S y a crear y registrar varias aplicaciones en Microsoft Entra ID a fin de permitir un acceso distinto a los diferentes usuarios y grupos. Para más información sobre los protocolos y la autenticación de punto a sitio, consulte Acerca de las conexiones VPN de punto a sitio.

Nota:

La autenticación de Microsoft Entra solo es compatible con las conexiones del protocolo OpenVPN® y requiere el cliente VPN de Azure.

Inquilino de Microsoft Entra

Los pasos de este artículo requieren un inquilino de Microsoft Entra. Si no tiene ningún inquilino de Microsoft Entra, para crearlo siga los pasos del artículo Creación de un nuevo inquilino. Tenga en cuenta los siguientes campos al crear el directorio:

- Nombre organizativo

- Nombre de dominio inicial

Crear usuarios de inquilino de Microsoft Entra

Cree dos cuentas en el inquilino de Microsoft Entra recién creado. Para obtener los pasos, consulte Incorporación o eliminación de un nuevo usuario.

- Cuenta de administrador global

- Cuenta de usuario

La cuenta de administrador global se usará para conceder consentimiento con fines de registro de la aplicación de VPN de Azure. La cuenta de usuario se puede usar para probar la autenticación de OpenVPN.

Asigne a una de las cuentas el rol Administrador global. Para ver los pasos, consulte Asignación de roles de administrador y no administrador a usuarios con Microsoft Entra ID.

Autorización de la aplicación VPN de Azure

Inicie sesión en el Azure Portal como un usuario al que se le ha asignado el rol de administrador global.

A continuación, conceda consentimiento de administrador para su organización. De este modo, la aplicación de VPN de Azure permitirá iniciar sesión y leer los perfiles de usuario. Copie y pegue la dirección URL que pertenece a la ubicación de implementación en la barra de direcciones del explorador:

Público

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure operado por 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentNota:

Si utiliza una cuenta de administrador global que no sea nativa del inquilino de Microsoft Entra para dar su consentimiento, reemplace "common" por el identificador de inquilino de Microsoft Entra en la dirección URL. Es posible que también tenga que reemplazar "common" por el identificador de inquilino en algunos otros casos. Para obtener ayuda para buscar el identificador de inquilino, consulte Búsqueda del identificador de inquilino de Microsoft Entra.

Si se le solicita, seleccione la cuenta que tiene el rol Administrador global.

En la página Permisos solicitados, seleccione Aceptar.

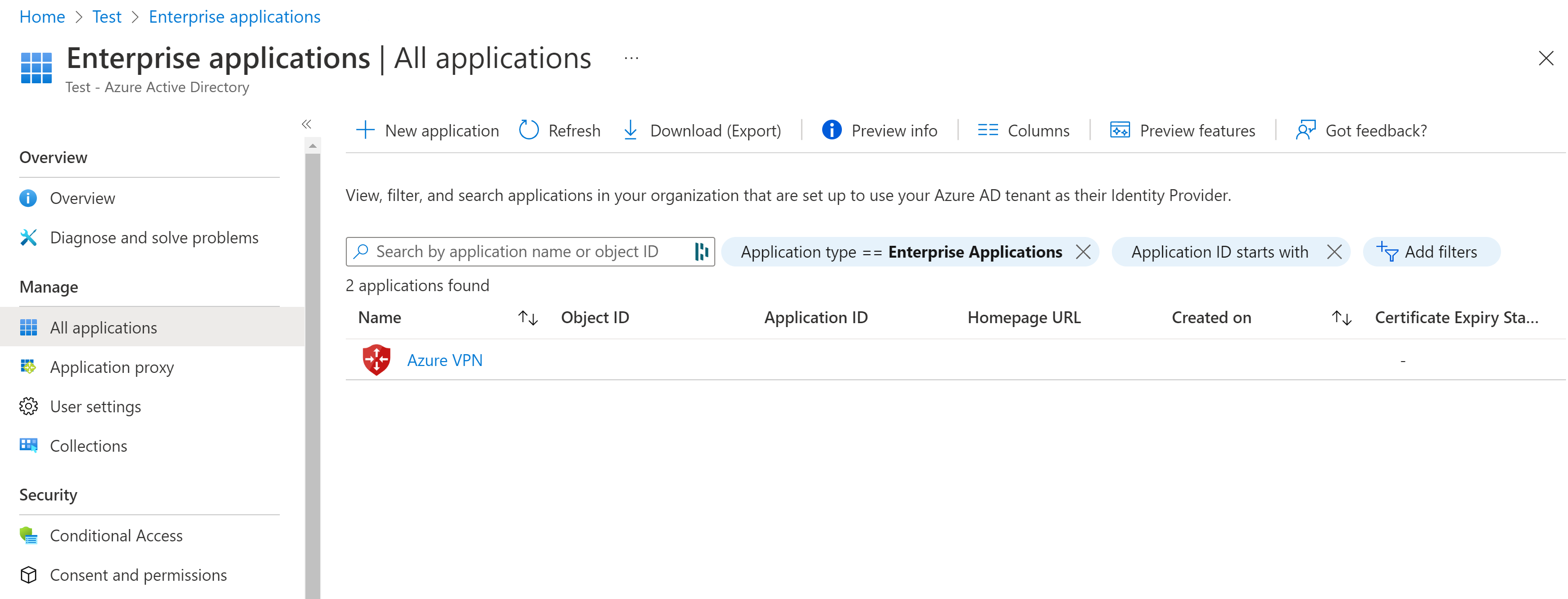

Vaya a Microsoft Entra ID. En el panel izquierdo, haga clic en Aplicaciones empresariales. Verá la VPN de Azure en la lista.

Registro de aplicaciones adicionales

En esta sección, puede registrar aplicaciones adicionales para varios usuarios y grupos. Repita los pasos para crear tantas aplicaciones como sea necesario para sus requisitos de seguridad. Cada aplicación se asociará a una puerta de enlace de VPN y puede tener un conjunto diferente de usuarios. Solo se puede asociar una aplicación a una puerta de enlace.

Agregar un ámbito

En el Azure Portal, seleccione Microsoft Entra ID.

En el panel izquierdo, seleccione Registros de aplicaciones.

En la parte superior de la página de Registros de aplicaciones, seleccione + Nuevo registro.

En la página Registrar una aplicación, escriba el nombre. For example, MarketingVPN. Siempre se puede cambiar el nombre más adelante.

- Seleccione los tipos de cuenta admitidos que desee.

- En la parte inferior de la página, haga clic en Registrarse.

Una vez registrada la nueva aplicación, en el panel izquierdo, haga clic en Exponer una API. A continuación, haga clic en + Agregar un ámbito.

- En la página Agregar un ámbito, deje el URI de identificador de aplicación predeterminado.

- Haga clic en Guardar y continuar.

La página vuelve a la página Agregar un ámbito. Rellene los campos obligatorios y asegúrese de que la opción Estado está habilitada.

Cuando haya terminado de rellenar los campos, haga clic en Agregar ámbito.

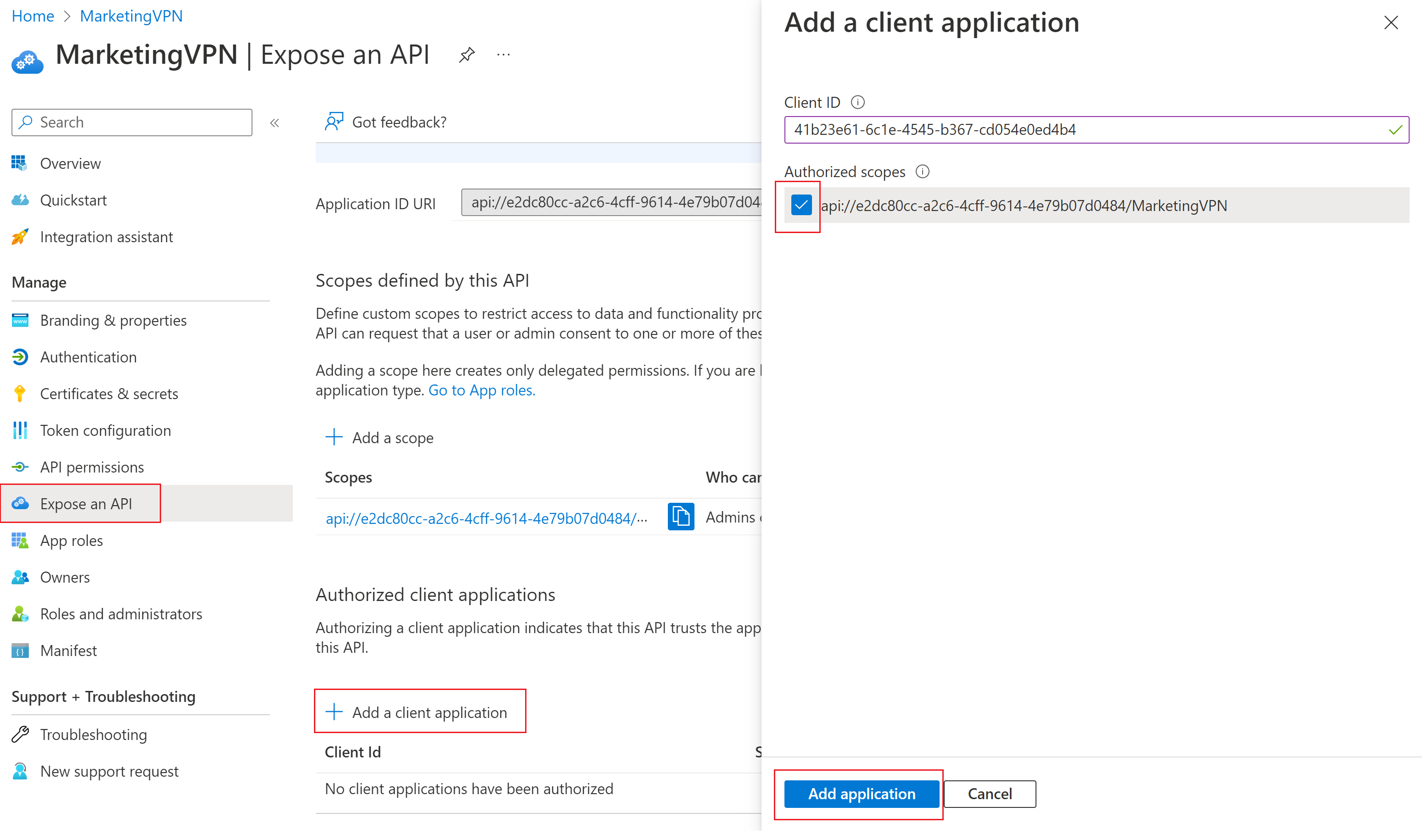

Agregar una aplicación cliente

En la página Exponer una API, haga clic en + Agregar una aplicación cliente.

En la página Agregar una aplicación cliente, en id. de cliente, escriba los valores siguientes en función de la nube:

- Azure público:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Alemania:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure operado por 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Azure público:

Active la casilla de los ámbitos autorizados que se van a incluir. A continuación, haga clic en Agregar aplicación.

Haga clic en Agregar aplicación.

Copia del identificador de la aplicación (cliente)

Al habilitar la autenticación en la puerta de enlace de VPN, necesitará el valor de identificador de aplicación (cliente) para rellenar el valor audiencia de la configuración de punto a sitio.

Vaya a la página Información general.

Copie el identificador de aplicación (cliente) de la página Información general y guárdelo para poder acceder a este valor más adelante. Necesitará esta información para configurar las puertas de enlace de VPN.

Asignar usuarios a aplicaciones

Asigne los usuarios a las aplicaciones. Si especifica un grupo, el usuario debe ser miembro directo del grupo. No se admiten los grupos anidados.

- Vaya a su Microsoft Entra ID y seleccione Aplicaciones de empresa.

- En la lista, busque la aplicación que acaba de registrar y haga clic para abrirla.

- Haga clic en Propiedades. En la página Propiedades, compruebe que Habilitado para que los usuarios inicien sesión esté establecido en Sí. Si no es así, cambie el valor a Sí .

- En Asignación requerida, cambie el valor a Sí. Para obtener más información sobre esta configuración, vea Propiedades de la aplicación.

- Si ha realizado cambios, haga clic en Guardar para guardar la configuración.

- En el panel izquierdo, haga clic en Usuarios y grupos. En la página Usuarios y grupos, haga clic en + Agregar usuario o grupo para abrir la página Agregar asignación.

- Haga clic en el vínculo de Usuarios y grupos para abrir la página Usuarios y grupos. Seleccione los usuarios y grupos que desea asignar y, a continuación, haga clic en Seleccionar.

- Cuando termine de seleccionar usuarios y grupos, haga clic en Asignar.

Configurar la autenticación de una puerta de enlace

Importante

Azure Portal está en proceso de actualizar los campos de Azure Active Directory a Entra. Si ve que se hace referencia a Microsoft Entra ID y aún no ve esos valores en el portal, puede seleccionar los valores de Azure Active Directory.

En este paso, configurará la autenticación de Microsoft Entra P2S para la puerta de enlace de red virtual.

Vaya a la puerta de enlace de la red virtual. En el panel izquierdo, haga clic en Configuración punto a sitio.

Configure los valores siguientes:

- Grupo de direcciones: grupo de direcciones de cliente

- Tipo de túnel: OpenVPN (SSL)

- Tipo de autenticación: Microsoft Entra ID

En el caso de los valores de Microsoft Entra ID, use las siguientes directrices para los valores Inquilino, Audiencia y Emisor.

- Inquilino:

https://login.microsoftonline.com/{TenantID} - Identificador de audiencia: use el valor que creó en la sección anterior que corresponde al identificador de aplicación (cliente). No use el identificador de aplicación para la aplicación "VPN de Azure" de Microsoft Entra Enterprise: use el identificador de aplicación que creó y registró. Si, en cambio, usa el ID de la aplicación "Azure VPN" Microsoft Entra Enterprise App, esto concederá a todos los usuarios el acceso a la puerta de enlace VPN (que sería la forma predeterminada de configurar el acceso), en lugar de conceder solo a los usuarios que asignó a la aplicación que creó y registró.

- Emisor:

https://sts.windows.net/{TenantID}para el valor del emisor, asegúrese de incluir un / final al final.

Una vez que termine de configurar los valores, haga clic en Guardar en la parte superior de la página.

Descarga del paquete de configuración del perfil de cliente VPN de Azure

En esta sección, generará y descargará el paquete de configuración del perfil de cliente VPN de Azure. Este paquete contiene la configuración que puede usar para configurar el perfil de cliente VPN de Azure en equipos cliente.

En la parte superior de la página Configuración de punto a sitio, haga clic en Descargar cliente de VPN. La generación del paquete de configuración del cliente tarda unos minutos.

El explorador indica que hay disponible un archivo ZIP de configuración del cliente. Tiene el mismo nombre que su puerta de enlace.

Extraiga el archivo zip descargado.

Busque la carpeta "AzureVPN" descomprimida.

Anote la ubicación del archivo "azurevpnconfig. xml". azurevpnconfig.xml contiene la configuración de la conexión VPN. También puede distribuir este archivo a todos los usuarios que necesiten conectarse a través del correo electrónico u otros medios. El usuario necesitará credenciales de Microsoft Entra válidas para conectarse correctamente. Para más información, consulte Archivos de configuración de perfil de cliente VPN de Azure para la autenticación de Microsoft Entra.

Pasos siguientes

- Para conectarse a la red virtual, debe configurar el cliente VPN de Azure en los equipos cliente. Consulte Configurar un cliente VPN para conexiones P2S VPN.

- Para ver las preguntas más frecuentes, consulte la sección Punto a sitio de las Preguntas más frecuentes sobre VPN Gateway.