Personalización de reglas de Firewall de aplicaciones web con Azure Portal

El Firewall de aplicaciones web (WAF) de Azure Application Gateway proporciona protección a las aplicaciones web. Dicha protección la proporciona Open Web Application Security Project (OWASP) Core Rule Set (CRS). Algunas reglas pueden producir falsos positivos y bloquear el tráfico real. Por este motivo, Application Gateway ofrece la posibilidad de personalizar reglas y grupos de reglas. Para más información sobre las reglas y grupos de reglas específicos, consulte Lista de reglas y grupos de reglas de CRS de Firewall de aplicaciones web.

Nota:

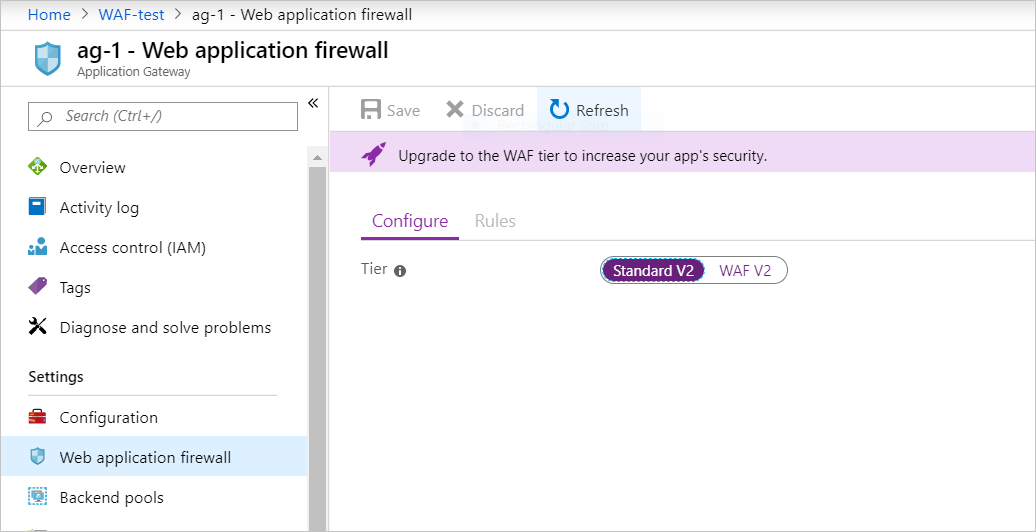

Si la puerta de enlace de aplicaciones no usa el nivel WAF, la opción para actualizar la puerta de enlace de aplicaciones al nivel WAF aparece en el panel derecho.

Visualización de reglas y grupos de reglas

Para ver reglas y grupos de reglas

Navegue hasta la puerta de enlace de aplicaciones y seleccione Firewall de aplicaciones web.

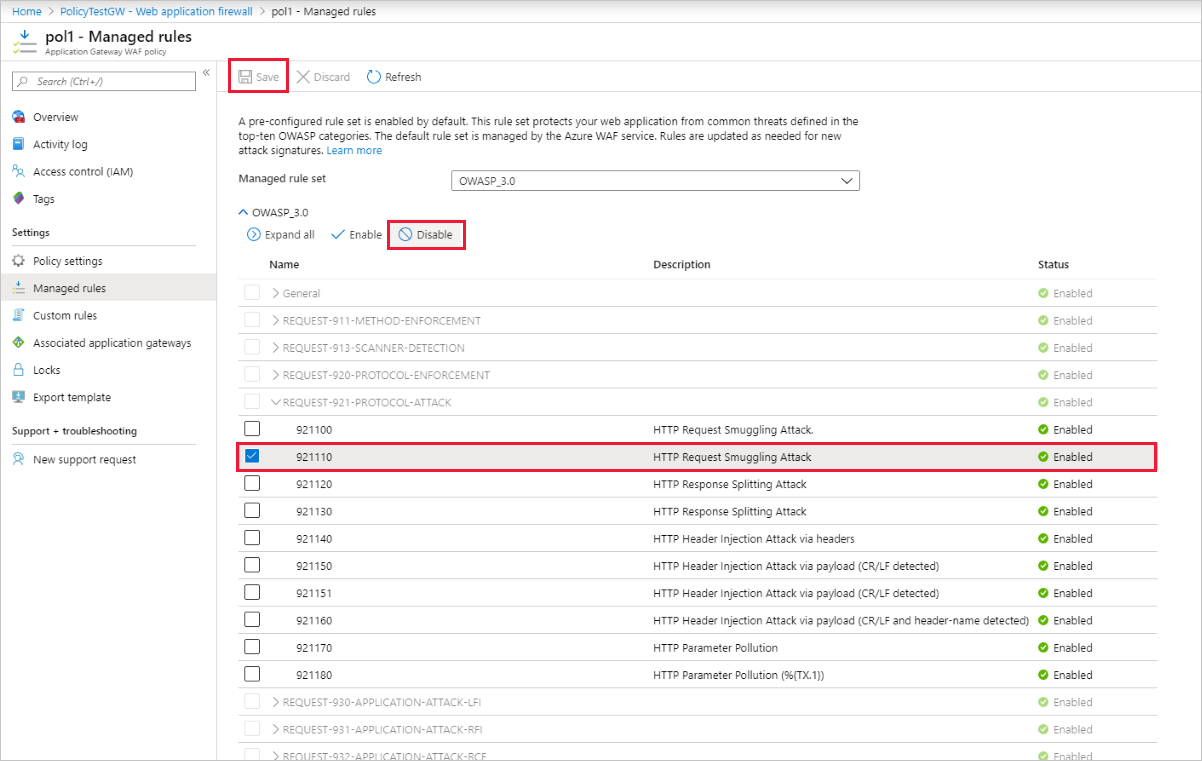

Seleccione su Directiva WAF.

Seleccione Reglas administradas.

Esta vista muestra una tabla en la página de todos los grupos de reglas proporcionados con el conjunto de reglas elegido. Todas las casillas de la regla están seleccionadas.

Deshabilitación de reglas y grupos de reglas

Importante

Tenga cuidado al deshabilitar los grupos de reglas o reglas. Esta acción puede exponerlo a mayores riesgos de seguridad. La puntuación de anomalías no se incrementa y no se produce ningún registro para las reglas deshabilitadas.

Para deshabilitar grupos de reglas o reglas concretas

- Busque las reglas o los grupos de reglas que desea deshabilitar.

- Active las casillas de las reglas que quiere deshabilitar.

- Seleccione la acción que se encuentra en la parte superior de la página (habilitar o deshabilitar) para las reglas seleccionadas.

- Seleccione Guardar.

Reglas obligatorias

La lista siguiente contiene las condiciones que provocan que el firewall de aplicaciones web bloquee la solicitud durante el modo de prevención. En modo de detección, se registran como excepciones.

Estas condiciones no se pueden configurar o deshabilitar:

- La imposibilidad de analizar el cuerpo de la solicitud tiene como resultado que la solicitud se bloquea, a menos que la inspección del cuerpo esté desactivada (XML, JSON, datos de formulario).

- La longitud de los datos del cuerpo de la solicitud (sin archivos) es mayor que el límite configurado.

- El cuerpo de la solicitud (archivos incluidos) es mayor que el límite.

- Se produjo un error interno en el motor de WAF.

Específico de CRS 3.x:

- La puntuación de anomalías de entrada superó el umbral.

Pasos siguientes

Después de configurar las reglas deshabilitadas, puede aprender a ver los registros de WAFS. Para más información, consulte Diagnósticos de Application Gateway.