Configuración de directivas de WAF por sitio mediante Azure PowerShell

La configuración del firewall de aplicaciones web (WAF) se incluye en las directivas de WAF. Para cambiar la configuración de WAF, se modifica la directiva de WAF.

Cuando se asocian con Application Gateway, las directivas y todas las opciones de configuración se reflejan globalmente. Por lo tanto, si tiene cinco sitios detrás de su WAF, los cinco sitios estarán protegidos por la misma directiva de WAF. Esto es útil si necesita la misma configuración de seguridad para todos los sitios. Pero también puede aplicar directivas de WAF a clientes de escucha individuales para permitir una configuración de WAF específica del sitio.

Al aplicar directivas de WAF a un cliente de escucha, puede configurar las opciones de WAF para sitios individuales sin que los cambios afecten a todos los sitios. La directiva más específica es prioritaria. Si hay una directiva global y una directiva por sitio (una directiva de WAF asociada a un cliente de escucha), la directiva por sitio invalida la directiva de WAF global para el cliente de escucha. Otros clientes de escucha sin sus propias directivas solo se verán afectados por la directiva de WAF global.

En este artículo aprenderá a:

- Configuración de la red

- Creación de una directiva WAF

- Crear una puerta de enlace de aplicaciones con WAF habilitado

- Aplicación de la directiva de WAF globalmente, por sitio y por URI

- Crear un conjunto de escalado de máquinas virtuales

- Crear una cuenta de almacenamiento y configurar los diagnósticos

- Prueba de la puerta de enlace de aplicaciones

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Nota

Se recomienda usar el módulo Azure Az de PowerShell para interactuar con Azure. Para comenzar, consulte Instalación de Azure PowerShell. Para más información sobre cómo migrar al módulo Az de PowerShell, consulte Migración de Azure PowerShell de AzureRM a Az.

Azure Cloud Shell

En Azure se hospeda Azure Cloud Shell, un entorno de shell interactivo que puede utilizar mediante el explorador. Puede usar Bash o PowerShell con Cloud Shell para trabajar con los servicios de Azure. Puede usar los comandos preinstalados de Cloud Shell para ejecutar el código de este artículo sin tener que instalar nada en su entorno local.

Para iniciar Azure Cloud Shell:

| Opción | Ejemplo o vínculo |

|---|---|

| Seleccione Pruébelo en la esquina superior derecha de un bloque de código o de comandos. Solo con seleccionar Pruébelo no se copia automáticamente el código o comando en Cloud Shell. |  |

| Vaya a https://shell.azure.com o seleccione el botón Iniciar Cloud Shell para abrir Cloud Shell en el explorador. |  |

| Seleccione el botón Cloud Shell en la barra de menús de la esquina superior derecha de Azure Portal. |  |

Para usar Azure Cloud Shell:

Inicie Cloud Shell.

Seleccione el botón Copiar en un bloque de código (o bloque de comandos) para copiar el código o comando.

Pegue el código o comando en la sesión de Cloud Shell. Para ello, seleccione Ctrl+Mayús+V en Windows y Linux, o bien seleccione Cmd+Mayús+V en macOS.

Seleccione Enter para ejecutar el código o comando.

Si decide instalar y usar PowerShell de forma local, la versión del módulo de Azure PowerShell que necesita este artículo es la 1.0.0 u otra posterior. Ejecute Get-Module -ListAvailable Az para encontrar la versión. Si necesita actualizarla, consulte Instalación del módulo de Azure PowerShell. Si PowerShell se ejecuta localmente, también debe ejecutar Login-AzAccount para crear una conexión con Azure.

Crear un grupo de recursos

Un grupo de recursos es un contenedor lógico en el que se implementan y se administran los recursos de Azure. Cree un grupo de recursos de Azure mediante New-AzResourceGroup.

$rgname = New-AzResourceGroup -Name myResourceGroupAG -Location eastus

Crear recursos de red

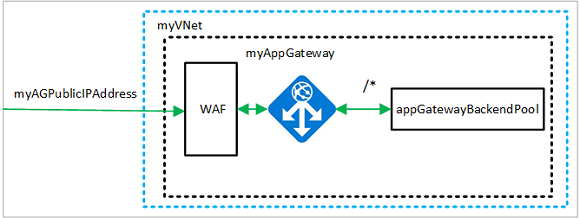

Cree las configuraciones de subred llamadas myBackendSubnet y myAGSubnet mediante New-AzVirtualNetworkSubnetConfig. Cree la red virtual llamada myVNet mediante New-AzVirtualNetwork con las configuraciones de subred. Y, por último, cree la dirección IP pública llamada myAGPublicIPAddress mediante New-AzPublicIpAddress. Estos recursos se usan para proporcionar conectividad de red a la puerta de enlace de aplicaciones y sus recursos asociados.

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.0.2.0/24

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $backendSubnetConfig, $agSubnetConfig

$pip = New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myAGPublicIPAddress `

-AllocationMethod Static `

-Sku Standard

Creación de una puerta de enlace de aplicaciones

En esta sección se crearán recursos que admitan la puerta de enlace de aplicaciones y, por último, se creará, junto con un WAF. Los recursos que cree incluirán lo siguiente:

- Configuraciones IP y puerto front-end: asocia la subred que se creó anteriormente a la puerta de enlace de aplicaciones y se asigna un puerto que se usará para tener acceso a esta.

- Grupo predeterminado: todas las puertas de enlace de aplicaciones deben tener al menos un grupo de servidores back-end.

- Agente de escucha y regla predeterminados: el agente de escucha predeterminado escucha el tráfico en el puerto asignado y la regla predeterminada envía tráfico al grupo predeterminado.

Creación de las configuraciones IP y el puerto de front-end

Asocie el elemento myAGSubnet que creó anteriormente a la puerta de enlace de aplicaciones mediante New-AzApplicationGatewayIPConfiguration. Asigne el elemento myAGPublicIPAddress a la puerta de enlace de aplicaciones mediante New-AzApplicationGatewayFrontendIPConfig.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$subnet=$vnet.Subnets[1]

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

$frontendport80 = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 80

$frontendport8080 = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 8080

Creación de la configuración y el grupo de servidores back-end

Cree el grupo de servidores back-end llamado appGatewayBackendPool para la puerta de enlace de aplicaciones mediante New-AzApplicationGatewayBackendAddressPool. Configure los valores de los grupos de direcciones de los servidores back-end mediante New-AzApplicationGatewayBackendHttpSettings.

$defaultPool = New-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool

$poolSettings = New-AzApplicationGatewayBackendHttpSettings `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 120

Crear dos directivas de WAF

Cree dos directivas de WAF, una global y una por sitio, y agregue reglas personalizadas.

La directiva por sitio restringe el límite de carga de archivos a 5 MB. Todo lo demás es igual.

$variable = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable -Operator Contains -MatchValue "globalAllow"

$rule = New-AzApplicationGatewayFirewallCustomRule -Name globalAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition -Action Allow

$variable1 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition1 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable1 -Operator Contains -MatchValue "globalBlock"

$rule1 = New-AzApplicationGatewayFirewallCustomRule -Name globalBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition1 -Action Block

$variable2 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition2 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable2 -Operator Contains -MatchValue "siteAllow"

$rule2 = New-AzApplicationGatewayFirewallCustomRule -Name siteAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition2 -Action Allow

$variable3 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition3 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable3 -Operator Contains -MatchValue "siteBlock"

$rule3 = New-AzApplicationGatewayFirewallCustomRule -Name siteBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition3 -Action Block

$variable4 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition4 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable4 -Operator Contains -MatchValue "URIAllow"

$rule4 = New-AzApplicationGatewayFirewallCustomRule -Name URIAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition4 -Action Allow

$variable5 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition5 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable5 -Operator Contains -MatchValue "URIBlock"

$rule5 = New-AzApplicationGatewayFirewallCustomRule -Name URIBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition5 -Action Block

$policySettingGlobal = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 256

$wafPolicyGlobal = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicyGlobal `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingGlobal `

-CustomRule $rule, $rule1

$policySettingSite = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 5

$wafPolicySite = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicySite `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingSite `

-CustomRule $rule2, $rule3

Creación del agente de escucha y la regla predeterminados

Un agente de escucha es necesario para permitir que la puerta de enlace de aplicaciones enrute el tráfico de forma adecuada a los grupos de direcciones de los servidores back-end. En este ejemplo, creará un agente de escucha básico que escucha el tráfico en la dirección URL raíz.

Cree un cliente de escucha llamado mydefaultListener mediante New-AzApplicationGatewayHttpListener con la configuración de front-end y el puerto de front-end que creó anteriormente. Es necesaria una regla para que el agente de escucha sepa qué grupo de servidores back-end se usa para el tráfico entrante. Cree una regla básica llamada rule1 mediante New-AzApplicationGatewayRequestRoutingRule.

$globalListener = New-AzApplicationGatewayHttpListener `

-Name mydefaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport80

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-HttpListener $globallistener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

$siteListener = New-AzApplicationGatewayHttpListener `

-Name mydefaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport8080 `

-FirewallPolicy $wafPolicySite

$frontendRuleSite = New-AzApplicationGatewayRequestRoutingRule `

-Name rule2 `

-RuleType Basic `

-HttpListener $siteListener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

Creación de la puerta de enlace de aplicaciones con WAF

Ahora que ha creado los recursos complementarios necesarios, especifique los parámetros para la puerta de enlace de aplicaciones mediante New-AzApplicationGatewaySku. Especifique la directiva de firewall mediante New-AzApplicationGatewayFirewallPolicy. Y, a continuación, cree la puerta de enlace de aplicaciones llamada myAppGateway mediante New-AzApplicationGateway.

$sku = New-AzApplicationGatewaySku `

-Name WAF_v2 `

-Tier WAF_v2 `

-Capacity 2

$appgw = New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-BackendAddressPools $defaultPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendport80 `

-HttpListeners $globallistener `

-RequestRoutingRules $frontendRule `

-Sku $sku `

-FirewallPolicy $wafPolicyGlobal

Aplicación de una directiva por URI

Para aplicar una directiva por URI, solo tiene que crear una nueva directiva y aplicarla a la configuración de la regla de ruta de acceso.

$policySettingURI = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 5

$wafPolicyURI = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicySite `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingURI `

-CustomRule $rule4, $rule5

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$PathRuleConfig = New-AzApplicationGatewayPathRuleConfig -Name "base" `

-Paths "/base" `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings `

-FirewallPolicy $wafPolicyURI

$PathRuleConfig1 = New-AzApplicationGatewayPathRuleConfig `

-Name "base" -Paths "/test" `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

$URLPathMap = New-AzApplicationGatewayUrlPathMapConfig -Name "PathMap" `

-PathRules $PathRuleConfig, $PathRuleConfig1 `

-DefaultBackendAddressPoolId $defaultPool.Id `

-DefaultBackendHttpSettingsId $poolSettings.Id

Add-AzApplicationGatewayRequestRoutingRule -ApplicationGateway $appgw `

-Name "RequestRoutingRule" `

-RuleType PathBasedRouting `

-HttpListener $siteListener `

-UrlPathMap $URLPathMap

Crear un conjunto de escalado de máquinas virtuales

En este ejemplo, creará un conjunto de escalado de máquinas virtuales para proporcionar servidores al grupo de servidores back-end de la puerta de enlace de aplicaciones. Asignará el conjunto de escalado al grupo de servidores back-end cuando configure los valores de IP.

Sustituya sus propios valores de -AdminUsername y -AdminPassword.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendPool = Get-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool `

-ApplicationGateway $appgw

$ipConfig = New-AzVmssIpConfig `

-Name myVmssIPConfig `

-SubnetId $vnet.Subnets[0].Id `

-ApplicationGatewayBackendAddressPoolsId $backendPool.Id

$vmssConfig = New-AzVmssConfig `

-Location eastus `

-SkuCapacity 2 `

-SkuName Standard_DS2 `

-UpgradePolicyMode Automatic

Set-AzVmssStorageProfile $vmssConfig `

-ImageReferencePublisher MicrosoftWindowsServer `

-ImageReferenceOffer WindowsServer `

-ImageReferenceSku 2016-Datacenter `

-ImageReferenceVersion latest `

-OsDiskCreateOption FromImage

Set-AzVmssOsProfile $vmssConfig `

-AdminUsername <username> `

-AdminPassword <password> `

-ComputerNamePrefix myvmss

Add-AzVmssNetworkInterfaceConfiguration `

-VirtualMachineScaleSet $vmssConfig `

-Name myVmssNetConfig `

-Primary $true `

-IPConfiguration $ipConfig

New-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmssConfig

Instalación de IIS

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Crear una cuenta de almacenamiento y configurar los diagnósticos

En este artículo, la puerta de enlace de aplicaciones usa una cuenta de almacenamiento para almacenar datos con fines de detección y prevención. También puede usar los registros de Azure Monitor o una instancia de Event Hubs para registrar los datos.

Creación de la cuenta de almacenamiento

Cree una cuenta de almacenamiento llamada myagstore1 mediante New-AzStorageAccount.

$storageAccount = New-AzStorageAccount `

-ResourceGroupName myResourceGroupAG `

-Name myagstore1 `

-Location eastus `

-SkuName "Standard_LRS"

Configuración de diagnóstico

Configure los diagnósticos para registrar datos en los registros ApplicationGatewayAccessLog, ApplicationGatewayPerformanceLog y ApplicationGatewayFirewallLog mediante Set-AzDiagnosticSetting.

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$store = Get-AzStorageAccount `

-ResourceGroupName myResourceGroupAG `

-Name myagstore1

Set-AzDiagnosticSetting `

-ResourceId $appgw.Id `

-StorageAccountId $store.Id `

-Category ApplicationGatewayAccessLog, ApplicationGatewayPerformanceLog, ApplicationGatewayFirewallLog `

-Enabled $true `

-RetentionEnabled $true `

-RetentionInDays 30

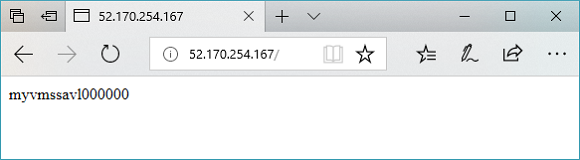

Prueba de la puerta de enlace de aplicaciones

Puede usar Get-AzPublicIPAddress para obtener la dirección IP pública de la puerta de enlace de aplicaciones. A continuación, use esta dirección IP para ejecutar curl (reemplace el valor 1.1.1.1 que se muestra a continuación).

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

#should be blocked

curl 1.1.1.1/globalBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1/globalAllow?1=1

#should be blocked

curl 1.1.1.1:8080/siteBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1:8080/siteAllow?1=1

#should be blocked

curl 1.1.1.1/URIBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1/URIAllow?1=1

Limpieza de recursos

Cuando ya no los necesite, puede usar el comando Remove-AzResourceGroup para quitar el grupo de recursos, la puerta de enlace de aplicaciones y todos los recursos relacionados.

Remove-AzResourceGroup -Name myResourceGroupAG

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de