Cómo Defender for Cloud Apps ayuda a proteger su entorno de GitHub Enterprise

GitHub Enterprise Cloud es un servicio que ayuda a las organizaciones a almacenar y administrar su código, así como realizar un seguimiento y controlar los cambios en su código. Junto con las ventajas de crear y escalar los repositorios de código en la nube, los recursos más críticos de su organización pueden exponerse a amenazas. Los recursos expuestos incluyen repositorios con información potencialmente confidencial, colaboración, detalles de asociación y mucho más. La prevención de la exposición de estos datos requiere una supervisión continua para evitar que actores malintencionados o usuarios internos no conscientes de la seguridad exfiltran información confidencial.

Conectar GitHub Enterprise Cloud a Defender for Cloud Apps proporciona información mejorada sobre las actividades de los usuarios y detección de amenazas para un comportamiento anómalo.

Use este conector de aplicaciones para acceder a las características de Administración de la posición de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Principales amenazas

- Cuentas en peligro y amenazas internas

- Pérdida de datos

- Reconocimiento de seguridad insuficiente

- Bring your own device (BYOD) sin administrar

Cómo Defender for Cloud Apps ayuda a proteger su entorno

- Detección de amenazas en la nube, cuentas en peligro y usuarios internos malintencionados

- Uso de la pista de auditoría de actividades para investigaciones forenses

Administración de posición de seguridad de SaaS

Para ver las recomendaciones de posición de seguridad de GitHub en Puntuación de seguridad de Microsoft, cree un conector de API a través de la pestaña Conectores, con permisos de Propietario y Empresa. En Puntuación de seguridad, seleccione Acciones recomendadas y filtre por Producto = GitHub.

Por ejemplo, entre las recomendaciones para GitHub se incluyen:

- Habilitación de la autenticación multifactor (MFA)

- Habilitación del inicio de sesión único (SSO)

- Deshabilitación de "Permitir que los miembros cambien las visibilidades del repositorio para esta organización"

- Deshabilitación de "Los miembros con permisos de administrador para repositorios pueden eliminar o transferir repositorios"

Si ya existe un conector y aún no ve las recomendaciones de GitHub, actualice la conexión. Para ello, desconecte el conector de API y, a continuación, vuelva a conectarlo con los permisos de Propietario y Empresa .

Para más información, vea:

- Administración de la posición de seguridad para las aplicaciones SaaS

- Puntuación de seguridad de Microsoft

Protección de GitHub en tiempo real

Revise nuestros procedimientos recomendados para proteger y colaborar con usuarios externos.

Conexión de GitHub Enterprise Cloud a Microsoft Defender for Cloud Apps

En esta sección se dan instrucciones para conectar Microsoft Defender for Cloud Apps con su organización de GitHub Enterprise Cloud existente mediante las API del conector de aplicaciones. Esta conexión le proporciona visibilidad y control sobre el uso de GitHub Enterprise Cloud por parte de su organización. Para obtener más información sobre cómo Defender for Cloud Apps protege GitHub Enterprise Cloud, consulte Protección de GitHub Enterprise.

Use este conector de aplicaciones para acceder a las características de Administración de la posición de seguridad de SaaS (SSPM), a través de controles de seguridad reflejados en Puntuación de seguridad de Microsoft. Más información.

Requisitos previos

- Su organización debe tener una licencia de GitHub Enterprise Cloud.

- La cuenta de GitHub que se usa para conectarse a Defender for Cloud Apps debe tener permisos de Propietario para su organización.

- En el caso de las funcionalidades de SSPM, la cuenta proporcionada debe ser el propietario de la cuenta empresarial.

- Para comprobar los propietarios de la organización, vaya a la página de la organización, seleccione Personas y, a continuación, filtre por Propietario.

Verifique sus dominios de GitHub

Verificar los dominios es opcional. Sin embargo, se recomienda encarecidamente comprobar los dominios para que Defender for Cloud Apps pueda hacer coincidir los correos electrónicos de dominio de los miembros de la organización de GitHub con su usuario de Azure Active Directory correspondiente.

Estos pasos se pueden completar independientemente de los pasos configurar GitHub Enterprise Cloud y se pueden omitir si ya ha comprobado los dominios.

Actualice su organización a los Términos de servicio corporativos.

Verifique los dominios de su organización.

Nota:

Asegúrese de comprobar cada uno de los dominios administrados enumerados en la configuración de Defender for Cloud Apps. Para ver los dominios administrados, vaya al portal de Microsoft Defender y seleccione Configuración. A continuación, elige Aplicaciones en la nube. En Sistema, elija Detalles de la organización y, a continuación, vaya a la sección Dominios administrados.

Configurar GitHub Enterprise Cloud

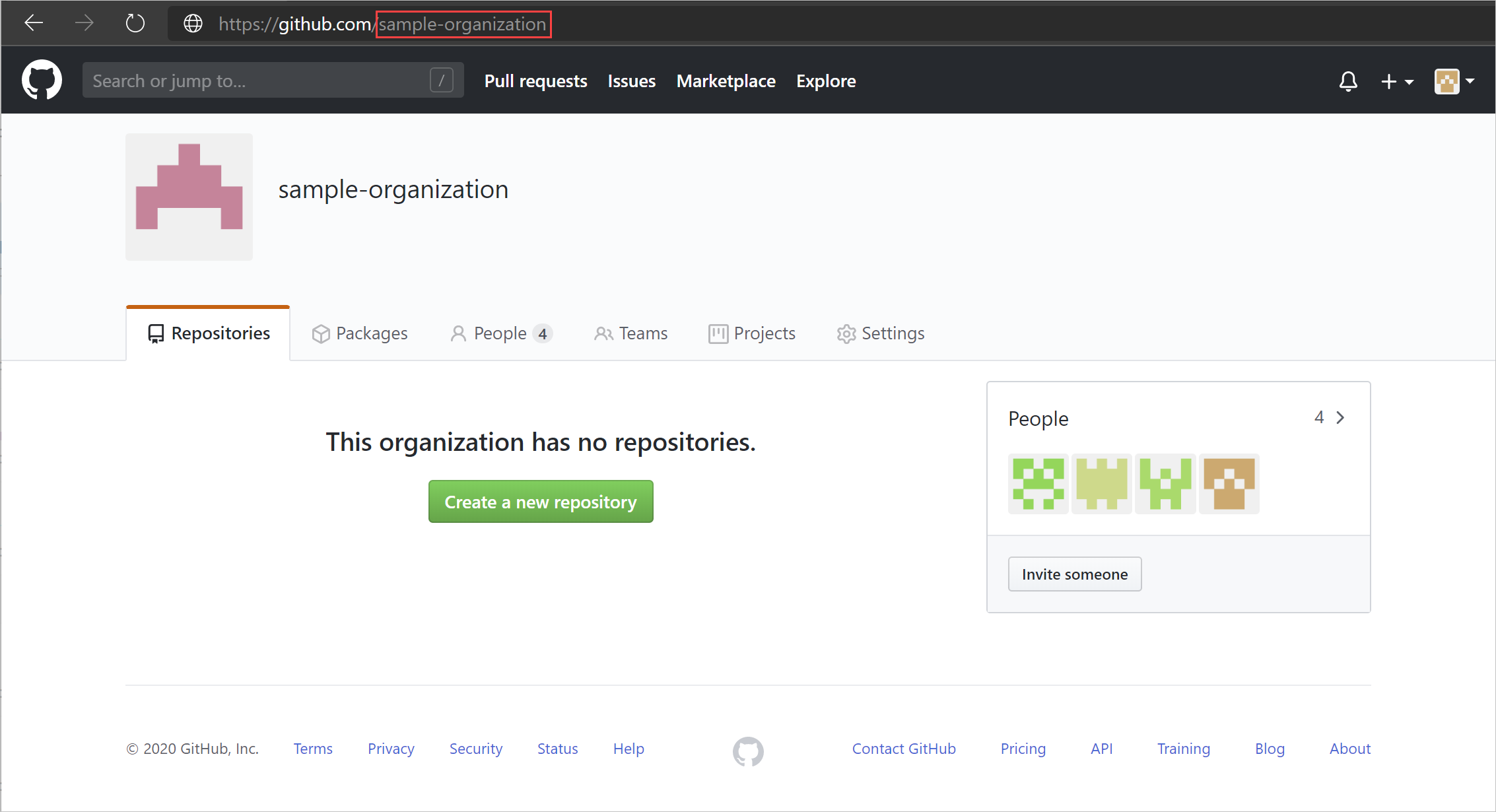

Busque el nombre de inicio de sesión de la organización. En GitHub, vaya a la página de la organización y, desde la dirección URL, anote el nombre de inicio de sesión de la organización, ya que lo necesitará más adelante.

Nota:

La página tendrá una dirección URL como

https://github.com/<your-organization>. Por ejemplo, si la página de la organización eshttps://github.com/sample-organization, el nombre de inicio de sesión de la organización es sample-organization.

Cree una aplicación de OAuth para Defender for Cloud Apps para conectar su organización de GitHub. Repita este paso para cada organización conectada adicional.

Nota:

Si tiene activadas las características en vista previa y la gobernanza de aplicaciones, use la página Gobernanza de aplicaciones en lugar de la página Aplicaciones de OAuth para realizar este procedimiento.

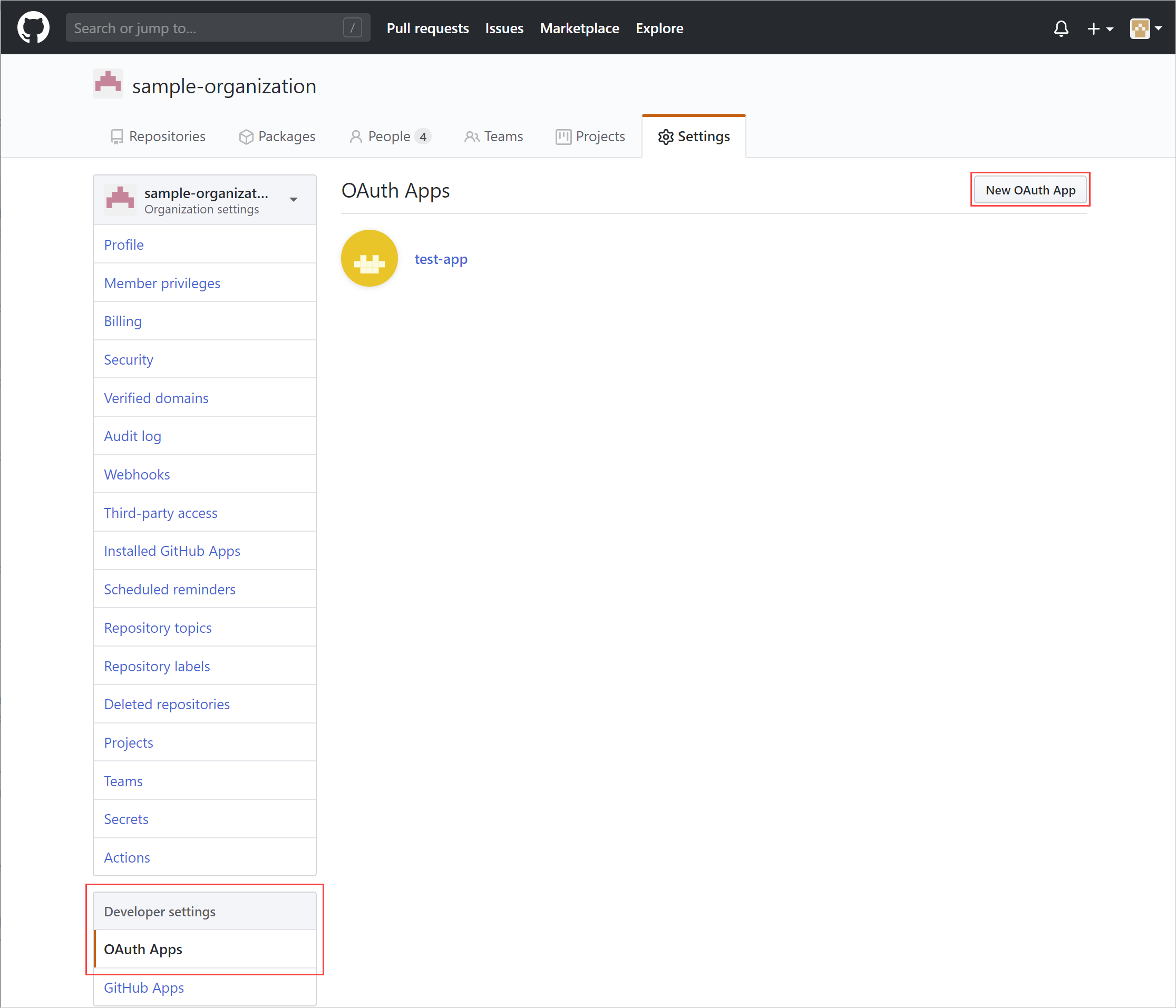

Vaya a Configuración> Configuración del desarrollador, seleccione Aplicaciones de OAuth y, a continuación, seleccione Registrar una aplicación. Como alternativa, si tiene aplicaciones de OAuth existentes, seleccione Nueva aplicación de OAuth.

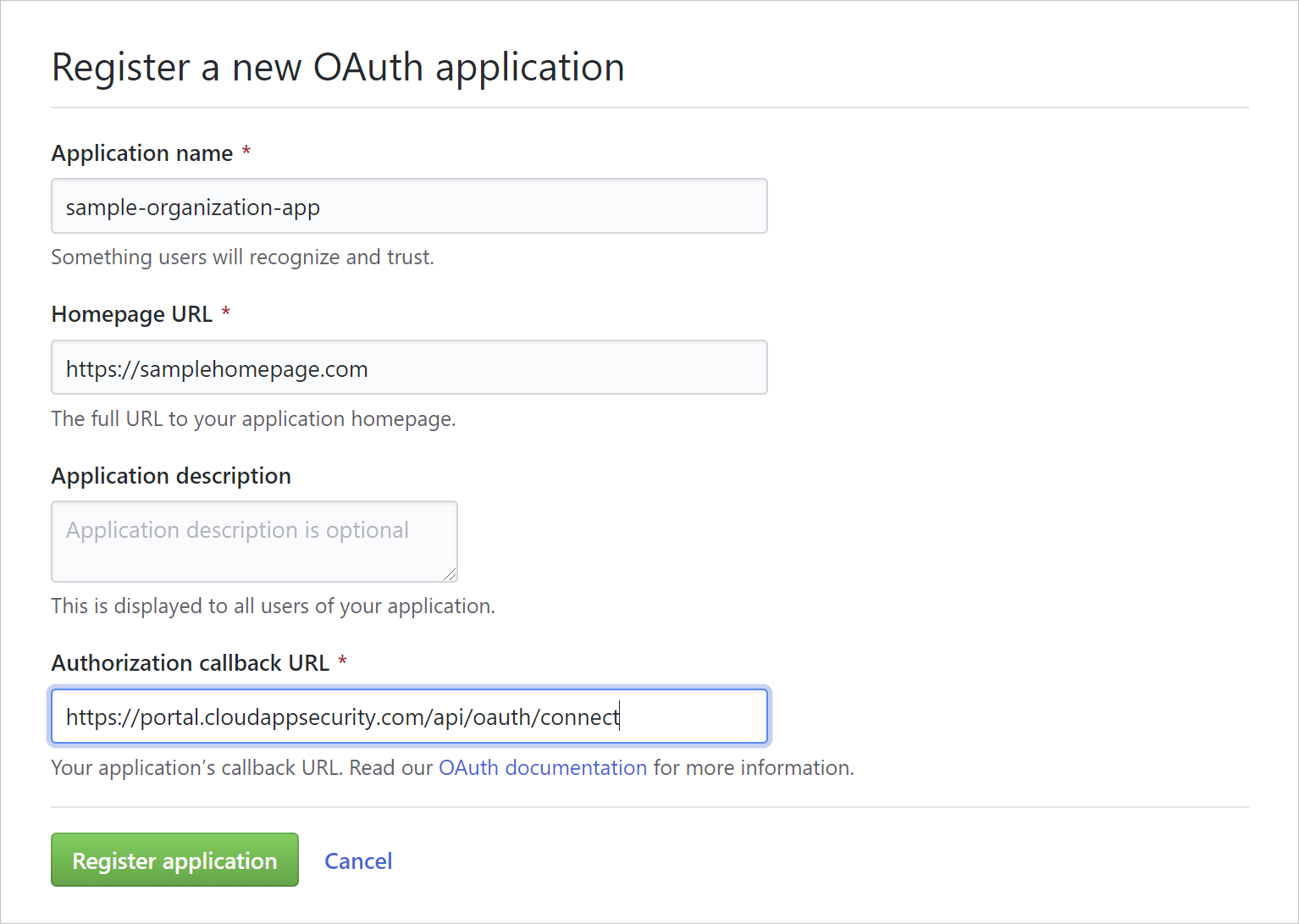

Rellene los detalles de registrar una nueva aplicación de OAuth y, a continuación, seleccione Registrar aplicación.

- En el cuadro Nombre de aplicación, escriba un nombre para la aplicación.

- En el cuadro Dirección Url de la página principal, escriba la dirección URL de la página principal de la aplicación.

- En el cuadro Dirección URL de devolución de llamada de autorización, escriba el siguiente valor:

https://portal.cloudappsecurity.com/api/oauth/connect.

Nota:

- En el caso de los clientes GCC de la Administración Pública de los Estados Unidos, escriba el siguiente valor:

https://portal.cloudappsecuritygov.com/api/oauth/connect - En el caso de los clientes GCC High de la Administración Pública de los Estados Unidos, escriba el siguiente valor:

https://portal.cloudappsecurity.us/api/oauth/connect

Nota:

- Las aplicaciones que pertenecen a una organización tienen acceso a las aplicaciones de la organización. Para obtener más información, consulte Acerca de las restricciones de acceso a la aplicación de OAuth.

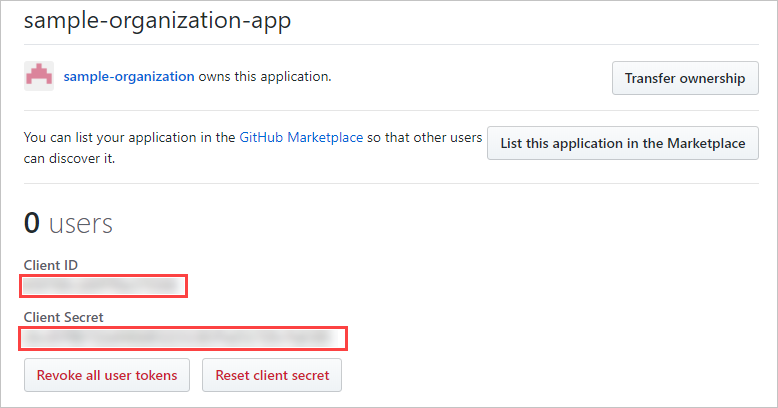

Vaya a Configuración>Aplicaciones OAuth, seleccione la aplicación OAuth que acaba de crear y anote su Id. de cliente y su secreto de cliente.

Configuración de Defender for Cloud Apps

En el portal de Microsoft Defender, selecciona Configuración. A continuación, seleccione Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones.

En la página Conectores de aplicaciones, seleccione +Conectar una aplicación y, después, GitHub.

En la ventana siguiente, asigne al conector un nombre descriptivo y seleccione Siguiente.

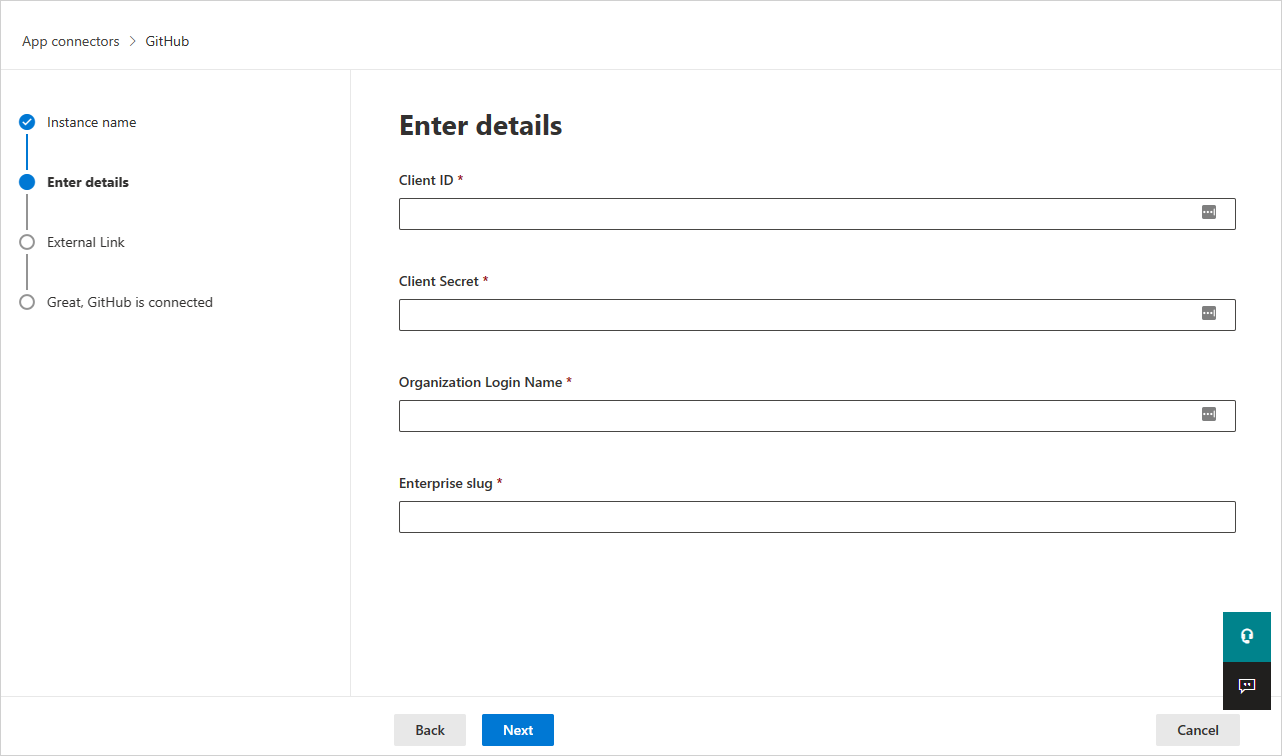

En la ventana Introducir detalles, rellene el id. de cliente, el secreto de cliente y el nombre de inicio de sesión de la organización que anotó anteriormente.

El campo de datos dinámico de la empresa, también conocido como nombre de la empresa, es necesario para admitir las funcionalidades de SSPM. Para encontrar el campo de datos dinámico de la empresa:

- Seleccione la imagen de perfil de GitHub ->Sus empresas.

- Seleccione su cuenta empresarial y elija la cuenta que desea conectar a Microsoft Defender for Cloud Apps.

- Confirme que la dirección URL es el campo de datos dinámico de la empresa. Por ejemplo, en este ejemplo

https://github.com/enterprises/testEnterprisetestEnterprise es el campo de datos dinámico de la empresa.

Seleccione Siguiente.

Seleccione Conectar GitHub.

Se abre la página de inicio de sesión de GitHub. Si es necesario, escriba las credenciales de administrador de GitHub para permitir que Defender for Cloud Apps acceda a la instancia de GitHub Enterprise Cloud del equipo.

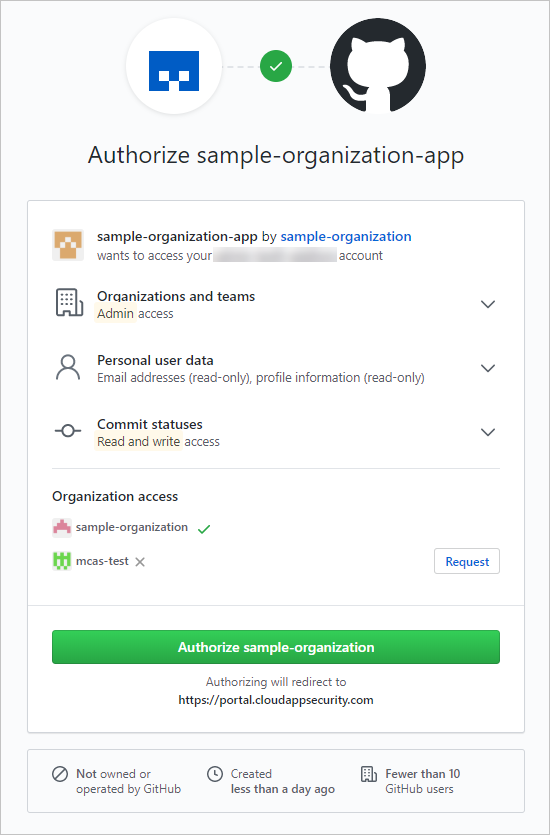

Solicite acceso a la organización y autorice a la aplicación para conceder a Defender for Cloud Apps acceso a su organización de GitHub. Defender for Cloud Apps requiere los siguientes ámbitos de OAuth:

- admin:org : necesario para sincronizar el registro de auditoría de la organización

- read:user y user:email: necesario para sincronizar los miembros de la organización

- repo:status: necesario para sincronizar eventos relacionados con el repositorio en el registro de auditoría

- admin:enterprise: necesario para las funcionalidades de SSPM; tenga en cuenta que el usuario proporcionado debe ser el propietario de la cuenta de empresa.

Para obtener más información sobre los ámbitos de OAuth, consulte Entender los ámbitos de las aplicaciones de OAuth.

De vuelta en la consola de Defender for Cloud Apps, debería recibir un mensaje que indica que GitHub se ha conectado correctamente.

Trabaje con el propietario de su organización de GitHub para otorgar acceso de organización a la aplicación de OAuth creada en la configuración de acceso de terceros de GitHub. Para obtener más información, consulte la Documentación de GitHub.

El propietario de la organización solo podrá ver la solicitud de la aplicación de OAuth después de conectar GitHub a Defender for Cloud Apps.

En el portal de Microsoft Defender, selecciona Configuración. A continuación, seleccione Aplicaciones en la nube. En Aplicaciones conectadas, seleccione Conectores de aplicaciones. Asegúrese de que el estado del conector de aplicación conectado esté Conectado.

Después de conectar GitHub Enterprise Cloud, recibirá eventos de siete días anteriores a la conexión.

Si tiene algún problema al conectar la aplicación, consulte Solución de problemas con los conectores de aplicaciones.

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.