Creación de directivas para controlar aplicaciones de OAuth

Además de investigar las aplicaciones de OAuth ya conectadas a tu entorno, puedes establecer directivas de permisos para recibir notificaciones automatizadas cuando una aplicación de OAuth cumpla determinados criterios. Por ejemplo, puedes recibir automáticamente una alerta cuando haya aplicaciones que requieran un nivel de permisos elevado y que hayan sido autorizadas por más de 50 usuarios.

Las directivas de aplicación de OAuth de la aplicación permiten investigar qué permisos ha solicitado cada aplicación y qué usuarios los han autorizado para Microsoft 365, Google Workspace y Salesforce. También es posible marcar estos permisos como aprobados o prohibidos. Si los marcas como prohibidos, deshabilitarás la aplicación empresarial correlacionada.

Junto con un conjunto integrado de funcionalidades para detectar el comportamiento anómalo de la aplicación y generar alertas basadas en algoritmos de aprendizaje automático, las directivas de aplicación en la gobernanza de aplicaciones son una manera de:

- Especificar las condiciones en las que la gobernanza de aplicaciones puede avisarte del comportamiento de la aplicación para la corrección automática o manual.

- Implementar las directivas de cumplimiento de aplicaciones para tu organización.

Nota:

Si has habilitado la gobernanza de aplicaciones para tu organización, también puedes especificar condiciones para las alertas de gobernanza de aplicaciones e implementar directivas de cumplimiento de aplicaciones para tu organización. Para obtener más información, consulta Creación de directivas de aplicaciones en la gobernanza de aplicaciones.

Crear una directiva de aplicación de OAuth

Hay dos maneras de crear una directiva de aplicación de OAuth. La primera se encuentra en Investigar y la segunda en Control.

Para crear una directiva de aplicación de OAuth:

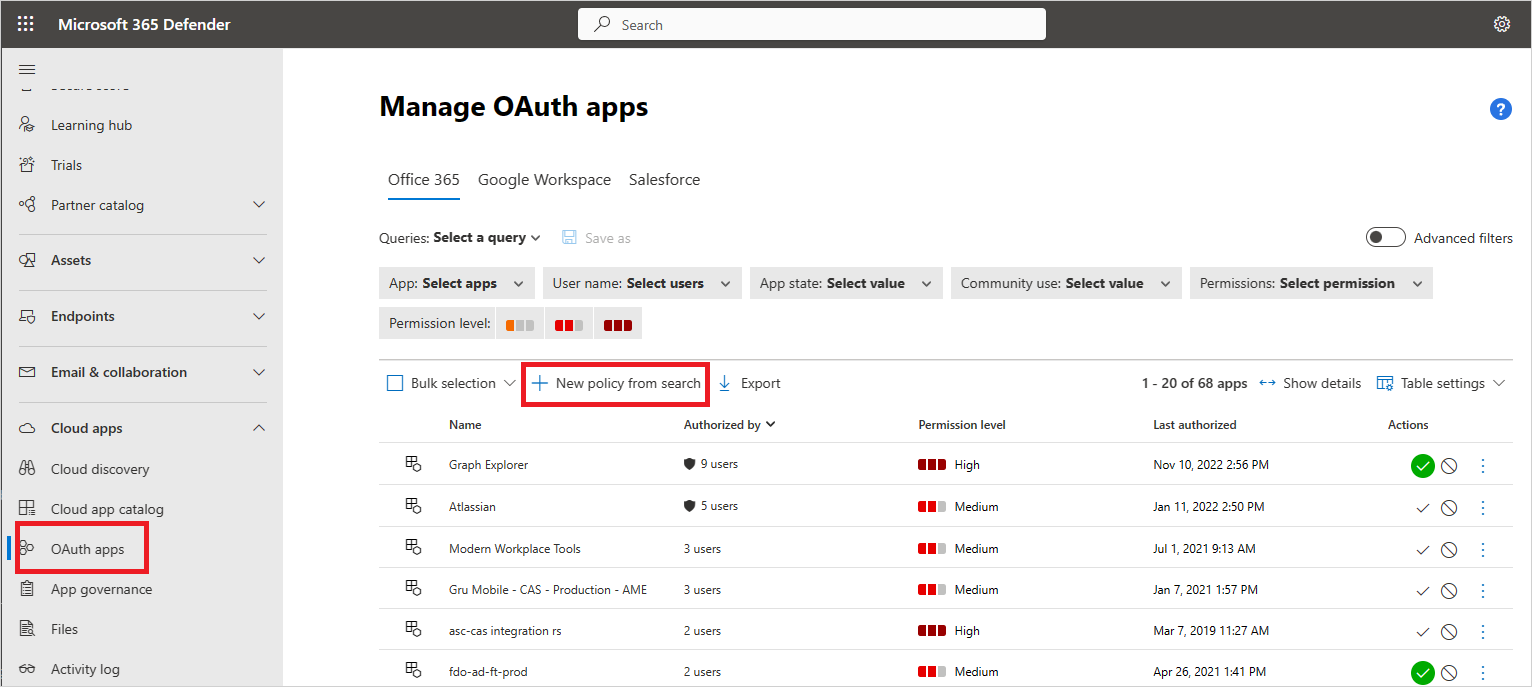

En el Portal de Microsoft Defender, en Aplicaciones en la nube, selecciona Aplicaciones de OAuth.

Si tiene activadas las Características en vista previa (GB) y la gobernanza de aplicaciones, seleccione la página Gobernanza de aplicaciones en su lugar.

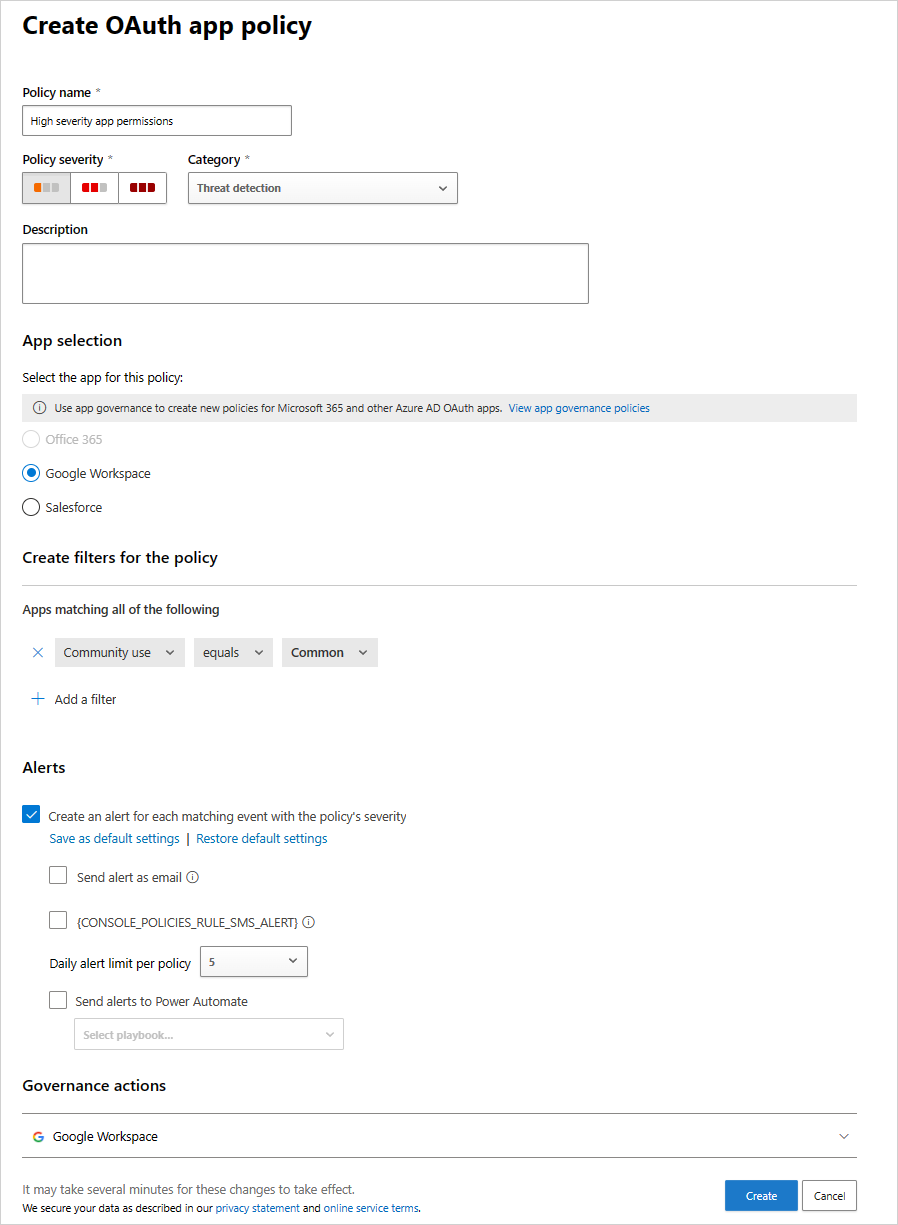

Filtre las aplicaciones según sus necesidades. Por ejemplo, puedes ver todas las aplicaciones que solicitan permiso para modificar calendarios en el buzón de correo.

Puede usar el filtro Uso de la comunidad para saber si conceder permiso a esta aplicación es común, poco frecuente o raro. Este filtro puede ser útil si tiene una aplicación que es poco frecuente y solicita un permiso que tiene un nivel de gravedad alto o solicita permiso de muchos usuarios.

Seleccione el botón Nueva directiva a partir de búsqueda.

Puede establecer la directiva según la pertenencia a grupos de los usuarios que autorizaron las aplicaciones. Por ejemplo, un administrador puede decidir establecer una directiva que revoca aplicaciones no comunes si requieren permisos elevados, solo si el usuario que autoriza los permisos es miembro del grupo de administradores.

Como alternativa, también puedes crear la directiva en el Portal de Microsoft Defender; para ello, ve a Aplicaciones en la nube, <>Directivas, >Administración de directivas. Después, seleccione Crear directiva seguido de Directiva de aplicación de OAuth.

Nota:

Las directivas de aplicaciones de OAuth desencadenarán alertas solo en las directivas autorizadas por los usuarios del inquilino.

Directivas de detección de anomalías de aplicaciones de OAuth

Además de las directivas de aplicación de OAuth que se puede crear, están las siguientes directivas de detección de anomalías integradas que generan perfiles de metadatos de aplicaciones de OAuth para identificar los que son potencialmente malintencionados:

| Nombre de la directiva | Descripción de directiva |

|---|---|

| Nombre engañoso de aplicación de OAuth | Examina las aplicaciones de OAuth conectadas al entorno y desencadena una alerta cuando se detecta una aplicación con un nombre engañoso. Los nombres engañosos, como letras extranjeras similares a letras latinas, podrían indicar un intento de ocultar una aplicación malintencionada como una aplicación conocida y de confianza. |

| Nombre engañoso de publicador para una aplicación de OAuth | Examina las aplicaciones de OAuth conectadas al entorno y desencadena una alerta cuando se detecta una aplicación con un nombre de publicador engañoso. Los nombres de editor engañosos, como letras extranjeras que se asemejan a letras latinas, podrían indicar un intento de ocultar una aplicación malintencionada como una aplicación procedente de un editor conocido y de confianza. |

| Consentimiento relativo a una aplicación de OAuth malintencionada | Examina las aplicaciones de OAuth conectadas al entorno y desencadena una alerta cuando se autoriza una aplicación potencialmente malintencionada. Las aplicaciones OAuth malintencionadas se pueden usar como parte de una campaña de suplantación de identidad (phishing) en un intento de poner en peligro a los usuarios. Esta detección aprovecha la investigación de seguridad de Microsoft y la experiencia en inteligencia contra amenazas para identificar aplicaciones malintencionadas. |

| Actividades sospechosas de descarga de archivos de aplicaciones OAuth | Ver Directivas de detección de anomalías |

Nota:

- Las directivas de detección de anomalías solo están disponibles para las aplicaciones de OAuth autorizadas en Microsoft Entra ID.

- No se puede modificar la gravedad de las directivas de detección de anomalías de aplicaciones de OAuth.

Pasos siguientes

Si tienes algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.