Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Las directivas de archivo permiten aplicar una amplia gama de procesos automatizados mediante las API del proveedor en la nube. Las directivas se pueden establecer para proporcionar exámenes de cumplimiento continuos, tareas de exhibición de documentos electrónicos legales, DLP (prevención de pérdida de datos) para contenido confidencial compartido públicamente y muchos más casos de uso. Defender for Cloud Apps puede supervisar cualquier tipo de archivo en función de más de 20 filtros de metadatos. Por ejemplo, nivel de acceso y tipo de archivo.

Tipos de archivo compatibles

Defender for Cloud Apps motores realizan la inspección de contenido mediante la extracción de texto de (más de 100) tipos de archivo comunes, como Office, Open Office, archivos comprimidos, varios formatos de texto enriquecido, XML, HTML y mucho más.

Directivas

El motor combina tres aspectos en cada directiva:

Examen de contenido basado en plantillas preestablecidas o expresiones personalizadas.

Filtros de contexto, incluidos roles de usuario, metadatos de archivo, nivel de uso compartido, integración de grupos organizativos, contexto de colaboración y atributos personalizables adicionales.

Acciones automatizadas para la gobernanza y la corrección.

Nota:

Solo se garantiza que se aplique la acción de gobernanza de la primera directiva desencadenada. Por ejemplo, si una directiva de archivo tiene una etiqueta de confidencialidad aplicada a un archivo, una segunda directiva de archivo no puede aplicar otra etiqueta de confidencialidad.

Una vez habilitada, la directiva examina continuamente el entorno en la nube e identifica los archivos que coinciden con los filtros de contenido y contexto, y aplica las acciones automatizadas solicitadas. Estas directivas detectan y corrigen las infracciones de información en reposo o cuando se crea nuevo contenido. Las directivas se pueden supervisar mediante alertas en tiempo real o mediante informes generados por la consola.

A continuación se muestran ejemplos de directivas de archivo que se pueden crear:

Archivos compartidos públicamente : reciba una alerta sobre cualquier archivo de la nube que se comparta públicamente seleccionando todos los archivos cuyo nivel de uso compartido sea público.

El nombre de archivo compartido públicamente contiene el nombre de la organización : reciba una alerta sobre cualquier archivo que contenga el nombre de la organización y se comparta públicamente. Seleccione archivos con un nombre de archivo que contenga el nombre de su organización y que se compartan públicamente.

Uso compartido con dominios externos : reciba una alerta sobre cualquier archivo compartido con cuentas propiedad de dominios externos específicos. Por ejemplo, archivos compartidos con el dominio de un competidor. Seleccione el dominio externo con el que desea limitar el uso compartido.

Poner en cuarentena los archivos compartidos no modificados durante el último período : reciba una alerta sobre los archivos compartidos que nadie modificó recientemente, para ponerlos en cuarentena o optar por activar una acción automatizada. Excluya todos los archivos privados que no se modificaron durante un intervalo de fechas especificado. En Google Workspace, puede optar por poner en cuarentena estos archivos mediante la casilla "Archivo de cuarentena" de la página de creación de directivas.

Uso compartido con usuarios no autorizados : reciba una alerta sobre los archivos compartidos con un grupo no autorizado de usuarios de su organización. Seleccione los usuarios para los que no se ha autorizado el uso compartido.

Extensión de archivo confidencial : recibe una alerta sobre los archivos con extensiones específicas que están muy expuestas. Seleccione la extensión específica (por ejemplo, crt para certificados) o el nombre de archivo y excluya esos archivos con el nivel de uso compartido privado.

Crear una nueva directiva de archivo

Para crear una nueva directiva de archivo, siga este procedimiento:

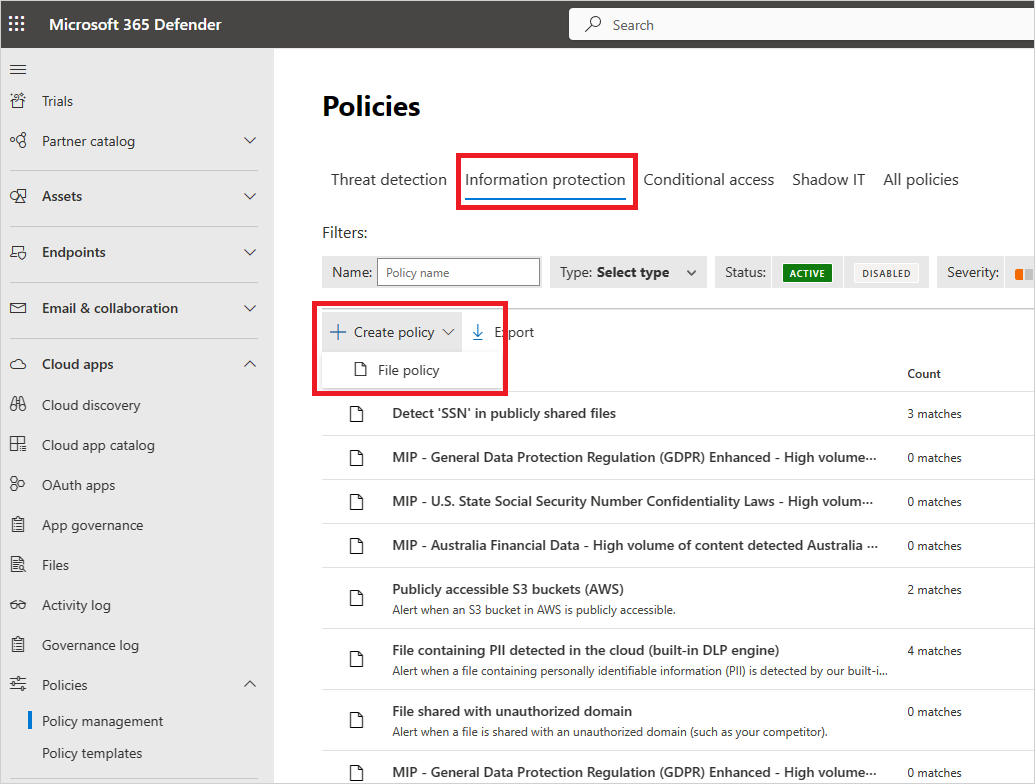

En Microsoft Defender Portal, en Aplicaciones en la nube, vaya a Directivas ->Administración de directivas. Seleccione la pestaña Information Protection.

Seleccione Crear directiva y, después, Directiva de archivo.

Asigne un nombre y una descripción a la directiva. También puede basarla en una plantilla. Para obtener más información sobre las plantillas de directiva, consulte Control de aplicaciones en la nube con directivas.

Asigne una gravedad de directiva a la directiva. Si Defender for Cloud Apps está configurado para enviar notificaciones en función de un nivel de gravedad de directiva específico, este nivel determina si las coincidencias para la directiva desencadenan una notificación.

Seleccione una categoría y vincule la directiva al tipo de riesgo más adecuado. Este campo solo es informativo y le ayuda a buscar directivas y alertas específicas más adelante, en función del tipo de riesgo. Es posible que el riesgo ya esté preseleccionado según la categoría para la que eligió crear la directiva. De forma predeterminada, las directivas de archivo se establecen en DLP.

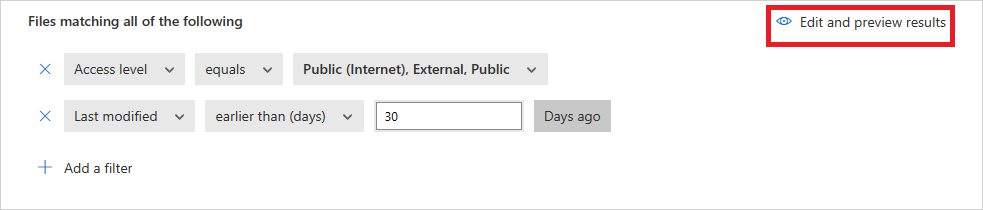

Cree un filtro para los archivos en los que actuará esta directiva para establecer qué aplicaciones detectadas desencadenan esta directiva. Reducir los filtros de directiva hasta que llegue a un conjunto preciso de archivos sobre los que desea actuar. Sea lo más restrictivo posible para evitar falsos positivos. Por ejemplo, si desea quitar permisos públicos, recuerde agregar el filtro Público ; si desea quitar un usuario externo, use el filtro "Externo", etc.

Nota:

El filtro "Contiene" de la directiva de archivo solo busca palabras completas. Estas palabras deben estar separadas por signos de puntuación como comas, puntos, guiones o espacios.

- Los espacios o guiones entre palabras funcionan como OR. Por ejemplo, si busca "virus de malware" encuentra todos los archivos con malware o virus en el nombre, por lo que encuentra tanto malware-virus.exe como virus.exe.

- Si desea buscar una cadena, incluya las palabras entre comillas. Esto funciona como AND. Por ejemplo, si busca "malware" "virus", encuentra virus-malware-file.exe pero no encontrará malwarevirusfile.exe y no encontrará malware.exe. Sin embargo, busca la cadena exacta. Si busca "virus de malware", no encontrará "virus" ni "virus-malware". \

- Igual a busca solo la cadena completa. Por ejemplo, si busca malware.exe encuentra malware.exe pero no malware.exe.txt.

En Aplicar al filtro, seleccione todos los archivos, excepto las carpetas seleccionadas o las carpetas seleccionadas para Box, SharePoint, Dropbox o OneDrive. Esta configuración le permite aplicar la directiva de archivos en todos los archivos de la aplicación o dentro de carpetas específicas. A continuación, se le pedirá que inicie sesión en la aplicación en la nube y agregue las carpetas pertinentes.

En el filtro Seleccionar grupos de usuarios , seleccione todos los propietarios de archivos, propietarios de archivos de grupos de usuarios seleccionados o todos los propietarios de archivos excepto los grupos seleccionados. A continuación, seleccione los grupos de usuarios pertinentes para determinar qué usuarios y grupos deben incluirse en la directiva.

Seleccione el método de inspección de contenido. Se recomienda usar los servicios de clasificación de datos.

Una vez habilitada la inspección de contenido, puede optar por usar expresiones preestablecidas o buscar otras expresiones personalizadas.

Además, puede especificar una expresión regular para excluir un archivo de los resultados. Esta opción es muy útil si tiene un estándar de palabra clave de clasificación interna que desea excluir de la directiva.

Puede establecer el número mínimo de infracciones de contenido que desea que coincidan antes de que el archivo se considere una infracción. Por ejemplo, puede elegir 10 si quiere recibir alertas sobre archivos con al menos 10 números de tarjeta de crédito que se encuentran dentro de su contenido.

Cuando el contenido coincide con la expresión seleccionada, el texto de infracción se reemplaza por " X" caracteres. De forma predeterminada, las infracciones se enmascaran y se muestran en su contexto mostrando 100 caracteres antes y después de la infracción. Los números en el contexto de la expresión se reemplazan por "#" y nunca se almacenan en Defender for Cloud Apps. Puede seleccionar la opción Para desenmascarar los últimos cuatro caracteres de una infracción para desenmascarar los últimos cuatro caracteres de la propia infracción. Es necesario establecer qué tipos de datos busca la expresión regular: contenido, metadatos o nombre de archivo. De forma predeterminada, busca el contenido y los metadatos.

Elija las acciones de gobernanza que desea que realice Defender for Cloud Apps cuando se detecte una coincidencia.

Una vez creada la directiva, puede verla filtrando por el tipo de directiva Archivo . Siempre puede editar una directiva, calibrar sus filtros o cambiar las acciones automatizadas. La directiva se habilita automáticamente tras la creación y comienza a examinar los archivos en la nube inmediatamente. Tenga cuidado adicional al establecer acciones de gobernanza, lo que podría dar lugar a una pérdida irreversible de permisos de acceso a los archivos. Se recomienda restringir los filtros para representar exactamente los archivos sobre los que desea actuar, mediante varios campos de búsqueda. Cuanto más reducidos son los filtros, mejor. Para obtener instrucciones, puede usar el botón Editar y obtener una vista previa de los resultados junto a los filtros.

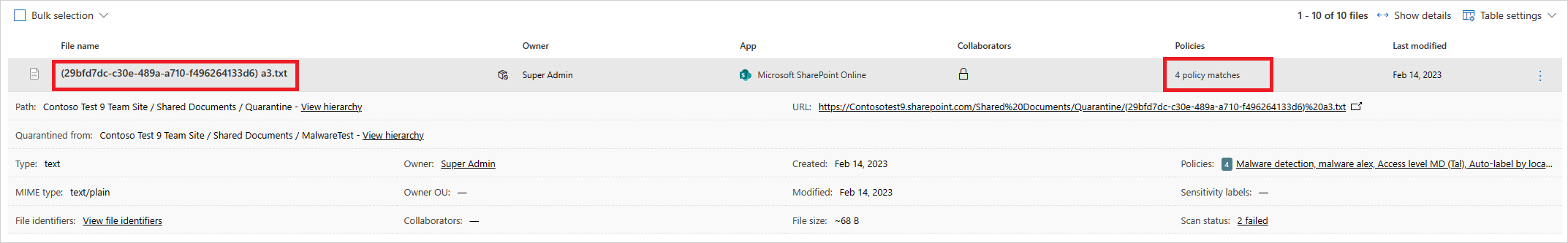

Para ver las coincidencias de directivas de archivos, los archivos que se sospecha que infringen la directiva, vaya a Directivas ->Administración de directivas. Filtre los resultados para mostrar solo las directivas de archivo mediante el filtro Tipo en la parte superior. Para obtener más información sobre las coincidencias de cada directiva, en la columna Recuento , seleccione el número de coincidencias de una directiva. Como alternativa, seleccione los tres puntos al final de la fila para una directiva y elija Ver todas las coincidencias. Se abre el informe de directiva de archivos. Seleccione la pestaña Coincidencia ahora para ver los archivos que coinciden actualmente con la directiva. Seleccione la pestaña Historial para ver un historial de hasta seis meses de archivos que coincidieron con la directiva.

Limitaciones

Está limitado a 50 directivas de archivo en Defender for Cloud Apps.

Al crear o editar una directiva de archivo, o al usar la opción "Editar y obtener una vista previa de los resultados", hay una limitación de tamaño de consulta para mantener el rendimiento y evitar la sobrecarga del sistema. Si encuentra un error de tamaño de consulta, intente quitar un filtro a la vez para aislar el problema. Comience con el filtro "colaboradores", especialmente si incluye grupos amplios como "todos" o "todos excepto los usuarios externos", que tienen más probabilidades de superar el límite de consultas.

Procedimientos recomendados de directiva de archivos

Evite restablecer la directiva de archivos mediante la casilla Restablecer resultados y aplicar acciones de nuevo en entornos de producción a menos que sea necesario. Al hacerlo, se inicia un examen completo de todos los archivos cubiertos por la directiva, lo que puede afectar negativamente al rendimiento.

Al aplicar etiquetas a archivos de una carpeta primaria específica y sus subcarpetas, use la opción Aplicar acarpetas seleccionadas>. A continuación, agregue cada una de las carpetas primarias.

Al aplicar etiquetas solo a archivos de una carpeta específica (excepto las subcarpetas), use el filtro de directiva de archivo Carpeta primaria con el operador Equals .

La directiva de archivos es más rápida cuando se usan criterios de filtrado estrechos (en comparación con criterios amplios).

Consolide varias directivas de archivo para el mismo servicio (como SharePoint, OneDrive, Box, etc.) en una sola directiva.

Al habilitar la supervisión de archivos (desde la página Configuración ), cree al menos una directiva de archivo. Cuando no existe ninguna directiva de archivo o se deshabilita durante siete días consecutivos, la supervisión de archivos se puede usar automáticamente.

Referencia de directiva de archivo

En esta sección se proporcionan detalles de referencia sobre las directivas y se proporcionan explicaciones para cada tipo de directiva y los campos que se pueden configurar para cada directiva.

Una directiva de archivos es una directiva basada en API que le permite controlar el contenido de su organización en la nube, teniendo en cuenta más de 20 filtros de metadatos de archivo (incluido el nivel de propietario y uso compartido) y los resultados de la inspección de contenido. En función de los resultados de la directiva, se pueden aplicar acciones de gobernanza. El motor de inspección de contenido se puede ampliar a través de motores DLP de terceros y soluciones antimalware.

Cada directiva se compone de las siguientes partes:

Filtros de archivo : le permiten crear condiciones granulares basadas en metadatos.

Inspección de contenido : permite restringir la directiva en función de los resultados del motor DLP. Puede incluir una expresión personalizada o una expresión preestablecida. Se pueden establecer exclusiones y puede elegir el número de coincidencias. También puede usar la anonimización para enmascarar el nombre de usuario.

Acciones : la directiva proporciona un conjunto de acciones de gobernanza que se pueden aplicar automáticamente cuando se detectan infracciones. Estas acciones se dividen en acciones de colaboración, acciones de seguridad y acciones de investigación.

Extensiones : la inspección de contenido se puede realizar a través de motores de terceros para mejorar las funcionalidades DLP o antimalware.

Visualización de los resultados de la directiva de archivos

Puede ir al Centro de directivas para revisar las infracciones de directivas de archivos.

En Microsoft Defender Portal, en Aplicaciones en la nube, vaya a Directivas ->Administración de directivas y, a continuación, seleccione la pestaña Protección de la información.

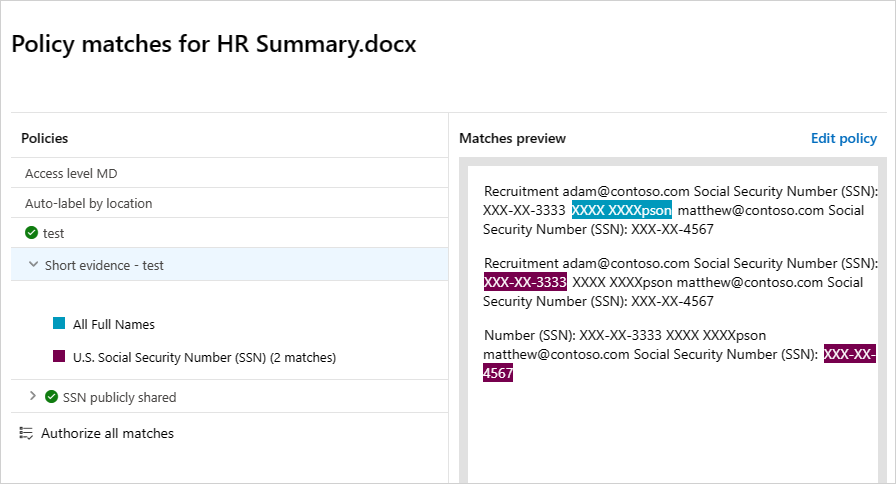

Para cada directiva de archivo, puede ver las infracciones de la directiva de archivos seleccionando las coincidencias.

Puede seleccionar el propio archivo para obtener información sobre los archivos.

Por ejemplo, puede seleccionar Colaboradores para ver quién tiene acceso a este archivo y puede seleccionar Coincidencias para ver los números del Seguro Social.

Filtros de archivos

Los filtros de archivos permiten aplicar criterios específicos a las directivas de archivo y centrarse en los archivos que cumplen condiciones como el tipo de archivo, el nivel de acceso y el estado del recurso compartido. Esto incluye tipos de archivo como PDF, archivos de Office, RTF, HTML y archivos de código.

A continuación se muestra una lista de los filtros de archivo que se pueden aplicar:

Nivel de acceso : nivel de acceso compartido; public, external, internal o private.

- Interno: cualquier archivo dentro de los dominios internos que establezca en Configuración general.

- Externo : archivos guardados en ubicaciones que no están dentro de los dominios internos que establezca.

-

Compartido : archivos que tienen un nivel de uso compartido por encima del privado. Shared incluye:

- Uso compartido interno: archivos compartidos dentro de los dominios internos.

- Uso compartido externo: archivos compartidos en dominios que no aparecen en los dominios internos.

- Public with a link (Público con un vínculo): archivos que se pueden compartir con cualquier usuario a través de un vínculo.

- Público: archivos que se pueden encontrar mediante la búsqueda en Internet.

Nota:

Los archivos compartidos en las aplicaciones de almacenamiento conectadas por usuarios externos se controlan de la siguiente manera mediante Defender for Cloud Apps:

- OneDrive: OneDrive asigna un usuario interno como propietario de cualquier archivo colocado en OneDrive por un usuario externo. Dado que estos archivos se consideran propiedad de su organización, Defender for Cloud Apps examina estos archivos y aplica directivas como lo hace a cualquier otro archivo de OneDrive.

- Google Drive: Google Drive considera que estos archivos pertenecen al usuario externo. Debido a las restricciones legales en los archivos y los datos que su organización no posee, Defender for Cloud Apps no tiene acceso a estos archivos.

- Caja: Dado que Box considera que los archivos de propiedad externa son información privada, los administradores globales de Box no pueden ver el contenido de los archivos. Por este motivo, Defender for Cloud Apps no tiene acceso a estos archivos.

- Dropbox: Dado que Dropbox considera que los archivos de propiedad externa son información privada, los administradores globales de Dropbox no pueden ver el contenido de los archivos. Por este motivo, Defender for Cloud Apps no tiene acceso a estos archivos.

Aplicación : busque solo archivos dentro de estas aplicaciones.

Colaboradores : incluya o excluya grupos o colaboradores específicos.

Cualquiera de dominio : si algún usuario de este dominio tiene acceso directo al archivo.

Nota:

- Este filtro no admite archivos que se compartieron con un grupo, solo con usuarios específicos.

- Este filtro no admite archivos compartidos con un usuario específico a través de un vínculo compartido para SharePoint y OneDrive.

Toda la organización : si toda la organización tiene acceso al archivo.

Grupos : si un grupo específico tiene acceso al archivo. Los grupos se pueden importar desde Active Directory, aplicaciones en la nube o crearse manualmente en el servicio.

Nota:

- Este filtro se usa para buscar un grupo de colaboradores en su conjunto. No coincide con los miembros individuales del grupo.

Usuarios : determinado conjunto de usuarios que podrían tener acceso al archivo.

Creado : tiempo de creación de archivos. El filtro admite fechas anteriores o posteriores y un intervalo de fechas.

Extensión : céntrese en extensiones de archivo específicas. Por ejemplo, todos los archivos que son ejecutables (*.exe). Este filtro distingue mayúsculas de minúsculas. Use la cláusula OR para aplicar el filtro en más de una única variación de mayúsculas y minúsculas.

Id. de archivo : busque identificadores de archivo específicos. Id. de archivo es una característica avanzada que permite realizar un seguimiento de determinados archivos de alto valor sin depender del propietario, la ubicación o el nombre.

Nombre de archivo : nombre de archivo o subcadena del nombre tal como se define en la aplicación en la nube. Por ejemplo, todos los archivos con una contraseña en su nombre.

Etiqueta de confidencialidad : busque archivos con etiquetas específicas establecidas. Si este filtro se usa en una directiva de archivo, la directiva solo se aplica a los archivos de Microsoft Office y omite otros tipos de archivo. Las etiquetas incluyen:

- Microsoft Purview Information Protection: requiere la integración con Microsoft Purview Information Protection.

-

Defender for Cloud Apps: proporciona más información sobre los archivos que examina. Para cada archivo examinado por Defender for Cloud Apps DLP, puede saber si la inspección se bloqueó porque el archivo está cifrado o dañado. Por ejemplo, puede configurar directivas para alertar y poner en cuarentena los archivos protegidos con contraseña que se comparten externamente.

- Cifrado de Azure RMS : archivos cuyo contenido no se ha inspeccionado porque tienen un conjunto de cifrado de Azure RMS.

- Contraseña cifrada : archivos cuyo contenido no se ha inspeccionado porque están protegidos por contraseña por el usuario.

- Archivo dañado : archivos cuyo contenido no se ha inspeccionado porque no se pudo leer su contenido.

Tipo de archivo: Defender for Cloud Apps examina el archivo para determinar si el tipo de archivo verdadero coincide con el tipo MIME recibido (vea la tabla) del servicio. Este examen es para archivos que son relevantes para el examen de datos (documentos, imágenes, presentaciones, hojas de cálculo, texto y archivos zip/archive). El filtro funciona por tipo de archivo o carpeta. Por ejemplo, Todas las carpetas que son ... o Todos los archivos de hoja de cálculo que son...

| Tipo MIME | Tipo de archivo |

|---|---|

| - application/vnd.openxmlformats-officedocument.wordprocessingml.document - application/vnd.ms-word.document.macroEnabled.12 - application/msword - application/vnd.oasis.opendocument.text - application/vnd.stardivision.writer - application/vnd.stardivision.writer-global - application/vnd.sun.xml.writer - application/vnd.stardivision.math - application/vnd.stardivision.chart - application/x-starwriter - application/x-stardraw - application/x-starmath - application/x-starchart - application/vnd.google-apps.document - application/vnd.google-apps.kix - application/pdf - application/x-pdf - application/vnd.box.webdoc - application/vnd.box.boxnote - application/vnd.jive.document - text/rtf - application/rtf |

Documento |

| - application/vnd.oasis.opendocument.image - application/vnd.google-apps.photo - comienza con: image/ |

Imagen |

| - application/vnd.openxmlformats-officedocument.presentationml.presentation - application/vnd.ms-powerpoint.template.macroEnabled.12 - application/mspowerpoint - application/powerpoint - application/vnd.ms-powerpoint - application/x-mspowerpoint - application/mspowerpoint - application/vnd.ms-powerpoint - application/vnd.oasis.opendocument.presentation - application/vnd.sun.xml.impress - application/vnd.stardivision.impress - application/x-starimpress - application/vnd.google-apps.presentation |

Presentación |

| - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet - application/vnd.ms-excel.sheet.macroEnabled.12 - application/excel - application/vnd.ms-excel - application/x-excel - application/x-msexcel - application/vnd.oasis.opendocument.spreadsheet - application/vnd.sun.xml.calc - application/vnd.stardivision.calc - application/x-starcalc - application/vnd.google-apps.spreadsheet |

Hoja de cálculo |

| - comienza con: text/ | Texto |

| Todos los demás tipos MIME de archivos | Otros |

- En la papelera : excluir o incluir archivos en la carpeta de la papelera. Es posible que estos archivos todavía se compartan y supongan un riesgo. Este filtro no se aplica a los archivos de SharePoint y OneDrive.

Última modificación : hora de modificación del archivo. El filtro admite las fechas anteriores y posteriores, el intervalo de fechas y las expresiones de hora relativas. Por ejemplo, todos los archivos que no se modificaron en los últimos seis meses.

Directiva coincidente: archivos que coinciden con una directiva de Defender for Cloud Apps activa.

Tipo MIME : comprobación de tipo Extensiones de correo de Internet (MIME) multipropósito de archivos. Acepta texto libre.

Propietario : incluir o excluir propietarios de archivos específicos. Por ejemplo, realice un seguimiento de todos los archivos compartidos por rogue_employee_#100.

Unidad organizativa de propietario : incluya o excluya los propietarios de archivos que pertenecen a determinadas unidades organizativas. Por ejemplo, todos los archivos públicos excepto los archivos compartidos por EMEA_marketing. Solo se aplica a los archivos almacenados en Google Drive.

Carpeta principal : incluya o excluya una carpeta específica (no se aplica a las subcarpetas). Por ejemplo, todos los archivos compartidos públicamente excepto los archivos de esta carpeta.

Nota:

Defender for Cloud Apps solo detecta nuevas carpetas de SharePoint y OneDrive después de que se produzca alguna actividad de archivo en ellas.

En cuarentena : si el servicio pone en cuarentena el archivo. Por ejemplo, muéstreme todos los archivos que están en cuarentena.

Autorización de archivos

Después de Defender for Cloud Apps identifica los archivos como un riesgo de malware o DLP, se recomienda investigar los archivos. Si determina que los archivos son seguros, puede autorizarlos. La autorización de un archivo lo quita del informe de detección de malware y suprime las coincidencias futuras en este archivo.

Para autorizar archivos

En Microsoft Defender Portal, en Aplicaciones en la nube, seleccione Directivas ->Administración de directivas. Seleccione la pestaña Información de protección.

En la lista de directivas, en la fila en la que aparece la directiva que desencadenó la investigación, en la columna Recuento , seleccione el vínculo de coincidencias .

Sugerencia

Puede filtrar la lista de directivas por tipo. En la tabla siguiente se enumeran, por tipo de riesgo, qué tipo de filtro se va a usar:

Tipo de riesgo Tipo de filtro DLP Directiva de archivo Malware Directiva de detección de malware En la lista de archivos coincidentes, en la fila en la que aparece el archivo que se está investigando, seleccione la opción ✓ para autorizar.

Trabajar con el cajón de archivos

Para ver más información sobre cada archivo, seleccione el propio archivo en el registro de archivos. Al seleccionar un archivo, se abre el cajón archivo , que proporciona las siguientes acciones que puede realizar en el archivo:

- DIRECCIÓN URL : le lleva a la ubicación del archivo.

- Identificadores de archivo : abre un elemento emergente con detalles de datos sin procesar sobre el archivo, incluidos el identificador de archivo y las claves de cifrado cuando están disponibles.

- Propietario : vea la página de usuario del propietario de este archivo.

- Directivas coincidentes : vea una lista de las directivas con las que coincide el archivo.

- Etiquetas de confidencialidad: vea la lista de etiquetas de confidencialidad de Microsoft Purview Information Protection que se encuentran en este archivo. Después, puede filtrar por todos los archivos que coincidan con esta etiqueta.

Los campos del cajón de archivos proporcionan vínculos contextuales a los archivos y exploraciones en profundidad que puede que desee realizar directamente desde el cajón. Por ejemplo, si mueve el cursor junto al campo Propietario , puede usar el icono "agregar para filtrar" ![]() Para agregar el propietario inmediatamente al filtro de la página actual. También puede usar el

Para agregar el propietario inmediatamente al filtro de la página actual. También puede usar el ![]() del icono de engranaje. Aparece para llegar directamente a la página de configuración necesaria para modificar la configuración de uno de los campos, como las etiquetas de confidencialidad.

del icono de engranaje. Aparece para llegar directamente a la página de configuración necesaria para modificar la configuración de uno de los campos, como las etiquetas de confidencialidad.

Para obtener una lista de las acciones de gobernanza disponibles, consulte Acciones de gobernanza de archivos.

Vídeos relacionados

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.