Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La gobernanza le permite controlar lo que hacen los usuarios en todas las aplicaciones. En el caso de las aplicaciones conectadas, puede aplicar acciones de gobernanza a archivos o actividades. Las acciones de gobernanza son acciones integradas que puede ejecutar en archivos o actividades directamente desde Microsoft Defender for Cloud Apps. Las acciones de gobernanza controlan lo que hacen los usuarios en las aplicaciones conectadas.

Nota:

Cuando Microsoft Defender for Cloud Apps intenta ejecutar una acción de gobernanza en un archivo, pero produce un error porque el archivo está bloqueado, reintenta automáticamente la acción de gobernanza.

Acciones de gobernanza de archivos

Las siguientes acciones de gobernanza se pueden realizar para las aplicaciones conectadas en un archivo, usuario o desde una directiva específica.

Notificaciones:

- Alertas : las alertas se pueden desencadenar en el sistema y propagarse por correo electrónico, en función del nivel de gravedad.

- Notificación por correo electrónico del usuario: Email mensajes se pueden personalizar y enviar a todos los propietarios de archivos infractores.

- Notificar a usuarios específicos : lista específica de direcciones de correo electrónico para recibir estas notificaciones.

- Notificar al último editor de archivos : envíe notificaciones a la última persona que modificó el archivo.

Acciones de gobernanza en aplicaciones : las acciones granulares se pueden aplicar por aplicación, las acciones específicas varían en función de la terminología de la aplicación.

Etiquetar

- Aplicar etiqueta: capacidad de agregar una etiqueta de confidencialidad Microsoft Purview Information Protection.

- Quitar etiqueta: capacidad de quitar una etiqueta de confidencialidad Microsoft Purview Information Protection.

Cambio del uso compartido

- Quitar uso compartido público : permitir el acceso solo a colaboradores con nombre, por ejemplo: Quitar el acceso público para Google Workspace y Quitar vínculo compartido directo para Box y Dropbox.

- Quitar usuarios externos : permitir el acceso solo a los usuarios de la empresa. Cuando se agrega un grupo, que contiene miembros internos y externos, como colaborador, la acción quita los miembros en el nivel de grupo en lugar de individualmente.

- Hacer privado : solo los administradores del sitio pueden acceder al archivo, se quitan todos los recursos compartidos.

- Quitar un colaborador : quite un colaborador específico del archivo.

- Reducir el acceso público : establezca los archivos disponibles públicamente para que solo estén disponibles con un vínculo compartido. (Google)

- Expirar vínculo compartido : capacidad de establecer una fecha de expiración para un vínculo compartido después del cual ya no está activo. (Box)

- Cambiar el nivel de acceso al vínculo de uso compartido : capacidad de cambiar el nivel de acceso del vínculo compartido entre solo empresa, solo colaboradores y público. (Box)

Cuarentena

- Poner en cuarentena de usuario : permitir el autoservicio moviendo el archivo a una carpeta de cuarentena controlada por el usuario

- Poner en cuarentena de administrador : el archivo se mueve a cuarentena en la unidad de administración y el administrador tiene que aprobarlo.

Heredar permisos del elemento primario : esta acción de gobernanza le permite quitar permisos específicos establecidos para un archivo o carpeta en Microsoft 365. A continuación, vuelva a los permisos establecidos para la carpeta primaria.

Papelera : mueva el archivo a la carpeta de la papelera. (Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

Acciones de gobernanza de malware (versión preliminar)

Las siguientes acciones de gobernanza se pueden realizar para las aplicaciones conectadas en un archivo, usuario o desde una directiva específica. Por motivos de seguridad, esta lista solo se limita a las acciones relacionadas con malware que no implican riesgo para el usuario o el inquilino.

Notificaciones:

- Alertas : las alertas se pueden desencadenar en el sistema y propagarse por correo electrónico y mensaje de texto, en función del nivel de gravedad.

Acciones de gobernanza en aplicaciones : las acciones granulares se pueden aplicar por aplicación, las acciones específicas varían en función de la terminología de la aplicación.

Cambio del uso compartido

- Quitar usuarios externos : permitir el acceso solo a los usuarios de la empresa. (Box, Google Drive, OneDrive, SharePoint)

- Quitar vínculo compartido directo : quitar permisos de vínculos compartidos anteriormente (Box, Dropbox)

Cuarentena

- Poner en cuarentena de usuario : permite el autoservicio moviendo el archivo a una carpeta de cuarentena controlada por el usuario (Box, OneDrive, SharePoint)

- Poner en cuarentena de administrador : el archivo se mueve a cuarentena en la unidad de administración y el administrador tiene que aprobarlo. (Box)

Papelera : mueva el archivo a la carpeta de la papelera. (Box, Dropbox, Google Drive, OneDrive, SharePoint)

Estas acciones están restringidas a los usuarios con roles administrativos específicos. Si las opciones descritas no son visibles ni accesibles, confirme con el administrador del sistema que su cuenta tiene asignado uno de los siguientes roles:

- Operador de seguridad

- Administrador de seguridad

- Administrador global

- Administrador de Cloud App Security

Nota:

En SharePoint y OneDrive, Defender for Cloud Apps admite la cuarentena de usuarios solo para archivos en bibliotecas de documentos compartidos y solo para archivos con documentos compartidos en la ruta de acceso en inglés (SharePoint Online) y archivos en la biblioteca de documentos (OneDrive para la Empresa). Además, debe habilitar la entidad de servicio para obtener compatibilidad con la detección y respuesta de malware (esta API de servicio está habilitada de forma predeterminada). Una vez habilitada la API, Defender for Cloud Apps comienza a obtener los registros (con un retraso de 24 a 72 horas).

Microsoft Defender para Office 365 los clientes pueden controlar los archivos de malware detectados en SharePoint y OneDrive en la pestaña Archivos de la página Cuarentena del portal de Microsoft Defender en https://security.microsoft.com/quarantine?viewid=Files. Por ejemplo, las actividades admitidas incluyen la recuperación de archivos, la eliminación de archivos y la descarga de archivos en archivos ZIP protegidos con contraseña. Estas actividades se limitan a los archivos que no estaban en cuarentena por Microsoft Defender for Cloud Apps.

Las acciones solo se muestran para las aplicaciones conectadas.

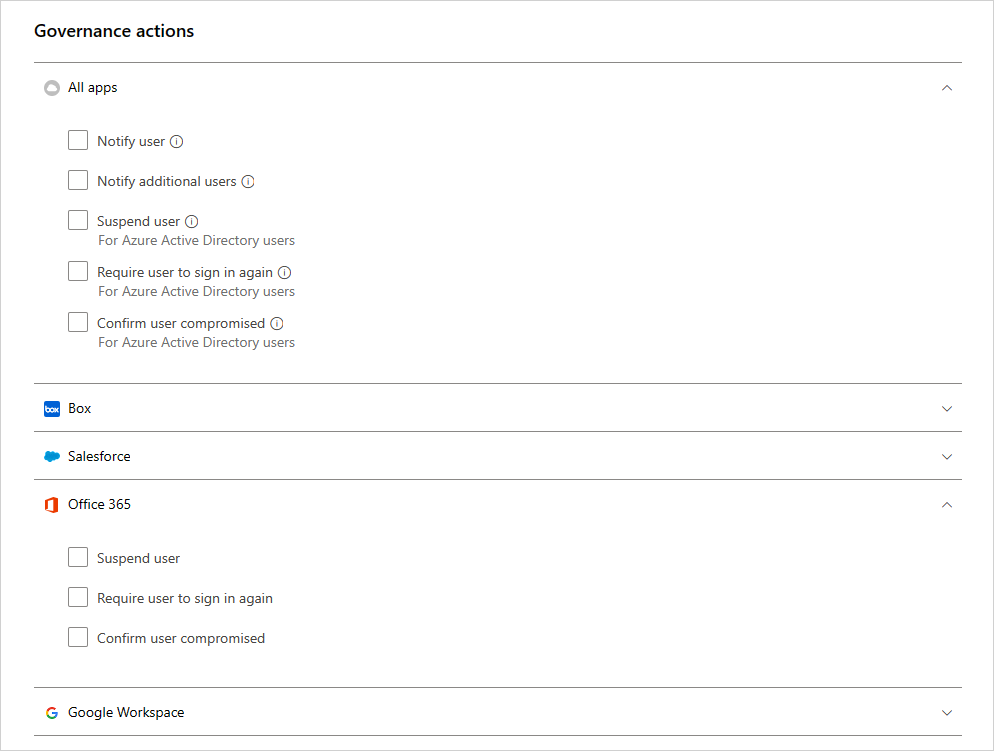

Acciones de gobernanza de actividades

Notificaciones

- Alertas : las alertas se pueden desencadenar en el sistema y propagarse por correo electrónico, en función del nivel de gravedad.

- Notificación por correo electrónico del usuario: Email mensajes se pueden personalizar y enviar a todos los propietarios de archivos infractores.

- Notificar a usuarios adicionales : lista específica de direcciones de correo electrónico para recibir estas notificaciones.

Acciones de gobernanza en aplicaciones : las acciones granulares se pueden aplicar por aplicación, las acciones específicas varían en función de la terminología de la aplicación.

Suspender usuario : suspende al usuario de la aplicación.

Nota:

Si el Microsoft Entra ID está establecido para sincronizarse automáticamente con los usuarios del entorno local de Active Directory, la configuración del entorno local invalida la configuración de Microsoft Entra y se revierte esta acción de gobernanza.

Requerir que el usuario vuelva a iniciar sesión : cierra la sesión del usuario y requiere que vuelva a iniciar sesión.

Confirmar que el usuario está en peligro : establezca el nivel de riesgo del usuario en alto. Esto hace que se apliquen las acciones de directiva pertinentes definidas en Microsoft Entra ID. Para obtener más información sobre cómo funciona Microsoft Entra ID con los niveles de riesgo, consulte ¿Cómo Microsoft Entra ID usar mis comentarios de riesgo?

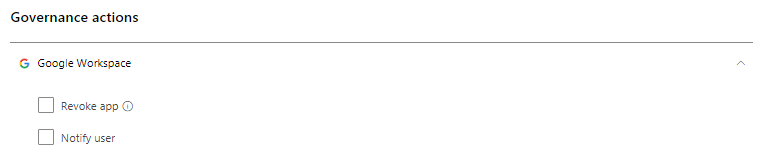

Revocación de una aplicación de OAuth y notificación al usuario

Para Google Workspace y Salesforce, es posible revocar el permiso a una aplicación de OAuth o notificar al usuario que debe cambiar el permiso. Al revocar el permiso, se quitan todos los permisos concedidos a la aplicación en "Aplicaciones empresariales" en Microsoft Entra ID.

En las pestañas Google o Salesforce de la página Gobernanza de aplicaciones, seleccione los tres puntos al final de la fila de la aplicación y seleccione Notificar al usuario. De forma predeterminada, el usuario recibe una notificación de la siguiente manera: Autorizó a la aplicación a acceder a su cuenta de Google Workspace. Esta aplicación entra en conflicto con la directiva de seguridad de la organización. Reconsidere la concesión o revocación de los permisos que le dio a esta aplicación en su cuenta de Google Workspace. Para revocar el acceso a la aplicación, vaya a: https://security.google.com/settings/security/permissions?hl=en& pli=1 Seleccione la aplicación y seleccione "Revocar acceso" en la barra de menús derecha. Puede personalizar el mensaje que se envía.

También puede revocar permisos para usar la aplicación para el usuario. Seleccione el icono al final de la fila de la aplicación en la tabla y seleccione Revocar aplicación. Por ejemplo:

Conflictos de gobernanza

Después de crear varias directivas, puede surgir una situación en la que las acciones de gobernanza de varias directivas se superpongan. En este caso, Defender for Cloud Apps procesa las acciones de gobernanza de la siguiente manera:

Conflictos entre directivas

- Si dos directivas contienen acciones contenidas entre sí (por ejemplo, Quitar recursos compartidos externos se incluye en Make private), Defender for Cloud Apps resuelve el conflicto y se aplica la acción más segura.

- Si las acciones no están relacionadas (por ejemplo, Notificar al propietario y Hacer privado). Ambas acciones tienen lugar.

- Si las acciones entran en conflicto (por ejemplo , Cambiar propietario al usuario A y Cambiar propietario al usuario B), es posible que se produzcan resultados diferentes de cada coincidencia. Es importante cambiar las directivas para evitar conflictos, ya que podrían dar lugar a cambios no deseados en la unidad que son difíciles de detectar.

Conflictos en la sincronización de usuarios

- Si el Microsoft Entra ID está establecido para sincronizarse automáticamente con los usuarios del entorno local de Active Directory, la configuración del entorno local invalida la configuración de Microsoft Entra y se revierte esta acción de gobernanza.

Registro de gobernanza

El registro de gobernanza proporciona un registro de estado de cada tarea que establezca Defender for Cloud Apps para ejecutar, incluidas las tareas manuales y automáticas. Estas tareas incluyen las que se establecen en las directivas, las acciones de gobernanza que se establecen en archivos y usuarios, y cualquier otra acción que establezca Defender for Cloud Apps realizar. El registro de gobernanza también proporciona información sobre el éxito o el error de estas acciones. Puede optar por volver a intentarlo o revertir algunas de las acciones de gobernanza del registro de gobernanza.

Para ver el registro de gobernanza, en Microsoft Defender Portal, en Cloud Apps, seleccione Registro de gobernanza.

En la tabla siguiente se muestra la lista completa de acciones Microsoft Defender for Cloud Apps permite realizar. Estas acciones se habilitan en varios lugares de la consola, como se describe en la columna Ubicación . Cada acción de gobernanza realizada aparece en el registro de gobernanza. Para obtener información sobre cómo se tratan las acciones de gobernanza cuando hay conflictos de directivas, consulte Conflictos de directivas.

| Ubicación | Tipo de objeto de destino | Acción de gobernanza | Description | Conectores relacionados |

|---|---|---|---|---|

| Cuentas | Archivo | Eliminación de las colaboraciones del usuario | Quite todas las colaboraciones de un usuario específico para cualquier archivo, bueno para las personas que abandonan la empresa. | Box, Área de trabajo de Google |

| Cuentas | Cuenta | Usuario sin suspensión | Desususpends al usuario | Google Workspace, Box, Office, Salesforce |

| Cuentas | Cuenta | Configuración de la cuenta | Le lleva a la página de configuración de la cuenta de la aplicación específica (por ejemplo, dentro de Salesforce). | Todas las aplicaciones:una unidad y la configuración de SharePoint se configuran desde Dentro de Office. |

| Cuentas | Archivo | Transferencia de la propiedad de todos los archivos | En una cuenta, los archivos de un usuario se transfieren a todos propiedad de una nueva persona que seleccione. El propietario anterior se convierte en editor y ya no puede cambiar la configuración de uso compartido. El nuevo propietario recibe una notificación por correo electrónico sobre el cambio de propiedad. | Google Workspace |

| Cuentas, directiva de actividad | Cuenta | Suspender usuario | Establece que el usuario no tenga acceso ni capacidad de iniciar sesión. Si han iniciado sesión cuando se establece esta acción, se bloquean inmediatamente. | Google Workspace, Box, Office, Salesforce |

| Directiva de actividad, Cuentas | Cuenta | Requerir que el usuario vuelva a iniciar sesión | Revoca todos los tokens de actualización y los problemas de cookies de sesión para las aplicaciones por parte del usuario. Esta acción impide el acceso a cualquiera de los datos de la organización y obliga al usuario a iniciar sesión de nuevo en todas las aplicaciones. | Área de trabajo de Google, Office |

| Directiva de actividad, Cuentas | Cuenta | Confirmar que el usuario está en peligro | Establezca el nivel de riesgo del usuario en alto. Esto hace que se apliquen las acciones de directiva pertinentes definidas en Microsoft Entra ID. | Office |

| Directiva de actividad, Cuentas | Cuenta | Revocación de privilegios de administrador | Revoca los privilegios de una cuenta de administrador. Por ejemplo, establecer una directiva de actividad que revoque privilegios de administrador después de 10 intentos de inicio de sesión erróneos. | Google Workspace |

| Panel > de aplicaciones Permisos de aplicación | Permissions | Aplicación Unban | En Google y Salesforce: quite la prohibición de la aplicación y permita a los usuarios conceder permisos a la aplicación de terceros con su Google o Salesforce. En Microsoft 365: restaura los permisos de la aplicación de terceros en Office. | Google Workspace, Salesforce, Office |

| Panel > de aplicaciones Permisos de aplicación | Permissions | Deshabilitar permisos de aplicación | Revocar los permisos de una aplicación de terceros a Google, Salesforce u Office. Se trata de una acción única que se produce en todos los permisos existentes, pero no impedirá conexiones futuras. | Google Workspace, Salesforce, Office |

| Panel > de aplicaciones Permisos de aplicación | Permissions | Habilitación de permisos de aplicación | Conceda los permisos de una aplicación de terceros a Google, Salesforce u Office. Se trata de una acción única que se produce en todos los permisos existentes, pero no impedirá conexiones futuras. | Google Workspace, Salesforce, Office |

| Panel > de aplicaciones Permisos de aplicación | Permissions | Aplicación de prohibición | En Google y Salesforce: revoque los permisos de una aplicación de terceros para Google o Salesforce y prohíba que reciba permisos en el futuro. En Microsoft 365: no permite que las aplicaciones de terceros accedan a Office, pero no las revoca. | Google Workspace, Salesforce, Office |

| Panel > de aplicaciones Permisos de aplicación | Permissions | Revocar aplicación | Revocar los permisos de una aplicación de terceros a Google o Salesforce. Se trata de una acción única que se produce en todos los permisos existentes, pero no impedirá conexiones futuras. | Área de trabajo de Google, Salesforce |

| Panel > de aplicaciones Permisos de aplicación | Cuenta | Revocación del usuario de la aplicación | Puede revocar usuarios específicos al hacer clic en el número en Usuarios. La pantalla muestra los usuarios específicos y puede usar la X para eliminar permisos para cualquier usuario. | Área de trabajo de Google, Salesforce |

| Detección > de aplicaciones detectadas,direcciones IP/usuarios | Cloud Discovery | Exportación de datos de detección | Crea un ARCHIVO CSV a partir de los datos de detección. | Descubrimiento |

| Directiva de archivo | Archivo | Basura | Mueve el archivo en la papelera del usuario. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (eliminación permanente) |

| Directiva de archivos | Archivo | Notificar al último editor de archivos | Envía un correo electrónico para notificar a la última persona que editó el archivo que infringe una directiva. | Área de trabajo de Google, Box |

| Directiva de archivos | Archivo | Notificar al propietario del archivo | Envía un correo electrónico al propietario del archivo cuando un archivo infringe una directiva. En Dropbox, si no hay ningún propietario asociado a un archivo, la notificación se envía al usuario específico que establezcas. | Todas las aplicaciones |

| Directiva de archivo, directiva de actividad | Archivo, actividad | Notificar a usuarios específicos | Envía un correo electrónico para notificar a usuarios específicos sobre un archivo que infringe una directiva. | Todas las aplicaciones |

| Directiva de archivo y directiva de actividad | Archivo, actividad | Notificar al usuario | Envía un correo electrónico a los usuarios para notificarles que algo que hicieron o un archivo que poseen infringe una directiva. Puede agregar una notificación personalizada para que sepan cuál fue la infracción. | todas |

| Archivos y directivas de archivos | Archivo | Eliminación de la capacidad de los editores para compartir | En Google Drive, los permisos de editor predeterminados de un archivo también permiten el uso compartido. Esta acción de gobernanza restringe esta opción y restringe el uso compartido de archivos al propietario. | Google Workspace |

| Archivos y directivas de archivos | Archivo | Poner en cuarentena de administrador | Quita los permisos del archivo y mueve el archivo a una carpeta de cuarentena en una ubicación para el administrador. Esta acción permite al administrador revisar el archivo y quitarlo. | Microsoft 365 SharePoint, OneDrive para la Empresa, Box |

| Archivos y directivas de archivos | Archivo | Aplicar etiqueta de confidencialidad | Aplica una etiqueta de confidencialidad Microsoft Purview Information Protection a los archivos automáticamente en función de las condiciones establecidas en la directiva. | Box, One Drive, Google Workspace, SharePoint |

| Archivos y directivas de archivos | Archivo | Quitar etiqueta de confidencialidad | Quita automáticamente una etiqueta de confidencialidad Microsoft Purview Information Protection de los archivos en función de las condiciones establecidas en la directiva. Solo puede quitar etiquetas si no incluyen protección y se aplicaron desde dentro de Defender for Cloud Apps, no etiquetas aplicadas directamente en Information Protection. | Box, One Drive, Google Workspace, SharePoint |

| Directiva de archivo, Directiva de actividad, Alertas | Aplicación | Requerir que los usuarios vuelvan a iniciar sesión | Puede requerir que los usuarios vuelvan a iniciar sesión en todas las aplicaciones de Microsoft 365 y Microsoft Entra como una corrección rápida y eficaz para alertas de actividad de usuarios sospechosas y cuentas en peligro. Puede encontrar la nueva gobernanza en la configuración de la directiva y en las páginas de alerta, junto a la opción Suspender usuario. | Microsoft 365, Microsoft Entra ID |

| Archivos | Archivo | Restauración desde la cuarentena de usuarios | Restaura que un usuario esté en cuarentena. | Box |

| Archivos | Archivo | Concederme permisos de lectura | Concede permisos de lectura para el archivo por sí mismo para que pueda acceder al archivo y comprender si tiene una infracción o no. | Google Workspace |

| Archivos | Archivo | Permitir que los editores compartan | En Google Drive, el permiso de editor predeterminado de un archivo también permite el uso compartido. Esta acción de gobernanza es lo contrario de la capacidad del editor de quitar para compartir y permite al editor compartir el archivo. | Google Workspace |

| Archivos | Archivo | Proteger | Proteja un archivo con Microsoft Purview aplicando una plantilla de organización. | Microsoft 365 (SharePoint y OneDrive) |

| Archivos | Archivo | Revocar el formulario de permisos de lectura | Revoca los permisos de lectura del archivo por sí mismo, útiles después de concederse permiso para comprender si un archivo tiene una infracción o no. | Google Workspace |

| Archivos, Directiva de archivos | Archivo | Transferencia de la propiedad del archivo | Cambia el propietario: en la directiva se elige un propietario específico. | Google Workspace |

| Archivos, Directiva de archivos | Archivo | Reducción del acceso público | Esta acción le permite establecer archivos disponibles públicamente para que solo estén disponibles con un vínculo compartido. | Google Workspace |

| Archivos, Directiva de archivos | Archivo | Eliminación de un colaborador | Quita un colaborador específico de un archivo. | Google Workspace, Box, One Drive, SharePoint |

| Archivos, Directiva de archivos | Archivo | Hacer privado | Solo los administradores del sitio pueden acceder al archivo, se quitan todos los recursos compartidos. | Google Workspace, One Drive, SharePoint |

| Archivos, Directiva de archivos | Archivo | Eliminación de usuarios externos | Quita todos los colaboradores externos: fuera de los dominios configurados como internos en Configuración. | Google Workspace, Box, One Drive, SharePoint |

| Archivos, Directiva de archivos | Archivo | Concesión de permiso de lectura al dominio | Concede permisos de lectura para el archivo al dominio especificado para todo el dominio o un dominio específico. Esta acción es útil si desea quitar el acceso público después de conceder acceso al dominio de las personas que necesitan trabajar en él. | Google Workspace |

| Archivos, Directiva de archivos | Archivo | Poner en cuarentena de usuarios | Quita todos los permisos del archivo y mueve el archivo a una carpeta de cuarentena en la unidad raíz del usuario. Esta acción permite al usuario revisar el archivo y moverlo. Si se mueve manualmente, no se restaura el uso compartido de archivos. | Box, One Drive, SharePoint |

| Archivos | Archivo | Expirar vínculo compartido | Establezca una fecha de expiración para un vínculo compartido después del cual ya no esté activo. | Box |

| Archivos | Archivo | Cambiar el nivel de acceso al vínculo de uso compartido | Cambia el nivel de acceso del vínculo compartido solo entre la empresa, solo los colaboradores y el público. | Box |

| Archivos, Directiva de archivos | Archivo | Eliminación del acceso público | Si un archivo era suyo y lo colocaba en acceso público, se vuelve accesible para cualquier otra persona configurada con acceso al archivo (dependiendo del tipo de acceso que tuviera el archivo). | Google Workspace |

| Archivos, Directiva de archivos | Archivo | Eliminación del vínculo compartido directo | Quita un vínculo que se crea para el archivo que es público pero que solo se comparte con personas específicas. | Box, Dropbox |

| Configuración de la> configuración de Cloud Discovery | Cloud Discovery | Recalcular las puntuaciones de detección de nube | Vuelve a calcular las puntuaciones en el catálogo de aplicaciones en la nube después de un cambio de métrica de puntuación. | Descubrimiento |

| Configuración Configuración> de > Cloud Discovery Administrar vistas de datos | Cloud Discovery | Creación de una vista de datos de filtro de detección de nube personalizada | Crea una nueva vista de datos para obtener una vista más pormenorizada de los resultados de la detección. Por ejemplo, intervalos IP específicos. | Descubrimiento |

| Configuración Configuración> de Cloud Discovery Eliminación de > datos | Cloud Discovery | Eliminación de datos de detección de nube | Elimina todos los datos recopilados de los orígenes de detección. | Descubrimiento |

| Configuración Configuración> de > Cloud Discovery Carga de registros manualmente/Carga automática de registros | Cloud Discovery | Análisis de datos de detección de nube | Notificación de que se analizaron todos los datos de registro. | Descubrimiento |

Pasos siguientes

Si tiene algún problema, estamos aquí para ayudarle. Para obtener ayuda o soporte técnico para el problema del producto, abra una incidencia de soporte técnico.