Operacionalización de las reglas de reducción de superficie expuesta a ataques

Se aplica a:

Una vez que haya implementado completamente las reglas de reducción de la superficie expuesta a ataques, es fundamental que tenga procesos en su lugar para supervisar y responder a las actividades relacionadas con ASR. Las actividades incluyen:

Administración de falsos positivos de reglas de ASR

Los falsos positivos o negativos pueden producirse con cualquier solución de protección contra amenazas. Los falsos positivos son casos en los que una entidad (como un archivo o proceso) se detecta y se identifica como malintencionada, aunque la entidad no es realmente una amenaza. Por el contrario, un falso negativo es una entidad que no se detectó como una amenaza, sino que es malintencionada. Para obtener más información sobre los falsos positivos y los falsos negativos, vea: Abordar los falsos positivos o negativos en Microsoft Defender para punto de conexión

Mantenerse al día con los informes de reglas de ASR

La revisión constante y periódica de los informes es un aspecto esencial para mantener la implementación de las reglas de reducción de la superficie expuesta a ataques y mantenerse al día de las amenazas recién emergentes. La organización debe tener revisiones programadas de eventos de reglas de reducción de superficie expuesta a ataques con una cadencia que se mantenga actualizada con los eventos notificados por las reglas de reducción de la superficie expuesta a ataques. En función del tamaño de la organización, las revisiones pueden ser diarias, por hora o de supervisión continua.

Búsqueda avanzada de reglas de ASR

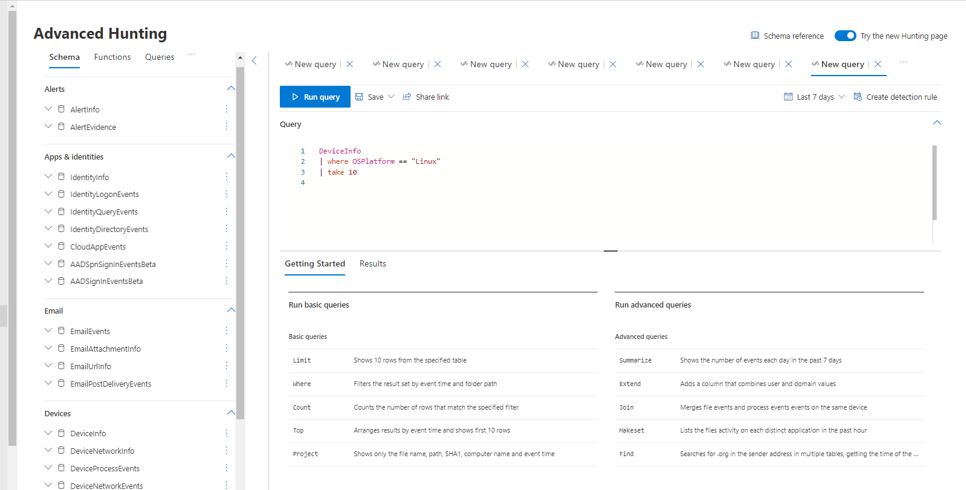

Una de las características más eficaces de Microsoft Defender XDR es la búsqueda avanzada. Si no está familiarizado con la búsqueda avanzada, consulte Búsqueda proactiva de amenazas con la búsqueda avanzada.

La búsqueda avanzada es una herramienta de búsqueda de amenazas basada en consultas (Lenguaje de consulta Kusto) que le permite explorar hasta 30 días de los datos capturados. Mediante la búsqueda avanzada, puede inspeccionar eventos de forma proactiva con el fin de localizar indicadores y entidades interesantes. El acceso flexible a los datos facilita la búsqueda sin restricciones de las amenazas conocidas y potenciales.

Mediante la búsqueda avanzada, es posible extraer información sobre las reglas de reducción de superficie expuesta a ataques, crear informes y obtener información detallada sobre el contexto de un evento de bloque o auditoría de reglas de reducción de superficie expuesta a ataques determinado.

Puede consultar eventos de regla de reducción de superficie expuesta a ataques desde la tabla DeviceEvents en la sección búsqueda avanzada del portal de Microsoft Defender. Por ejemplo, en la consulta siguiente se muestra cómo notificar todos los eventos que tienen reglas de reducción de superficie expuesta a ataques como origen de datos durante los últimos 30 días. A continuación, la consulta se resume mediante el recuento ActionType con el nombre de la regla de reducción de superficie expuesta a ataques.

Los eventos de reducción de superficie expuesta a ataques que se muestran en el portal de búsqueda de avance se limitan a procesos únicos que se ven cada hora. La hora del evento de reducción de la superficie expuesta a ataques es la primera vez que se ve el evento en esa hora.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

Lo anterior muestra que se registraron 187 eventos para AsrLsassCredentialTheft:

- 102 para bloqueado

- 85 para auditados

- Dos eventos para AsrOfficeChildProcess (1 para Auditado y 1 para Block)

- Ocho eventos para AsrPsexecWmiChildProcessAudited

Si desea centrarse en la regla AsrOfficeChildProcess y obtener detalles sobre los archivos y procesos reales implicados, cambie el filtro de ActionType y reemplace la línea de resumen por una proyección de los campos deseados (en este caso son DeviceName, FileName, FolderPath, etc.).

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

La verdadera ventaja de la búsqueda avanzada es que puede dar forma a las consultas a su gusto. Al dar forma a la consulta, puede ver la historia exacta de lo que estaba ocurriendo, independientemente de si desea identificar algo en una máquina individual o si desea extraer información de todo el entorno.

Para obtener más información sobre las opciones de búsqueda, vea: Desmitificar las reglas de reducción de superficie expuesta a ataques: Parte 3.

Artículos de esta colección de implementación

Introducción a la implementación de reglas de reducción de superficie expuesta a ataques

Planeación de la implementación de reglas de reducción de superficie expuesta a ataques

Reglas de reducción de superficie expuesta a ataques de prueba

Habilitar las reglas de la reducción de superficie expuesta a ataques

Referencia de reglas de reducción de superficie expuesta a ataques

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.