Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Al implementar reglas de reducción de superficie expuesta a ataques, mueva el primer anillo de prueba a un estado funcional habilitado.

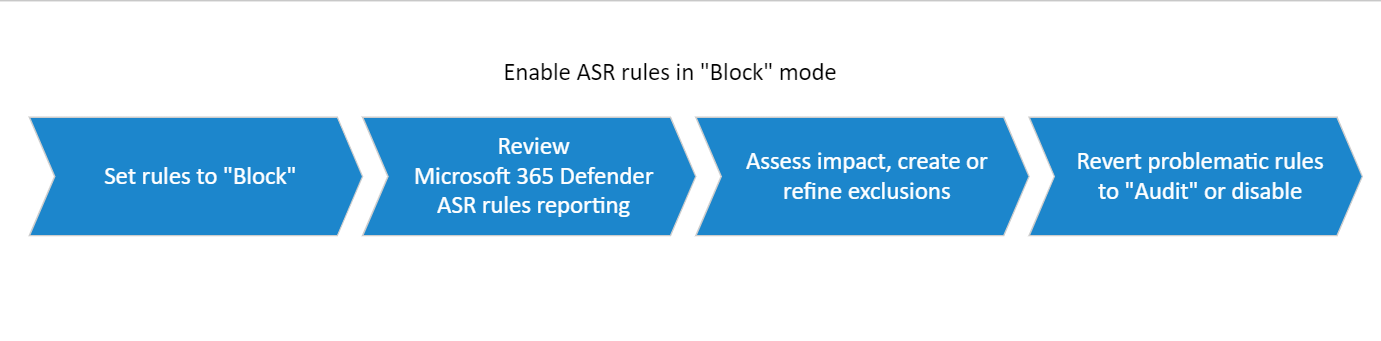

Paso 1: Transición de reglas de reducción de superficie expuesta a ataques de auditoría a bloque

Una vez que se determinen todas las exclusiones en modo de auditoría, empiece a establecer algunas reglas de reducción de la superficie expuesta a ataques en el modo "bloquear", empezando por la regla que tiene el menor número de eventos desencadenados. Consulte Habilitar reglas de reducción de superficie expuesta a ataques.

Revise la página de informes en el portal de Microsoft Defender; consulte Informe de protección contra amenazas en Microsoft Defender para punto de conexión. Revise también los comentarios de los campeones.

Refine las exclusiones o cree nuevas exclusiones según sea necesario.

Vuelva a cambiar las reglas problemáticas a Auditoría.

Nota:

En el caso de las reglas problemáticas (reglas que crean demasiado ruido), es mejor crear exclusiones que desactivar reglas o volver a Auditar. Tiene que determinar qué es lo mejor para su entorno.

Sugerencia

Cuando esté disponible, aproveche la configuración del modo Advertir en las reglas para limitar las interrupciones. La habilitación de reglas de reducción de superficie expuesta a ataques en el modo Advertir permite capturar eventos desencadenados y ver sus posibles interrupciones, sin bloquear realmente el acceso del usuario final. Más información: Modo de advertencia para los usuarios.

¿Cómo funciona el modo Warn?

El modo de advertencia es efectivamente una instrucción Block, pero con la opción de que el usuario "Desbloquee" las ejecuciones posteriores del flujo o la aplicación especificados. El modo de advertencia se desbloquea en una combinación por dispositivo, usuario, archivo y proceso. La información del modo de advertencia se almacena localmente y tiene una duración de 24 horas.

Paso 2: Expandir la implementación al anillo n + 1

Cuando esté seguro de que ha configurado correctamente las reglas de reducción de superficie expuesta a ataques para el anillo 1, puede ampliar el ámbito de la implementación al siguiente anillo (anillo n + 1).

En el siguiente proceso de implementación, los pasos del 1 al 3 son básicamente los mismos para cada anillo posterior:

Reglas de prueba en modo auditoría.

Revise los eventos de auditoría desencadenados por reducción de la superficie expuesta a ataques en el portal de Microsoft Defender.

Crear exclusiones.

Revise y, a continuación, refine, agregue o quite exclusiones según sea necesario.

Establezca reglas en el modo "bloquear".

Revise la página de informes en el portal de Microsoft Defender.

Crear exclusiones.

Deshabilite las reglas problemáticas o vuelva a cambiarlas a Auditoría.

Personalizar las reglas de la reducción de superficie expuesta a ataques

A medida que continúe expandiendo la implementación de las reglas de reducción de la superficie expuesta a ataques, es posible que le resulte necesario o beneficioso personalizar las reglas de reducción de superficie expuesta a ataques que están habilitadas.

Excluir archivos y carpetas

Puede optar por excluir archivos y carpetas de que se evalúen mediante reglas de reducción de superficie expuesta a ataques. Cuando se excluye, el archivo no se bloquea para ejecutarse incluso si una regla de reducción de superficie expuesta a ataques detecta que el archivo contiene un comportamiento malintencionado.

Por ejemplo, tenga en cuenta la regla ransomware:

La regla de ransomware está diseñada para ayudar a los clientes empresariales a reducir los riesgos de ataques de ransomware, a la vez que garantiza la continuidad empresarial. De forma predeterminada, los errores de regla de ransomware en el lado de la precaución y proteger contra los archivos que aún no han alcanzado suficiente reputación y confianza. Para recalcar, la regla de ransomware solo se desencadena en archivos que no han ganado suficiente reputación positiva y prevalencia, en función de las métricas de uso de millones de nuestros clientes. Normalmente, los bloques se resuelven automáticamente, ya que los valores de "reputación y confianza" de cada archivo se actualizan incrementalmente a medida que aumenta el uso no problemático.

En los casos en los que los bloques no se resuelven automáticamente de forma oportuna, los clientes pueden, en su propio riesgo , usar el mecanismo de autoservicio o una funcionalidad "allowlist" basada en el Indicador de compromiso (IOC) para desbloquear los propios archivos.

Advertencia

Excluir o desbloquear archivos o carpetas podría permitir que los archivos no seguros se ejecuten e infecten los dispositivos. Excluir archivos o carpetas puede reducir considerablemente la protección proporcionada por las reglas de reducción de la superficie expuesta a ataques. Los archivos bloqueados por una regla pueden ejecutarse y no hay ningún informe o evento registrado.

Una exclusión se puede aplicar a todas las reglas que permiten exclusiones o se aplican a reglas específicas mediante exclusiones por regla. Puede especificar un archivo individual, una ruta de acceso de carpeta o el nombre de dominio completo para un recurso.

Una exclusión solo se aplica cuando se inicia la aplicación o el servicio excluidos. Por ejemplo, si agrega una exclusión para un servicio de actualización que ya se está ejecutando, el servicio de actualización continúa desencadenando eventos hasta que el servicio se detiene y se reinicia.

La reducción de la superficie expuesta a ataques admite variables de entorno y caracteres comodín. Para obtener información sobre el uso de caracteres comodín, vea Usar caracteres comodín en las listas de exclusión de extensión o ruta de acceso de carpeta y nombre de archivo. Si tiene problemas con las reglas que detectan archivos que cree que no deben detectarse, use el modo de auditoría para probar la regla.

Consulte el artículo de referencia de las reglas de reducción de superficie expuesta a ataques para obtener más información sobre cada regla.

Uso de directiva de grupo para excluir archivos y carpetas

En el equipo de administración de directivas de grupo, abra la Consola de administración de directivas de grupo. Haga clic con el botón derecho en el objeto directiva de grupo que desea configurar y seleccione Editar.

En el Editor de administración de directiva de grupo, vaya a Configuración del equipo y seleccione Plantillas administrativas.

Expanda el árbol a Componentes>de Windows Microsoft Defender Antivirus> Microsoft DefenderReducción de la superficie expuesta a ataquesde Protección contra vulnerabilidades>.

Haga doble clic en la opción Excluir archivos y rutas de acceso de Reglas de reducción de superficie expuesta a ataques y establezca la opción en Habilitado. Seleccione Mostrar y escriba cada archivo o carpeta en la columna Nombre de valor . Escriba 0 en la columna Valor de cada elemento.

Advertencia

No use comillas, ya que no se admiten para la columna Nombre de valor ni para la columna Valor .

Uso de PowerShell para excluir archivos y carpetas

Escriba powershell en el menú Inicio, haga clic con el botón derecho en Windows PowerShell y, a continuación, seleccione Ejecutar como administrador.

Escriba el siguiente cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Continúe usando

Add-MpPreference -AttackSurfaceReductionOnlyExclusionspara agregar más carpetas a la lista.Importante

Use

Add-MpPreferencepara anexar o agregar aplicaciones a la lista. El uso delSet-MpPreferencecmdlet sobrescribe la lista existente.

Uso de CSP de MDM para excluir archivos y carpetas

Use el proveedor de servicios de configuración ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions (CSP) para agregar exclusiones.

Personalizar la notificación

Puede personalizar la notificación para cuando se desencadene una regla y bloquee una aplicación o un archivo. Consulte el artículo Seguridad de Windows.

Más artículos de esta colección de implementación

Introducción a la implementación de reglas de reducción de superficie expuesta a ataques

Planeación de la implementación de reglas de reducción de superficie expuesta a ataques

Reglas de reducción de superficie expuesta a ataques de prueba

Operacionalización de las reglas de reducción de superficie expuesta a ataques

Referencia de reglas de reducción de superficie expuesta a ataques