Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Puede usar Configuration Manager para incorporar puntos de conexión al servicio Microsoft Defender para punto de conexión.

Hay varias opciones que puede usar para incorporar dispositivos mediante Configuration Manager:

Nota:

Defender para punto de conexión no admite la incorporación durante la fase de experiencia rápida (OOBE). Asegúrese de que los usuarios completen OOBE después de ejecutar la instalación o actualización de Windows.

Puede crear una regla de detección en una aplicación de Configuration Manager para comprobar continuamente si se ha incorporado un dispositivo. Una aplicación es un tipo de objeto diferente que un paquete y un programa. Si un dispositivo aún no está incorporado (debido a la finalización de OOBE pendiente o por cualquier otro motivo), Configuration Manager vuelve a intentar incorporar el dispositivo hasta que la regla detecte el cambio de estado. Para obtener más información, vea Configurar métodos de detección en System Center 2012 R2 Configuration Manager.

Requisitos previos

Consulte Requisitos mínimos para Microsoft Defender para punto de conexión.

Rol de sistema de sitio de punto de Endpoint Protection. Este rol es necesario para que las directivas de reducción de superficie expuesta a ataques y antivirus se implementen correctamente en los puntos de conexión de destino. Sin este rol, los puntos de conexión de la colección de dispositivos no recibirán las directivas de reducción de superficie expuesta a ataques y antivirus configuradas.

Configuración de la colección de ejemplo

Para cada dispositivo, puede establecer un valor de configuración para indicar si se pueden recopilar muestras del dispositivo cuando se realiza una solicitud a través del portal de Microsoft Defender para enviar un archivo para un análisis profundo.

Nota:

Normalmente, estas opciones de configuración se realizan a través de Configuration Manager.

Puede establecer una regla de cumplimiento para el elemento de configuración en Configuration Manager para cambiar la configuración del recurso compartido de ejemplo en un dispositivo.

Esta regla debe ser un elemento de configuración de regla de cumplimiento que establezca el valor de una clave del Registro en los dispositivos de destino para asegurarse de que son compatibles.

La configuración se establece a través de la siguiente entrada de clave del Registro:

Path: "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection"

Name: "AllowSampleCollection"

Value: 0 or 1

Donde Tipo de clave es D-WORD. Los posibles valores son:

- 0: No permite el uso compartido de ejemplos desde este dispositivo

- 1: Permite compartir todos los tipos de archivo de este dispositivo

El valor predeterminado en caso de que la clave del Registro no exista es 1.

Para obtener más información sobre el cumplimiento de System Center Configuration Manager, consulte Introducción a la configuración de cumplimiento en System Center 2012 R2 Configuration Manager.

Creación de una colección

Para incorporar dispositivos Windows con Microsoft Configuration Manager, la implementación puede tener como destino una colección existente o se puede crear una nueva colección para realizar pruebas.

La incorporación mediante herramientas como directiva de grupo o un método manual no instala ningún agente en el sistema.

Dentro de la consola de Microsoft Configuration Manager, el proceso de incorporación se configurará como parte de la configuración de cumplimiento dentro de la consola.

Cualquier sistema que reciba esta configuración necesaria mantiene esa configuración mientras el cliente Configuration Manager siga recibiendo esta directiva desde el punto de administración.

Siga estos pasos para incorporar puntos de conexión mediante Microsoft Configuration Manager:

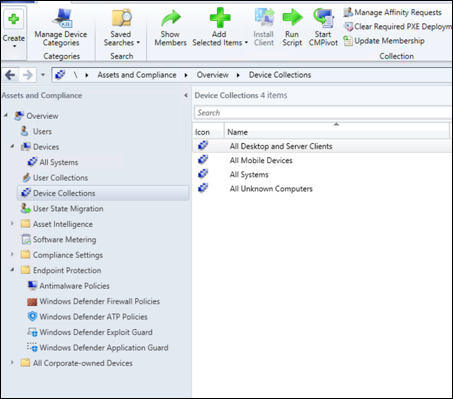

En la consola de Microsoft Configuration Manager, vaya a Recursos e información general sobre > el cumplimiento > Recopilaciones de dispositivos.

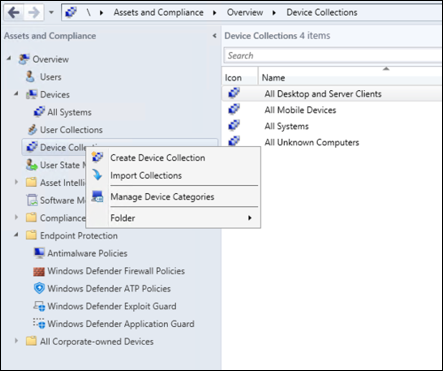

Seleccione y mantenga presionada (o haga clic con el botón derecho) Recopilación de dispositivos y seleccione Crear recopilación de dispositivos.

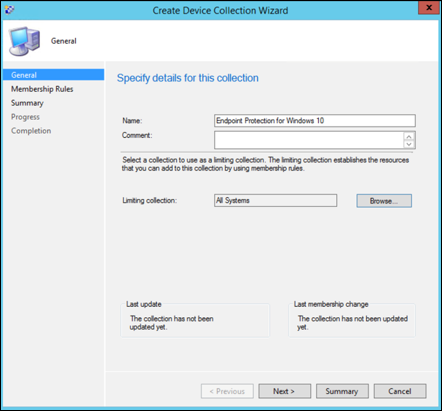

Proporcione un nombre y una colección de límites y, a continuación, seleccione Siguiente.

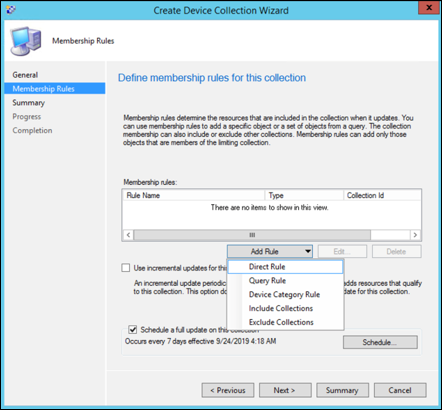

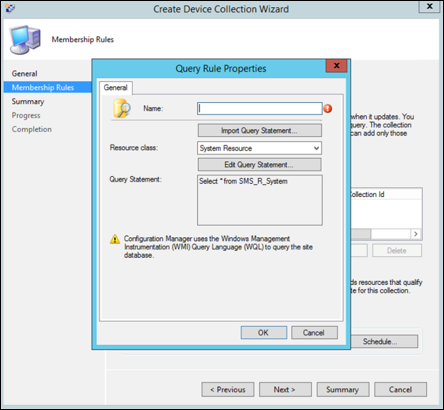

Seleccione Agregar regla y elija Regla de consulta.

Seleccione Siguiente en el Asistente para pertenencia directa y, a continuación, seleccione Editar instrucción de consulta.

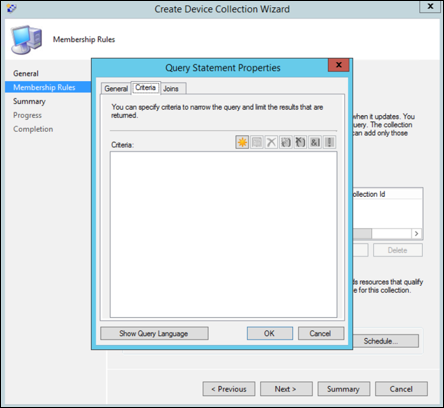

Seleccione Criterios y, a continuación, elija el icono de star.

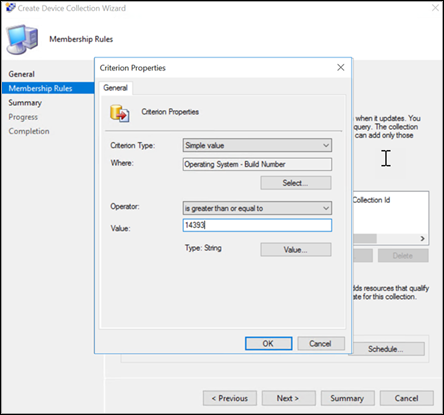

Mantenga el tipo de criterio como valor simple, elija sistema operativo: número de compilación, operador como mayor o igual que y valor 14393 y seleccione Aceptar.

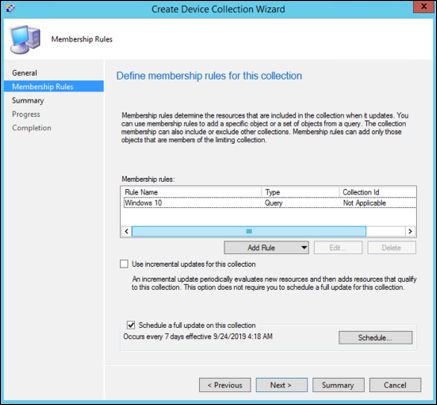

Seleccione Siguiente y Cerrar.

Seleccione Siguiente.

Después de completar esta tarea, tiene una recopilación de dispositivos con todos los puntos de conexión de Windows del entorno.

Configuración de la protección de próxima generación

Se recomiendan los valores de configuración enumerados en la tabla siguiente:

| Configuración | Descripción |

|---|---|

| Examinar | Examinar dispositivos de almacenamiento extraíbles, como unidades USB: Sí |

| Protección en tiempo real | Habilitación de la supervisión del comportamiento: sí Habilitar la protección contra aplicaciones potencialmente no deseadas en la descarga y antes de la instalación: Sí |

| Servicio de protección en la nube | Tipo de pertenencia de Cloud Protection Service: pertenencia avanzada |

| Reducción de la superficie expuesta a ataques | Configure todas las reglas disponibles en Auditar. Bloquear estas actividades puede interrumpir procesos empresariales legítimos. El mejor enfoque es establecer todo para auditar, identificar cuáles son seguras de activar y, a continuación, habilitar esa configuración en puntos de conexión que no tienen detecciones de falsos positivos. |

Para implementar Microsoft Defender directivas de reducción de superficie expuesta a ataques y antivirus a través de Microsoft Configuration Manager (SCCM) siga estos pasos:

- Habilite Endpoint Protection y configure la configuración de cliente personalizada.

- Instale el cliente de Endpoint Protection desde un símbolo del sistema.

- Compruebe la instalación del cliente de Endpoint Protection.

Habilitar Endpoint Protection y configurar opciones de cliente personalizadas

Siga los pasos para habilitar la protección de puntos de conexión y la configuración de la configuración de cliente personalizada:

En la consola de Configuration Manager, haga clic en Administración.

En el área de trabajo Administración , haga clic en Configuración de cliente.

En la pestaña Inicio , en el grupo Crear , haga clic en Crear configuración de dispositivo cliente personalizada.

En el cuadro de diálogo Crear configuración de dispositivo cliente personalizado , proporcione un nombre y una descripción para el grupo de configuración y, a continuación, seleccione Endpoint Protection.

Configure las opciones de cliente de Endpoint Protection que necesita. Para obtener una lista completa de la configuración de cliente de Endpoint Protection que puede configurar, consulte la sección Endpoint Protection en Acerca de la configuración de cliente.

Importante

Instale el rol de sistema de sitio de Endpoint Protection antes de configurar los valores de cliente para Endpoint Protection.

Haga clic en Aceptar para cerrar el cuadro de diálogo Crear configuración de dispositivo cliente personalizada . La nueva configuración de cliente se muestra en el nodo Configuración de cliente del área de trabajo Administración .

A continuación, implemente la configuración de cliente personalizada en una colección. Seleccione la configuración de cliente personalizada que desea implementar. En la pestaña Inicio , en el grupo Configuración de cliente , haga clic en Implementar.

En el cuadro de diálogo Seleccionar recopilación , elija la colección en la que desea implementar la configuración de cliente y, a continuación, haga clic en Aceptar. La nueva implementación se muestra en la pestaña Implementaciones del panel de detalles.

Los clientes se configuran con esta configuración cuando descargan la directiva de cliente. Para obtener más información, vea Iniciar la recuperación de directivas para un cliente de Configuration Manager.

Nota:

Para Windows Server 2012 R2 y Windows Server 2016 administrados por Configuration Manager 2207 y versiones posteriores, incorpore mediante el cliente de Microsoft Defender para punto de conexión (MDE) ( recomendado). Como alternativa, puede usar versiones anteriores de Configuration Manager para realizar una migración. Para obtener más información, consulte Migración de servidores de Microsoft Monitoring Agent a la solución unificada.

Instalación del cliente de Endpoint Protection mediante el símbolo del sistema

Siga los pasos para completar la instalación del cliente de Endpoint Protection desde el símbolo del sistema.

Copie scepinstall.exe de la carpeta Cliente de la carpeta de instalación Configuration Manager en el equipo en el que desea instalar el software cliente de Endpoint Protection.

Abra una ventana de Símbolo de sistema como administrador. Cambie el directorio a la carpeta con el instalador. A continuación, ejecute

scepinstall.exe, agregando las propiedades adicionales de la línea de comandos que necesite:Propiedad Descripción /sEjecutar el instalador de forma silenciosa /qExtraer los archivos de instalación de forma silenciosa /iEjecutar el instalador con normalidad /policyEspecificar un archivo de directiva antimalware para configurar el cliente durante la instalación /sqmoptinParticipar en el Programa de mejora de la experiencia del cliente (CEIP) de Microsoft Siga las instrucciones en pantalla para completar la instalación del cliente.

Si descargó el paquete de definición de actualización más reciente, copie el paquete en el equipo cliente y, a continuación, haga doble clic en el paquete de definición para instalarlo.

Nota:

Una vez completada la instalación del cliente de Endpoint Protection, el cliente realiza automáticamente una comprobación de actualización de definición. Si esta comprobación de actualización se realiza correctamente, no es necesario instalar manualmente el paquete de actualización de definición más reciente.

Ejemplo: instalación del cliente con una directiva antimalware

scepinstall.exe /policy <full path>\<policy file>

Comprobación de la instalación del cliente de Endpoint Protection

Después de instalar el cliente de Endpoint Protection en el equipo de referencia, compruebe que el cliente funciona correctamente.

En el equipo de referencia, abra System Center Endpoint Protection desde el área de notificación de Windows.

En la pestaña Inicio del cuadro de diálogo System Center Endpoint Protection, compruebe que La protección en tiempo real está establecida en Activado.

Compruebe que se muestra actualizado para las definiciones de virus y spyware.

Para asegurarse de que el equipo de referencia está listo para la creación de imágenes, en Opciones de examen, seleccione Completo y, a continuación, haga clic en Examinar ahora.

Configuración de la protección de red

Antes de habilitar la protección de red en modo de auditoría o bloqueo, asegúrese de que ha instalado la actualización de la plataforma antimalware, que se puede obtener de la página de soporte técnico.

Configuración del acceso controlado a carpetas

Habilite la característica en modo de auditoría durante al menos 30 días. Después de este período, revise las detecciones y cree una lista de aplicaciones que pueden escribir en directorios protegidos.

Para obtener más información, consulte Evaluación del acceso controlado a carpetas.

Ejecución de una prueba de detección para comprobar la incorporación

Después de incorporar el dispositivo, puede optar por ejecutar una prueba de detección para comprobar que un dispositivo está incorporado correctamente al servicio. Para obtener más información, consulte Ejecución de una prueba de detección en un dispositivo Microsoft Defender para punto de conexión recién incorporado.

Dispositivos fuera de la placa con Configuration Manager

Por motivos de seguridad, el paquete usado para dispositivos offboard expirará 7 días después de la fecha en que se descargó. Se rechazarán los paquetes de offboarding expirados enviados a un dispositivo. Al descargar un paquete de offboarding, se le notificará la fecha de expiración de los paquetes y también se incluirá en el nombre del paquete.

Nota:

Las directivas de incorporación y retirada no deben implementarse en el mismo dispositivo al mismo tiempo; de lo contrario, esto provocará colisiones imprevisibles.

Dispositivos fuera del panel con Microsoft Configuration Manager rama actual

Si usa Microsoft Configuration Manager rama actual, consulte Creación de un archivo de configuración de offboarding.

Dispositivos fuera del panel con System Center 2012 R2 Configuration Manager

Obtenga el paquete de offboarding desde el portal de Microsoft Defender:

- En el panel de navegación, seleccione Configuración>Puntos de conexión> Administraciónde>dispositivos Offboarding.

- Seleccione Windows 10 o Windows 11 como sistema operativo.

- En el campo Método de implementación, seleccione System Center Configuration Manager 2012/2012 R2/1511/1602.

- Seleccione Descargar paquete y guarde el archivo .zip.

Extraiga el contenido del archivo .zip en una ubicación compartida de solo lectura a la que puedan acceder los administradores de red que implementarán el paquete. Debe tener un archivo denominado WindowsDefenderATPOffboardingScript_valid_until_YYYY-MM-DD.cmd.

Implemente el paquete siguiendo los pasos del artículo Paquetes y programas en System Center 2012 R2 Configuration Manager.

Elija una colección de dispositivos predefinida en la que implementar el paquete.

Importante

La retirada hace que el dispositivo deje de enviar datos del sensor al portal, pero los datos del dispositivo, incluida la referencia a las alertas que haya tenido, se conservarán durante un máximo de 6 meses.

Supervisión de la configuración del dispositivo

Si usa Microsoft Configuration Manager rama actual, use el panel integrado de Defender para punto de conexión en la consola de Configuration Manager. Para obtener más información, consulte Defender para punto de conexión: supervisión.

Si usa System Center 2012 R2 Configuration Manager, la supervisión consta de dos partes:

Confirmación de que el paquete de configuración se ha implementado correctamente y se está ejecutando (o se ha ejecutado correctamente) en los dispositivos de la red.

Comprobar que los dispositivos son compatibles con el servicio Defender para punto de conexión (esto garantiza que el dispositivo puede completar el proceso de incorporación y puede seguir notificando datos al servicio).

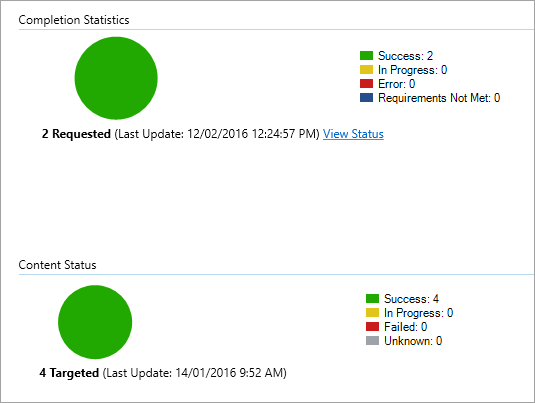

Confirmación de que el paquete de configuración se ha implementado correctamente

En la consola de Configuration Manager, haga clic en Supervisión en la parte inferior del panel de navegación.

Seleccione Información general y, a continuación, Implementaciones.

Seleccione en la implementación con el nombre del paquete.

Revise los indicadores de estado en Estadísticas de finalización y Estado de contenido.

Si hay implementaciones con errores (dispositivos con errores, requisitos no cumplidos o estados con errores), es posible que tenga que solucionar los problemas de los dispositivos. Para obtener más información, consulte Solución de problemas de incorporación de Microsoft Defender para punto de conexión.

Compruebe que los dispositivos son compatibles con el servicio Microsoft Defender para punto de conexión

Puede establecer una regla de cumplimiento para el elemento de configuración en System Center 2012 R2 Configuration Manager para supervisar la implementación.

Esta regla debe ser un elemento de configuración de regla de cumplimiento no correctivo que supervise el valor de una clave del Registro en los dispositivos de destino.

Supervise la siguiente entrada de clave del Registro:

Path: "HKLM\SOFTWARE\Microsoft\Windows Advanced Threat Protection\Status"

Name: "OnboardingState"

Value: "1"

Para obtener más información, consulte Introducción a la configuración de cumplimiento en System Center 2012 R2 Configuration Manager.

Artículos relacionados

- Incorporación de servidores a Microsoft Defender para punto de conexión

- Incorporación de dispositivos cliente Windows y Mac a Microsoft Defender para punto de conexión

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.