Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a: Configuration Manager (rama actual)

Endpoint Protection puede ayudar a administrar y supervisar Microsoft Defender para punto de conexión. Microsoft Defender para punto de conexión ayuda a las empresas a detectar, investigar y responder a ataques avanzados en sus redes. Configuration Manager directivas pueden ayudarle a incorporar y supervisar Windows 10 o clientes posteriores.

el portal basado en la nube de Microsoft Defender para punto de conexión se Centro de seguridad de Microsoft Defender. Al agregar e implementar un archivo de configuración de incorporación de cliente, Configuration Manager puede supervisar el estado de implementación y Microsoft Defender para punto de conexión estado del agente. Microsoft Defender para punto de conexión se admite en equipos que ejecutan el cliente de Configuration Manager o se administran mediante Microsoft Intune.

Requisitos previos

- Suscripción a Microsoft Defender para punto de conexión

- Equipos de clientes que ejecutan el cliente de Configuration Manager

- Los clientes que usan un sistema operativo se enumeran en la sección de sistemas operativos de cliente compatibles que se muestra a continuación.

- La cuenta de usuario administrativa necesita el rol de seguridad de Endpoint Protection Manager .

Sistemas operativos cliente admitidos

Puede incorporar los siguientes sistemas operativos mediante Configuration Manager:

- Windows 11

- Windows 10, versión 1709 o posterior

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Windows Server Semi-Annual Channel (SAC), versión 1803 o posterior

- Windows Server 2016

Importante

Los sistemas operativos que han alcanzado el final de su ciclo de vida del producto no suelen ser compatibles con la incorporación a menos que se hayan inscrito en el Novedades de seguridad extendida (programa ESU). Para obtener más información sobre los sistemas operativos y las funcionalidades compatibles con Microsoft Defender para punto de conexión, consulte Requisitos mínimos para Microsoft Defender para punto de conexión.

Instrucciones para la incorporación a Microsoft Defender para punto de conexión con Configuration Manager 2207 y versiones posteriores

Instrucciones para actualizar la información de incorporación de dispositivos Microsoft Defender para punto de conexión con Configuration Manager

Incorporación a Microsoft Defender para punto de conexión con Configuration Manager 2207 y versiones posteriores

Los distintos sistemas operativos tienen diferentes necesidades de incorporación a Microsoft Defender para punto de conexión. Los dispositivos de nivel superior, como Windows Server versión 1803, necesitan el archivo de configuración de incorporación. A partir de la rama actual 2207, para dispositivos de sistema operativo de servidor de nivel inferior, puede elegir entre Microsoft Defender para punto de conexión (MDE) cliente (recomendado) o Microsoft Monitoring Agent (MMA) (heredado) en la configuración de cliente. Para Windows 8.1 dispositivos, debe usar Microsoft Monitoring Agent (MMA) (heredado) en la configuración de cliente.

Si decide usar MMA, necesita la clave del área de trabajo y el identificador del área de trabajo para incorporarlos. Configuration Manager también instala Microsoft Monitoring Agent (MMA) cuando los dispositivos incorporados lo necesitan, pero no actualiza el agente automáticamente.

Los sistemas operativos de nivel superior incluyen:

- Windows 10, versión 1607 y posteriores

- Windows 11

- Windows Server Semi-Annual Channel (SAC), versión 1803 o posterior

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Los sistemas operativos de nivel inferior que admiten MDE cliente incluyen:

- Windows Server 2016

Nota:

Actualmente, la Microsoft Defender para punto de conexión moderna y unificada para Windows Server 2012 R2 & 2016 está disponible con carácter general. Configuration Manager versión 2107 con el paquete acumulativo de actualizaciones admite la configuración mediante directivas de Endpoint Protection, incluidas las directivas creadas en el centro de administración de Microsoft Intune mediante la asociación de inquilinos. Configuration Manager versión 2207 ahora admite la implementación automática de MDE Cliente, si decide usar a través de configuración de cliente. Para ver versiones anteriores admitidas, consulte Escenarios de migración del servidor.

Al incorporar dispositivos a Microsoft Defender para punto de conexión con Configuration Manager, se implementa la directiva de Defender en una colección de destino o en varias recopilaciones. A veces, la colección de destino contiene dispositivos que ejecutan cualquier número de sistemas operativos admitidos. Las instrucciones para incorporar estos dispositivos varían en función de si tiene como destino una colección que contiene dispositivos con sistemas operativos que solo son de nivel superior y dispositivos que admiten MDE cliente o si la recopilación también incluye clientes de nivel inferior que requieren MMA.

- Si la colección solo contiene dispositivos de nivel superior o dispositivos de sistema operativo de servidor de nivel inferior que requieren MDE cliente (en función de la configuración del cliente), puede usar las instrucciones de incorporación mediante Microsoft Defender para punto de conexión Cliente (recomendado).

- Si la colección de destino contiene dispositivos de sistema operativo de servidor de nivel inferior que requieren MMA (en función de la configuración de cliente) o dispositivos Windows 8.1, siga las instrucciones para incorporar dispositivos mediante Microsoft Monitoring Agent.

Advertencia

Si la colección de destino contiene dispositivos de nivel inferior que requieren MMA y usa las instrucciones para la incorporación mediante MDE cliente, los dispositivos de nivel inferior no se incorporarán. Los campos Opcional Clave de área de trabajo e Id. de área de trabajo se usan para incorporar dispositivos de nivel inferior que requieren MMA, pero si no se incluyen, la directiva producirá un error en los clientes de nivel inferior que requieren MMA.

Incorporación de dispositivos mediante MDE cliente para Microsoft Defender para punto de conexión (recomendado)

Los clientes de nivel superior requieren un archivo de configuración de incorporación para la incorporación a Microsoft Defender para punto de conexión. Los sistemas operativos de nivel superior incluyen:

- Windows 11

- Windows 10, versión 1607 y posteriores

- Windows Server Semi-Annual Channel (SAC), versión 1803 y posteriores

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Los sistemas operativos de nivel inferior que admiten MDE cliente incluyen:

- Windows Server 2016

Requisitos previos

Requisitos previos para Windows Server 2012 R2

Si ha actualizado completamente las máquinas con el paquete acumulativo mensual más reciente, no hay requisitos previos adicionales.

El paquete del instalador comprobará si los siguientes componentes ya se han instalado mediante una actualización:

- Actualización de la experiencia del cliente y telemetría de diagnóstico

- Actualización de Universal C Runtime en Windows

Requisitos previos para Windows Server 2016

- Se debe instalar la actualización de pila de mantenimiento (SSU) del 14 de septiembre de 2021 o posterior.

- Se debe instalar la última actualización acumulativa (LCU) del 20 de septiembre de 2018 o posterior. Se recomienda instalar el SSU y LCU disponibles más recientes en el servidor. - La característica antivirus de Microsoft Defender debe estar habilitada o instalada y actualizada. Puede descargar e instalar la versión más reciente de la plataforma mediante Windows Update. Como alternativa, descargue el paquete de actualización manualmente desde el catálogo de Microsoft Update o desde MMPC.

Obtención de un archivo de configuración de incorporación para dispositivos de nivel superior

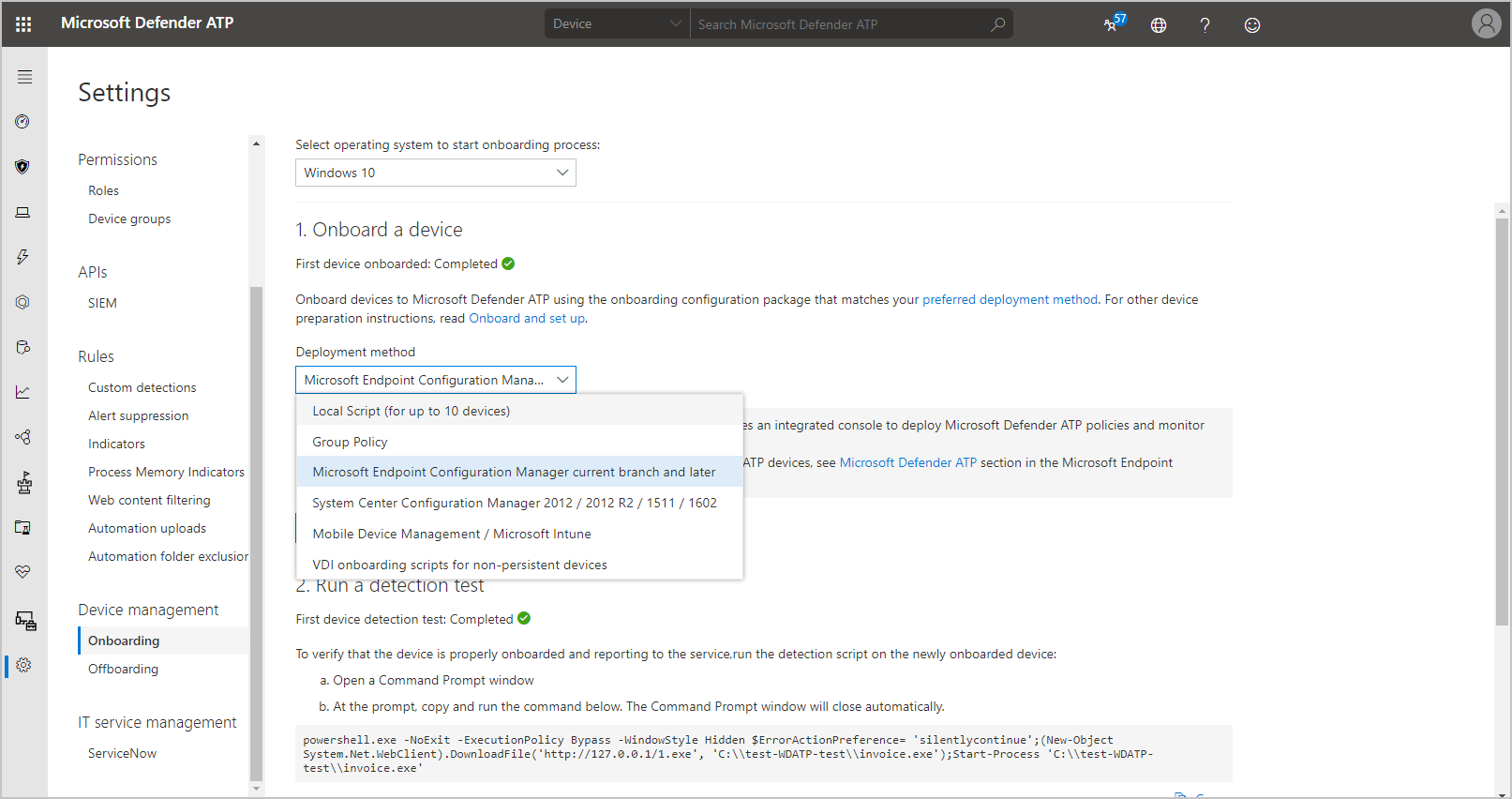

- Vaya al Centro de seguridad de Microsoft Defender e inicie sesión.

- Seleccione Configuración y, a continuación, seleccione Incorporación en el encabezado Punto de conexión .

- Para el sistema operativo, seleccione Windows 10 y 11.

- Elija Punto de conexión de Microsoft Configuration Manager rama actual y versiones posteriores para el método de implementación.

- Seleccione Descargar paquete.

- Descargue el archivo comprimido (.zip) y extraiga el contenido.

Nota:

Los pasos le permiten descargar el archivo de incorporación para Windows 10 y 11, pero este archivo también se usa para sistemas operativos de servidor de nivel superior.

Importante

- El archivo de configuración de Microsoft Defender para punto de conexión contiene información confidencial que debe mantenerse segura.

- Si la colección de destino contiene dispositivos de nivel inferior que requieren MMA y usa las instrucciones para la incorporación mediante MDE cliente, los dispositivos de nivel inferior no se incorporarán. Los campos Opcional Clave de área de trabajo e Id. de área de trabajo se usan para incorporar dispositivos de nivel inferior, pero si no se incluyen, la directiva producirá un error en los clientes de nivel inferior.

Incorporación de los dispositivos de nivel superior

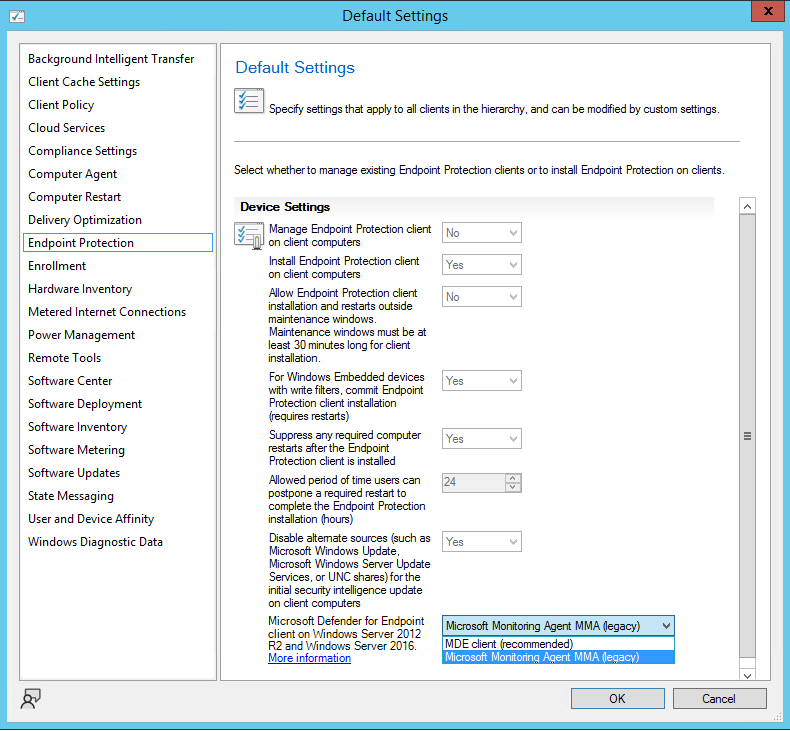

- En la consola de Configuration Manager, vaya aConfiguración del clientede administración>.

- Cree una configuración de dispositivo cliente personalizada o vaya a las propiedades de la configuración de cliente necesaria y seleccione Endpoint Protection.

- Para Microsoft Defender para punto de conexión client en Windows Server 2012 R2 y Windows Server 2016, el valor predeterminado se establece como Microsoft Monitoring Agent (heredado) que debe cambiarse a MDE cliente (recomendado).

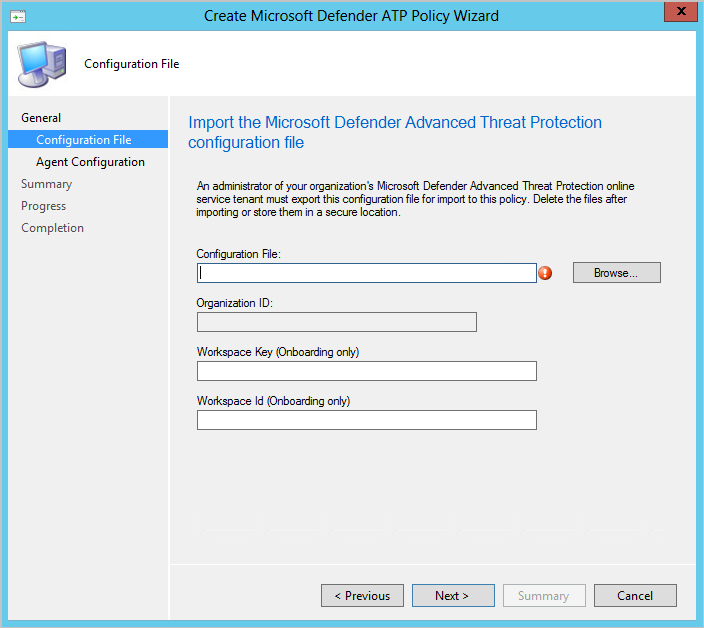

- En la consola de Configuration Manager, vaya a Activos y cumplimiento>de Endpoint Protection>Microsoft Defender Directivas de ATP y seleccione Crear Microsoft Defender directiva de ATP. Se abrirá el asistente para directivas.

- Escriba el nombre y la descripción de la directiva de Microsoft Defender para punto de conexión y seleccione Incorporación.

- Vaya al archivo de configuración que extrajo del archivo .zip descargado.

- Especifique los ejemplos de archivo que se recopilan y comparten desde dispositivos administrados para su análisis.

- Ninguna

- Todos los tipos de archivo

- Revise el resumen y complete el asistente.

- Haga clic con el botón derecho en la directiva que creó y, a continuación, seleccione Implementar para dirigir la directiva de Microsoft Defender para punto de conexión a los clientes.

Incorporación de dispositivos con MDE cliente y MMA para Microsoft Defender para punto de conexión

Puede incorporar dispositivos que ejecutan cualquiera de los sistemas operativos compatibles para Microsoft Defender para punto de conexión proporcionando el archivo de configuración, la clave del área de trabajo y el identificador del área de trabajo para Configuration Manager.

Obtener el archivo de configuración, el identificador del área de trabajo y la clave del área de trabajo

Vaya al servicio en línea Microsoft Defender para punto de conexión e inicie sesión.

Seleccione Configuración y, a continuación, seleccione Incorporación en el encabezado Puntos de conexión .

Para el sistema operativo, seleccione Windows 10 y 11.

Elija Punto de conexión de Microsoft Configuration Manager rama actual y versiones posteriores para el método de implementación.

Seleccione Descargar paquete.

Descargue el archivo comprimido (.zip) y extraiga el contenido.

Seleccione Configuración y, a continuación, seleccione Incorporación en el encabezado Administración de dispositivos.

Para el sistema operativo, seleccione Windows 7 SP1 y 8.1 o Windows Server 2008 R2 Sp1, 2012 R2 y 2016 en la lista.

- La clave del área de trabajo y el identificador del área de trabajo serán los mismos independientemente de cuál de estas opciones elija.

Copie los valores de la clave del área de trabajo y el identificador del área de trabajo de la sección Configurar conexión .

Importante

El archivo de configuración de Microsoft Defender para punto de conexión contiene información confidencial que debe mantenerse segura.

Incorporación de los dispositivos

En la consola de Configuration Manager, vaya aConfiguración del clientede administración>.

Cree una configuración de dispositivo cliente personalizada o vaya a las propiedades de la configuración de cliente necesaria y seleccione Endpoint Protection.

Para Microsoft Defender para punto de conexión cliente en Windows Server 2012 R2 y Windows Server 2016 configuración, asegúrese de que el valor se establece como Microsoft Monitoring Agent (heredado).

En la consola de Configuration Manager, vaya a Activos y cumplimiento>de Endpoint Protection>Microsoft Defender Directivas de ATP.

Seleccione Crear Microsoft Defender directiva de ATP para abrir el Asistente para directivas.

Escriba el nombre y la descripción de la directiva de Microsoft Defender para punto de conexión y seleccione Incorporación.

Vaya al archivo de configuración que extrajo del archivo .zip descargado.

Proporcione la clave del área de trabajo y el identificador del área de trabajo y, a continuación, seleccione Siguiente.

Especifique los ejemplos de archivo que se recopilan y comparten desde dispositivos administrados para su análisis.

- Ninguna

- Todos los tipos de archivo

Revise el resumen y complete el asistente.

Haga clic con el botón derecho en la directiva que creó y, a continuación, seleccione Implementar para dirigir la directiva de Microsoft Defender para punto de conexión a los clientes.

Monitorear

En la consola de Configuration Manager, vaya a Supervisión>de seguridad y, a continuación, seleccione Microsoft Defender ATP.

Revise el panel de Microsoft Defender para punto de conexión.

Microsoft Defender estado de incorporación del agente de ATP: número y porcentaje de equipos cliente administrados aptos con directiva de Microsoft Defender para punto de conexión activa incorporada

Microsoft Defender estado del agente de ATP: porcentaje de clientes de equipo que informan del estado de su agente de Microsoft Defender para punto de conexión

Correcto : funciona correctamente

Inactivo : no se envían datos al servicio durante el período de tiempo

Estado del agente : el servicio del sistema para el agente en Windows no se está ejecutando

No incorporado : se aplicó la directiva, pero el agente no ha notificado la incorporación de la directiva.

Creación de un archivo de configuración de offboarding

Inicie sesión en el Centro de seguridad de Microsoft Defender.

Seleccione Configuración y, a continuación, seleccione Offboarding (Offboarding) en el encabezado Endpoint (Punto de conexión ).

Seleccione Windows 10 y 11 para el sistema operativo y el punto de conexión de Microsoft Configuration Manager rama actual y versiones posteriores para el método de implementación.

- El uso de la opción Windows 10 y 11 garantiza que todos los dispositivos de la colección estén desconectados y que el MMA se desinstale cuando sea necesario.

Descargue el archivo comprimido (.zip) y extraiga el contenido. Los archivos de retirada son válidos durante 30 días.

En la consola de Configuration Manager, vaya a Activos y cumplimiento>de Endpoint Protection>Microsoft Defender Directivas de ATP y seleccione Crear Microsoft Defender directiva de ATP. Se abrirá el asistente para directivas.

Escriba el nombre y la descripción de la directiva de Microsoft Defender para punto de conexión y seleccione Offboarding (Offboarding).

Vaya al archivo de configuración que extrajo del archivo .zip descargado.

Revise el resumen y complete el asistente.

Seleccione Implementar para dirigir la directiva de Microsoft Defender para punto de conexión a los clientes.

Importante

Los archivos de configuración de Microsoft Defender para punto de conexión contienen información confidencial que debe mantenerse segura.

Actualización de la información de incorporación de dispositivos existentes

Es posible que las organizaciones necesiten actualizar la información de incorporación en un dispositivo a través de Microsoft Configuration Manager.

Esto puede ser necesario debido a un cambio en la carga de incorporación para Microsoft Defender para punto de conexión o cuando lo dirige el soporte técnico de Microsoft.

Al actualizar la información de incorporación, el dispositivo comenzará a usar la nueva carga de incorporación en el siguiente reinicio.

Este proceso pone en peligro las acciones para actualizar la directiva de incorporación existente y ejecutar una acción única en todos los dispositivos existentes para actualizar la carga de incorporación. Use el script de incorporación de directiva de grupo para realizar un aumento único de dispositivos de la carga anterior a la nueva carga.

Nota:

Esta información no moverá necesariamente un dispositivo entre inquilinos sin desconectar completamente el dispositivo del inquilino original. Para ver las opciones que migran dispositivos entre organizaciones Microsoft Defender para punto de conexión, póngase en contacto con Soporte técnico de Microsoft.

Validación de la nueva carga de incorporación

Descargue el paquete de incorporación de directiva de grupo desde el portal de Microsoft Defender para punto de conexión.

Creación de una colección para la validación de la nueva carga de incorporación

Excluya esta colección de la colección de Microsoft Defender para punto de conexión existente destinada a la carga de incorporación.

Implemente el script de incorporación de directiva de grupo en la colección de pruebas.

Valide que los dispositivos usan la nueva carga de incorporación.

Migración a la nueva carga de incorporación

Descargue el paquete de incorporación de Microsoft Configuration Manager desde el portal de Microsoft Defender para punto de conexión.

Actualice la directiva de incorporación de Microsoft Defender para punto de conexión existente con la nueva carga de incorporación.

Implemente el script desde Validar la nueva carga de incorporación en la colección de destino existente para la directiva de incorporación de Microsoft Defender para punto de conexión.

Validar que los dispositivos usan la nueva carga de incorporación y consumen correctamente la carga del script

Nota:

Una vez que se migran todos los dispositivos, puede quitar el script y las colecciones de validación de su entorno, mediante la directiva de incorporación que avanza.