Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Esta guía de usuario es una herramienta sencilla que le ayudará a configurar y sacar el máximo partido a su versión de prueba gratuita de Administración de vulnerabilidades de Microsoft Defender. Siguiendo estos pasos sugeridos por el equipo de seguridad de Microsoft, aprenderá cómo la administración de vulnerabilidades puede ayudarle a proteger a los usuarios y los datos.

Importante

La oferta de prueba para Administración de vulnerabilidades de Microsoft Defender no está disponible actualmente para:

- Clientes del Gobierno de EE. UU. que usan GCC High y DoD

- clientes Microsoft Defender para Empresas

¿Qué es la Administración de vulnerabilidades de Microsoft Defender?

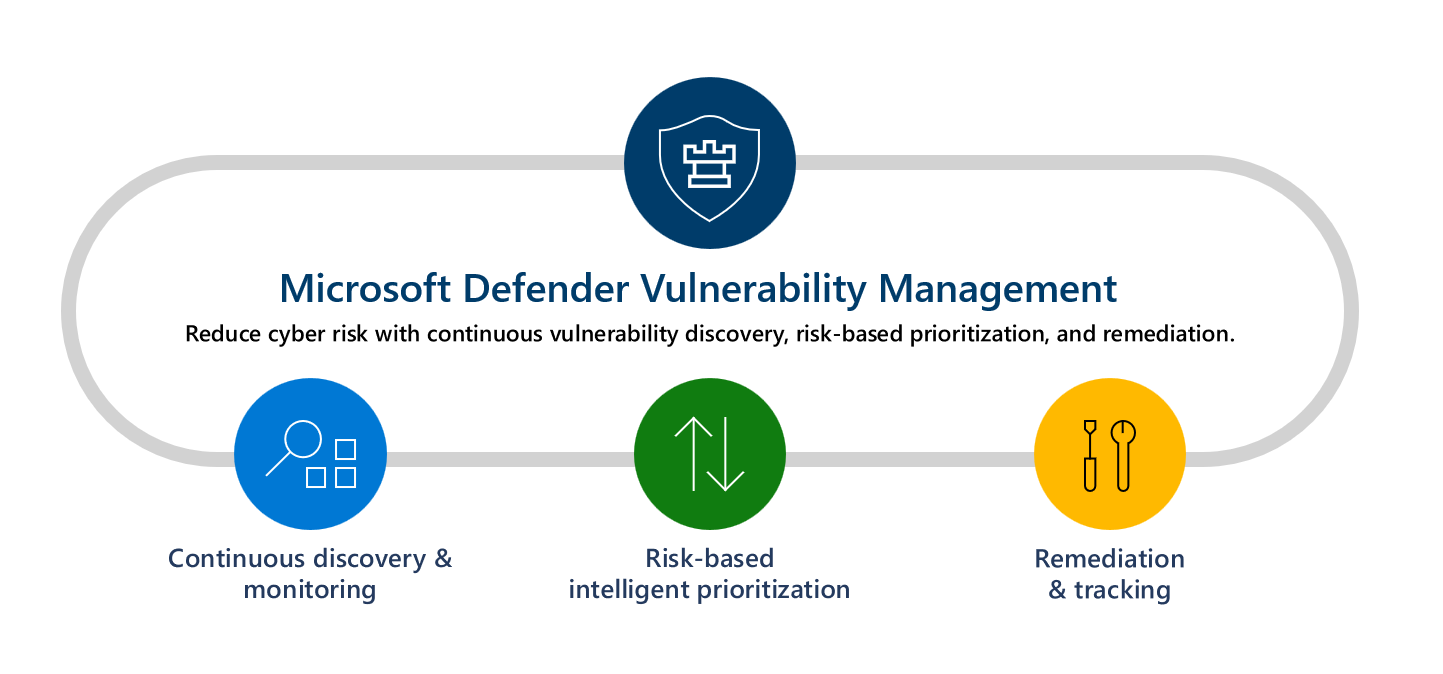

La reducción del riesgo cibernético requiere un completo programa de administración de vulnerabilidades basado en riesgos para identificar, evaluar, corregir y realizar un seguimiento de las vulnerabilidades importantes en los recursos más críticos.

Administración de vulnerabilidades de Microsoft Defender ofrece visibilidad de los recursos, detección continua en tiempo real y evaluación de vulnerabilidades, amenazas compatibles con el contexto & priorización empresarial y procesos de corrección integrados. Incluye funcionalidades para que los equipos puedan evaluar, priorizar y corregir sin problemas los mayores riesgos para su organización.

Vea el siguiente vídeo para obtener más información sobre Administración de vulnerabilidades de Defender:

Comencemos

Paso 1: Configurar

Nota:

Los usuarios deben tener asignado un rol adecuado en Microsoft Entra ID para realizar esta tarea. Para obtener más información, consulte Roles necesarios para iniciar la prueba.

Compruebe los permisos y los requisitos previos.

Se puede acceder a la versión de prueba de Administración de vulnerabilidades de Microsoft Defender de varias maneras:

Trabaje con un revendedor. Si aún no trabaja con un revendedor, consulte Asociados de seguridad de Microsoft.

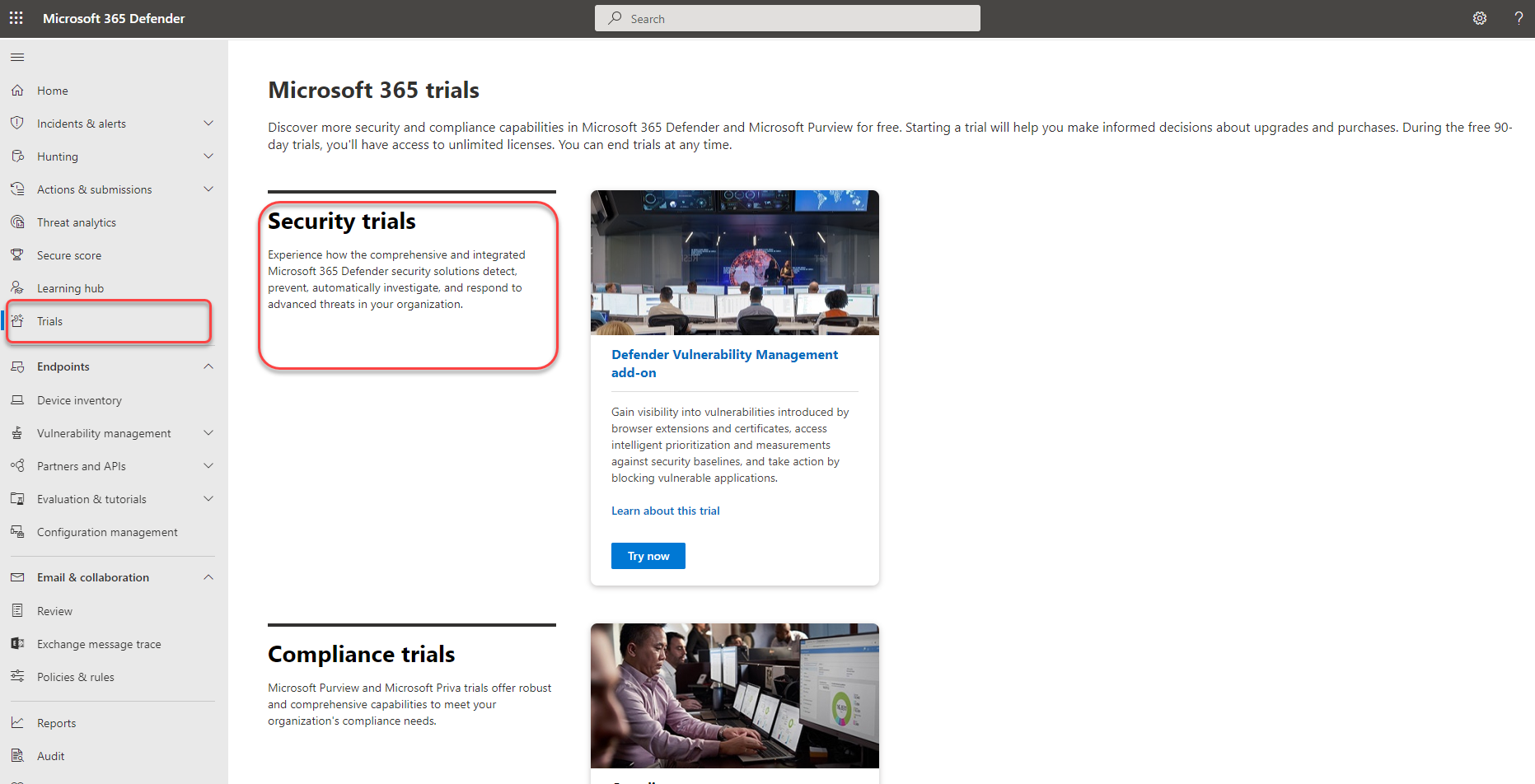

Use el portal de Microsoft Defender. En el portal, en el panel de navegación, seleccione Pruebas.

- Si tiene el plan 2 de Defender para punto de conexión, busque la tarjeta del complemento Administración de vulnerabilidades de Defender y seleccione Probar ahora.

- Si es un nuevo cliente o un cliente existente de Defender para punto de conexión P1 o Microsoft 365 E3 cliente, elija la tarjeta de Administración de vulnerabilidades de Defender y seleccione Probar ahora.

Regístrese a través de la Centro de administración de Microsoft 365.

Nota:

Para obtener más opciones sobre cómo registrarse en la prueba, consulte Registrarse para obtener Administración de vulnerabilidades de Microsoft Defender.

Revise la información sobre lo que se incluye en la prueba y, a continuación, seleccione Iniciar evaluación. Una vez activada la prueba, las nuevas características pueden tardar hasta seis horas en estar disponibles en el portal.

La prueba del complemento Administración de vulnerabilidades de Defender dura 90 días.

La prueba independiente Administración de vulnerabilidades de Defender dura 90 días.

Cuando esté listo para empezar, visite el portal de Microsoft Defender y seleccione Administración de vulnerabilidades en la barra de navegación izquierda para empezar a usar la prueba de Administración de vulnerabilidades de Defender.

Nota:

Si es un Microsoft Defender para los clientes de la nube, consulte Funcionalidades de administración de vulnerabilidades para que los servidores obtengan más información sobre las funcionalidades de Administración de vulnerabilidades de Defender disponibles para su organización.

Pruebe Administración de vulnerabilidades de Defender

Paso 1: Saber qué proteger en una sola vista

Los escáneres integrados y sin agente supervisan y detectan continuamente el riesgo incluso cuando los dispositivos no están conectados a la red corporativa. La ampliación de la cobertura de recursos consolida las aplicaciones de software, los certificados digitales, las extensiones de explorador y el hardware y el firmware en una sola vista de inventario.

Inventario de dispositivos: el inventario de dispositivos muestra una lista de los dispositivos de la red. De forma predeterminada, la lista muestra los dispositivos vistos en los últimos 30 días. De un vistazo, verá información como dominios, niveles de riesgo, plataforma del sistema operativo, CVE asociados y otros detalles para facilitar la identificación de los dispositivos más en riesgo. Para obtener más información, consulte Inventario de dispositivos.

Descubra y evalúe el software de su organización en una única vista de inventario consolidada:

Inventario de aplicaciones de software: el inventario de software de Administración de vulnerabilidades de Defender es una lista de aplicaciones conocidas de su organización. La vista incluye información sobre vulnerabilidades y errores de configuración en el software instalado con puntuaciones de impacto prioritarias y detalles como plataformas del sistema operativo, proveedores, número de puntos débiles, amenazas y una vista de nivel de entidad de los dispositivos expuestos. Para obtener más información, consulte Inventario de software.

Evaluaciones de extensiones del explorador: la página extensiones del explorador muestra una lista de las extensiones instaladas en distintos exploradores de la organización. Las extensiones normalmente necesitan permisos diferentes para ejecutarse correctamente. Administración de vulnerabilidades de Defender proporciona información detallada sobre los permisos solicitados por cada extensión e identifica aquellos con los niveles de riesgo asociados más altos, los dispositivos con la extensión activada, las versiones instaladas, etc. Para obtener más información, consulte Evaluación de extensiones de explorador en Administración de vulnerabilidades de Microsoft Defender.

Inventario de certificados: el inventario de certificados permite detectar, evaluar y administrar certificados digitales instalados en toda la organización en una sola vista. Esto puede ayudarle a:

Identifique los certificados que están a punto de expirar para que pueda actualizarlos y evitar interrupciones del servicio.

Detecte posibles vulnerabilidades debido al uso del algoritmo de firma débil (por ejemplo, SHA-1-RSA), el tamaño de clave corto (por ejemplo, RSA 512 bits) o el algoritmo hash de firma débil (por ejemplo, MD5).

Garantizar el cumplimiento de las directrices normativas y la directiva organizativa.

Para obtener más información, consulte Inventario de certificados.

Hardware y firmware: el inventario de hardware y firmware proporciona una lista de hardware y firmware conocidos en su organización. Proporciona inventarios individuales para modelos de sistema, procesadores y BIOS. Cada vista incluye detalles como el nombre del proveedor, el número de puntos débiles, la información sobre amenazas y el número de dispositivos expuestos. Para obtener más información, consulte Inventario de certificados.

Examen autenticado de Windows: con Examen autenticado de Windows, puede seleccionar de forma remota el destino por intervalos IP o nombres de host y examinar los servicios de Windows proporcionando Administración de vulnerabilidades de Defender con credenciales para acceder de forma remota a los dispositivos. Una vez configurados, los dispositivos no administrados de destino se examinarán periódicamente en busca de vulnerabilidades de software. Para obtener más información, vea Examen autenticado de Windows.

Asignar valor de dispositivo: la definición del valor de un dispositivo le ayuda a diferenciar entre las prioridades de los recursos. El valor del dispositivo se usa para incorporar el apetito de riesgo de un recurso individual en el cálculo de la puntuación de exposición Administración de vulnerabilidades de Defender. Los dispositivos asignados como "valor alto" recibirán más peso. Las opciones de valor del dispositivo son Baja, Normal (predeterminada) y Alta. También puede usar la API de valor de dispositivo establecida. Para obtener más información, consulte Asignación de valor de dispositivo.

Paso 2: Seguimiento y mitigación de las actividades de corrección

Corrección de solicitudes: las funcionalidades de administración de vulnerabilidades cierran la brecha entre los administradores de TI y de seguridad a través del flujo de trabajo de la solicitud de corrección. Los administradores de seguridad pueden solicitar que el administrador de TI corrija una vulnerabilidad en las páginas Recomendación de Microsoft Intune. Para obtener más información, vea Solicitud de corrección.

Ver las actividades de corrección: al enviar una solicitud de corrección desde la página Recomendaciones de seguridad, se inicia una actividad de corrección. Se crea una tarea de seguridad que se puede realizar un seguimiento en una página corrección y se crea un vale de corrección en Intune. Para obtener más información, vea Ver las actividades de corrección.

Bloquear aplicaciones vulnerables: la corrección de vulnerabilidades tarda tiempo y puede depender de las responsabilidades y los recursos del equipo de TI. Los administradores de seguridad pueden reducir temporalmente el riesgo de una vulnerabilidad realizando acciones inmediatas para bloquear todas las versiones vulnerables conocidas actualmente de una aplicación o advertir a los usuarios con mensajes personalizables antes de abrir versiones vulnerables de la aplicación hasta que se complete la solicitud de corrección. La opción bloquear proporciona a los equipos de TI tiempo para aplicar revisiones a la aplicación sin que los administradores de seguridad se preocupen de que las vulnerabilidades se aprovecharán mientras tanto.

Nota:

Cuando finaliza la prueba, las aplicaciones bloqueadas se desbloquean inmediatamente. Los perfiles de línea base pueden almacenarse un poco más antes de que se eliminen.

Use funcionalidades de evaluación mejoradas, como análisis de recursos compartidos de red para proteger los recursos compartidos de red vulnerables. Dado que los usuarios de red pueden acceder fácilmente a los recursos compartidos de red, las pequeñas debilidades comunes pueden hacer que sean vulnerables. Los atacantes suelen usar estos tipos de configuraciones incorrectas en estado salvaje para el movimiento lateral, el reconocimiento, la filtración de datos y mucho más. Por eso creamos una nueva categoría de evaluaciones de configuración en Administración de vulnerabilidades de Defender que identifican las debilidades comunes que exponen los puntos de conexión a vectores de ataque en recursos compartidos de red de Windows. Esto le ayuda a:

No permitir el acceso sin conexión a recursos compartidos

Quitar recursos compartidos de la carpeta raíz

Quitar el permiso de escritura compartido establecido en "Todos"

Establecimiento de la enumeración de carpetas para recursos compartidos

Vea y supervise los dispositivos de su organización mediante un informe de dispositivos vulnerables que muestra gráficos y gráficos de barras con tendencias de dispositivos vulnerables y estadísticas actuales. El objetivo es que comprenda la amplitud y el ámbito de la exposición del dispositivo.

Paso 3: Configuración de evaluaciones de línea de base de seguridad

En lugar de ejecutar exámenes de cumplimiento a un momento dado, la evaluación de líneas de base de seguridad le ayuda a supervisar de forma continua y proactiva el cumplimiento de su organización frente a las pruebas comparativas de seguridad del sector en tiempo real. Un perfil de línea base de seguridad es un perfil personalizado que puede crear para evaluar y supervisar los puntos de conexión de su organización en comparación con las pruebas comparativas de seguridad del sector (CIS, NIST, MS). Al crear un perfil de línea base de seguridad, va a crear una plantilla que consta de varias opciones de configuración de dispositivo y una prueba comparativa base con la que comparar.

Las líneas base de seguridad proporcionan compatibilidad con las pruebas comparativas de Center for Internet Security (CIS) para Windows 10, Windows 11 y Windows Server 2008 R2 y versiones posteriores, así como las guías de implementación técnica de seguridad (STIG) para Windows 10 y Windows Server 2019.

Introducción a la evaluación de líneas de base de seguridad.

Revise los resultados de la evaluación del perfil de línea base de seguridad.

Nota:

Cuando finalice la evaluación, los perfiles de línea base de seguridad podrían almacenarse un poco antes de que se eliminen.

Paso 4: Creación de informes significativos para obtener información detallada mediante las API y la búsqueda avanzada

Administración de vulnerabilidades de Defender API pueden ayudar a impulsar la claridad de la organización con vistas personalizadas en la posición de seguridad y la automatización de los flujos de trabajo de administración de vulnerabilidades. Alivie la carga de trabajo del equipo de seguridad con la recopilación de datos, el análisis de la puntuación de riesgo y las integraciones con otros procesos y soluciones de la organización. Para más información, vea:

Exportación de métodos de evaluación y propiedades por dispositivo

Blog de api de Administración de vulnerabilidades de Defender

La búsqueda avanzada permite el acceso flexible a Administración de vulnerabilidades de Defender datos sin procesar, lo que permite inspeccionar proactivamente las entidades en busca de amenazas conocidas y potenciales. Para obtener más información, consulte Búsqueda de dispositivos expuestos.

Información de licencias y pruebas

Como parte de la configuración de prueba, las nuevas licencias de prueba de Administración de vulnerabilidades de Defender se aplican automáticamente a los usuarios. Por lo tanto, no se necesita ninguna asignación de licencias Las licencias están activas durante la evaluación.

Introducción a la prueba

Puede empezar a usar Administración de vulnerabilidades de Defender características tan pronto como las vea en el portal de Microsoft Defender. No se crea nada automáticamente y los usuarios no se ven afectados. Al navegar por cada solución, es posible que se le indique que realice configuraciones de ajustes adicionales para empezar a usar las características.

Ampliación de la prueba

Puede solicitar una extensión de la versión de prueba actual durante 30 días en los últimos 15 días del período de prueba. Para cualquier pregunta, póngase en contacto con el vendedor de campo.

Finalización de la prueba

Los administradores pueden deshabilitar la prueba en cualquier momento. En el portal de Microsoft Defender, en el panel de navegación, seleccione Pruebas, vaya a la Administración de vulnerabilidades de Defender tarjeta de prueba y, a continuación, seleccione Finalizar prueba.

A menos que se indique lo contrario, la prueba se mantiene, normalmente durante 180 días, antes de que se elimine permanentemente. Puede seguir accediendo a los datos recopilados durante la prueba hasta ese momento.

Recursos adicionales

- Términos y condiciones: consulte los términos y condiciones de las pruebas de Microsoft 365.

- Comparación de ofertas: Administración de vulnerabilidades de Microsoft Defender

- documentación de Administración de vulnerabilidades de Defender

- Hoja de datos: Administración de vulnerabilidades de Microsoft Defender: Reducir el riesgo cibernético con la detección y evaluación continuas de vulnerabilidades, la priorización basada en riesgos y la corrección