Directrices para las tareas posteriores a la instalación y configuración de Microsoft Dynamics 365

En esta sección se describen varias de las tareas que el administrador de Dynamics 365 Customer Engagement (on-premises) debe tener en cuenta después de instalar la aplicación Dynamics 365 Server. Esta sección no pretende ser un recurso exhaustivo para configurar implementaciones. En su lugar, use esta sección como directriz para determinar qué prácticas recomendadas debe implementar y las características a configurar, en función de las necesidades de su organización.

Copie la clave de cifrado de su organización

Todas las organizaciones nuevas y actualizadas usan el cifrado de datos que usa una clave de cifrado para proteger datos, como contraseñas de usuario para los buzones de correo electrónico y para cuentas Yammer. Esta clave de cifrado se puede requerir para usar Dynamics 365 Customer Engagement (on-premises) tras una reimplementación o recuperación de errores. Se recomienda hacer una copia de clave de cifrado y guardarla en una ubicación segura. Más información: Copiar la clave de cifrado de su organización

Protección de las comunicaciones entre el servidor y el cliente de Dynamics 365

En cualquier diseño de red, es importante tener en cuenta la seguridad de las comunicaciones entre el servidor y los clientes de la organización. Al tomar decisiones necesarias que pueden ayudar a proteger los datos, es recomendable que comprenda la siguiente información sobre la comunicación de red de Dynamics 365 Customer Engagement (on-premises) y las opciones tecnológicas disponibles que proporcionan transmisiones de datos más seguras.

Si instaló Dynamics 365 Customer Engagement (on-premises) o actualizó Dynamics 365 Server que aún no está configurado para HTTPS, las comunicaciones cliente-servidor de Dynamics 365 Customer Engagement (on-premises) no se cifran. Cuando se usa un sitio web que únicamente admite HTTP, la información de los clientes de Customer Engagement se transmite en texto no cifrado y, por consiguiente, es vulnerable a ataques malintencionados, como los del tipo "intermediario" que podrían agregar scripts que realicen acciones dañinas y pongan en riesgo el contenido.

Configurando Dynamics 365 for HTTPS

Al configurar un sitio para HTTPS se produce una interrupción en la aplicación Dynamics 365 Customer Engagement (on-premises); por lo tanto, planee la configuración cuando la interrupción para los usuarios sea mínima. Los pasos generales para configurar Dynamics 365 Customer Engagement (on-premises) para HTTPS son los siguientes:

En Dynamics 365 Deployment Manager, deshabilite el servidor donde se ejecutan los roles Servidor de aplicaciones web, Servicio web de organización, Servicio web de detección y Servicio web de implementación. Si se trata de una implementación Servidor completo, todos los roles de servidor se ejecutan en el mismo equipo. Para obtener información sobre cómo deshabilitar un servidor, vea la Ayuda del Administrador de implementación de Dynamics 365 Customer Engagement (on-premises).

Configure el sitio web donde está instalado el rol Servidor de aplicaciones web para usar HTTPS. Para obtener más información sobre cómo hacerlo, consulte la Ayuda de Internet Information Services (IIS).

Establezca el enlace en Deployment Manager. Esto se realiza en la ficha Dirección web de la página Propiedades de la implementación. Para obtener más información sobre cómo cambiar los enlaces, vea Propiedades de implementación de Microsoft Dynamics 365.

Si desea proteger otros servicios de Customer Engagement y Dynamics 365 Customer Engagement (on-premises) se instala con roles de servidor diferentes, repita los pasos anteriores para los roles de servidor adicionales.

Configurar una implementación de conexión a Internet de Dynamics 365

Después de instalar todos los roles de Dynamics 365 Server, puede configurar la implementación para que los usuarios remotos puedan conectarse a la aplicación a través de Internet. Para hacer esto, inicie el Administrador de implementación de reglas y complete el Asistente para configurar la autenticación basada en notificaciones seguido del Asistente para la configuración de implementación orientada a Internet. Como alternativa, puede realizar estas tareas con Windows PowerShell. Más información: Información general de Dynamics 365 Customer Engagement (on-premises) PowerShell

Importante

Para que Dynamics 365 para tabletas se conecte correctamente a una nueva implementación de Dynamics 365 Server, debe ejecutar una reparación de la aplicación Dynamics 365 Server en el servidor que ejecuta IIS, donde el rol de servidor de aplicaciones web se ha instalado después de que el Asistente para la configuración de la implementación con conexión a Internet se complete correctamente.

Agregar o quitar datos de ejemplo

Hay datos de ejemplo disponibles para ayudarle a familiarizarse con la manera en que trabaja Dynamics 365 Customer Engagement (on-premises). Use estos datos para trabajar con registros y ver cómo se relacionan entre sí, cómo se muestran los datos en los gráficos y qué información se incluye en los informes.

Se pueden agregar o quitar datos de ejemplo desde la aplicación de Customer Engagement. Más información: Agregar o quitar datos de ejemplo

Rellene las tareas de configuración para las nuevas organizaciones

Después de completar la instalación de Dynamics 365 Customer Engagement (on-premises), pero antes de que los usuarios profesionales de la organización empiecen a usarlo, hay algunas tareas básicas que usted, como administrador de Customer Engagement, debería completar. Estas tareas incluyen la definición de las unidades de negocio y los roles de seguridad, agregar usuarios, y la importación de datos.

Más información: Configurar una organización de Dynamics 365

Importación de aplicaciones y soluciones

Las aplicaciones de Sales y Field Service están disponibles para usted. Más información: Aplicaciones disponibles para Dynamics 365 Customer Engagement (on-premises)

Use soluciones para extender la funcionalidad y la interfaz de usuario. Los personalizadores y los programadores distribuyen el trabajo en soluciones. Las organizaciones utilizan Dynamics 365 Customer Engagement (on-premises) para importar la solución. Buscar una solución en Microsoft AppSource.

Importante

La importación de una solución o la publicación de personalizaciones puede interferir en el funcionamiento normal del sistema. Se recomienda programar importaciones de la solución cuando menos afecte a los usuarios.

Para obtener más información sobre cómo importar una solución, consulte Importar, actualizar, y exportar una solución.

Configurar Windows Server para aplicaciones Dynamics 365 Customer Engagement (on-premises) que usan OAuth

La siguiente información describe cómo configurar Windows Server con AD FS para admitir aplicaciones de Customer Engagement como Dynamics 365 para teléfonos, Dynamics 365 para tabletas, Dynamics 365 for Outlook, Microsoft Social Engagement u otras aplicaciones de Dynamics 365 for Customer Engagement que necesitan compatibilidad con OAuth.

Habilitar autenticación de formularios

De forma predeterminada, la autenticación de formularios se deshabilita en la zona de intranet. Debe habilitar la autenticación de formularios siguiendo estos pasos:

Inicie una sesión en el servidor de AD FS como administrador.

Abra el asistente de administración de ADFS.

Seleccione Directivas de autenticación>Autenticación principal>Configuración global>Métodos de autenticación>Editar.

Seleccione (active) Autenticación basada en formularios en la pestaña Intranet.

Configure el proveedor de OAuth

Siga estos pasos para configurar el proveedor de OAuth en Dynamics 365 Customer Engagement (on-premises):

Inicie una sesión en el servidor de Dynamics 365 Customer Engagement (on-premises) como administrador.

Agregue el complemento Customer EngagementWindows PowerShell (Microsoft.Crm.PowerShell.dll). Más información: Administrar la implementación mediante Windows PowerShell

Add-PSSnapin Microsoft.Crm.PowerShellIntroduzca los siguientes comandos de Windows PowerShell:

$ClaimsSettings = Get-CrmSetting -SettingType OAuthClaimsSettings $ClaimsSettings.Enabled = $true Set-CrmSetting -Setting $ClaimsSettings

Registre las aplicaciones del cliente

Las aplicaciones de cliente se deben registrar en AD FS.

Inicie una sesión en el servidor de AD FS como administrador.

En una ventana de PowerShell, ejecute los siguientes comandos para registrar cada aplicación que sea aplicable a su implementación.

Dynamics 365 (online), aplicaciones móviles versión 8.2 para Apple iPhone, Android y Windows.

Add-AdfsClient -ClientId ce9f9f18-dd0c-473e-b9b2-47812435e20d -Name "Microsoft Dynamics CRM for tablets and phones" -RedirectUri ms-app://s-1-15-2-2572088110-3042588940-2540752943-3284303419-1153817965-2476348055-1136196650/, ms-app://s-1-15-2-1485522525-4007745683-1678507804-3543888355-3439506781-4236676907-2823480090/, ms-app://s-1-15-2-3781685839-595683736-4186486933-3776895550-3781372410-1732083807-672102751/, ms-app://s-1-15-2-3389625500-1882683294-3356428533-41441597-3367762655-213450099-2845559172/, ms-auth-dynamicsxrm://com.microsoft.dynamics,ms-auth-dynamicsxrm://com.microsoft.dynamics.iphone.moca,ms-auth-dynamicsxrm://com.microsoft.dynamics.ipad.good,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.iphone.moca,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.ipad.good,msauth://com.microsoft.crm.crmtablet/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D,msauth://com.microsoft.crm.crmphone/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D, urn:ietf:wg:oauth:2.0:oobDynamics 365 for Outlook.

Add-AdfsClient -ClientId 2f29638c-34d4-4cf2-a16a-7caf612cee15 -Name "Dynamics CRM Outlook Client" -RedirectUri app://6BC88131-F2F5-4C86-90E1-3B710C5E308C/Cliente de Unified Service Desk.

Add-AdfsClient -ClientId 4906f920-9f94-4f14-98aa-8456dd5f78a8 -Name "Dynamics 365 Unified Service Desk" -RedirectUri app://41889de4-3fe1-41ab-bcff-d6f0a6900264/Herramientas del desarrollador de Dynamics 365 Customer Engagement (on-premises).

Add-AdfsClient -ClientId 2ad88395-b77d-4561-9441-d0e40824f9bc -Name "Dynamics 365 Development Tools" -RedirectUri app://5d3e90d6-aa8e-48a8-8f2c-58b45cc67315/Para registrar Dynamics 365 App for Outlook, en Customer Engagement (on-premises), vaya a Configuración>Dynamics 365 App for Outlook y registre la aplicación allí.

Pasos necesarios después de habilitar OAuth para Dynamics 365 Server

Cuando OAuth está habilitado y ha registrado sus aplicaciones, es necesario completar los siguientes pasos:

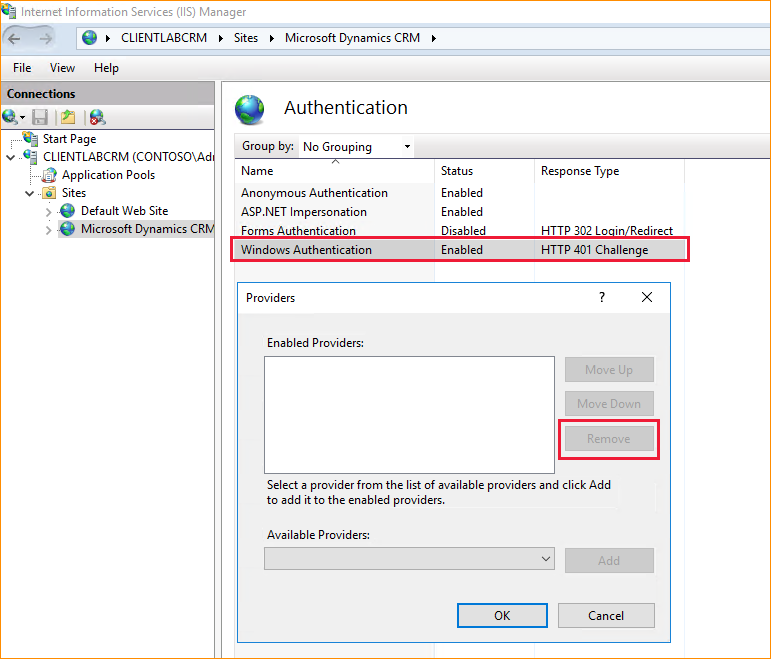

Quite los proveedores de autenticación del sitio

En el Dynamics 365 Server donde se ejecuta el rol de servidor de aplicación web, inicie el Administrador de Internet Information Services (IIS).

En el panel izquierdo, en nombre de la organización, expanda Sitios y, a continuación, seleccione Microsoft Dynamics CRM.

Haga doble clic en Autenticación en el panel central.

Haga clic con el botón secundario en Autenticación de Windowsy, a continuación seleccione Proveedores. Para cada proveedor de la lista, seleccione el proveedor, seleccione Quitar y luego Aceptar.

Después de eliminar todos los proveedores, haga clic con el botón secundario en Autenticación de Windowsy, a continuación seleccione Deshabilitar.

Repita los pasos anteriores para quitar todos los proveedores de autenticación de Windows de las carpetas del sitio nga y AppWebServices.

Agregue la dirección de AD FS a la zona de la intranet local del cliente para evitar mensajes de autenticación del cliente

- En la computadora cliente, seleccione Comienzo, ingrese inetcpl.cpl y seleccione Entrar para abrir Propiedades de Internet.

- Haga clic en la pestaña Seguridad, haga clic en la zona Intranet local y, a continuación, seleccione Sitios y Avanzado.

- Ingrese la dirección de AD FS, seleccione Agregar, seleccione Cerrar, seleccione Aceptar y luego seleccione Aceptar de nuevo.

Conceder permiso de aplicación

En el servidor de AD FS, ejecute el comando siguiente en una consola de Windows PowerShell. Esto es necesario si utiliza Windows Server 2016 AD FS o versiones posteriores.

Grant-AdfsApplicationPermission -ClientRoleIdentifier "<client_id/org_id>" -ServerRoleIdentifier "<org_auth_url>"

Importante

Asegúrese de que org_auth_url es una URL completa y precisa. Además, debe incluir la barra diagonal final /.

Por ejemplo:

Grant-AdfsApplicationPermission -ClientRoleIdentifier "806e5da7-0600-e611-80bf-6c3be5b27d7a" -ServerRoleIdentifier https://auth.contoso.com:444/

Para mostrar la dirección URL de autenticación, ejecute este comando de PowerShell:

Get-ADFSRelyingPartyTrust

Reiniciar AD FS

En el servidor de AD FS, ejecute los siguientes comandos de PowerShell para forzar a AD FS a reiniciarse.

net stop adfssrv

net start adfssrv

Habilitar el servicio de registro de dispositivos (DRS) en el servidor de federación

Para asegurarse de que los dispositivos puedan conectarse a su implementación, siga las instrucciones de este tema: Configurar un servidor de federación con servicio del registro de dispositivos.

Solicite certificados personalizados utilizando el complemento Certificados MMC

Esta sección explica cómo generar una solicitud de certificado personalizado (CSR) que se puede utilizar para obtener un certificado SSL para Microsoft Dynamics 365 Customer Engagement local.

Importante

Para que funcionen la autenticación basada en notificaciones y la implementación orientada a Internet, es obligatorio completar los pasos siguientes.

- Inicie sesión en cualquier computadora con Windows con una cuenta que sea miembro del grupo local Administradores .

- Seleccione Inicio, escriba mmc.exe y luego presione ENTRAR.

- Seleccione Archivo en la barra de comandos y luego seleccione Agregar o quitar complemento.

- En la lista de complementos disponibles, seleccione Certificados y luego seleccione Agregar.

- Seleccione Cuenta de equipo y, después, Siguiente.

- Seleccione Equipo local, seleccione Finalizar y luego seleccione Aceptar.

Una vez que haya agregado el complemento Certificados para su tienda de computadoras local, cree una solicitud de certificado personalizada.

En el árbol de la consola MMC, expanda Certificados (computadora local).

Haga clic derecho Personal, seleccione Todas las tareas, seleccione Operaciones avanzadas y luego seleccione Crear solicitud personalizada.

Se abre el asistente Inscripción de certificados. Seleccione Siguiente.

En la página Seleccionar política de inscripción de certificados, seleccione Continuar sin política de inscripción en Solicitud personalizada. y luego seleccione Siguiente.

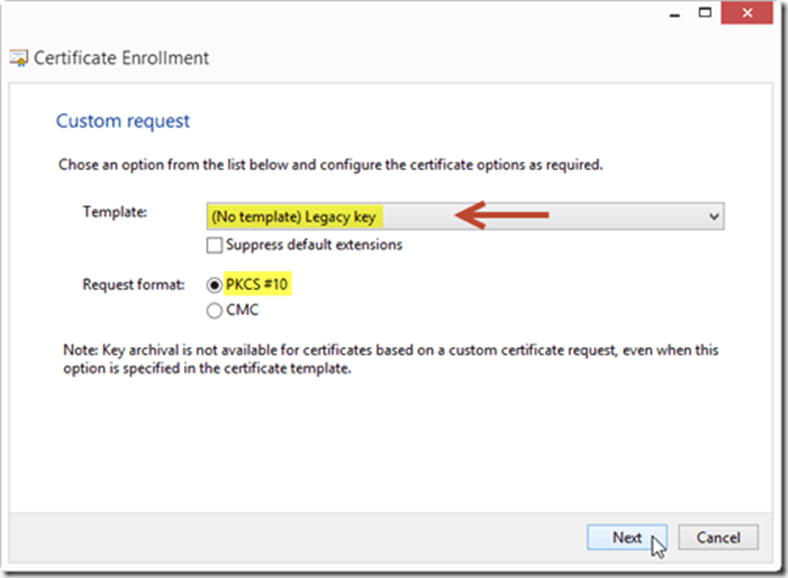

En la página Solicitud personalizada al lado de las opciones Plantilla seleccione (Sin plantilla) Clave heredada y seleccione la opción de formato de solicitud PKCS #10 y luego seleccione Siguiente.

Importante

No se admiten los certificados CNG.

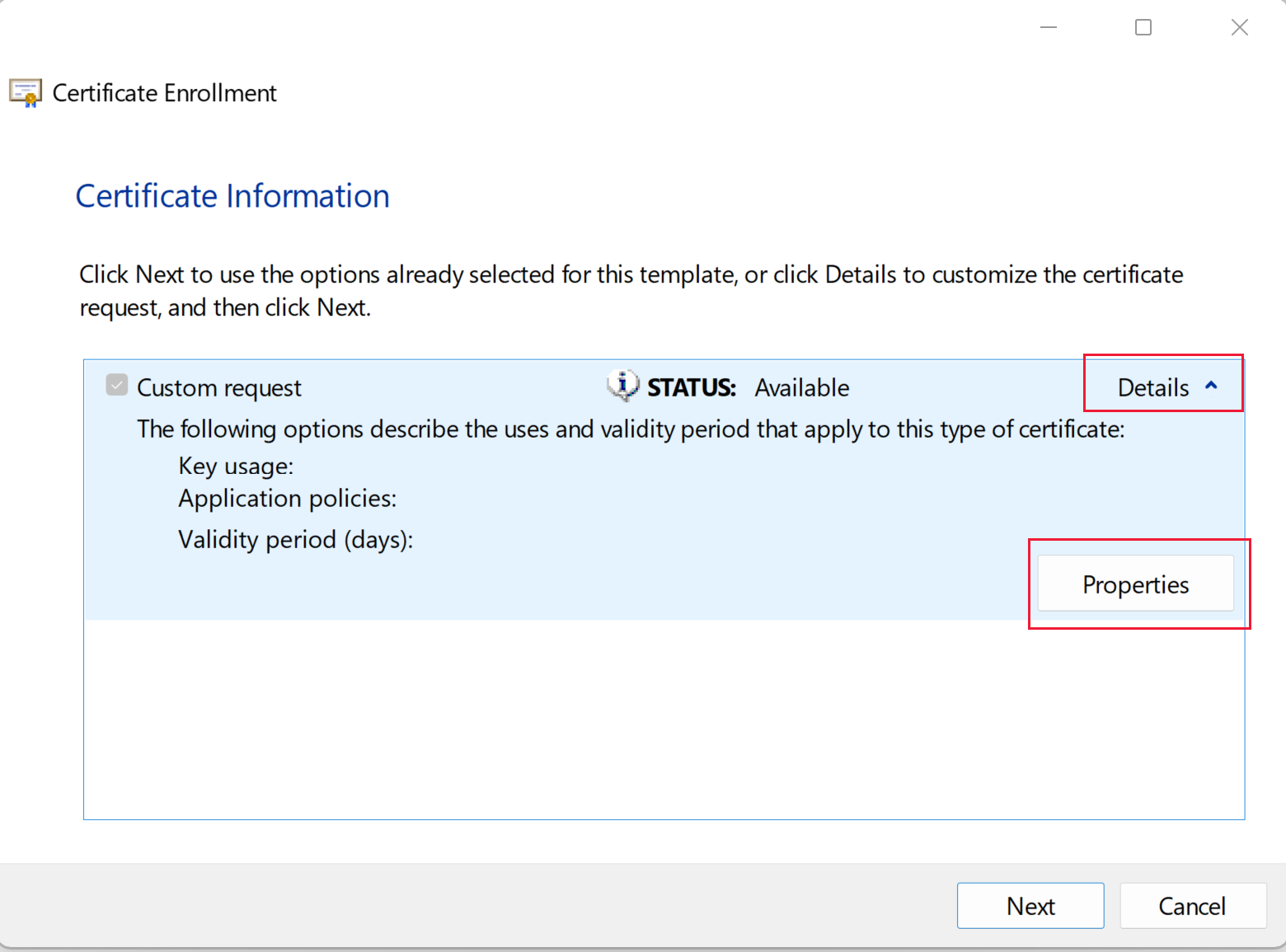

En la página Información del certificado expánda Detalles y luego seleccione Propiedades..

En la pestaña General , ingrese el Nombre descriptivo (nombre) y luego seleccione Aplicar.

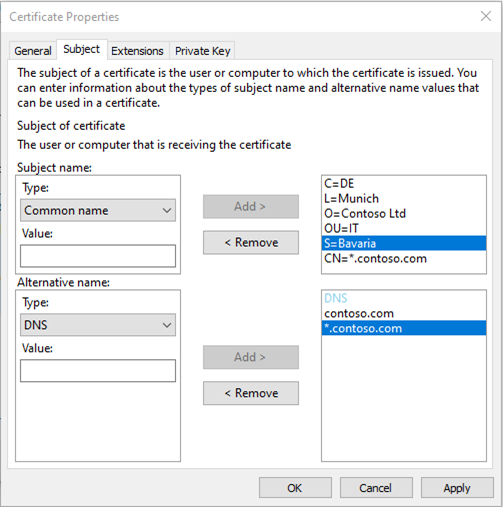

Seleccione la pestaña Firmante y agregue los nombres de sujeto relevantes y los nombres alternativos para el certificado. Algunas autoridades de certificación públicas requieren varios valores de materia. Más información: Ejemplos de firmante del certificado y nombres alternativos

Una vez que haya agregado todos los valores relevanteas, seleccione Aplicar.

Seleccione la pestaña Extensiones.

- Expanda Uso de claves y luego AgregarCifrado de datos, Firma digital y Cifrado de clave como las Opciones seleccionadas.

- Expanda Uso extendido de claves (políticas de aplicación) y luego AgregarAutenticación del servidor y Autenticación del cliente como las Opciones seleccionadas.

- Seleccione Aplicar.

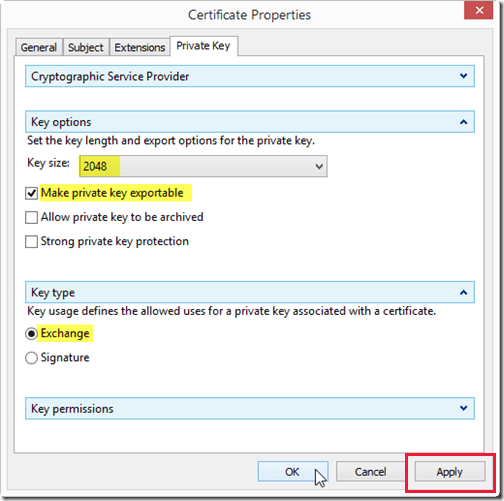

Seleccione la pestaña Clave privada.

- Expanda Proveedor de servicios criptográficos y luego seleccione Proveedor criptográfico Microsoft RSA Schannel (cifrado)

- Expanda Opciones de clave luego establezca Tamaño de clave en 2048 (o superior) y seleccione la opción Hacer exportable la clave privada .

- Expanda Tipo de clave y luego seleccione Exchange.

- Seleccione Aplicar.

Revise todas las pestañas para asegurarse de que todas las opciones requeridas estén seleccionadas o ingresadas. Después de la verificación, seleccione Aceptar.

Aparece la página Inscripción de certificado. Seleccione Siguiente.

En la página Dónde desea guardar la solicitud sin conexión, ingrese la ruta completa para guardar el archivo de solicitud y asegúrese de que Formato de archivo está configurado en Base 64. Seleccione Finalizar.

Ahora tendrá una CSR en formato BASE 64, que podrá reenviar a una autoridad certificadora interna o externa para su firma.

Importante

No se incluye ninguna clave privada. Esto evita cualquier compromiso de la clave privada al transferirla a una Autoridad de Certificación.

Su proveedor le proporcionará una versión firmada del certificado que incluye la clave privada y la carga útil. El certificado que reciba debe importarse nuevamente en la misma máquina donde creó la solicitud de certificado.

Importe y luego exporte el certificado recibido

Importe el certificado al almacén de certificados local (Personal) y la solicitud se completará automáticamente. Al hacerlo, se fusionan la clave pública y privada. Desde el complemento Certificados MMC, haga clic con el botón derecho en la carpeta Certificados en la carpeta Personal, señale Todas las tareas y luego seleccione Importar. Busque y seleccione el certificado y siga los pasos del Asistente de importación de certificados para importarlo.

Finalmente, exporta el certificado.

- En el complemento Certificados MMC, haga clic con el botón derecho en el certificado, señale Todas las tareas y luego seleccione Exportar.

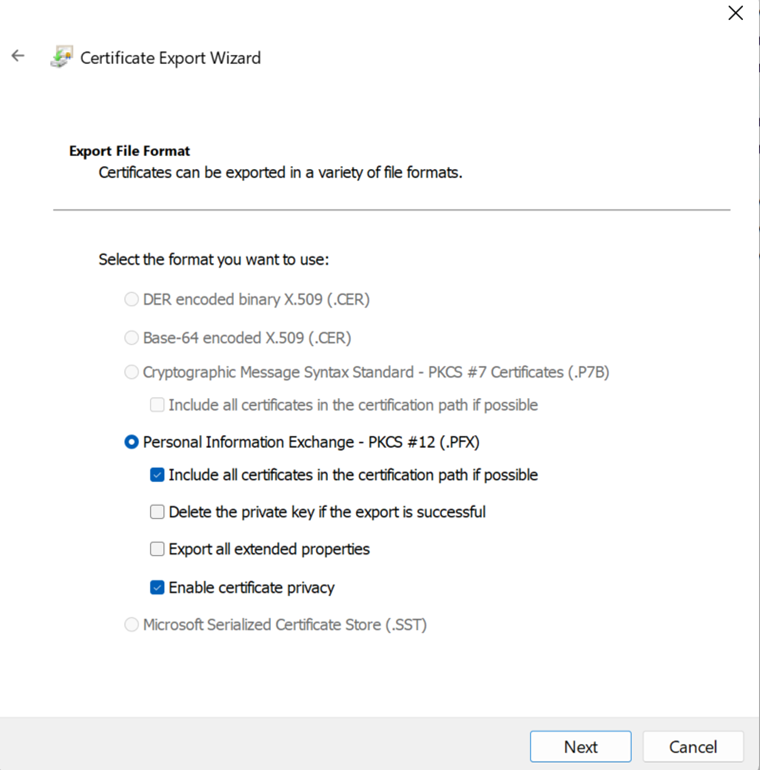

- Sobre el Asistente para exportación de certificados seleccione Siguiente y luego seleccione Sí, exporta la clave privada. Seleccione Siguiente.

- En la página Exportar formato de archivo, deje todas las configuraciones predeterminadas y luego seleccione Siguiente.

- En la página Seguridad, seleccione Contraseña.

- Ingrese una contraseña que será su clave privada. Asegúrese de guardar esa información en un lugar seguro.

- Seleccione Cifrado como AES256-SHA256.

- Seleccione Siguiente.

- Ingrese la ruta de la carpeta donde desea guardar el certificado, que se guardará en formato PFX.

- Seleccione Siguiente y luego seleccione Finalizar.

Ahora puede utilizar el certificado PFX para Dynamics 365 Customer Engagement (on-premises) y también otras aplicaciones como AD FS.

Importante

Si su autoridad certificadora no acepta solicitudes de certificados de tipo heredado, asegúrese de cumplir con todos los requisitos excepto el Proveedor de servicios criptográficos (CSP). Puede ejecutar el siguiente Certutil.exe en un shell de comandos elevado para volver a importar el PFX con el proveedor requerido.

certutil -csp "Microsoft RSA SChannel Cryptographic Provider" -importpfx <drive><name of cert>.pfx AT_KEYEXCHANGE

Ejemplos de firmante del certificado y nombres alternativos

Ejemplos de nombres de firmante.

| Type | Valor introducido | Nombre del asunto |

|---|---|---|

| Country | DE | C=DE |

| Localidad | Múnich | L=Munich |

| Organization | Contoso Ltd | O=Contoso Ltd |

| Unidad organizativa | TI | OU=IT |

| Valor | Baviera | S=Baviera |

| Nombre común | *.contoso.com1 | CN=*.contoso.com1 |

1 Utiliza comodines. Se recomienda un certificado comodín, ya que cubre todos los valores DNS creados para el dominio.

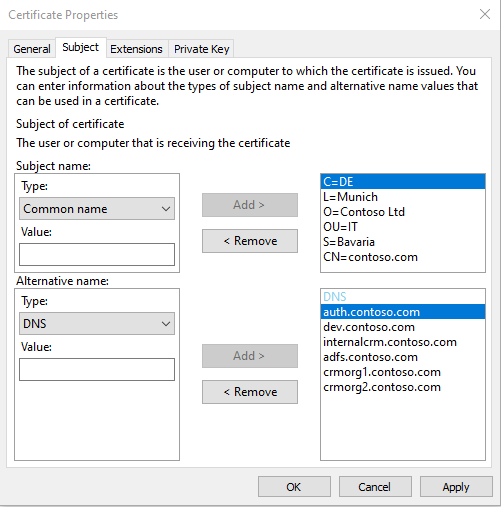

Para los nombres alternativos de firmante (SAN), asegúrese de cubrir todos los valores DNS que necesite. Por ejemplo, los valores de tipo DNS de nombre alternativo para la empresa ficticia denominada Contoso podrían ser: auth.contoso.com, dev.contoso.com, internalcrm.contoso.com, adfs.contoso.com, crmorg1.contoso.com, crmorg2.contoso.com,, etc.

Configurar bases de datos para SQL Server AlwaysOn

Aunque el artículo al que se hace referencia a continuación se aplica a una versión anterior de Dynamics 365 Customer Engagement (on-premises), puede usar pasos similares para configurar las bases de datos de organización y configuración de Dynamics 365 Customer Engagement (on-premises), versión 9, para SQL Server AlwaysOn.

Importante

Las tareas finales del paso 4 en el enlace del artículo siguiente que describen cómo crear el inicio de sesión SQL de MSCRMSqlClrLogin bajo Crear los inicios de sesión de SQL para los grupos de seguridad de Microsoft Dynamics 365 en todas las réplicas secundarias no son aplicables a esta versión y deben ignorarse al configurar bases de datos de la versión 9 de Dynamics 365 Customer Engagement (on-premises) para usar SQL Server AlwaysOn.

El inicio de sesión de SQL MSCRMSqlClrLogin, su clave asimétrica y Microsoft.Crm.SqlClr.Helper.dll no hacen falta con Dynamics 365 Customer Engagement (on-premises), versión 9.

Más información: Establecer bases de datos de configuración y organización para la conmutación por error de SQL Server AlwaysOn

Aprendizaje y adopción de los usuarios

Más información: Kit de Capacitación y Adopción para Microsoft Dynamics 365

Consulte también

Instalar Dynamics 365 local

Trabajar con Microsoft Dynamics 365

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de