Protección de identidades administradas en el Id. de Microsoft Entra

En este artículo, obtendrá información sobre la administración de secretos y credenciales para proteger la comunicación entre los servicios. Las identidades administradas proporcionan una identidad administrada automáticamente en el Id. de Microsoft Entra. Las aplicaciones usan identidades administradas para conectarse a recursos que admiten la autenticación de Microsoft Entra y para obtener los tokens de Microsoft Entra sin administración de credenciales.

Ventajas de identidades administradas

Ventajas del uso de las identidades administradas:

Con las identidades administradas, Azure administra totalmente, rota y protege las credenciales. Las identidades se proporcionan y eliminan con los recursos de Azure. Las identidades administradas permiten a los recursos de Azure comunicarse con los servicios que admiten la autenticación de Microsoft Entra.

Nadie, incluyendo aquellos con roles con privilegios asignados, tienen acceso a las credenciales que no se pueden filtrar por accidente mediante su incorporación en el código.

Uso de identidades administradas

Las identidades administradas son mejores para las comunicaciones entre los servicios que admiten la autenticación de Microsoft Entra. Un sistema de origen solicita acceso a un servicio de destino. Cualquier recurso de Azure puede actuar como un sistema de origen. Por ejemplo, una máquina virtual de Azure (VM), una instancia de Azure Functions y las instancias de Azure App Service admiten identidades administradas.

Obtenga más información en el vídeo ¿Para qué se puede usar una identidad administrada?

Autenticación y autorización

Con las identidades administradas, el sistema de origen obtiene un token del Id. de Microsoft Entra sin necesidad de la administración de credenciales del propietario. Azure administra las credenciales. Los tokens obtenidos por el sistema de origen se presentan al sistema de destino para la autenticación.

El sistema de destino autentica y autoriza al sistema de origen para permitir el acceso. Si el servicio de destino admite la autenticación de Microsoft Entra, acepta un token de acceso emitido por el Id. de Microsoft Entra.

Azure tiene un plano de control y un plano de datos. Los recursos se crean en el plano de control y se acceden a ellos en el plano de datos. Por ejemplo, puede crear una base de datos de Azure Cosmos DB en el plano de control, pero consultarla en el plano de datos.

Después de que el sistema de destino acepta el token para la autenticación, admite mecanismos de autorización para el plano de control y el plano de datos.

Azure Resource Manager administra las operaciones del plano de control de Azure y usan el control de acceso basado en roles (RBAC de Azure). En el plano de datos, los sistemas de destino tienen mecanismos de autorización. Azure Storage admite Azure RBAC en el plano de datos. Por ejemplo, las aplicaciones que usan Azure App Service pueden leer los datos de Azure Storage, y las aplicaciones que usan Azure Kubernetes Service pueden leer los secretos almacenados en Azure Key Vault.

Más información:

- ¿Qué es Azure Resource Manager?

- ¿Qué es el control de acceso basado en rol de Azure (RBAC)?

- Plano de control y plano de datos de Azure

- Servicios de Azure que pueden usar identidades administradas para acceder a otros servicios

Identidades administradas asignadas por el sistema y por el usuario

Hay dos tipos de identidades administradas: asignadas por el sistema y por el usuario.

Identidad administrada asignada por el sistema:

- Relación uno a uno con el recurso de Azure

- Por ejemplo, hay una identidad administrada única asociada a cada VM

- Vinculada al ciclo de vida de los recursos de Azure. Cuando se elimina el recurso, la identidad administrada asociada a él se elimina automáticamente.

- Esta acción elimina el riesgo de cuentas huérfanas

Identidad administrada asignada por el usuario

- El ciclo de vida es independiente de un recurso de Azure. El usuario administra el ciclo de vida.

- Cuando se elimina el recurso de Azure, la identidad administrada asignada por el usuario asignada no se elimina automáticamente.

- Asigne una identidad administrada asignada por el usuario a cero o más recursos de Azure.

- Cree una identidad con antelación y, luego, asígnela a un recurso más tarde.

Búsqueda de entidades de servicio de identidades administradas en el Id. de Microsoft Entra

Para buscar identidades administradas, puede usar:

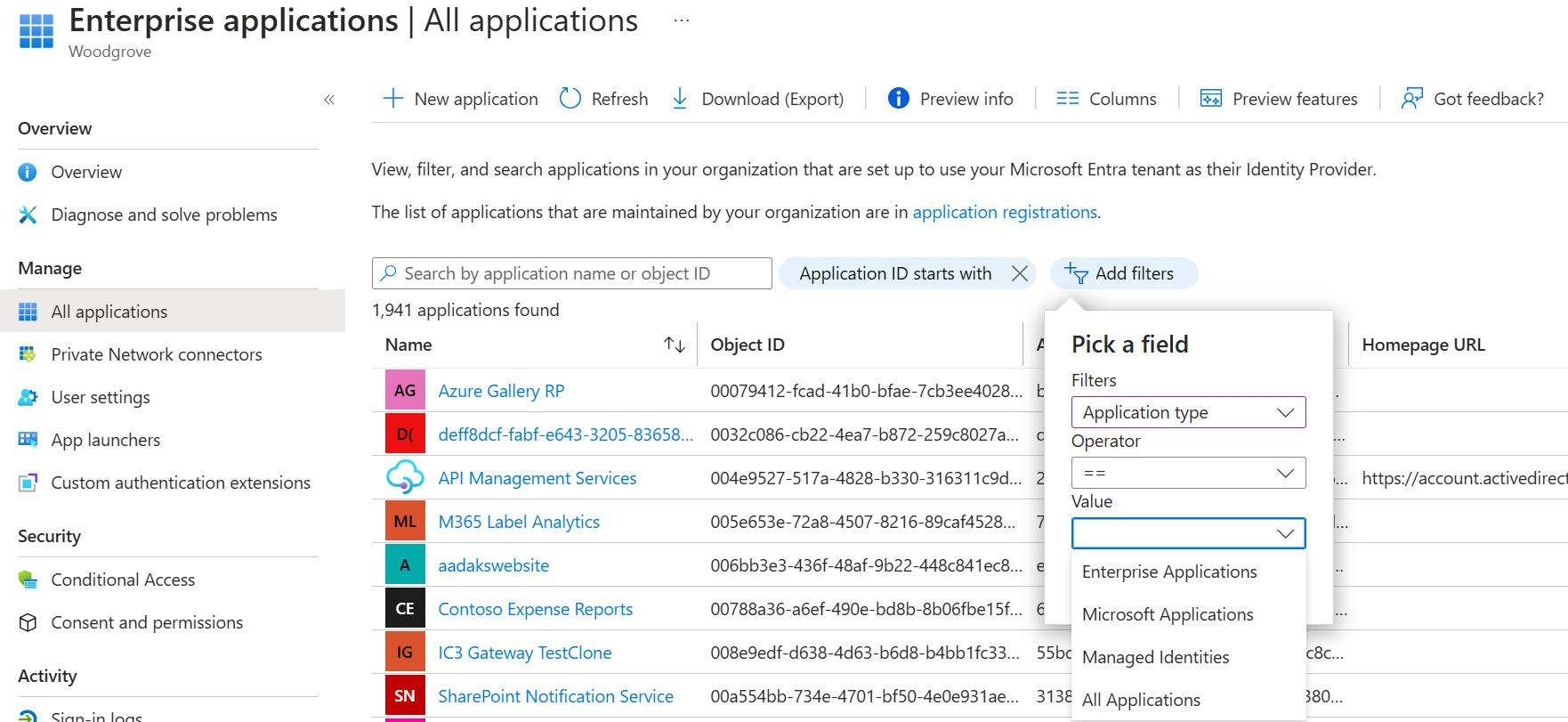

- La página Aplicaciones empresariales en Azure Portal

- Microsoft Graph

Portal de Azure

En Azure Portal, en el panel de navegación izquierdo, seleccione Id. de Microsoft Entra ID.

En la parte de navegación izquierda, seleccione Aplicaciones empresariales.

En la columna Tipo de aplicación, en Valor, seleccione la flecha abajo para seleccionar Identidades administradas.

Microsoft Graph

Use la siguiente solicitud GET para Microsoft Graph para obtener una lista de identidades administradas en el inquilino.

https://graph.microsoft.com/v1.0/servicePrincipals?$filter=(servicePrincipalType eq 'ManagedIdentity')

Puede filtrar estas solicitudes. Para más información, consulte GET servicePrincipal.

Evaluación de la seguridad de la identidad administrada

Para evaluar la seguridad de la identidad administrada:

Examine los privilegios para asegurarse de que está seleccionado el modelo con menos privilegios.

- Use el siguiente cmdlet de Microsoft Graph para obtener los permisos asignados a las identidades administradas:

Get-MgServicePrincipalAppRoleAssignment -ServicePrincipalId <String>Asegúrese de que la identidad administrada no forma parte de un grupo con privilegios, como un grupo de administradores.

- Para enumerar los miembros de los grupos con privilegios elevados con Microsoft Graph:

Get-MgGroupMember -GroupId <String> [-All <Boolean>] [-Top <Int32>] [<CommonParameters>]

Traslado a identidades administradas

Si usa una entidad de servicio o una cuenta de usuario de Microsoft Entra, evalúe el uso de identidades administradas. Puede eliminar la necesidad de proteger, rotar y administrar las credenciales.

Pasos siguientes

- ¿Qué son las identidades administradas de recursos de Azure?

- Configurar identidades administradas para recursos de Azure en una VM mediante Azure Portal

Cuentas de servicio

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de