Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Hay tres tipos de cuentas de servicio en Microsoft Entra ID: identidades administradas, entidades de servicio y cuentas de usuario empleadas como cuentas de servicio. Cuando crea cuentas de servicio para el uso automatizado, se les conceden permisos para acceder a los recursos de Azure y Microsoft Entra ID. Los recursos pueden incluir servicios de Microsoft 365, aplicaciones de software como servicio (SaaS), aplicaciones personalizadas, bases de datos, sistemas de recursos humanos, etc. La gobernanza de cuentas de servicio de Microsoft Entra representa la administración de la creación, permisos y ciclo de vida para garantizar la seguridad y la continuidad.

Más información:

Nota

No se recomienda usar las cuentas de usuario como cuentas de servicio, ya que son menos seguras. Esta recomendación se extiende a las cuentas de servicio en el entorno local que se sincronizan con Microsoft Entra ID, ya que estas no se convierten en entidades de servicio. En su lugar, se recomiendan identidades administradas o entidades de servicio, y el uso del acceso condicional.

Para más información, vea ¿Qué es el acceso condicional?.

Planeamiento de su cuenta de servicio

Antes de crear una cuenta de servicio o de registrar una aplicación, documente la información de la clave de cuenta de servicio. Use la información para supervisar y controlar la cuenta. Se recomienda recopilar los datos siguientes y realizar su seguimiento en la base de datos de administración de configuración (CMDB) centralizada.

| data | Descripción | Detalles |

|---|---|---|

| Propietario | Usuario o grupo responsable de la administración y la supervisión de la cuenta de servicio | Conceda los permisos de propietario para supervisar la cuenta e implementar una manera de mitigar los problemas. El propietario realiza la mitigación de problemas, o esta se solicita a un equipo de TI. |

| Propósito | Cómo se utiliza la cuenta | Asigne la cuenta de servicio a un servicio, aplicación o script. Evite la creación de cuentas de servicio multiuso. |

| Permisos (ámbitos) | Conjunto previsto de permisos | Documente los recursos a los que tiene acceso y los permisos para esos recursos |

| Vínculo a CMDB | Vínculo a los recursos a los que se ha accedido y scripts en los que se usa la cuenta de servicio | Documente los propietarios de recursos y scripts para comunicar los efectos del cambio |

| Evaluación de riesgos | Efecto empresarial causado por un evento de riesgo si la cuenta se pone en peligro | Utilice la información para restringir el ámbito de los permisos y determinar el acceso a la información |

| Período de revisión | La cadencia de las revisiones de cuentas de servicio, por parte del propietario | Revise las comunicaciones y las revisiones. Documente lo que sucede después de realizar una revisión, luego del período de revisión programado. |

| Período de duración | Duración máxima prevista de la cuenta | Utilice esta medida para programar las comunicaciones con el propietario y deshabilitar y, luego, eliminar las cuentas. Establezca una fecha de expiración para las credenciales que impida que se sustituyan automáticamente. |

| Nombre | Nombre de cuenta estandarizado | Cree una convención de nomenclatura para las cuentas de servicio para poder buscarlas, ordenarlas y filtrarlas |

Principio de privilegios mínimos

Conceda a la cuenta de servicio los permisos necesarios para realizar tareas, y ningún otro más. Si una cuenta de servicio necesita permisos generales, evalúe los motivos y trate de reducir los permisos.

Se recomiendan los siguientes procedimientos para los privilegios de la cuenta de servicio.

Permisos

- No asigne roles integrados a las cuentas de servicio

- Consulte

oAuth2PermissionGranttipo de recurso.

- Consulte

- A la entidad de servicio se le asigna un rol con privilegios

- No incluya cuentas de servicio como miembros de un grupo con permisos elevados

- Vea, Get-MgDirectoryRoleMember :

Get-MgDirectoryRoleMember, y filtre por tipo de objeto "Service Principal" ("entidad de servicio"), o useGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Consulte Introducción a los permisos y consentimiento para limitar la funcionalidad a la que una cuenta de servicio puede acceder en un recurso

- Las entidades de servicio y las identidades administradas pueden usar ámbitos de Open Authorization (OAuth) 2.0 en un contexto delegado que suplanta a un usuario que ha iniciado sesión o como cuenta de servicio en el contexto de la aplicación. En el contexto de la aplicación, nadie inicia sesión.

- Confirme los ámbitos que las cuentas de servicio solicitan para los recursos

- Si una cuenta solicita Files.ReadWrite.All, evalúe si necesita File.Read.All

- Referencia de permisos de Microsoft Graph

- Asegúrese de que confía en que el desarrollador de la aplicación o API tenga el acceso solicitado

Duración

- Limite las credenciales de la cuenta de servicio (secreto de cliente, certificado) a un período de uso previsto

- Programar revisiones periódicas del uso y la finalidad de la cuenta de servicio

- Asegúrese de que las revisiones se produzcan antes de la expiración de la cuenta

Después de comprender el propósito, el ámbito y los permisos, cree su cuenta de servicio y siga las instrucciones de los artículos siguientes.

- Cómo usar identidades administradas para App Service y Azure Functions

- Cree una aplicación de Microsoft Entra y una entidad de servicio con acceso a los recursos

Use una identidad administrada siempre que sea posible. Si no puede usar una identidad administrada, use una entidad de servicio. Si no puede usar una entidad de servicio, use una cuenta de usuario de Microsoft Entra.

Creación de un proceso de ciclo de vida

El ciclo de vida de una cuenta de servicio comienza con el planeamiento y finaliza con su eliminación permanente. En las secciones siguientes se explica cómo supervisar, revisar los permisos y determinar el uso continuado de la cuenta y, en última instancia, anule el aprovisionamiento de la cuenta.

Supervisión de cuentas de servicio

Supervise las cuentas de servicio para asegurarse de que los patrones de uso sean correctos y que se usa la cuenta de servicio.

Recopile y supervise los inicios de sesión de la cuenta de servicio

Utilice uno de los siguientes métodos de supervisión:

- Registros de inicio de sesión de Microsoft Entra en el Azure Portal

- Exporte los registros de inicio de sesión de Microsoft Entra a

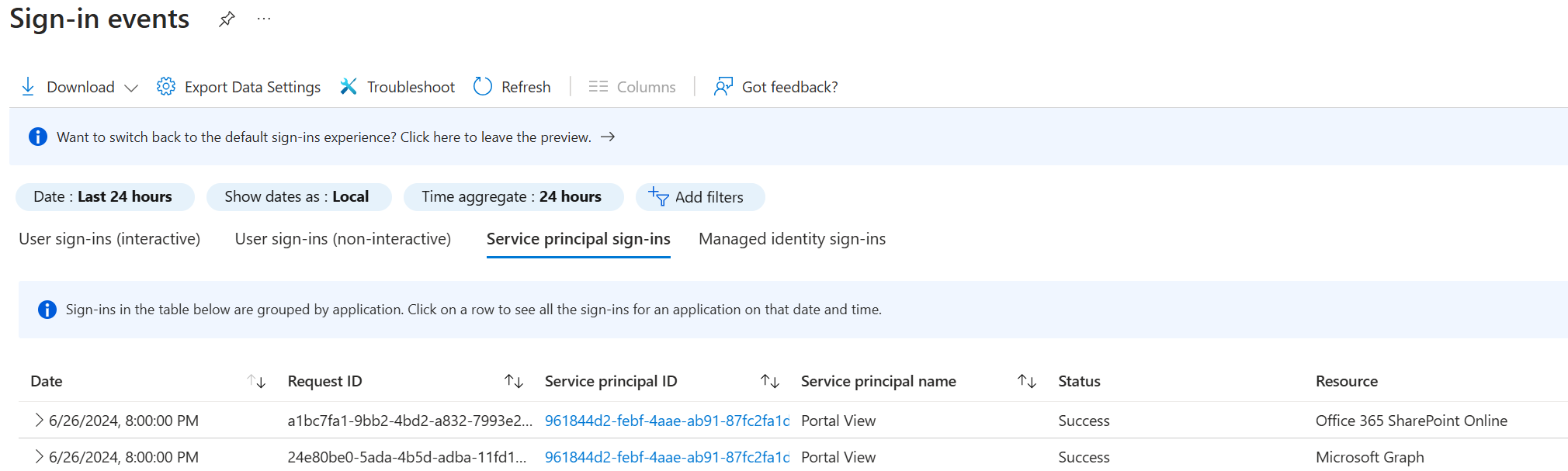

Use esta captura de pantalla para ver los inicios de sesión de la entidad de servicio.

Detalles del registro de inicio de sesión

Busque los siguientes detalles en los registros de inicio de sesión.

- Cuentas de servicio con sesión no iniciada en el inquilino

- Cambios en los patrones de inicio de sesión de las cuentas de servicio

Se recomienda exportar los registros de inicio de sesión de Microsoft Entra y, a continuación, impórtelos en una herramienta de administración de eventos e información de seguridad (SIEM), como Microsoft Sentinel. Use la herramienta de SIEM para crear alertas y paneles.

Revisión de los permisos de la cuenta de servicio

Revise periódicamente los permisos de la cuenta de servicio y los ámbitos a los que han accedido para comprobar si estos permisos se pueden reducir o eliminar.

- Vea, Get-MgServicePrincipalOauth2PermissionGrant

- Consulte

AzureADAssessmenty confirme la validez - No establezca las credenciales de la entidad de servicio en No expira nunca

- Use certificados o credenciales almacenados en Azure Key Vault siempre que sea posible

Recertificación del uso de la cuenta de servicio

Establezca un proceso de revisión para asegurarse de que los propietarios, el equipo de seguridad o de TI revisen con frecuencia las cuentas de servicio.

Este proceso incluye:

- Determinar el ciclo de revisión de la cuenta de servicio y documentarlo en la instancia de CMDB

- Comunicaciones con el propietario, el equipo de seguridad, el equipo de TI, antes de una revisión

- Determinar las comunicaciones de advertencia y su duración, si se pierde la revisión

- Instrucciones en caso de que los propietarios no puedan revisar o responder

- Deshabilite —pero no elimine— la cuenta hasta que se complete la revisión

- Instrucciones para determinar las dependencias. Notifique a los propietarios de recursos los efectos

La revisión incluye la participación del propietario y un partner de TI, y ambos certifican lo siguiente:

- La cuenta es necesaria

- Los permisos de la cuenta son adecuados y necesarios, o se solicita un cambio

- Se controla el acceso a la cuenta y sus credenciales

- Las credenciales de cuenta son precisas: tipo de credencial y su duración

- La puntuación de riesgo de la cuenta no ha cambiado desde la recertificación anterior

- Actualice la vigencia esperada de la cuenta y la siguiente fecha de recertificación

Desaprovisionamiento de cuentas de servicio

Desaprovisionamiento de cuentas de servicio en las siguientes circunstancias:

- Se retira el script de cuenta o la aplicación

- Se retira el script de cuenta o la función de aplicación. Por ejemplo, el acceso a un recurso.

- La cuenta de servicio se reemplaza por otra cuenta de servicio

- Las credenciales han caducado o la cuenta no funciona, y no hay ninguna queja

La anulación del aprovisionamiento incluye las tareas siguientes:

Después de la anulación del aprovisionamiento de la aplicación o el script asociados:

-

Registros de inicio de sesión en Microsoft Entra ID y acceso a recursos mediante la cuenta de servicio

- Si la cuenta está activa, determine cómo se está usando antes de continuar

- Para una identidad de servicio administrada, deshabilite el inicio de sesión de la cuenta de servicio, pero no la quite del directorio

- Revoque las asignaciones de rol de cuenta de servicio y concesiones de consentimiento de OAuth2

- Después de un período definido y una advertencia a los propietarios, elimine la cuenta de servicio del directorio