Concesión a los usuarios B2B de Microsoft Entra de acceso a las aplicaciones locales

Se aplica a:  Inquilinos de personal

Inquilinos de personal  Inquilinos externos (más información)

Inquilinos externos (más información)

Como una organización que usa las funcionalidades de colaboración B2B de Microsoft Entra para invitar a usuarios de organizaciones asociadas, ahora puede proporcionar a estos usuarios B2B acceso a las aplicaciones locales. Estas aplicaciones locales pueden usar la autenticación basada en SAML o la autenticación integrada de Windows (IWA) con la delegación limitada de Kerberos (KCD).

Acceso a las aplicaciones SAML

Si la aplicación local usa autenticación basada en SAML, puede hacer que estas aplicaciones estén fácilmente disponibles para sus usuarios de colaboración B2B de Microsoft Entra a través del Centro de administración de Microsoft Entra mediante el proxy de aplicación de Microsoft Entra.

Debe realizar las siguientes acciones:

- Habilite Application Proxy e instale un conector. Para ver las instrucciones, consulte Publicación de aplicaciones mediante el proxy de aplicación de Microsoft Entra.

- Publique la aplicación basada en SAML en el entorno local a través del proxy de aplicación de Microsoft Entra; para ello, siga las instrucciones de Inicio de sesión único de SAML para aplicaciones en el entorno local con el proxy de aplicación.

- Asigne usuarios B2B de Microsoft Entra a la aplicación SAML.

Una vez completados los pasos anteriores, la aplicación debería estar en funcionamiento. Para probar el acceso B2B de Microsoft Entra:

- Abra un explorador y vaya a la dirección URL externa que creó al publicar la aplicación.

- Inicie sesión con la cuenta de B2B de Microsoft Entra que ha asignado a la aplicación. Debería poder abrir la aplicación y acceder a ella con el inicio de sesión único.

Acceso a aplicaciones IWA y KCD

Para proporcionar a los usuarios B2B acceso a las aplicaciones locales que están protegidas con la autenticación integrada de Windows y la delegación restringida de Kerberos, necesita los siguientes componentes:

Autenticación a través del proxy de aplicación de Microsoft Entra. Los usuarios B2B deben poder autenticarse en la aplicación local. Para ello, debe publicar la aplicación local a través del proxy de aplicación de Microsoft Entra. Para más información, consulte el Tutorial: Adición de una aplicación local para el acceso remoto mediante Application Proxy.

Autorización mediante un objeto de usuario B2B en el directorio local. La aplicación debe poder realizar comprobaciones de acceso de usuario y conceder acceso a los recursos correctos. IWA y KCD requieren un objeto de usuario en Windows Server Active Directory local para realizar esta autorización. Como se describe en Cómo funciona el inicio de sesión único con KCD, Application Proxy necesita este objeto de usuario para suplantar al usuario y obtener un token de Kerberos para la aplicación.

Nota:

Al configurar el proxy de aplicación de Microsoft Entra, asegúrese de que la opción Identidad de inicio de sesión delegada esté establecida en Nombre principal del usuario (valor predeterminado) en la configuración de autenticación integrada de Windows (IWA).

En el escenario de usuario B2B, hay dos métodos que se pueden usar para crear los objetos de usuario invitado que son necesarios para la autorización en el directorio local:

- Microsoft Identity Manager (MIM) y el agente de administración de MIM para Microsoft Graph.

- Un script de PowerShell, que es una solución más ligera que no requiere MIM.

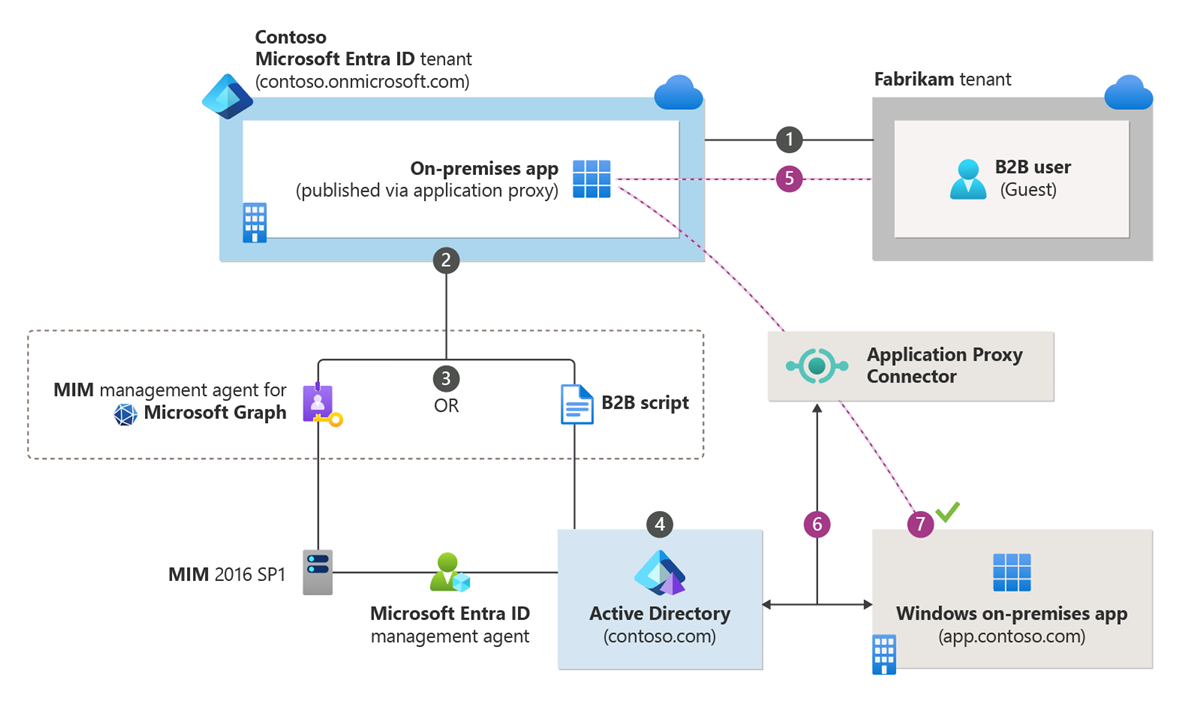

En el siguiente diagrama se proporciona información general de alto nivel de cómo funcionan juntos el proxy de aplicación de Microsoft Entra y la generación del objeto de usuario B2B en el directorio local para conceder a los usuarios B2B acceso a sus aplicaciones locales IWA y KCD. Los pasos numerados se describen en detalle más adelante en el diagrama.

- Se invita a un usuario de una organización asociada (el inquilino de Fabrikam) al inquilino de Contoso.

- Se crea un objeto de usuario invitado en el inquilino de Contoso (por ejemplo, un objeto de usuario con un UPN de guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- El invitado de Fabrikam se importa desde Contoso mediante MIM o el script de PowerShell para B2B.

- Se crea una representación o "huella" del objeto de usuario invitado de Fabrikam (Guest#EXT#) en el directorio local, Contoso.com, mediante MIM o el script de PowerShell para B2B.

- El usuario invitado accede a la aplicación local, app.contoso.com.

- La solicitud de autenticación se autoriza mediante Application Proxy, por medio de la delegación restringida de Kerberos.

- Dado que el objeto de usuario invitado existe localmente, la autenticación se realiza correctamente.

Directivas de administración del ciclo de vida

Puede administrar los objetos de usuario B2B locales mediante directivas de administración del ciclo de vida. Por ejemplo:

- Puede configurar directivas de autenticación multifactor (MFA) para el usuario invitado para que se use MFA durante la autenticación de Application Proxy. Para más información, consulte Acceso condicional para usuarios de colaboración B2B.

- Cualquier patrocinio, revisión de acceso, verificación de cuenta, etc. que se realice sobre el usuario B2B en la nube se aplica a los usuarios locales. Por ejemplo, si se elimina el usuario en la nube mediante las directivas de administración del ciclo de vida, también se elimina el usuario local mediante la sincronización MIM o el script de B2B de Microsoft Entra. Para obtener más información, consulte Administración del acceso de los invitados con las revisiones de acceso de Microsoft Entra.

Creación de objetos de usuario invitado B2B mediante un script de B2B de Microsoft Entra

Puede usar un script de ejemplo B2B de Microsoft Entra para crear cuentas de Microsoft Entra secundarias sincronizadas desde cuentas B2B de Microsoft Entra. A continuación, puede usar las cuentas sombra para las aplicaciones locales que usan KCD.

Creación de objetos de usuario invitado B2B mediante MIM

Puede usar MIM y el conector de MIM para Microsoft Graph para crear los objetos de usuario invitado en el directorio local. Para obtener más información, consulte Colaboración B2B de Microsoft Entra con Microsoft Identity Manager (MIM) 2016 SP1 con Azure Application Proxy.

Consideraciones sobre licencias

Asegúrese de que tiene las licencias de acceso de cliente (CAL) correctas o conectores externos para los usuarios invitados externos que acceden a aplicaciones locales o cuyas identidades se administran de forma local. Para más información, consulte la sección "External Connector" de Licencias de acceso de cliente y licencias de administración. Hable con su representante o distribuidor local de Microsoft para informarse sobre sus necesidades concretas de licencia.