Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:  Inquilinos de personal

Inquilinos de personal  Inquilinos externos (más información)

Inquilinos externos (más información)

Sugerencia

Este artículo se aplica a la colaboración B2B en los inquilinos de recursos de trabajo. Para obtener más información sobre inquilinos externos, consulte Métodos de autenticación y proveedores de identidades en inquilinos externos.

Un proveedor de identidades (IdP) crea, mantiene y administra la información de identidad al tiempo que proporciona servicios de autenticación a las aplicaciones. Al compartir aplicaciones y recursos con usuarios externos, Microsoft Entra ID es el proveedor de identidades predeterminado para el uso compartido. Si invita a un usuario externo que ya tiene una cuenta de Microsoft Entra o de Microsoft, este pueden iniciar sesión automáticamente sin tener que realizar ninguna configuración adicional.

Id. externa ofrece una variedad de proveedores de identidades.

Cuentas de Microsoft Entra: los usuarios invitados pueden usar sus cuentas profesionales o educativas de Microsoft Entra para canjear las invitaciones de colaboración B2B o completar los flujos de usuario de registro. Microsoft Entra ID es uno de los proveedores de identidades permitidos de forma predeterminada. Para que este proveedor de identidades esté disponible para los flujos de usuario, no es necesario realizar ninguna otra configuración.

Cuentas Microsoft: los usuarios invitados pueden usar su propia cuenta Microsoft (MSA) personal para canjear las invitaciones de colaboración B2B. Al configurar un flujo de usuarios de registro de autoservicio, puede agregar la Cuenta Microsoft como uno de los proveedores de identidades permitidos. Para que este proveedor de identidades esté disponible para los flujos de usuario, no es necesario realizar ninguna otra configuración.

Código de acceso de un solo uso por correo electrónico: cuando un usuario invitado canjea una invitación o accede a un recurso compartido, puede solicitar un código temporal. Este código se envía a su dirección de correo electrónico. A continuación, introducen este código para continuar con el inicio de sesión. La característica de código de acceso de un solo uso por correo electrónico autentica a los usuarios invitados B2B cuando no pueden autenticarse por otros medios. Al configurar un flujo de registro de usuarios en autoservicio, puede añadir Código de Acceso de un Solo Uso por Correo Electrónico como uno de los proveedores de identidad permitidos. Alguna configuración es necesaria; consulte Autenticación mediante un código de acceso de un solo uso por correo electrónico.

Google: La federación de Google permite a usuarios externos canjear invitaciones que les haya enviado si inician sesión en sus aplicaciones con sus propias cuentas de Gmail. La federación de Google también se puede usar en los flujos de usuario de registro de autoservicio. Consulte cómo agregar Google como proveedor de identidades.

Importante

- A partir del 12 de julio de 2021, si los clientes de Microsoft Entra B2B configuran nuevas integraciones de Google para usarlas con el registro de autoservicio para sus aplicaciones personalizadas o de línea de negocio, la autenticación con identidades de Google no funcionará hasta que las autenticaciones se muevan a vistas web del sistema. Más información.

- El 30 de septiembre de 2021, Google desaprobó la compatibilidad con el inicio de sesión a través de vistas web integradas. Si sus aplicaciones autentican a los usuarios con una vista web insertada y va a usar la federación de Google con Azure AD B2C o Microsoft Entra B2B para las invitaciones de usuarios externos o el registro de autoservicio, los usuarios de Google Gmail no podrán autenticarse. Más información.

Facebook: al compilar una aplicación, puede configurar el registro de autoservicio y habilitar la federación de Facebook para que los usuarios puedan suscribirse a la aplicación con sus propias cuentas de Facebook. Facebook solo se puede usar para flujos de usuario de registro de autoservicio y no está disponible como una opción de inicio de sesión cuando los usuarios canjean las invitaciones que les envíe. Consulte cómo agregar Facebook como proveedor de identidades.

Federación con un proveedor de identidades de SAML/WS-Fed: también puede configurar la federación con cualquier IdP externo que admita los protocolos SAML o WS-Fed. SAML/WS-Fed federación de IdP permite a los usuarios externos usar sus propias cuentas administradas por IdP para iniciar sesión en sus aplicaciones o recursos, sin tener que crear nuevas credenciales de Microsoft Entra. Para obtener más información, consulte SAML/WS-Fed proveedores de identidades. Para conocer los pasos de configuración detallados, consulte Incorporación de federación con proveedoresde identidades SAML/WS-Fed.

Para configurar la federación con Google, Facebook o un proveedor de identidades SAML/WS-Fed, debe ser al menos un administrador de proveedor de identidades externo en su entorno de Microsoft Entra.

Adición de proveedores de identidades sociales

Microsoft Entra ID está habilitado de forma predeterminada para el registro de autoservicio, por lo que los usuarios siempre tienen la opción de registrarse con una cuenta de Microsoft Entra. Sin embargo, puede habilitar otros proveedores de identidades, por ejemplo, los proveedores de identidades sociales, como Google o Facebook. Para configurar proveedores de identidades sociales en el inquilino de Microsoft Entra, va a crear una aplicación en el proveedor de identidades y configurar las credenciales. Obtendrá un id. de la aplicación o de cliente y un secreto de cliente o de aplicación, que puede agregar a su inquilino de Microsoft Entra.

Una vez que haya agregado un proveedor de identidades a su inquilino de Microsoft Entra:

Cuando invite a un usuario externo a las aplicaciones o recursos de la organización, el usuario externo puede iniciar sesión con la cuenta que tenga con ese proveedor de identidades.

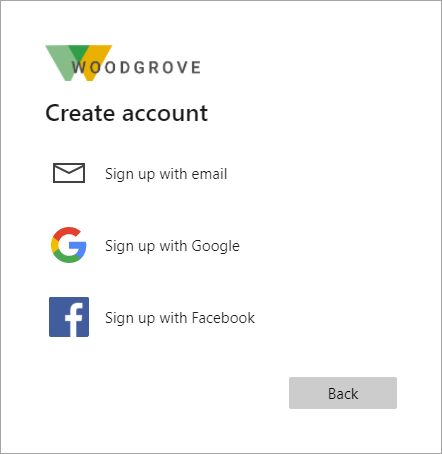

Al habilitar el registro de autoservicio para las aplicaciones, los usuarios externos pueden registrarse en las aplicaciones con las cuentas de los proveedores de identidades que haya agregado. Dichos usuarios podrán seleccionar una de las opciones de proveedores de identidades sociales que estén disponibles en la página de registro:

Para conseguir una experiencia de inicio de sesión óptima, fedérese con los proveedores de identidades siempre que sea posible para que pueda proporcionar a sus invitados una experiencia de inicio de sesión sin problemas cuando accedan a las aplicaciones.

Pasos siguientes

Para obtener información sobre cómo agregar proveedores de identidades para iniciar sesión en las aplicaciones, consulte los siguientes artículos:

- Adición de la autenticación con código de acceso de un solo uso por correo electrónico

- Adición de Google como proveedor de identidades social permitido

- Agregar Facebook como proveedor de identidades sociales permitido

- Añadir federación con proveedores de identidad SAML/WS-Fed