Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a: inquilinos de personal

inquilinos de personal  inquilinos externos (más información)

inquilinos externos (más información)

El inquilino de Microsoft Entra se puede federar directamente con organizaciones externas que usan un proveedor de identidades (IdP) de SAML o WS-Fed. Los usuarios de la organización externa pueden usar sus propias cuentas administradas por IdP para iniciar sesión en sus aplicaciones o recursos, ya sea durante el canje de invitación o el registro de autoservicio, sin tener que crear nuevas credenciales de Microsoft Entra. El usuario se redirige a su IdP al registrarse o iniciar sesión en la aplicación y, a continuación, se devuelve a Microsoft Entra una vez que inicie sesión correctamente.

Prerrequisitos

- Revise las consideraciones de configuración en los proveedores de identidad SAML/WS-Fed.

- Un inquilino de recursos o un inquilinoexterno.

Cómo configurar la federación de IdP de SAML/WS-Fed

Paso 1: Determinación de si el asociado necesita actualizar sus registros de texto DNS

Siga estos pasos para determinar si el asociado necesita actualizar sus registros DNS para habilitar la federación con usted.

Compruebe la dirección URL de autenticación pasiva del IdP del asociado para ver si el dominio coincide con el dominio de destino o un host dentro del dominio de destino. Es decir, al configurar la federación para

fabrikam.com:- Si el punto de conexión de autenticación pasiva es

https://fabrikam.comohttps://sts.fabrikam.com/adfs(un host del mismo dominio), no se necesita ningún cambio de DNS. - Si el punto de conexión de autenticación pasiva es

https://fabrikamconglomerate.com/adfsohttps://fabrikam.co.uk/adfs, el dominio no coincide con el dominio fabrikam.com, por lo que el asociado tiene que agregar un registro de texto para la dirección URL de autenticación a su configuración DNS.

- Si el punto de conexión de autenticación pasiva es

Si se necesitan cambios de DNS en función del paso anterior, pida al asociado que agregue un registro TXT a los registros DNS de su dominio, como en el ejemplo siguiente:

fabrikam.com. IN TXT DirectFedAuthUrl=https://fabrikamconglomerate.com/adfs

Paso 2: Configura el IdP de la organización asociada

A continuación, la organización asociada debe configurar su proveedor de identidades con las notificaciones necesarias y las confianzas de los usuarios de confianza. Para que la federación funcione correctamente, Microsoft Entra External ID requiere que el IdP externo envíe determinados atributos y notificaciones, que se deben configurar en el IdP externo.

Nota:

Para ilustrar cómo configurar un IDP de SAML oWS-Fed para la federación, usamos los Servicios de federación de Active Directory (AD FS) como ejemplo. Vea el artículo Configure SAML/WS-Fed IdP Federation with AD FS, que da ejemplos de cómo configurar AD FS como un proveedor de identidad (IdP) de SAML 2.0 o WS-Fed en preparación para la federación.

Para configurar un proveedor de identidades de SAML 2.0

Id. externa de Microsoft Entra requiere la respuesta SAML 2.0 del IdP externo para incluir atributos y notificaciones específicos. Los atributos y reclamaciones necesarios se pueden configurar en el IdP externo mediante:

- Vinculación al archivo XML del servicio de token de seguridad en línea o

- Escribir manualmente los valores

Consulte las tablas siguientes para conocer los valores necesarios.

Nota:

Asegúrese de que el valor coincide con la nube para la que está configurando la federación externa.

Tabla 1. Atributos necesarios para la respuesta SAML 2.0 del IdP.

| Atributo | Valor de un inquilino de recursos | Valor de un inquilino externo |

|---|---|---|

| AssertionConsumerService | https://login.microsoftonline.com/login.srf |

https://<tenantID>.ciamlogin.com/login.srf |

| Público |

https://login.microsoftonline.com/<tenant ID>/ (Recomendado) Reemplace <tenant ID> por el identificador del inquilino de Microsoft Entra con el que va a configurar la federación.En la solicitud SAML enviada por Microsoft Entra ID para las federaciones externas, la dirección URL del emisor es un punto de conexión con inquilinos (por ejemplo, https://login.microsoftonline.com/<tenant ID>/). En el caso de las nuevas federaciones, se recomienda que todos nuestros asociados establezcan la audiencia del IdP basado en SAML o WS-Fed en un punto de conexión con inquilinos. Cualquier federación existente configurada con el punto de conexión global (por ejemplo, urn:federation:MicrosoftOnline) sigue funcionando, pero las nuevas federaciones dejan de funcionar si el IdP externo espera una URL del emisor global en la solicitud SAML enviada por Microsoft Entra ID. |

https://login.microsoftonline.com/<tenant ID>/Reemplace <tenant ID> por el identificador del inquilino de Microsoft Entra con el que va a configurar la federación. |

| Emisor | El URI del emisor del IdP del asociado, por ejemplo http://www.example.com/exk10l6w90DHM0yi... |

El URI del emisor del IdP del asociado, por ejemplo http://www.example.com/exk10l6w90DHM0yi... |

Tabla 2. Declaraciones necesarias para el token SAML 2.0 emitido por el IdP.

| Nombre del atributo | Valor |

|---|---|

| Formato de NameID | urn:oasis:names:tc:SAML:2.0:nameid-format:persistent |

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

La dirección de correo electrónico del usuario |

Para configurar un proveedor de identidades WS-Fed

El ID externo de Microsoft Entra requiere que el mensaje WS-Fed del IdP externo incluya atributos y reclamaciones específicos. Los atributos y reclamaciones necesarios se pueden configurar en el IdP externo mediante:

- Vinculación al archivo XML del servicio de token de seguridad en línea o

- Escribir manualmente los valores

Nota:

Actualmente, los dos proveedores de WS-Fed que se han probado para la compatibilidad con el id. de Microsoft Entra son AD FS y Shibboleth.

Atributos y notificaciones de WS-Fed necesarios

En las tablas siguientes se muestran los requisitos de los atributos y las notificaciones específicos que se deben configurar en el proveedor de identidades de terceros que usa WS-Fed. Para configurar la federación, se deben recibir los siguientes atributos en el mensaje de WS-Fed del IdP. Estos atributos se pueden configurar mediante la vinculación con el archivo XML del servicio de token de seguridad en línea o la introducción manual.

Consulte las tablas siguientes para conocer los valores necesarios.

Nota:

Asegúrese de que el valor coincide con la nube para la que está configurando la federación externa.

Tabla 3. Atributos necesarios en el mensaje WS-Fed del IdP.

| Atributo | Valor de un inquilino de recursos | Valor de un inquilino externo |

|---|---|---|

| PuntoFinalDeSolicitantePasivo | https://login.microsoftonline.com/login.srf |

https://<tenantID>.ciamlogin.com/login.srf |

| Público |

https://login.microsoftonline.com/<tenant ID>/ (Recomendado) Reemplace <tenant ID> por el identificador del inquilino de Microsoft Entra con el que va a configurar la federación.En la solicitud SAML enviada por Microsoft Entra ID para las federaciones externas, la dirección URL del emisor es un punto de conexión con inquilinos (por ejemplo, https://login.microsoftonline.com/<tenant ID>/). En el caso de las nuevas federaciones, se recomienda que todos nuestros asociados establezcan la audiencia del IdP basado en SAML o WS-Fed en un punto de conexión con inquilinos. Cualquier federación existente configurada con el punto de conexión global (por ejemplo, urn:federation:MicrosoftOnline) sigue funcionando, pero las nuevas federaciones dejan de funcionar si el IdP externo espera una URL del emisor global en la solicitud SAML enviada por Microsoft Entra ID. |

https://login.microsoftonline.com/<tenant ID>/ Reemplace <tenant ID> por el identificador del inquilino de Microsoft Entra con el que va a configurar la federación. |

| Emisor | El URI del emisor del IdP del asociado, por ejemplo http://www.example.com/exk10l6w90DHM0yi... |

El URI del emisor del IdP del asociado, por ejemplo http://www.example.com/exk10l6w90DHM0yi... |

Tabla 4. Las notificaciones necesarias para el token de WS-Fed emitido por el proveedor de identidades.

| Atributo | Valor |

|---|---|

| ImmutableID | http://schemas.microsoft.com/LiveID/Federation/2008/05/ImmutableID |

| dirección de correo electrónico | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress |

Paso 3: Configurar la federación de IdP SAML/WS-Fed en Microsoft Entra External ID

A continuación, configure la federación con el IdP configurado en el paso 1 en Microsoft Entra External ID. Usted puede utilizar el centro de administración de Microsoft Entra o la Microsoft Graph API. Pueden pasar de 5 a 10 minutos antes de que la directiva de la federación entre en vigor. Durante este tiempo, no intente completar el registro de autoservicio ni canjee una invitación para el dominio de federación. Los atributos siguientes son necesarios:

- URI del emisor del IdP del asociado

- Punto final de autenticación pasiva del IdP de socio (solo se admite https)

- Certificado

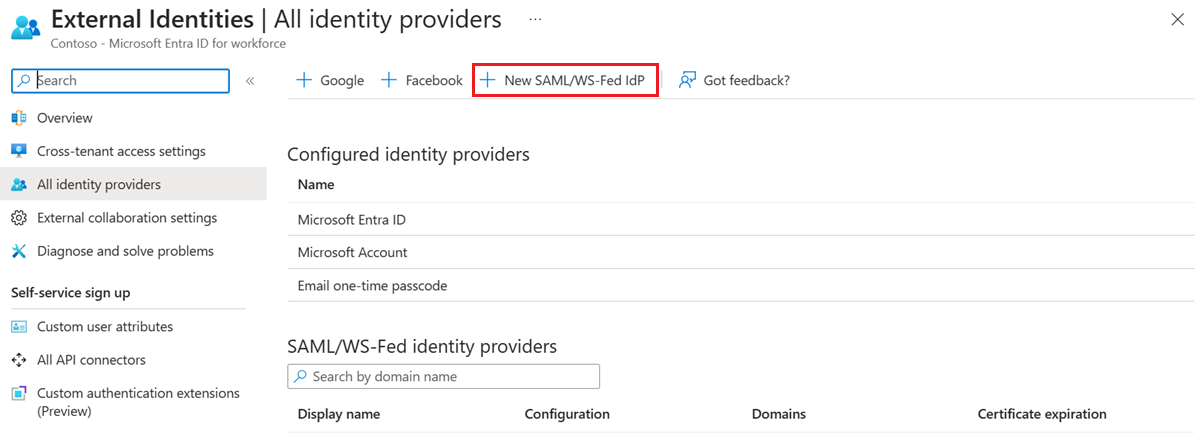

Para agregar el IdP al inquilino en el Centro de administración de Microsoft Entra

Inicie sesión en el centro de administración de Microsoft Entra como Administrador del proveedor de identidades externo como mínimo.

Si tiene acceso a varios arrendatarios, use el icono de

Configuración en el menú superior y cambie al inquilino desde el menú de Directorios.

Configuración en el menú superior y cambie al inquilino desde el menú de Directorios.Navega a Entra ID>Identidades externas>Todos los proveedores de identidades.

Seleccione la pestaña Personalizado y, a continuación, seleccione Agregar>SAML/WS-Fed.

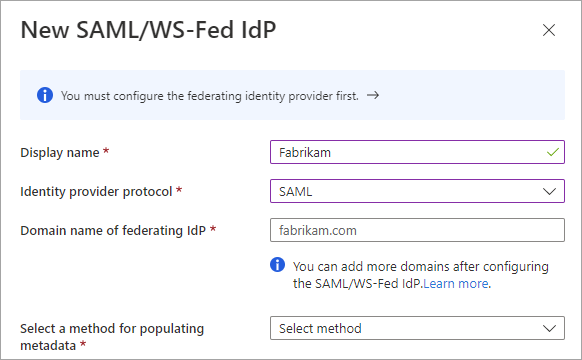

En la página Nuevo IdP de SAML/WS-Fed, escriba lo siguiente:

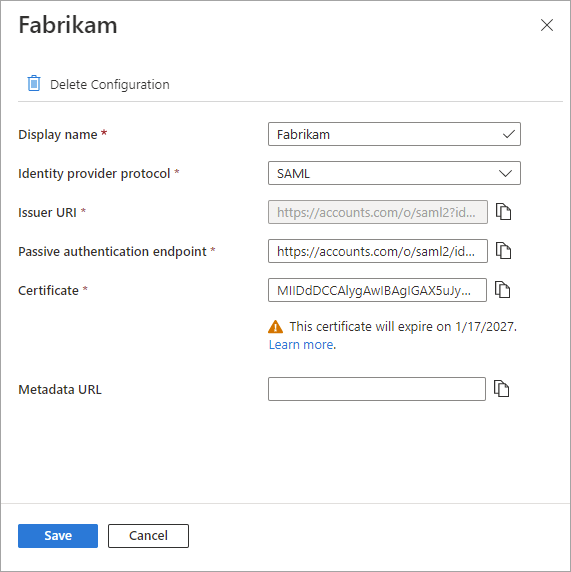

- Nombre para mostrar: escriba un nombre para ayudarle a identificar el IdP del asociado.

- Protocolo del proveedor de identidades: seleccione SAML o WS-Fed.

- Nombre de dominio del IdP de federación: escriba el nombre de dominio de destino del IdP del asociado para la federación. Durante esta configuración inicial, escriba solo un nombre de dominio. Puede agregar más dominios más tarde.

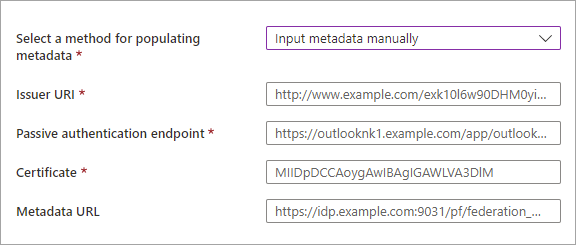

Seleccione un método para rellenar los metadatos. Si tiene un archivo que contiene los metadatos, puede rellenar automáticamente los campos seleccionando Analizar el archivo de metadatos y navegando hasta el archivo. O bien, puede seleccionar Introducir metadatos manualmente y escribir la siguiente información:

- El Identificador URI del emisor del IdP de SAML del asociado o el Id. de entidad del IdP de WS-Fed del asociado.

- El Punto de conexión de autenticación pasiva del IdP de SAML del asociado o el Punto de conexión del solicitante pasivo del IdP de WS-Fed del asociado.

- Certificado: identificador de certificado de firma.

- Dirección URL de metadatos: la ubicación de los metadatos del IdP para la renovación automática del certificado de firma.

Nota:

La dirección URL de metadatos es opcional. Sin embargo, se recomienda encarecidamente. Si proporciona la dirección URL de metadatos, Microsoft Entra ID puede renovar automáticamente el certificado de firma cuando expire. Si el certificado rota por cualquier razón antes de expirar o si no proporciona una dirección URL de metadatos, Microsoft Entra ID no puede renovarlo. En este caso, deberá actualizar manualmente el certificado de firma.

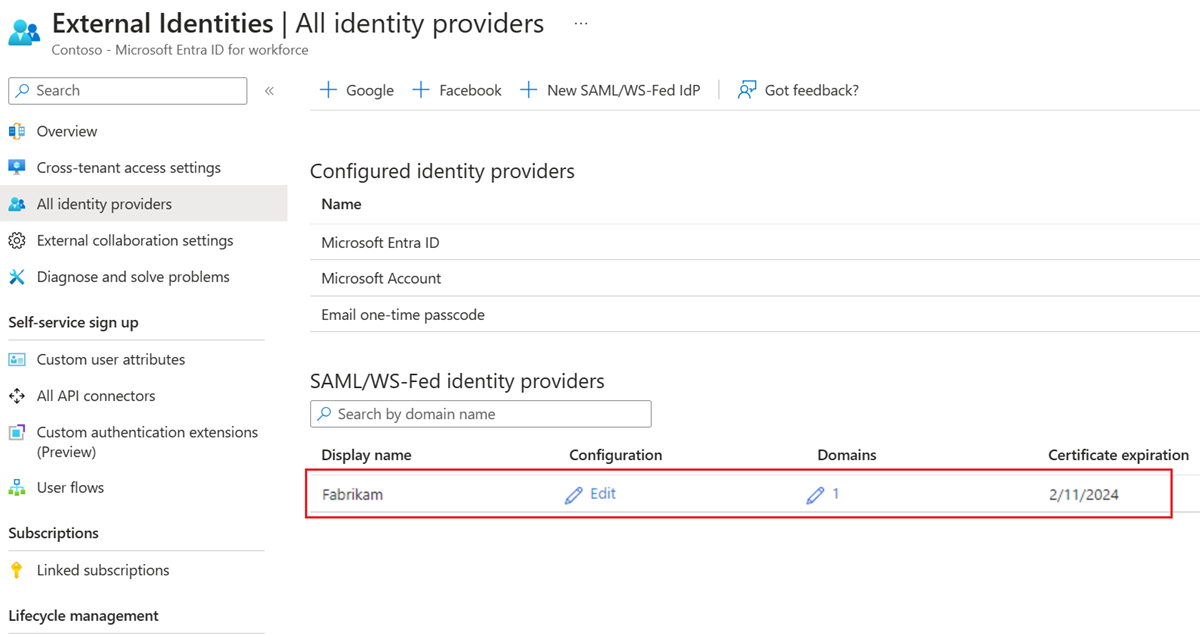

Seleccione Guardar. El proveedor de identidades se agrega a la lista de proveedores de identidades de SAML/WS-Fed.

(Opcional) Para agregar más nombres de dominio a este proveedor de identidades de federación:

Para configurar la federación mediante Microsoft Graph API

Puede usar el tipo de recurso samlOrWsFedExternalDomainFederation de Microsoft Graph API para configurar la federación con un proveedor de identidades que admita el protocolo SAML o WS-Fed.

Paso 4: Configurar el orden de canje (colaboración B2B en inquilinos de recursos)

Si va a configurar la federación en el inquilino del personal para la colaboración B2B con un dominio comprobado, asegúrese de que el IdP federado se usa primero durante el canje de invitación. Configure el orden de canje en la configuración de acceso entre inquilinos para la colaboración B2B entrante. Mueva los proveedores de identidades de SAML/WS-Fed a la parte superior de la lista de proveedores de identidades principales para priorizar el canje con el IdP federado.

Puede probar la configuración de federación invitando a un nuevo usuario invitado B2B. Para obtener más información, consulte Agregar usuarios de colaboración B2B de Microsoft Entra en el Centro de administración de Microsoft Entra.

Nota:

Puede configurar el pedido de canje de invitación mediante la API rest de Microsoft Graph (versión beta). Consulte ejemplo 2: Actualizar la configuración de canje de invitación predeterminada en la documentación de referencia de Microsoft Graph.

Actualización del certificado o los detalles de configuración

En la página Todos los proveedores de identidades, puede ver la lista de proveedores de identidades de SAML/WS-Fed configurados y sus fechas de expiración del certificado. En esta lista, puede renovar certificados y modificar otros detalles de la configuración.

Inicie sesión en el centro de administración de Microsoft Entra como Administrador del proveedor de identidades externo como mínimo.

Navega a Entra ID>Identidades externas>Todos los proveedores de identidades.

Seleccione la pestaña Personalizado.

Desplácese hasta un proveedor de identidades en la lista o use el cuadro de búsqueda.

Para actualizar el certificado o modificar detalles de la configuración:

- En la columna Configuración del proveedor de identidades, seleccione el vínculo Editar.

- En la página de configuración, modifique cualquiera de los detalles siguientes:

- Nombre visible: Nombre visible de la organización del socio.

- Protocolo del proveedor de identidades: seleccione SAML o WS-Fed.

- Punto de conexión de autenticación pasiva: el punto de conexión del solicitante pasivo del IdP del asociado.

- Certificado: el identificador del certificado de firma. Para renovarlo, escriba un nuevo identificador de certificado.

- Dirección URL de metadatos: la dirección URL que contiene los metadatos del asociado, que se usa para la renovación automática del certificado de firma.

- Seleccione Guardar.

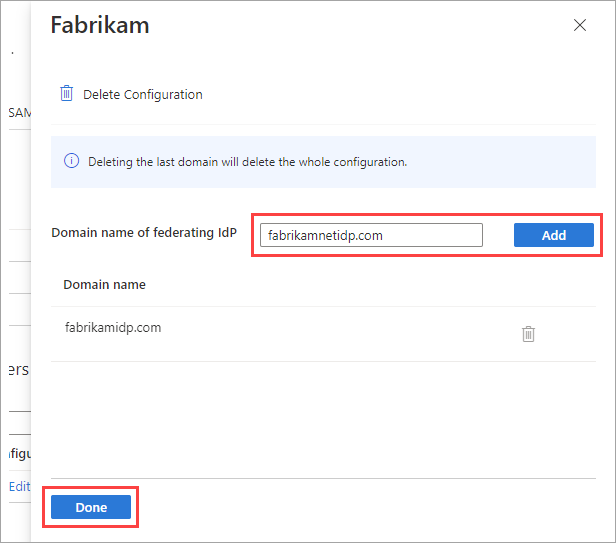

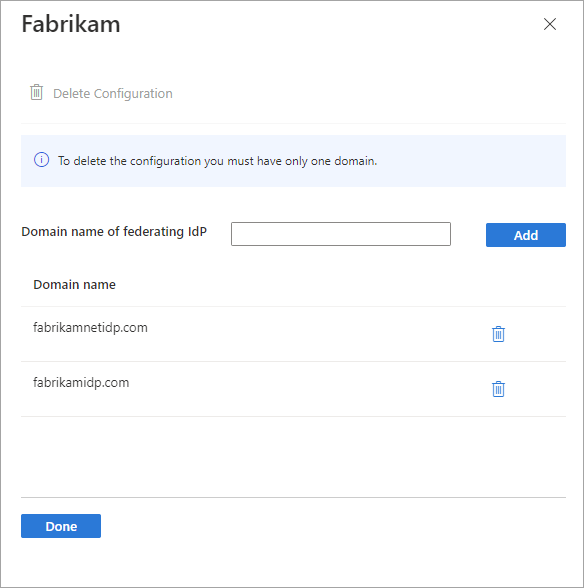

Para editar los dominios vinculados al asociado, seleccione el vínculo de la columna Dominios. En el panel de detalles del dominio:

- Para agregar un dominio, escriba el nombre de dominio junto a Nombre de dominio del IdP de federación y, a continuación, seleccione Agregar. Repita para cada dominio que quiera agregar.

- Para eliminar un dominio, seleccione el icono para eliminar situado junto al dominio.

- Cuando haya finalizado, seleccione Listo.

Nota:

Para quitar la federación con un asociado, elimine primero todos los dominios excepto uno y, a continuación, siga los pasos de la sección siguiente.

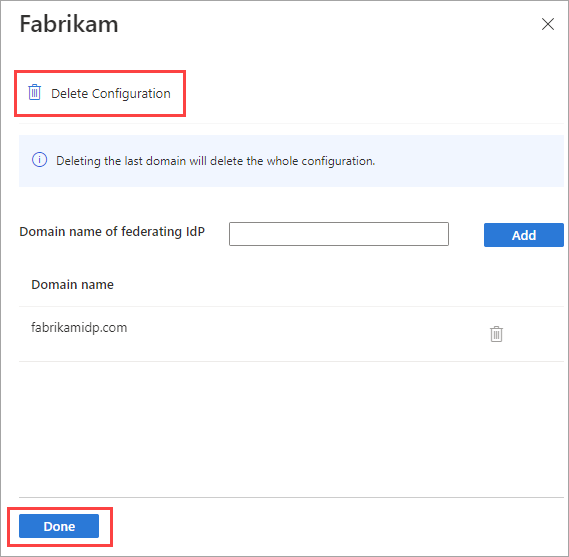

Cómo eliminar la federación

Puede eliminar la configuración de la federación. Si lo hace, los usuarios invitados de federación que ya canjearon sus invitaciones no podrán iniciar sesión. Sin embargo, puede concederles acceso de nuevo a sus recursos al restablecer el estado de canje. Para quitar una configuración de un IdP en el Centro de administración de Microsoft Entra:

Inicie sesión en el centro de administración de Microsoft Entra como Administrador del proveedor de identidades externo como mínimo.

Navega a Entra ID>Identidades externas>Todos los proveedores de identidades.

Seleccione la pestaña Personalizado y desplácese hasta el proveedor de identidades de la lista o use el cuadro de búsqueda.

Seleccione el vínculo de la columna Dominios para ver los detalles del dominio del IdP.

Elimine todos los dominios menos uno de la lista Nombre de dominio.

Seleccione Eliminar configuración y, a continuación, seleccione Listo.

Seleccione Aceptar para confirmar la eliminación.

También puede eliminar la federación mediante el tipo de recurso samlOrWsFedExternalDomainFederation de Microsoft Graph API.

Pasos siguientes

- Inquilinos externos:agregue el proveedor de identidades SAML/WS-Fed a un flujo de usuario.

- Inquilinos de recursos: obtenga más información sobre la experiencia de canje de invitación cuando los usuarios externos inician sesión con varios proveedores de identidades.