Administración de acceso a atributos de seguridad personalizados en Microsoft Entra ID

Para que los usuarios de su organización trabajen de forma eficaz con atributos de seguridad personalizados, debe conceder el acceso adecuado. En función de la información que tenga pensado incluir en los atributos de seguridad personalizados, es posible que quiera restringir dichos atributos o poder acceder a ellos de forma amplia en su organización. En este artículo se describe cómo administrar el acceso a atributos de seguridad personalizados.

Requisitos previos

Para administrar el acceso a atributos de seguridad personalizados, debe tener lo siguiente:

- Administrador de asignaciones de atributos

- Módulo Microsoft.Graph cuando se usa Microsoft Graph PowerShell

Importante

De forma predeterminada, el rol Administrador global y otros roles de administrador no tienen permisos para leer, definir o asignar atributos de seguridad personalizados.

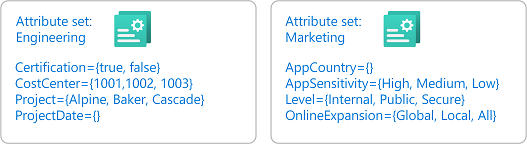

Paso 1: determinar cómo organizar los atributos

Todas las definiciones de atributos de seguridad personalizados deben formar parte de un conjunto de atributos. Un conjunto de atributos es una forma de agrupar y administrar los atributos de seguridad personalizados relacionados. Deberá determinar cómo desea agregar conjuntos de atributos para su organización. Por ejemplo, es posible que desee agregar conjuntos de atributos basados en departamentos, equipos o proyectos. La capacidad de conceder acceso a atributos de seguridad personalizados depende de cómo organice los conjuntos de atributos.

Paso 2: Identificación del ámbito necesario

Ámbito es el conjunto de recursos al que se aplica el acceso. Para los atributos de seguridad personalizados, puede asignar roles en el ámbito del inquilino o en el ámbito del conjunto de atributos. Si desea asignar un acceso amplio, puede asignar roles en el ámbito del inquilino. Sin embargo, si desea limitar el acceso a determinados conjuntos de atributos, puede asignar roles en el ámbito del conjunto de atributos.

Las asignaciones de roles de Microsoft Entra son un modelo aditivo, por lo que los permisos efectivos son la suma de las asignaciones de roles. Por ejemplo, si asigna un rol a un usuario en el ámbito del inquilino y asigna al mismo usuario el mismo rol en el ámbito del conjunto de atributos, el usuario seguirá teniendo permisos en el ámbito del inquilino.

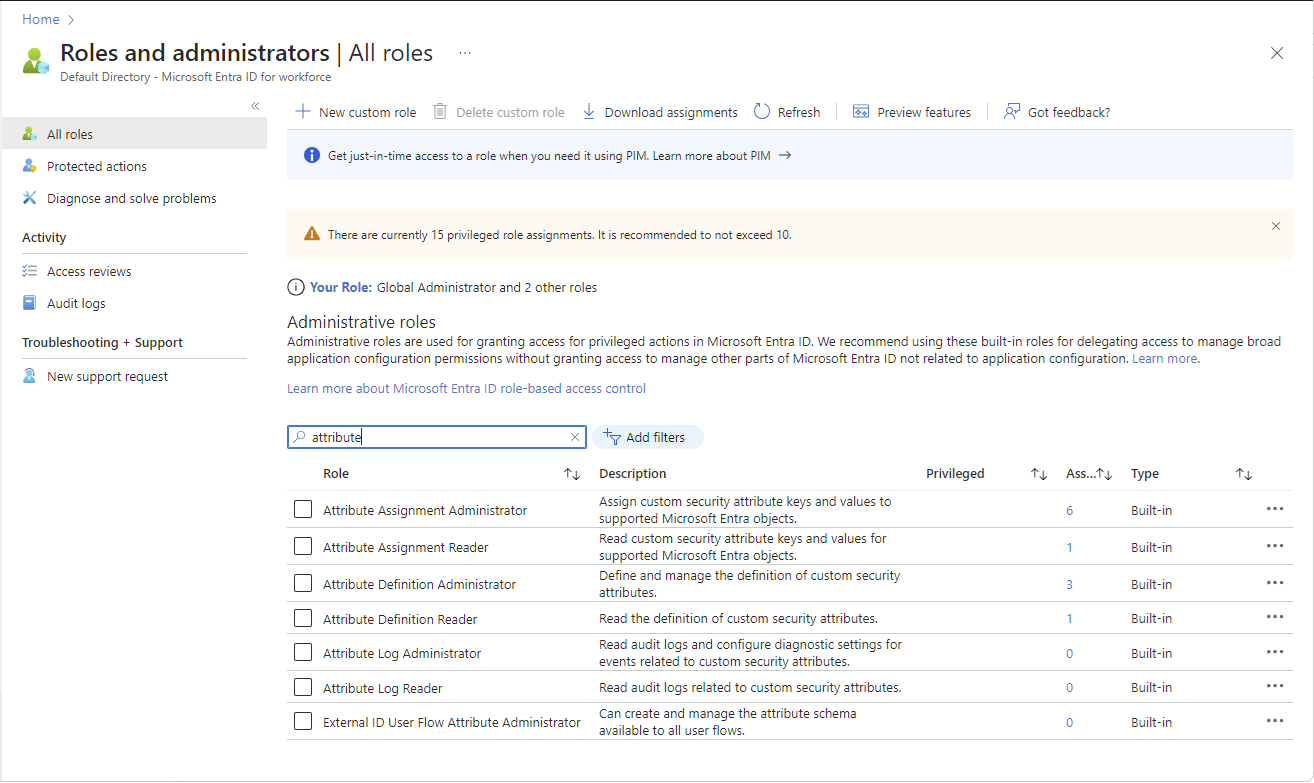

Paso 3: Revisión de los roles disponibles

Debe determinar quién necesita acceso para trabajar con atributos de seguridad personalizados en su organización. Para ayudarle a administrar el acceso a atributos de seguridad personalizados, hay cuatro roles integrados de Microsoft Entra. Si es necesario, alguien con al menos el rol administrador de roles con privilegios puede asignar estos roles.

- Administrador de definiciones de atributos

- Administrador de asignaciones de atributos

- Lector de definiciones de atributos

- Lector de asignaciones de atributos

En la tabla siguiente se proporciona una comparación de alto nivel de los roles de atributos de seguridad personalizados.

| Permiso | Administrador de definiciones de atributos | Administrador de asignaciones de atributos | Lector de definiciones de atributos | Lector de asignaciones de atributos |

|---|---|---|---|---|

| Leer conjuntos de atributos | ✅ | ✅ | ✅ | ✅ |

| Leer definiciones de atributos | ✅ | ✅ | ✅ | ✅ |

| Leer asignaciones de atributos para usuarios y aplicaciones (entidades de servicio) | ✅ | ✅ | ||

| Agregar o editar conjuntos de atributos | ✅ | |||

| Agregar, editar o desactivar definiciones de atributos | ✅ | |||

| Asignar atributos a usuarios y aplicaciones (entidades de servicio) | ✅ |

Paso 4: Determinación de la estrategia de delegación

En este paso se describen dos maneras de administrar el acceso a los atributos de seguridad personalizados. La primera consiste en administrarlas de forma centralizada y la segunda, en delegar su administración en otras personas.

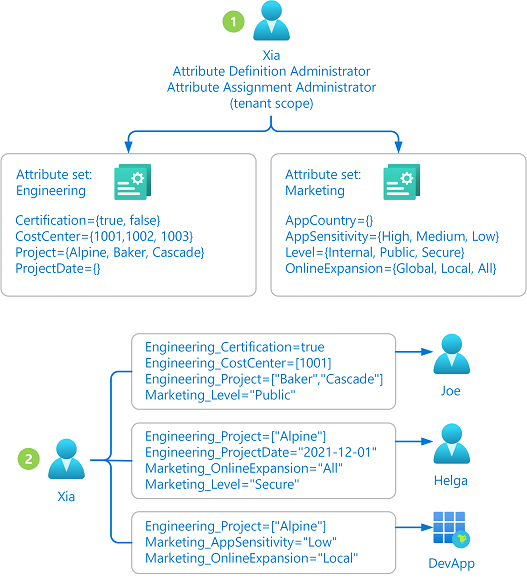

Administración centralizada de atributos

Un administrador al que se le hayan asignado los roles Administrador de definiciones de atributos y Administrador de asignaciones de atributos en el ámbito del inquilino puede administrar todos los aspectos de los atributos de seguridad personalizados. En el diagrama siguiente se muestra cómo un único administrador define y asigna los atributos de seguridad personalizados.

- El administrador (Xia) tiene los roles Administrador de definiciones de atributos y Administrador de asignaciones de atributos asignados en el ámbito del inquilino. El administrador agrega conjuntos de atributos y define atributos.

- El administrador asigna atributos a objetos de Microsoft Entra.

Administrar los atributos de forma centralizada tiene la ventaja de que pueden administrarlos uno o dos administradores. La desventaja es que el administrador puede recibir varias solicitudes para definir o asignar atributos de seguridad personalizados. En este caso, es posible que desee delegar la administración.

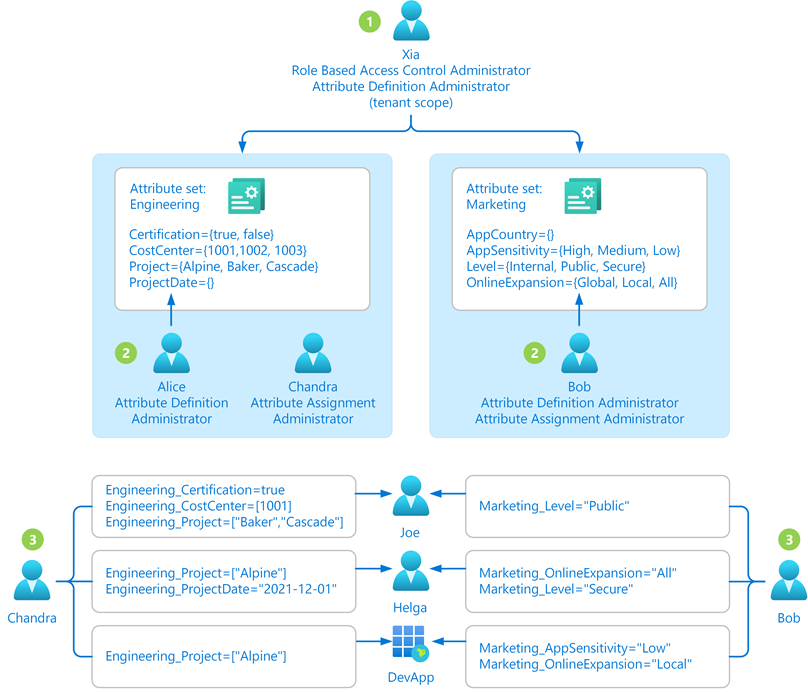

Administración de atributos con delegación

Es posible que un administrador no conozca todas las situaciones de cómo se deben definir y asignar atributos de seguridad personalizados. Normalmente son los usuarios de los respectivos departamentos, equipos o proyectos los que más conocen su área. En lugar de asignar uno o dos administradores para administrar todos los atributos de seguridad personalizados, puede delegar la administración en el ámbito del conjunto de atributos. Esto también sigue el procedimiento recomendado de privilegios mínimos para conceder solo los permisos que otros administradores necesitan para realizar su trabajo y evitar el acceso innecesario. En el diagrama siguiente se muestra cómo se puede delegar la administración de atributos de seguridad personalizados en varios administradores.

- El administrador (Xia) con el rol Administrador de definiciones de atributos asignado en el ámbito del inquilino agrega conjuntos de atributos. El administrador también tiene permisos para asignar roles a otros usuarios (administrador de roles con privilegios) y delega quién pueden leer, definir o asignar atributos de seguridad personalizados para cada conjunto de atributos.

- Los administradores de definiciones de atributos delegados (Alice y Bob) definen atributos en los conjuntos de atributos a los que se les ha concedido acceso.

- Los administradores delegados de asignación de atributos (Chandra y Bob) asignan atributos de sus conjuntos de atributos a objetos de Microsoft Entra.

Paso 5: Selección del ámbito y los roles apropiados

Una vez que comprenda mejor cómo se organizarán los atributos y quién necesita acceso, puede seleccionar el ámbito y los roles adecuados de los atributos de seguridad personalizados. La tabla siguiente puede ayudarle con la selección.

| Quiero conceder este acceso | Asigne este rol | Ámbito |

|---|---|---|

|

Administrador de definiciones de atributos | Inquilino |

|

Administrador de definiciones de atributos | Conjunto de atributos |

|

Administrador de asignaciones de atributos | Inquilino |

|

Administrador de asignaciones de atributos | Conjunto de atributos |

|

Lector de definiciones de atributos | Inquilino |

|

Lector de definiciones de atributos | Conjunto de atributos |

|

Lector de asignaciones de atributos | Inquilino |

|

Lector de asignaciones de atributos | Conjunto de atributos |

Paso 6: Asignación de roles

A fin de conceder acceso a las personas adecuadas, siga estos pasos para asignar uno de los roles de atributos de seguridad personalizados.

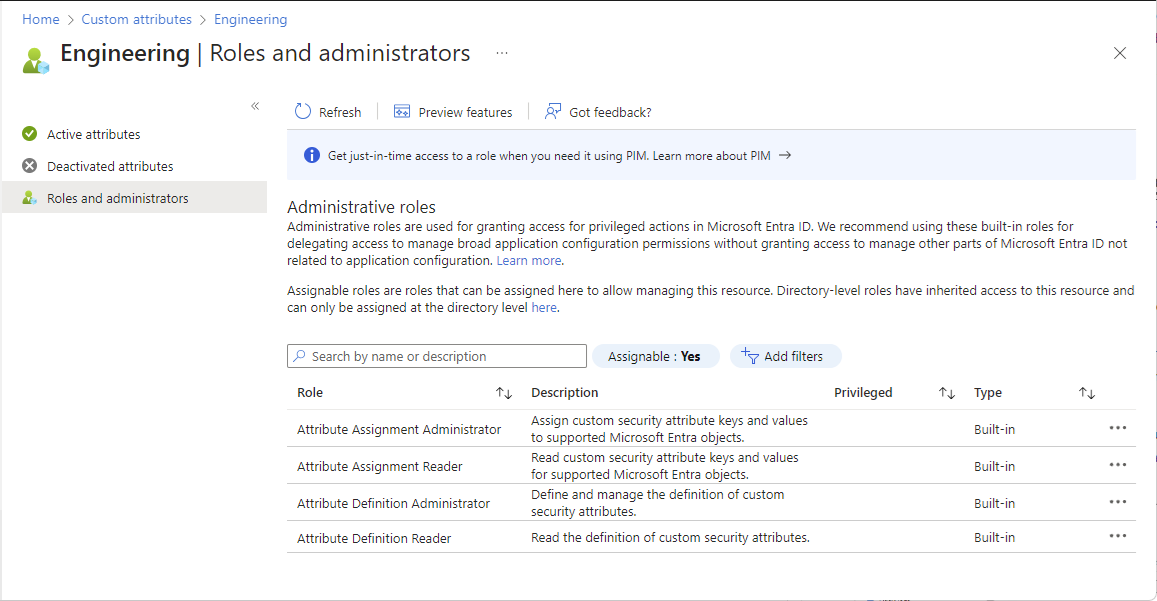

Asignación de roles en el ámbito del conjunto de atributos

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

En los ejemplos siguientes se muestra cómo asignar un rol de atributo de seguridad personalizado a una entidad de seguridad en un ámbito de conjunto de atributos denominado Engineering.

Inicie sesión en el centro de administración de Microsoft Entra como administrador de asignaciones de atributos.

Vaya a Protección>Atributos de seguridad personalizados.

Seleccione el conjunto de atributos al que desea conceder acceso.

Seleccione Roles y administradores.

Agregue asignaciones para los roles de atributos de seguridad personalizados.

Nota:

Si usa Microsoft Entra Privileged Identity Management (PIM), actualmente no se admiten las asignaciones de roles aptas en el ámbito del conjunto de atributos. Se admiten asignaciones de roles permanentes en el ámbito del conjunto de atributos.

Asignación de roles en el ámbito del inquilino

En los ejemplos siguientes se muestra cómo asignar un rol de atributo de seguridad personalizado a una entidad de seguridad en el ámbito del inquilino.

Inicie sesión en el centro de administración de Microsoft Entra como administrador de asignaciones de atributos.

Vaya a Identidad>Roles y administradores>Roles y administradores.

Agregue asignaciones para los roles de atributos de seguridad personalizados.

Registros de auditoría de atributos de seguridad personalizados

En ciertas ocasiones, necesita obtener información acerca de los cambios de los atributos de seguridad personalizados para fines de auditoría o de solución de problemas. Cada vez que alguien realice cambios en definiciones o asignaciones, las actividades se registran.

Los registros de auditoría de atributos de seguridad personalizados proporcionan el historial de actividades relacionadas con atributos de seguridad personalizados, como agregar una nueva definición o asignar un valor de atributo a un usuario. A continuación se incluyen las actividades relacionadas con los atributos de seguridad personalizados que se registran:

- Agregar un conjunto de atributos

- Adición de una definición de atributo de seguridad personalizada en un conjunto de atributos

- Actualizar un conjunto de atributos

- Actualización de valores de atributo asignados a un servicePrincipal

- Actualización de valores de atributo asignados a un usuario

- Actualización de la definición de atributo de seguridad personalizada en un conjunto de atributos

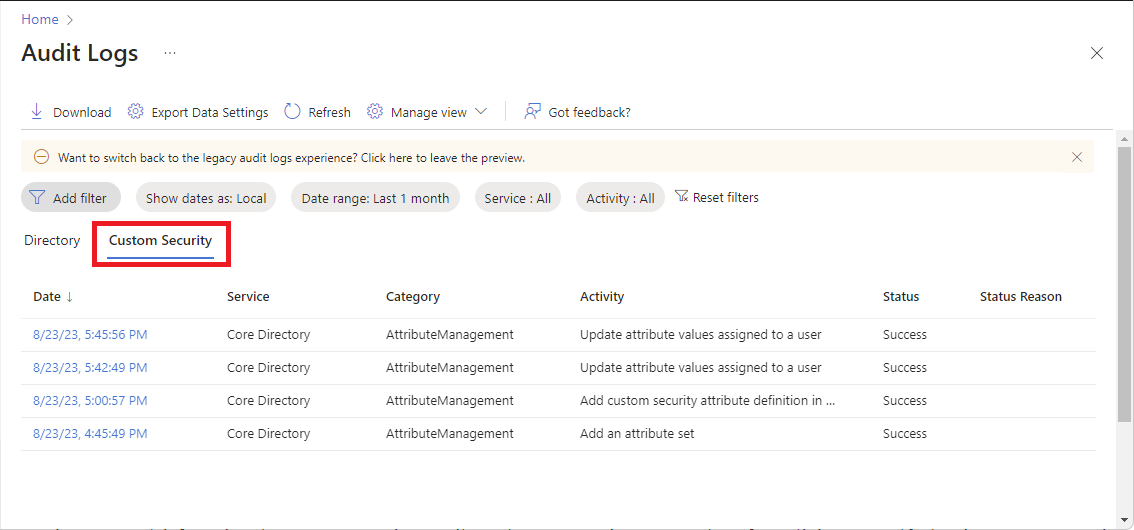

Visualización de registros de auditoría para cambios de atributos

Para ver los registros de auditoría de atributos de seguridad personalizados, inicie sesión en el Centro de administración de Microsoft Entra, vaya a registros de auditoría y seleccione seguridad personalizada. Para ver los registros de auditoría de atributos de seguridad personalizada, debe tener asignado uno de los roles siguientes. Si es necesario, alguien con al menos el rol administrador de roles con privilegios puede asignar estos roles.

Para obtener información sobre cómo obtener los registros de auditoría de atributos de seguridad personalizados mediante Microsoft Graph API, consulte el tipo de recurso customSecurityAttributeAudit. Para obtener más información, consulte Registros de auditoría de Microsoft Entra.

Configuración de diagnóstico

Para exportar registros de auditoría de atributos de seguridad personalizados a distintos destinos para su procesamiento adicional, use la configuración de diagnóstico. Para crear y configurar opciones de diagnóstico para atributos de seguridad personalizados, debe tener asignado el rol Administrador de registros de atributos.

Sugerencia

Microsoft recomienda mantener los registros de auditoría de atributos de seguridad personalizados separados de los registros de auditoría de directorio para que las asignaciones de atributos no se muestren involuntariamente.

En la siguiente captura de pantalla se muestra la configuración de diagnóstico de los atributos de seguridad personalizados. Para más información, consulte Configuración de las opciones de diagnóstico.

Cambios en el comportamiento de los registros de auditoría

Se han realizado cambios en los registros de auditoría de atributos de seguridad personalizados para la disponibilidad general que podrían afectar a las operaciones diarias. Si ha estado usando registros de auditoría de atributos de seguridad personalizados durante la versión preliminar, estas son las acciones que debe realizar para asegurarse de que las operaciones del registro de auditoría no se interrumpen.

- Uso de la nueva ubicación de registros de auditoría

- Asignación de roles de registro de atributos para ver los registros de auditoría

- Creación de una nueva configuración de diagnóstico para exportar registros de auditoría

Uso de la nueva ubicación de registros de auditoría

Durante la versión preliminar, los registros de auditoría de atributos de seguridad personalizados se escribieron en el punto de conexión de registros de auditoría de directorio. En octubre de 2023, se agregó un nuevo punto de conexión exclusivamente para los registros de auditoría de atributos de seguridad personalizados. En la siguiente captura de pantalla se muestran los registros de auditoría de directorio y la nueva ubicación de los registros de auditoría de atributos de seguridad personalizados. Para obtener los registros de auditoría de atributos de seguridad personalizados mediante Microsoft Graph API, consulte el tipo de recurso customSecurityAttributeAudit.

Hay un período de transición en el que los registros de auditoría de seguridad personalizados se escriben tanto en el directorio como en los atributos de seguridad personalizados de los puntos de conexión del registro de auditoría. En el futuro, debe usar el punto de conexión de registro de auditoría de atributos de seguridad personalizados para buscar registros de auditoría de atributos de seguridad personalizados.

En la siguiente tabla se muestra el punto de conexión donde puede encontrar registros de auditoría de atributos de seguridad personalizados durante el período de transición.

| Fecha del evento | Punto de conexión de directorio | Punto de conexión de atributos de seguridad personalizados |

|---|---|---|

| Octubre de 2023 | ✅ | ✅ |

| Feb. de 2024 | ✅ |

Asignación de roles de registro de atributos para ver los registros de auditoría

Durante la versión preliminar, los registros de auditoría de atributos de seguridad personalizados se pueden ver mediante el rol de administrador de seguridad en los registros de auditoría del directorio. Ya no puede usar estos roles para ver los registros de auditoría de atributos de seguridad personalizados mediante el nuevo punto de conexión. Para ver los registros de auditoría de atributos de seguridad personalizados, debe tener asignado el rol Lector de registro de atributos o Administrador de registros de atributos.

Creación de una nueva configuración de diagnóstico para exportar registros de auditoría

Durante la versión preliminar, si configuró exportar registros de auditoría, los registros de auditoría de atributos de auditoría de seguridad personalizados se enviaron a la configuración de diagnóstico actual. Para seguir recibiendo registros de auditoría de atributos de auditoría de seguridad personalizados, debe crear una nueva configuración de diagnóstico como se describe en la sección Configuración de diagnóstico anterior.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de