Solución de problemas de atributos de seguridad personalizados en Microsoft Entra ID

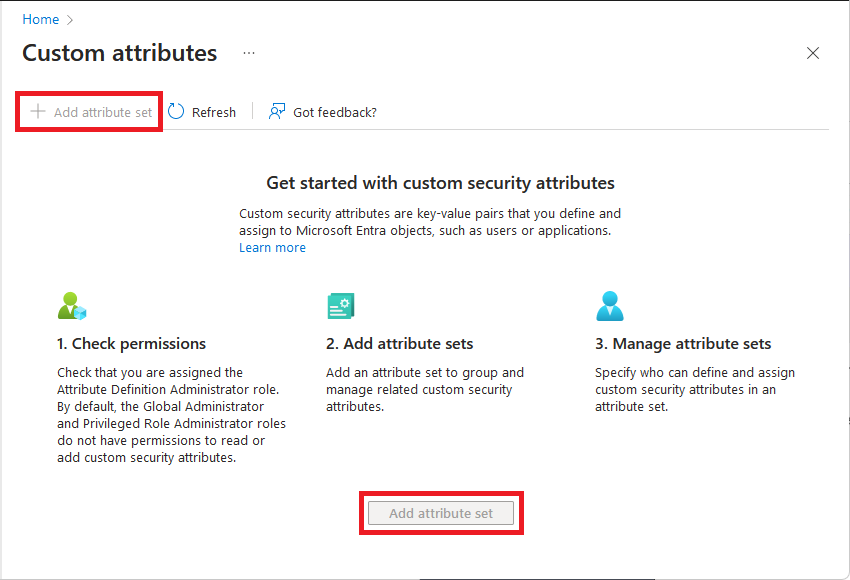

Síntoma: La adición de un conjunto de atributos está deshabilitada

Cuando inicia sesión en el centro de administración de Microsoft Entra e intenta seleccionar la opción Atributos de seguridad personalizados>Agregar conjunto de atributos, esta está deshabilitada.

Causa

No tiene permisos para agregar un conjunto de atributos. Para agregar un conjunto de atributos y atributos de seguridad personalizados, debe tener asignado el rol Administrador de definiciones de atributos.

Importante

De forma predeterminada, el rol Administrador global y otros roles de administrador no tienen permisos para leer, definir o asignar atributos de seguridad personalizados.

Solución

Asegúrese de que se le asigna el rol Administrador de definiciones de atributos en el ámbito del inquilino o en el ámbito del conjunto de atributos. Para obtener más información, consulte Administración del acceso a atributos de seguridad personalizados en Microsoft Entra ID.

Síntoma: Error al intentar asignar un atributo de seguridad personalizado

Al intentar guardar una asignación de atributos de seguridad personalizados, recibe el siguiente mensaje:

Insufficient privileges to save custom security attributes

This account does not have the necessary admin privileges to change custom security attributes

Causa

No tiene permisos para asignar atributos de seguridad personalizados. Para asignar atributos de seguridad personalizados, debe tener asignado el rol Administrador de asignaciones de atributos.

Importante

De forma predeterminada, el rol Administrador global y otros roles de administrador no tienen permisos para leer, definir o asignar atributos de seguridad personalizados.

Solución

Asegúrese de que se le asigna el rol Administrador de asignaciones de atributos en el ámbito del inquilino o en el ámbito del conjunto de atributos. Para obtener más información, consulte Administración del acceso a atributos de seguridad personalizados en Microsoft Entra ID.

Síntoma: No se pueden filtrar los atributos de seguridad personalizados por usuarios o aplicaciones

Causa 1

No tiene permisos para filtrar los atributos de seguridad personalizados. Para leer y filtrar los atributos de seguridad personalizados por usuarios o aplicaciones empresariales, se le debe asignar el rol Lector de asignaciones de atributos o Administrador de asignaciones de atributos.

Importante

De forma predeterminada, el rol Administrador global y otros roles de administrador no tienen permisos para leer, definir o asignar atributos de seguridad personalizados.

Solución 1

Asegúrese de que se le asigna uno de los siguientes roles integrados de Microsoft Entra en el ámbito del inquilino o del conjunto de atributos. Para obtener más información, consulte Administración del acceso a atributos de seguridad personalizados en Microsoft Entra ID.

Causa 2

Se le ha asignado el rol Lector de asignaciones de atributos o Administrador de asignaciones de atributos, pero no se le ha asignado acceso a un conjunto de atributos.

Solución 2

Puede delegar la administración de los atributos de seguridad personalizados en el ámbito del inquilino o en el ámbito del conjunto de atributos. Asegúrese de que se le ha asignado acceso a un conjunto de atributos en el ámbito del inquilino o en el ámbito del conjunto de atributos. Para obtener más información, consulte Administración del acceso a atributos de seguridad personalizados en Microsoft Entra ID.

Causa 3

Todavía no hay ningún atributo de seguridad personalizado definido ni asignado para el inquilino.

Solución 3

Agregue y asigne atributos de seguridad personalizados a usuarios o aplicaciones empresariales. Para obtener más información, consulte Agregar o desactivar definiciones de atributos de seguridad personalizados en Microsoft Entra ID, Asignación, actualización, enumeración o eliminación de atributos de seguridad personalizados para un usuario o Administración de atributos de seguridad personalizados de una aplicación.

Síntoma: No se pueden eliminar los atributos de seguridad personalizados

Causa

Solo puede activar y desactivar definiciones de atributos de seguridad personalizados. No se admite la eliminación de dichos atributos. Las definiciones desactivadas no cuentan para el límite de definición de 500 anchos de inquilino.

Solución

Desactive los atributos de seguridad personalizados que ya no necesite. Para obtener más información, consulte Agregar o desactivar definiciones de atributos de seguridad personalizados en Microsoft Entra ID.

Síntoma: No se puede agregar una asignación de roles en un ámbito de conjunto de atributos mediante PIM

Cuando se intenta agregar una asignación de roles válida de Microsoft Entra usando Microsoft Entra Privileged Identity Management (PIM), no se puede establecer el ámbito en un conjunto de atributos.

Causa

Actualmente, PIM no admite la adición de una asignación de roles válida de Microsoft Entra en un ámbito de conjunto de atributos.

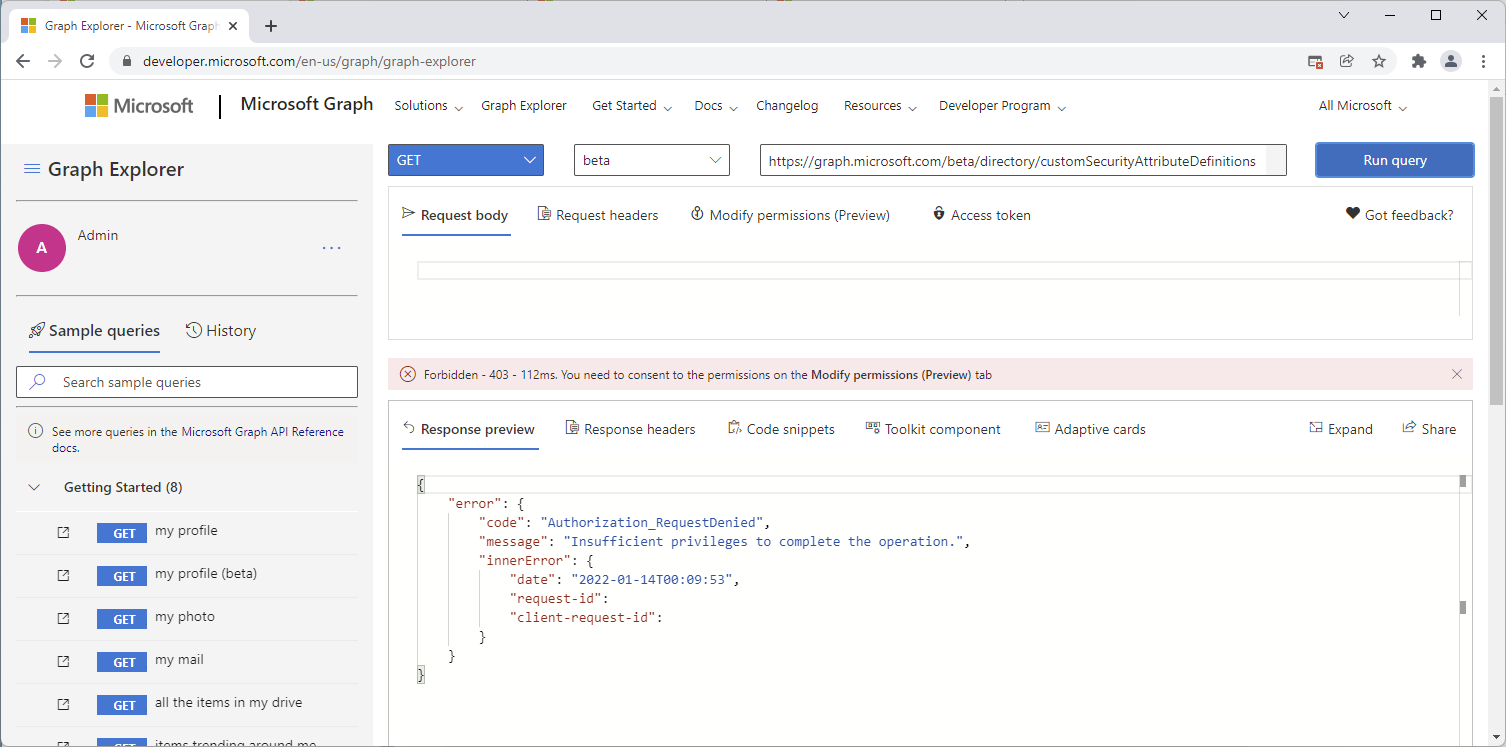

Síntoma: privilegios insuficientes para completar la operación

Al intentar usar Graph Explorer para llamar a Microsoft Graph API para atributos de seguridad personalizados, verá un mensaje similar al siguiente:

Forbidden - 403. You need to consent to the permissions on the Modify permissions (Preview) tab

Authorization_RequestDenied

Insufficient privileges to complete the operation.

O bien, al intentar usar un comando de PowerShell, ve un mensaje similar al siguiente:

Insufficient privileges to complete the operation.

Status: 403 (Forbidden)

ErrorCode: Authorization_RequestDenied

Causa 1

Está usando el explorador de Graph y no ha dado su consentimiento a los permisos de atributo de seguridad personalizados necesarios para realizar la llamada API.

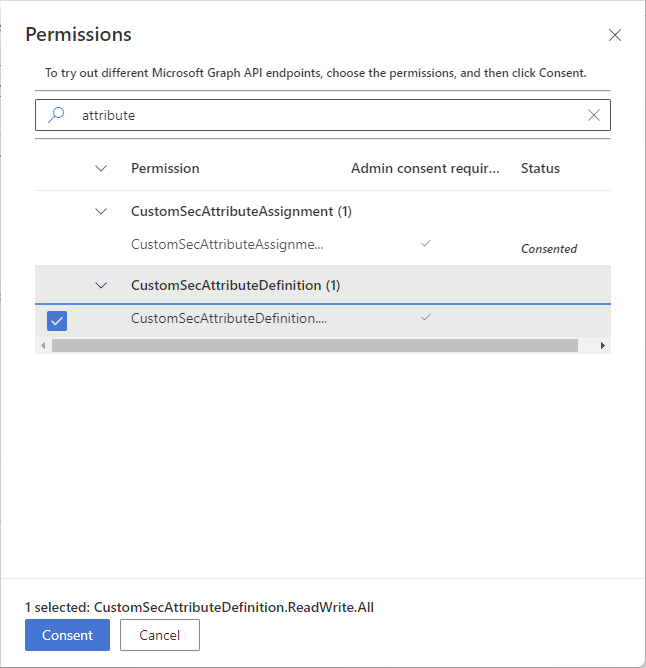

Solución 1

Abra el panel Permisos, seleccione el permiso de atributo de seguridad personalizado adecuado y seleccione Consentir. En la ventana Permisos solicitados que aparece, revise los permisos solicitados.

Causa 2

No se le asigna el rol de atributo de seguridad personalizado necesario para realizar la llamada API.

Importante

De forma predeterminada, el rol Administrador global y otros roles de administrador no tienen permisos para leer, definir o asignar atributos de seguridad personalizados.

Solución 2

Asegúrese de que se le asigna el rol de atributo de seguridad personalizado necesario. Para obtener más información, consulte Administración del acceso a atributos de seguridad personalizados en Microsoft Entra ID.

Causa 3

Está intentando quitar una asignación de atributo de seguridad personalizada de un solo valor estableciendo en null usando el comando Update-MgUser o Update-MgServicePrincipal.

Solución 3

Use el comando Invoke-MgGraphRequest en su lugar. Para obtener más información, consulte Quitar una asignación de atributos de seguridad personalizados con un solo valor de un usuario o Quitar asignaciones de atributos de seguridad personalizados de aplicaciones.

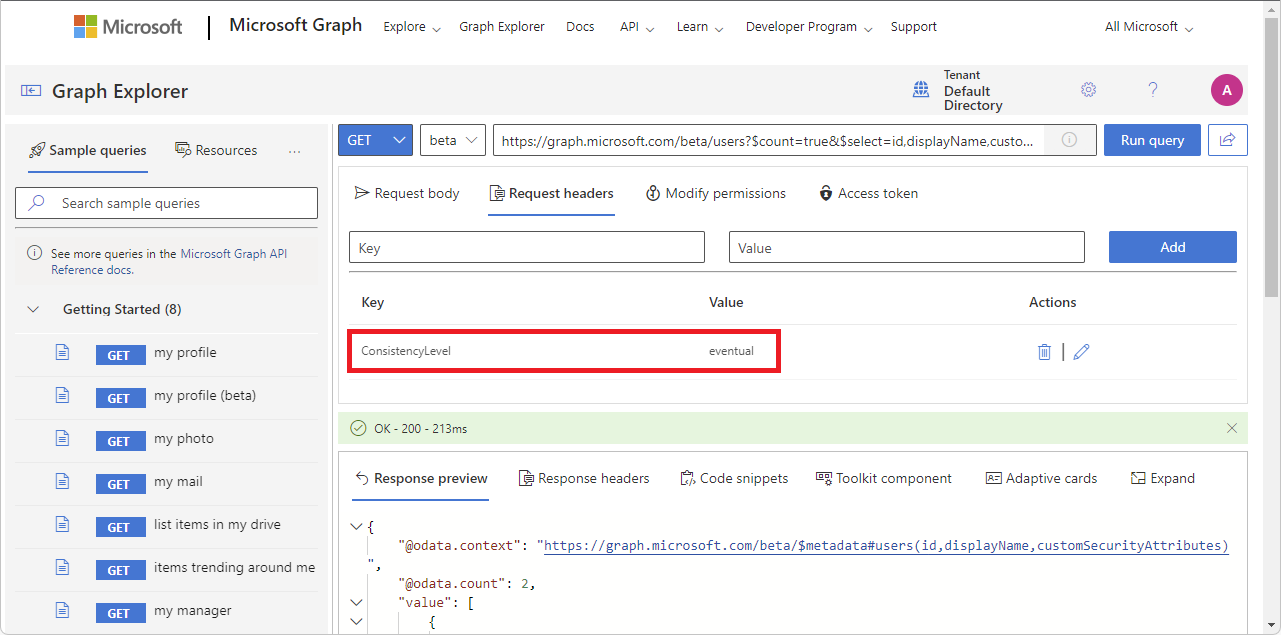

Síntoma: Mensaje de error Request_UnsupportedQuery

Al intentar llamar a Microsoft Graph API para obtener atributos de seguridad personalizados, verá un mensaje similar al siguiente:

Bad Request - 400

Request_UnsupportedQuery

Unsupported or invalid query filter clause specified for property '<AttributeSet>_<Attribute>' of resource 'CustomSecurityAttributeValue'.

Causa

La solicitud no tiene el formato correcto.

Solución

Si es necesario, agregue ConsistencyLevel=eventual en la solicitud o el encabezado. También puede ser necesario incluir $count=true para asegurarse de que la solicitud se enruta correctamente. Para obtener más información, consulte Ejemplos: asignar, actualizar, enumerar o quitar asignaciones de atributos de seguridad personalizados mediante Microsoft Graph API.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de