Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Después de completar la investigación de riesgos, debe tomar medidas para corregir usuarios de riesgo o desbloquearlos. Puede habilitar la corrección automatizada configurando directivas basadas en riesgos o actualizando manualmente el estado de riesgo del usuario. Microsoft recomienda actuar rápidamente porque el tiempo es importante cuando se trabaja con riesgos.

En este artículo se tratan varias opciones para corregir los riesgos. Puede habilitar la corrección automática para los usuarios o corregir manualmente los riesgos en nombre del usuario. En este artículo también se describen los escenarios en los que los usuarios se bloquearon debido al riesgo del usuario, por lo que sabe cómo desbloquearlos.

Tipos de corrección de riesgos

Todas las detecciones de riesgo activas contribuyen al cálculo del nivel de riesgo del usuario. El nivel de riesgo del usuario es un indicador (bajo, medio y alto) de la probabilidad de que la cuenta del usuario esté comprometida. Después de investigar los usuarios de riesgo y los inicios de sesión y detecciones de riesgo correspondientes, debe corregir los usuarios de riesgo para que ya no estén en riesgo o bloqueados para el acceso.

Cuando Microsoft Entra ID Protection identifica una detección de riesgos y el inicio de sesión de riesgo correspondiente como que ya no supone una amenaza de seguridad, el estado de riesgo se actualiza automáticamente como Descartado y el detalle de riesgo como inicio de sesión evaluado como seguro por Microsoft Entra ID Protection. Esta corrección automática reduce el ruido en la supervisión de riesgos para que pueda centrarse en las cosas que requieren su atención.

Como administrador de TI, puede configurar la posibilidad de que los usuarios corrijan automáticamente o corrijan manualmente en nombre del usuario.

Entre las opciones de corrección automática se incluyen:

- Configuración de directivas basadas en riesgos para permitir la autocorrección de los riesgos por parte de los usuarios.

- Permitir que los usuarios corrijan automáticamente sus riesgos de usuario mediante el autoservicio de restablecimiento de contraseña (SSPR).

- Inicie un restablecimiento de contraseña para que el usuario corrija su riesgo de usuario.

Entre las opciones de corrección manual se incluyen:

- Elimine el riesgo del usuario.

- Confirme que el usuario está en peligro y tome medidas para proteger la cuenta.

- Desbloquee al usuario en función del riesgo del usuario o del riesgo de inicio de sesión.

También puede corregir en Microsoft Defender for Identity.

Auto-remediación del usuario

Como administrador de TI, tiene varias opciones para configurar la automediación para los usuarios.

Directiva basada en riesgos

Puede permitir a los usuarios corregir por sí mismos sus riesgos de inicio de sesión y riesgos de usuario configurando directivas basadas en riesgos. Si los usuarios superan el control de acceso necesario, como la autenticación multifactor o el cambio de contraseña seguro, sus riesgos se corrigen automáticamente. Las detecciones de riesgo, los inicios de sesión de riesgo y los usuarios de riesgo correspondientes aparecen con el estado de riesgo Corregido en lugar de En riesgo.

Para que las directivas basadas en riesgos se apliquen para permitir la automediación, los usuarios deben poder:

- Realizar una autenticación multifactor y autocorregir un riesgo de inicio de sesión:

- El usuario debe estar registrado para la autenticación multifactor de Microsoft Entra.

- Realice un cambio de contraseña seguro para corregir automáticamente un riesgo de usuario:

- El usuario debe estar registrado para la autenticación multifactor de Microsoft Entra.

- En el caso de los usuarios híbridos que se sincronizan desde el entorno local a la nube, la escritura diferida de contraseñas debe estar habilitada para que su cambio de contraseña se sincronice desde la nube hasta el entorno local.

Si se aplica una directiva basada en riesgos durante el inicio de sesión en el que no se cumplen los criterios, el usuario se bloquea. Este bloque se produce porque el usuario no puede realizar el paso necesario, por lo que se requiere la intervención del administrador para desbloquear al usuario.

Las directivas basadas en riesgos se configuran en función de los niveles de riesgo y solo se aplican si el nivel de riesgo del inicio de sesión o del usuario coincide con el nivel configurado. Es posible que algunas detecciones no generen riesgo en el nivel en que se aplica la directiva, por lo que los administradores deben controlar esos usuarios de riesgo manualmente. Los administradores pueden determinar que se necesitan medidas adicionales, como bloquear el acceso desde ubicaciones o reducir el riesgo aceptable en sus directivas.

Restablecimiento de la contraseña de autoservicio

Si un usuario está registrado para el autoservicio de restablecimiento de contraseña (SSPR), puede corregir su propio riesgo de usuario realizando un autoservicio de restablecimiento de contraseña.

Restablecimiento manual de contraseña

Si el requisito de un restablecimiento de contraseña mediante una directiva de riesgo de usuario no es una opción o el tiempo es esencial, los administradores pueden solicitar un restablecimiento de contraseña para corregir un usuario de riesgo.

Los administradores pueden generar una contraseña temporal o exigir al usuario que restablezca su contraseña.

Generación de una contraseña temporal

Al generar una contraseña temporal, puede devolver inmediatamente una identidad a un estado seguro. Este método requiere ponerse en contacto con los usuarios afectados porque tienen que saber cuál es la contraseña temporal. Dado que la contraseña es temporal, se pedirá al usuario que cambie la contraseña por otra nueva en el inicio de sesión siguiente.

- Puede generar contraseñas para usuarios híbridos y en la nube en el Centro de administración de Microsoft Entra.

- Puede generar contraseñas para usuarios híbridos desde el directorio local si están en vigor las siguientes opciones de configuración:

- Siga las instrucciones para implementar la sincronización de hash de contraseñas.

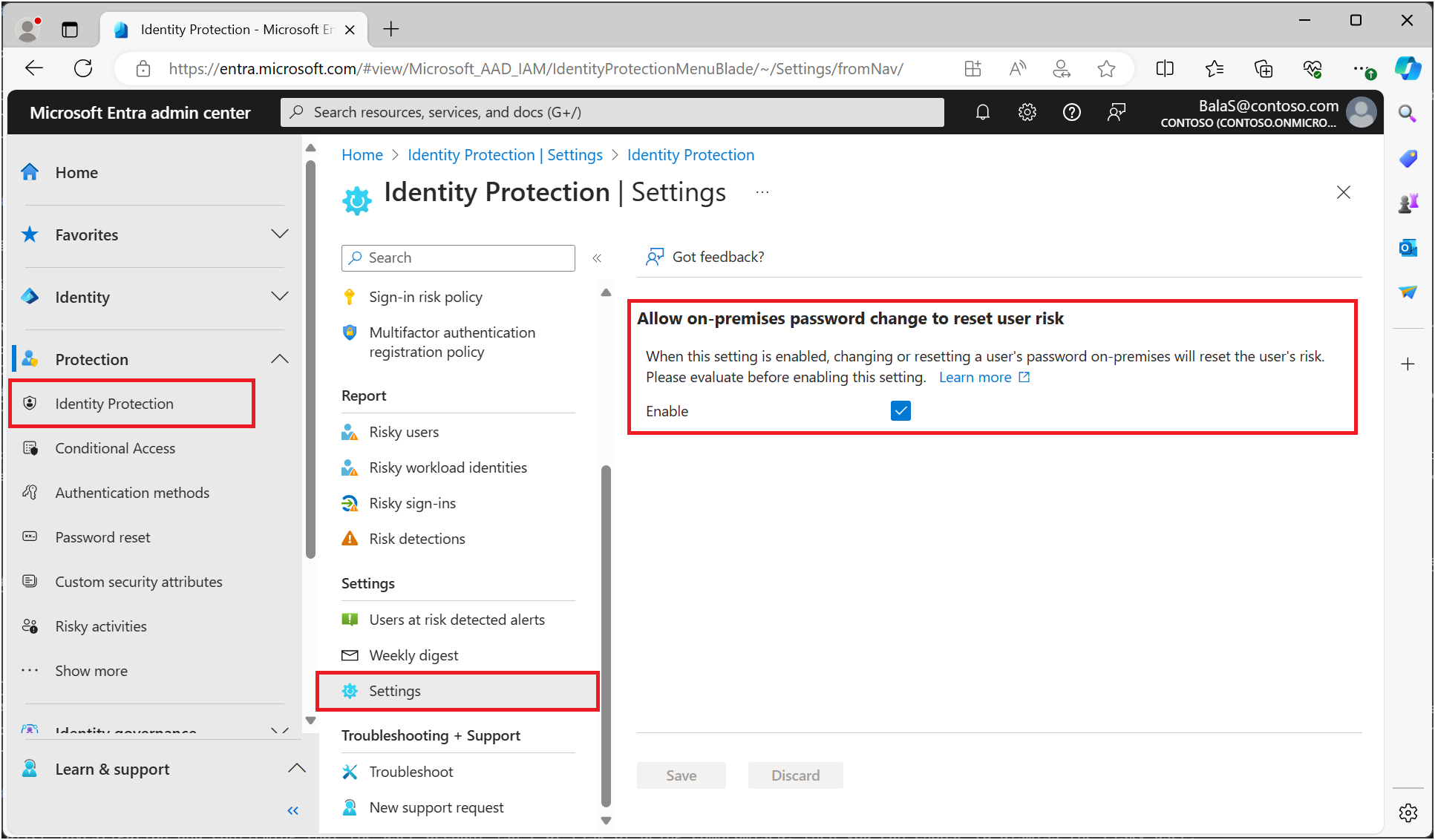

- Habilite la opción Permitir el cambio de contraseña local para restablecer el riesgo de usuario en Protección de Microsoft Entra ID.

- Habilite el autoservicio de restablecimiento de contraseña.

- En Active Directory, seleccione solo la opción El usuario debe cambiar la contraseña al siguiente inicio de sesión si todo lo indicado en los puntos anteriores está habilitado.

Requerir al usuario que restablezca la contraseña

Exigir a los usuarios que restablezcan contraseñas permite la recuperación automática sin ponerse en contacto con el departamento de soporte técnico ni con un administrador.

- Los usuarios híbridos y en la nube pueden completar un cambio seguro de contraseña. Este método solo se aplica a los usuarios que ya pueden realizar MFA. Para los usuarios que no están registrados, esta opción no está disponible.

- Los usuarios híbridos pueden completar un cambio de contraseña desde un dispositivo Windows local o unido a un entorno híbrido, cuando la sincronización de hash de contraseñas y la configuración Permitir el cambio de contraseña local para restablecer el riesgo de usuario está habilitada.

Permitir el restablecimiento de contraseña local para corregir los riesgos del usuario

Si su organización tiene un entorno híbrido, puede permitir que los cambios de contraseña locales restablezcan los riesgos de usuario con la sincronización de hash de contraseñas. Debe habilitar la sincronización del hash de contraseñas antes de que los usuarios puedan autocorregirse en esos escenarios.

- Los usuarios híbridos de riesgo pueden corregirse automáticamente sin intervención del administrador. Cuando se cambia una contraseña local, el riesgo de usuario se corrige automáticamente en Microsoft Entra ID Protection, restableciendo el estado de riesgo del usuario actual.

- Las organizaciones pueden implementar de forma proactiva directivas de riesgo de usuario que requieran cambios de contraseña para proteger con confianza a sus usuarios híbridos. Esta opción refuerza la posición de seguridad de la organización y simplifica la administración de la seguridad al garantizar que los riesgos de usuario se aborden rápidamente, incluso en entornos híbridos complejos.

Para configurar esta opción:

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como un Operador de seguridad.

- Vaya a Protección de Identificación>Tablero>Configuración.

- Active la casilla Permitir el cambio de contraseña local para restablecer el riesgo del usuario y seleccione Guardar.

Nota:

Permitir el cambio de contraseña en las instalaciones locales para restablecer el riesgo de usuario es una característica que requiere inscripción. Los clientes deben evaluar esta característica antes de habilitarla en entornos de producción. Se recomienda a los clientes proteger los flujos de cambio o restablecimiento de contraseña locales. Por ejemplo, requerir la autenticación multifactor antes de permitir que los usuarios cambien su contraseña local mediante una herramienta como el Portal de autoservicio de restablecimiento de contraseña de Microsoft Identity Manager.

Corrección manual del administrador

En algunas situaciones, es posible que tenga que corregir o confirmar manualmente el riesgo de un usuario.

Descartar el riesgo del usuario

Si después de la investigación confirma que la cuenta de usuario no está en riesgo de estar en peligro, puede descartar el usuario de riesgo.

- Inicia sesión en el Centro de administración de Microsoft Entra al menos como un Operador de seguridad.

- Vaya a Protección de ID>Usuarios de Riesgo, y seleccione el usuario afectado.

- Seleccione Descartar el riesgo del usuario(s). Al seleccionar Descartar riesgo de usuario, el usuario ya no está en riesgo y se descartan todos los inicios de sesión de riesgo y las detecciones de riesgo correspondientes.

Dado que este método no afecta a la contraseña existente del usuario, no retorna su identidad a un estado seguro.

Estado de riesgo y detalles basados en el descarte del riesgo

- Usuario de riesgo:

- Estado de riesgo: "En riesgo" -> "Descartado"

- Detalle del riesgo (el detalle de corrección de riesgos): "-" -> "El administrador descartó todos los eventos de riesgo para el usuario"

- Todos los inicios de sesión de riesgo de este usuario y las detecciones de riesgo correspondientes:

- Estado de riesgo: "En riesgo" -> "Descartado"

- Detalle del riesgo (el detalle de corrección de riesgos): "-" -> "El administrador descartó todos los eventos de riesgo para el usuario"

Confirmación de que un usuario se ha puesto en peligro

Si después de la investigación se confirma que una cuenta se ha puesto en peligro, haz lo siguiente:

- Seleccione el evento o usuario en los informes Inicios de sesión de riesgo o Usuarios de riesgo y elija Confirmar vulneración.

- Si no se desencadenó una directiva basada en riesgos y el riesgo no se corrigía automáticamente mediante uno de los métodos descritos en este artículo, realice una o varias de las siguientes acciones:

- Solicita un restablecimiento de contraseña.

- Si sospechas que el atacante puede restablecer la contraseña o llevar a cabo la autenticación multifactor del usuario, bloquea al usuario.

- Revocar los tokens de actualización.

- Deshabilita cualquier dispositivo que pueda estar en peligro.

- Si usas evaluación de acceso continua, revoca todos los tokens de acceso.

Para obtener más información sobre lo que sucede al confirmar un compromiso, consulte Cómo proporcionar comentarios sobre riesgos.

Usuarios eliminados

Si un usuario se eliminó del directorio que tenía un riesgo presente, ese usuario sigue apareciendo en el informe de riesgo aunque se eliminara la cuenta. Los administradores no pueden descartar el riesgo de los usuarios que se eliminaron del directorio. Para quitar usuarios eliminados, abre un caso de soporte técnico de Microsoft.

Desbloqueo de usuarios

Como administrador, puede bloquear el acceso en función de la política de riesgos o las investigaciones. Puede producirse un bloqueo en función de un riesgo de inicio de sesión o de usuario.

Desbloqueo en función del riesgo de usuario

Para desbloquear una cuenta bloqueada debido al riesgo de usuario, tiene las siguientes opciones:

- Restablecer contraseña : si un usuario está en peligro o está en riesgo de estar en peligro, la contraseña del usuario debe restablecerse para proteger su cuenta y su organización.

- Descartar riesgo de usuario: la directiva de riesgo de usuario bloquea a un usuario cuando se alcanza el nivel de riesgo de usuario configurado para bloquear el acceso. Si después de la investigación estás seguro de que el usuario no está en riesgo de ponerse en peligro y es seguro permitir su acceso, puedes reducir el nivel de riesgo del usuario descartando su riesgo de usuario.

- Excluir al usuario de la directiva: si crees que la configuración actual de la directiva de inicio de sesión está causando problemas para usuarios específicos y es seguro conceder acceso a estos usuarios sin aplicarles esta directiva, puedes excluirlos de esa directiva. Para obtener más información, consulte Procedimiento de configuración y habilitación de directivas de riesgo.

- Deshabilitar directiva : si piensas que la configuración de la directiva provoca problemas a todos los usuarios, puedes deshabilitar la directiva. Para obtener más información, consulte Procedimiento de configuración y habilitación de directivas de riesgo.

Desbloqueo en función del riesgo de inicio de sesión

Para desbloquear una cuenta basada en el riesgo de inicio de sesión, tiene las siguientes opciones:

- Iniciar sesión desde una ubicación o dispositivo conocidos: una razón común para el bloqueo de inicios de sesión sospechosos es que se intente iniciar sesión desde ubicaciones o dispositivos desconocidos. Los usuarios pueden determinar rápidamente si esta es la razón del bloqueo. Para ello, deben intentar iniciar sesión desde una ubicación o dispositivo conocidos.

- Exclude the user from policy (Excluir al usuario de la directiva): si piensa que la configuración actual de la directiva de inicio de sesión provoca problemas a usuarios concretos, puede excluir los usuarios de ella. Para obtener más información, consulta la sección Exclusiones en el artículo Procedimientos: Configuración y habilitación de directivas de riesgo.

- Deshabilitar directiva : si piensas que la configuración de la directiva provoca problemas a todos los usuarios, puedes deshabilitar la directiva. Para obtener más información, consulte Procedimiento de configuración y habilitación de directivas de riesgo.

Bloqueo automático debido a un alto riesgo de confianza

Microsoft Entra ID Protection bloquea automáticamente los inicios de sesión que tienen una alta probabilidad de riesgo. Este bloqueo se produce normalmente en inicios de sesión que se realizan mediante protocolos de autenticación heredados o que muestran propiedades de un intento malintencionado.

Cuando un usuario está bloqueado en cualquier escenario, recibe un error de autenticación 50053. Los registros de inicio de sesión muestran el siguiente motivo de bloqueo: "Las protecciones integradas bloquearon el inicio de sesión debido a un alto nivel de riesgo".

Para desbloquear una cuenta debido a un alto riesgo de inicio de sesión, tiene las siguientes opciones:

- Agregue las direcciones IP que se usan para iniciar sesión en la configuración de ubicación de confianza : si el inicio de sesión se realiza desde una ubicación conocida para su empresa, puede agregar la dirección IP a la lista de confianza. Para obtener más información, consulte Acceso condicional: asignación de red.

- Usar un protocolo de autenticación moderno : si el inicio de sesión se realiza mediante un protocolo heredado, al cambiar a un método moderno se desbloquea el intento.

Detecciones relacionadas con el robo de tokens

Con una actualización reciente de nuestra arquitectura de detección, ya no se autocorrigen las sesiones con notificaciones de MFA cuando se produce un robo de tokens o los desencadenadores de detección de IP del estado de nación (MSTIC) del Centro de inteligencia sobre amenazas de Microsoft (MSTIC) durante el inicio de sesión.

Las siguientes detecciones de protección de identificadores que identifican la actividad de token sospechosa o la detección de IP del estado nacional de MSTIC ya no se corrigen automáticamente:

- Inteligencia de amenazas de Microsoft Entra

- Token anómalo

- Atacante en el medio

- Dirección IP del Estado de la Nación MSTIC

- Anomalía del emisor de tokens

La protección de identificador muestra ahora los detalles de la sesión en el panel Detalles de detección de riesgos para las detecciones que emiten datos de inicio de sesión. Este cambio garantiza que no cerremos las sesiones que contienen detecciones en las que hay riesgo relacionado con la autenticación multifactor (MFA). Proporcionar detalles de sesión con detalles de riesgo de nivel de usuario proporciona información valiosa para ayudar con la investigación. Esta informacion incluye:

- Tipo de emisor de tokens

- Hora de inicio de sesión

- Dirección IP

- Ubicación de inicio de sesión

- Cliente del inicio de sesión

- Id. de solicitud del inicio de sesión

- Id. de correlación del inicio de sesión

Si tiene directivas de acceso condicional basadas en riesgos de usuario configuradas y una de estas detecciones que denota la actividad de token sospechosa se desencadena en un usuario, se requiere al usuario final para realizar un cambio de contraseña seguro y volver a autenticar su cuenta con autenticación multifactor para borrar el riesgo.

Versión preliminar de PowerShell

Con el módulo de versión preliminar del SDK de PowerShell de Microsoft Graph, las organizaciones pueden administrar el riesgo que conlleva el uso de PowerShell. Los módulos de versión preliminar y el código de ejemplo se pueden encontrar en el repositorio de GitHub de Microsoft Entra.

El script Invoke-AzureADIPDismissRiskyUser.ps1 incluido en el repositorio permite a las organizaciones descartar todos los usuarios de riesgo en su directorio.