Evaluación continua de acceso

La expiración y actualización de los tokens es un mecanismo estándar del sector. Cuando una aplicación cliente como Outlook se conecta a un servicio como Exchange Online, las solicitudes de API se autorizan mediante tokens de acceso de OAuth 2.0. De manera predeterminada, los tokens de acceso son válidos durante una hora; cuando expiran, se redirige al cliente a Microsoft Entra para actualizarlos. Ese período de actualización proporciona una oportunidad para volver a evaluar las directivas de acceso de los usuarios. Por ejemplo: podemos optar por no actualizar el token debido a una Directiva de acceso condicional o porque el usuario está deshabilitado en el directorio.

Los clientes expresan su preocupación por el retraso entre el momento en que cambian las condiciones de un usuario y el momento en que se aplican los cambios de directiva. Microsoft ha experimentado con el enfoque directo de duraciones de tokens reducidas, hemos descubierto que pueden degradar las experiencias y la confiabilidad de los usuarios y no eliminan los riesgos.

La respuesta oportuna a las infracciones de las directivas o a los problemas de seguridad requiere realmente una "conversación" entre el emisor del token (Microsoft Entra) y el usuario de confianza (la aplicación). Esta conversación bidireccional nos proporciona dos funcionalidades importantes. El usuario de confianza puede ver cuándo cambian las propiedades, como la ubicación de red, e indicárselo al emisor del token. También proporciona al emisor del token una manera de indicar al usuario de confianza que deje de respetar los tokens de un usuario determinado debido a que la cuenta esté en peligro, se haya deshabilitado u otros problemas. El mecanismo para esta conversación es la evaluación continua del acceso (CAE), un estándar del sector basado en el perfil de evaluación continua de acceso (CAEP) de Open ID. El objetivo de la evaluación de eventos críticos es que la respuesta se dé casi en tiempo real, pero se puede observar una latencia de hasta 15 minutos debido al tiempo de propagación del evento. No obstante, la aplicación de la directiva sobre ubicaciones de IP es instantánea.

La implementación inicial de la evaluación continua de acceso se centra en Exchange, Teams y SharePoint Online.

Para preparar las aplicaciones para el uso de CAE, consulte Uso de las API habilitadas para la evaluación continua de acceso en las aplicaciones.

Ventajas principales

- Terminación del usuario y cambio o restablecimiento de la contraseña: la revocación de la sesión de usuario se aplica casi en tiempo real.

- Cambio de ubicación de red: las directivas de ubicación del acceso condicional se aplican casi en tiempo real.

- La exportación de tokens a una máquina fuera de una red de confianza se puede evitar con las directivas de ubicación del acceso condicional.

Escenarios

Hay dos escenarios que conforman la evaluación continua de acceso: la evaluación de eventos críticos y la evaluación de directivas de acceso condicional.

Evaluación de eventos críticos

La evaluación continua de acceso se implementa mediante la habilitación de servicios, como Exchange Online, SharePoint Online y Teams, para suscribirse a eventos críticos de Microsoft Entra. A continuación, estos eventos se pueden evaluar y aplicar casi en tiempo real. La evaluación de los eventos críticos no se basa en las directivas de acceso condicional, por lo que está disponible en cualquier inquilino. Actualmente se evalúan los siguientes eventos:

- La cuenta de usuario se ha eliminado o deshabilitado.

- La contraseña de un usuario ha cambiado o se ha restablecido.

- Si la autenticación multifactor está habilitada para el usuario

- El administrador revoca explícitamente todos los tokens de actualización de un usuario.

- Alto riesgo de usuario detectado por Microsoft Entra ID Protection

Este proceso habilita el escenario en el que los usuarios pierden el acceso a los archivos, el correo electrónico, el calendario o las tareas de SharePoint Online de la organización y Teams desde las aplicaciones cliente de Microsoft 365 en cuestión de minutos después de un evento crítico.

Nota:

SharePoint Online no admite eventos de riesgo para el usuario.

Evaluación de directivas de acceso condicional

Exchange Online, SharePoint Online, Teams y MS Graph pueden sincronizar las directivas de acceso condicional principales para su evaluación dentro del propio servicio.

Este proceso habilita el escenario en el que los usuarios pierden el acceso a los archivos, el correo electrónico, el calendario o las tareas de la organización desde las aplicaciones cliente de Microsoft 365 o SharePoint Online inmediatamente después de un cambio de ubicación de red.

Nota:

No se admiten todas las combinaciones de proveedor de recurso y aplicación. Consulte las siguientes tablas. La primera columna de esta tabla hace referencia a las aplicaciones web iniciadas a través del explorador web (es decir, PowerPoint se inicia en el explorador web), mientras que las cuatro columnas restantes hacen referencia a aplicaciones nativas que se ejecutan en cada plataforma descrita. Además, las referencias a "Office" abarcan Word, Excel y PowerPoint.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Compatible | Admitido | Admitido | Admitido | Compatible |

| Exchange Online | Compatible | Admitido | Admitido | Admitido | Compatible |

| Aplicaciones web de Office | Aplicaciones Win32 de Office | Office para iOS | Office para Android | Office para Mac | |

|---|---|---|---|---|---|

| SharePoint Online | No compatible * | Compatible | Admitido | Admitido | Compatible |

| Exchange Online | No compatible | Compatible | Admitido | Admitido | Compatible |

| OneDrive web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Compatible | No compatible | Compatible | Admitido | No compatible |

| Teams web | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Servicio Teams | Compatibilidad parcial | Parcialmente compatible | Parcialmente compatible | Parcialmente compatible | Compatibilidad parcial |

| SharePoint Online | Compatibilidad parcial | Parcialmente compatible | Parcialmente compatible | Parcialmente compatible | Compatibilidad parcial |

| Exchange Online | Compatibilidad parcial | Parcialmente compatible | Parcialmente compatible | Parcialmente compatible | Compatibilidad parcial |

* La duración de los tokens de las aplicaciones web de Office se reduce a 1 hora cuando se establece una directiva de acceso condicional.

Nota:

Teams se compone de varios servicios y, entre ellos, las llamadas y los servicios de chat no cumplen las directivas de acceso condicional basado en IP.

La evaluación continua del acceso también está disponible en inquilinos Azure Government (GCC High y DOD) para Exchange Online.

Funcionalidades del cliente

Desafío de notificaciones del lado cliente

Antes de la evaluación continua de acceso, los clientes podían reproducir el token de acceso desde su memoria caché, siempre y cuando no haya expirado. Con CAE, se presenta un nuevo caso en el que un proveedor de recursos puede rechazar un token aunque no haya expirado. Para informar a los clientes de omitir su caché aunque los tokens almacenados en caché no hayan expirado, presentamos un mecanismo denominado desafío de notificación para indicar que el token se rechazó y que Microsoft Entra debe emitir un nuevo token de acceso. CAE requiere una actualización de cliente para comprender el desafío de notificaciones. Las versiones más recientes de las siguientes aplicaciones son compatibles con el desafío de notificaciones:

| Web | Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Compatible | Admitido | Admitido | Admitido | Compatible |

| Teams | Compatible | Admitido | Admitido | Admitido | Compatible |

| Office | No compatible | Compatible | Admitido | Admitido | Compatible |

| OneDrive | Compatible | Admitido | Admitido | Admitido | Compatible |

Duración del token

Dado que el riesgo y la directiva se evalúan en tiempo real, los clientes que negocian sesiones habilitadas para la evaluación continua de acceso ya no confían en directivas estáticas de vigencia del token de acceso. Este cambio significa que la directiva de vigencia del token configurable no se respeta para los clientes que negocian sesiones habilitadas para CAE.

La vigencia del token se incrementa para tener una duración larga, hasta 28 horas, en las sesiones de CAE. Los eventos críticos y evaluación de directivas impulsan la revocación, no solo un período de tiempo arbitrario. Este cambio aumenta la estabilidad de las aplicaciones sin afectar a la postura de seguridad.

Si no usa clientes habilitados para CAE, la duración predeterminada del token de acceso es de 1 hora. El valor predeterminado solo cambia si ha configurado la duración del token de acceso con la característica en versión preliminar Vigencia de token configurable (CTL).

Diagramas de flujo de ejemplo

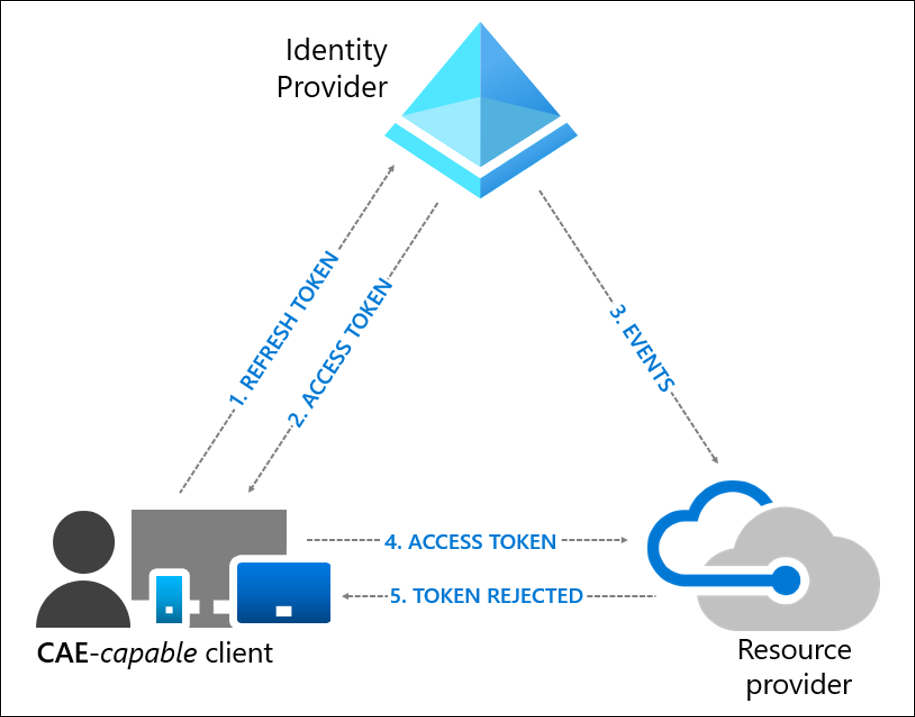

Flujo de eventos de revocación de usuario

- Un cliente compatible con CAE presenta credenciales o un token de actualización a Microsoft Entra para solicitar un token de acceso para algún recurso.

- Se devuelve un token de acceso junto con otros artefactos al cliente.

- Un administrador revoca explícitamente todos los tokens de actualización para el usuario y, a continuación, se envía un evento de revocación al proveedor de recursos desde Microsoft Entra.

- Se presenta un token de acceso al proveedor de recursos. El proveedor de recursos evalúa la validez del token y comprueba si hay algún evento de revocación para el usuario. El proveedor de recursos utiliza esta información para decidir si se concede acceso al recurso.

- En este caso, el proveedor de recursos deniega el acceso y envía un error 401 y un desafío de notificaciones al cliente.

- El cliente compatible con CAE comprende el desafío de notificaciones 401+. Omite las cachés y vuelve al paso 1, enviando su token de actualización junto con el desafío de notificaciones de vuelta a Microsoft Entra. A continuación, Microsoft Entra vuelve a evaluar todas las condiciones y solicita al usuario que vuelva a autenticarse en este caso.

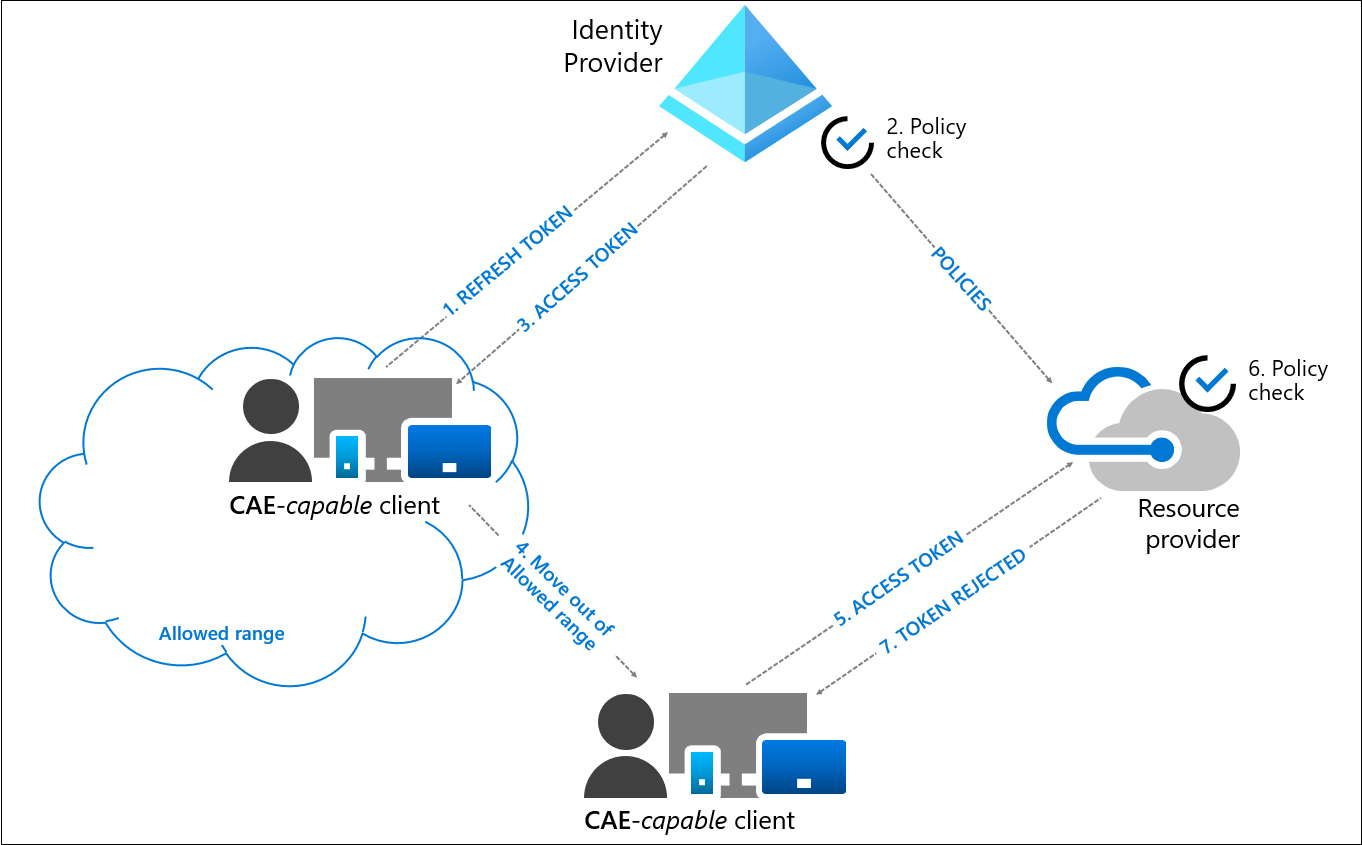

Flujo de cambio de condición de usuario

En el ejemplo siguiente, un Administrador de Acceso condicional ha configurado una Directiva de acceso condicional basada en la ubicación para permitir solo el acceso desde intervalos IP específicos:

- Un cliente compatible con CAE presenta credenciales o un token de actualización a Microsoft Entra para solicitar un token de acceso para algún recurso.

- Microsoft Entra evalúa todas las directivas de Acceso condicional para ver si el usuario y el cliente cumplen las condiciones.

- Se devuelve un token de acceso junto con otros artefactos al cliente.

- El usuario sale de un intervalo de direcciones IP permitido.

- El cliente presenta un token de acceso al proveedor de recursos desde fuera de un intervalo de direcciones IP permitido.

- El proveedor de recursos evalúa la validez del token y comprueba la directiva de ubicación sincronizada desde Microsoft Entra.

- En este caso, el proveedor de recursos deniega el acceso y envía un error 401 y un desafío de notificaciones al cliente. El cliente tiene un desafío porque no procede de un intervalo IP permitido.

- El cliente compatible con CAE comprende el desafío de notificaciones 401+. Omite las cachés y vuelve al paso 1, enviando su token de actualización junto con el desafío de notificaciones de vuelta a Microsoft Entra. Microsoft Entra vuelve a evaluar todas las condiciones y deniega el acceso en este caso.

Excepción para las variaciones de dirección IP y cómo desactivar la excepción

En el paso 8 anterior, cuando Microsoft Entra vuelve a evaluar las condiciones, deniega el acceso porque la nueva ubicación detectada por Microsoft Entra está fuera del intervalo IP permitido. Esto no siempre es así. Debido a algunas topologías de red complejas, la solicitud de autenticación puede llegar desde una dirección IP de salida permitida incluso después de que la solicitud de acceso recibida por el proveedor de recursos haya llegado desde una dirección IP que no está permitida. En estas condiciones, Microsoft Entra interpreta que el cliente sigue estando en una ubicación permitida y se le debe conceder acceso. Por lo tanto, Microsoft Entra emite un token de una hora que suspende las comprobaciones de direcciones IP en el recurso hasta que expire el token. Microsoft Entra sigue aplicando comprobaciones de direcciones IP.

Si va a enviar tráfico a recursos que no son de Microsoft 365 a través de Global Secure Access, los proveedores de recursos no conocen la dirección IP de origen del usuario, ya que la restauración de IP de origen no se admite actualmente para estos recursos. En este caso, si el usuario está en la ubicación IP de confianza (como en Microsoft Entra), Microsoft Entra emite un token de una hora que suspende las comprobaciones de direcciones IP en el recurso hasta que expire el token. Microsoft Entra sigue aplicando comprobaciones de direcciones IP correctamente para estos recursos.

Modo estándar frente a modo estricto. La concesión de acceso en esta excepción (es decir, una ubicación permitida detectada entre Microsoft Entra ID con una ubicación no permitida detectada por el proveedor de recursos) protege la productividad del usuario manteniendo el acceso a los recursos críticos. Esta es la aplicación de la ubicación estándar. Por otro lado, los administradores que operan bajo topologías de red estables y desean quitar esta excepción pueden usar la aplicación de la ubicación estricta (versión preliminar pública).

Habilitación o deshabilitación de CAE

La configuración CAE se movió al Acceso condicional. Los nuevos clientes de CAE pueden acceder a CAE y activarlo o desactivarlo directamente al crear directivas de acceso condicional. Sin embargo, algunos clientes existentes deben pasar por la migración para poder acceder a CAE mediante el acceso condicional.

Migración

Los clientes que hayan configurado anteriormente CAE en Seguridad tienen que migrar la configuración a una nueva Directiva de acceso condicional.

En la tabla siguiente se describe la experiencia de migración de cada grupo de clientes en función de los parámetros de CAE configurados previamente.

| Configuración de CAE existente | ¿Es necesaria la migración? | Habilitado automáticamente para CAE | Experiencia de migración prevista |

|---|---|---|---|

| Inquilinos nuevos que no configuraron nada en la experiencia anterior. | No | Sí | La configuración antigua de CAE se oculta dado que es probable que estos clientes no vieran la experiencia antes de la disponibilidad general. |

| Inquilinos que se habilitaron explícitamente para todos los usuarios con la experiencia anterior. | No | Sí | La configuración anterior de CAE está atenuada. Dado que estos clientes habilitaron explícitamente esta configuración para todos los usuarios, no es necesario realizar la migración. |

| Inquilinos que habilitaron explícitamente algunos usuarios en sus inquilinos con la experiencia anterior. | Sí | No | La configuración anterior de CAE está atenuada. Al hacer clic en Migrar, se inicia el nuevo Asistente para directivas de acceso condicional, que incluye Todos los usuarios, a la vez que se excluyen los usuarios y grupos copiados de CAE. También establece el nuevo control de sesión de Personalización de la evaluación continua de acceso en Deshabilitado. |

| Inquilinos que deshabilitaron explícitamente la versión preliminar. | Sí | No | La configuración anterior de CAE está atenuada. Al hacer clic en Migrar, se inicia el nuevo Asistente para directivas de acceso condicional, que incluye Todos los usuarios, y establece el nuevo control de sesión de personalización de la evaluación continua de acceso en Deshabilitado. |

Puede encontrar más información sobre la evaluación continua de acceso como control de sesión en la sección Personalización de la evaluación continua de acceso.

Limitaciones

Tiempo válido de actualización de las directivas y de la pertenencia a grupos

Los cambios realizados por los administradores en las directivas de acceso condicional y la pertenencia a grupos pueden tardar hasta un día en ser efectivos. El retraso procede de la replicación entre Microsoft Entra y los proveedores de recursos, como Exchange Online y SharePoint Online. Se han realizado algunas optimizaciones de las actualizaciones de directivas que reducen el retraso a dos horas. Sin embargo, no se cubren aún todos los escenarios.

Cuando los cambios de pertenencia a grupos o directivas de acceso condicional se deban aplicar inmediatamente a determinados usuarios, tiene dos opciones.

- Ejecute el comando de PowerShell revoke-mgusersign para revocar todos los tokens de actualización de un usuario especificado.

- Seleccione "Revocar sesión" en la página de perfil de usuario para revocar la sesión del usuario y garantizar que las directivas actualizadas se apliquen inmediatamente.

Variación de dirección IP y redes con direcciones IP compartidas o direcciones IP de salida desconocidas

Las redes modernas suelen optimizar la conectividad y las rutas de acceso de red para las aplicaciones de forma diferente. Esta optimización suele provocar variaciones de las direcciones IP de enrutamiento y origen de las conexiones, tal y como observan el proveedor de identidades y los proveedores de recursos. Puede observar esta variación de ruta de acceso dividida o dirección IP en varias topologías de red, incluidas, entre otras:

- Servidores proxy locales y basados en la nube.

- Implementaciones de red privada virtual (VPN), como la tunelización dividida.

- Implementaciones de la red de área extensa definida por software (SD-WAN).

- Topologías de red de salida de red con equilibrio de carga o redundante, como las que usan SNAT.

- Implementaciones en sucursales que permiten la conectividad directa a Internet para aplicaciones específicas.

- Redes que admiten clientes IPv6.

- Otras topologías, que controlan el tráfico de las aplicaciones o los recursos de forma diferente respecto al tráfico al proveedor de identidades.

Además de las variaciones de las direcciones IP, los clientes también pueden emplear soluciones de red y servicios que:

- Usan direcciones IP que se puedan compartir con otros clientes. Por ejemplo, los servicios proxy basados en la nube donde las direcciones IP de salida se comparten entre los clientes.

- Usan direcciones IP que no se pueden definir o que varían con facilidad. Por ejemplo, topologías en las que se utilizan grandes conjuntos dinámicos de direcciones IP de salida, como escenarios de grandes empresas o VPN dividida y tráfico de red de salida local.

Las redes en las que las direcciones IP de salida pueden cambiar con frecuencia o compartirse pueden afectar al Acceso condicional de Microsoft Entra y a la Evaluación continua de acceso (CAE). Esta variabilidad puede afectar a cómo funcionan estas características y sus configuraciones recomendadas. La tunelización dividida también puede provocar bloqueos inesperados cuando se configura un entorno mediante Procedimientos recomendados de VPN de tunelización dividida. Es posible que se requieran Direcciones IP optimizadas de enrutamiento a través de una IP o VPN de confianza para evitar bloqueos relacionados con insufficient_claimso Error de comprobación instantánea de cumplimiento de IP.

En la tabla siguiente se resumen los comportamientos y las recomendaciones de las características de CAE y Acceso condicional para diferentes tipos de implementaciones de red y proveedores de recursos (RP):

| Tipo de red | Ejemplo | Direcciones IP vistas por Microsoft Entra | Direcciones IP vistas por RP | Configuración de Acceso Condicional aplicable (ubicación con nombre de confianza) | Cumplimiento de CAE | Token de acceso de CAE | Recomendaciones |

|---|---|---|---|---|---|---|---|

| 1. Las direcciones IP de salida están dedicadas y aptas para ser enumeradas tanto para Microsoft Entra como para todo el tráfico de RP | Todo el tráfico de red a las salidas de Microsoft Entra y los RP a través de las versiones 1.1.1.1 y/o 2.2.2.2 | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Eventos críticos Cambios de ubicación de IP |

Larga duración: hasta 28 horas | Si se definen las Ubicaciones con nombre de Acceso condicional, asegúrese de que contienen todas las direcciones IP de salida posibles (vistas por Microsoft Entra y todos los RP) |

| 2. Las direcciones IP de salida están dedicadas y aptas para ser enumeradas para Microsoft Entra, pero no para el tráfico de RP | Tráfico de red a la salida de Microsoft Entra a través de 1.1.1.1. Salidas del tráfico de RP a través de x.x.x.x. | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Eventos críticos | Duración predeterminada del token de acceso: 1 hora | No agregue direcciones IP de salida no dedicadas o no enumerables (x.x.x.x) a las reglas de acceso condicional de ubicación con nombre de confianza, ya que puede debilitar la seguridad |

| 3. Las direcciones IP de salida no están dedicadas ni son compartidas ni se pueden enumerar para el tráfico de Microsoft Entra y RP | Tráfico de red a las salidas de Microsoft Entra a través de y.y.y.y. Salidas del tráfico de RP a través de x.x.x.x | y.y.y.y | x.x.x.x | N/A: no hay directivas de Acceso Condicional de IP o Ubicaciones de Confianza configuradas | Eventos críticos | Larga duración: hasta 28 horas | No agregue direcciones IP de salida no dedicadas o no enumerables (x.x.x.x/y.y.y.y) a las reglas de Acceso Condicional de Ubicación con Nombre de Confianza, ya que puede debilitar la seguridad |

Las redes y los servicios de red utilizados por los clientes que se conectan a proveedores de identidades y recursos siguen evolucionando y cambiando para responder a las tendencias modernas. Estos cambios pueden afectar a las configuraciones de Acceso condicional y CAE que se basan en las direcciones IP subyacentes. Al tomar decisiones sobre estas configuraciones, tenga en cuenta los cambios futuros de la tecnología y el mantenimiento de la lista definida de direcciones en el plan.

Directivas de ubicación admitidas

CAE solo tiene información sobre las ubicaciones con nombre basadas en IP. CAE no tiene información sobre otras condiciones de ubicación, como las direcciones IP de confianza de MFA o las ubicaciones basadas en países/regiones. Cuando un usuario procede de una dirección IP de confianza de MFA, de ubicaciones de confianza que incluyen las direcciones IP de confianza de MFA o de la ubicación de país/región, CAE no se aplicará después de que el usuario se mueva a otra ubicación. En esos casos, Microsoft Entra emite un token de acceso de una hora sin comprobación de cumplimiento de IP instantánea.

Importante

Si desea que las directivas de ubicación las aplique en tiempo real la evaluación continua de acceso, use solo la condición de ubicación de acceso condicional basado en IP y configure todas las direcciones IP, incluidas las IPv4 e IPv6, que el proveedor de identidades y el proveedor de recursos podrán ver. No use las condiciones de ubicación del país o la región ni la característica de IP de confianza que está disponible en la página de configuración del servicio de autenticación multifactor de Microsoft Entra.

Limitaciones de la ubicación con nombre

Cuando la suma de todos los intervalos de IP especificados en las directivas de ubicación es superior a 5000, CAE no puede aplicar el flujo de cambio de ubicación del usuario en tiempo real. En este caso, Microsoft Entra emite un token CAE de una hora. CAE sigue aplicando todos los demás eventos y directivas además de los eventos de cambio de ubicación del cliente. Con este cambio, sigue manteniendo una posición de seguridad más sólida en comparación con los tokens tradicionales de una hora, ya que los demás eventos se evaluan casi en tiempo real.

Configuración de Office y del Administrador de cuentas web

| Canal de actualización de Office | DisableADALatopWAMOverride | DisableAADWAM |

|---|---|---|

| Canal semestral para empresas | Si se establece en Habilitado o en 1, no se admite CAE. | Si se establece en Habilitado o en 1, no se admite CAE. |

| Canal actual o bien Canal mensual para empresas |

Se admite CAE para cualquier configuración. | Se admite CAE para cualquier configuración. |

Para obtener una explicación de los canales de actualización de Office, consulte Información general sobre los canales de actualización de Aplicaciones de Microsoft 365. La recomendación es que las organizaciones no deshabiliten el Administrador de cuentas web (WAM).

Coautoría en aplicaciones de Office

Cuando varios usuarios colaboran en un documento al mismo tiempo, es posible que CAE no pueda revocar inmediatamente su acceso al documento en función de los eventos de cambio de directiva. En este caso, el usuario pierde el acceso por completo después de:

- Cerrar el documento

- Cerrar la aplicación de Office

- Después de 1 hora cuando se establece una directiva IP de acceso condicional

Para reducir este tiempo, un Administrador de SharePoint puede reducir la duración máxima de las sesiones de creación conjunta para los documentos almacenados en SharePoint Online y Microsoft OneDrive mediante la configuración de una directiva de ubicación de red. Una vez que se cambia esta configuración, la vigencia máxima de las sesiones de coautoría se reduce a 15 minutos, y se puede ajustar más mediante el comando de PowerShell de SharePoint Online Set-SPOTenant –IPAddressWACTokenLifetime.

Habilitar después de deshabilitar un usuario

Si habilita un usuario justo después de deshabilitarlo, hay cierta latencia antes de que la cuenta se reconozca como habilitada en los servicios de Microsoft del flujo descendente.

- SharePoint Online y Teams suelen tener un retraso de 15 minutos.

- Exchange Online suele tener un retraso de 35 a 40 minutos.

Notificaciones de inserción

Una directiva de direcciones IP no se evalúa antes de que se publiquen las notificaciones de inserción. Este escenario existe porque las notificaciones de inserción son de salida y no tienen una dirección IP asociada con la que evaluar. Si un usuario selecciona esa notificación de inserción, por ejemplo, un correo electrónico en Outlook, las directivas de direcciones IP de CAE se siguen aplicando antes de que se pueda mostrar el correo electrónico. Las notificaciones de inserción muestran una vista previa del mensaje, que no está protegida por una directiva de direcciones IP. Todas las demás comprobaciones de CAE se realizan antes de que se envíe la notificación de inserción. Si se quita el acceso de un usuario o dispositivo, la aplicación del cumplimiento se produce dentro del período documentado.

Usuarios invitados

CAE no admite cuentas de usuario invitado. Los eventos de revocación de CAE y las directivas de acceso condicional basados en IP no se aplican de forma instantánea.

CAE y frecuencia de inicio de sesión

La frecuencia de inicio de sesión se respeta con o sin CAE.