Habilitación de la protección con contraseña de Microsoft Entra local

Los usuarios suelen crear contraseñas que usan palabras comunes locales, como una escuela, un equipo deportivo o una persona famosa. Estas contraseñas son fáciles de adivinar y poco seguras contra ataques basados en diccionarios. Para aplicar contraseñas seguras en su organización, la protección con contraseña de Microsoft Entra proporciona una lista de contraseñas prohibidas global y personalizada. Se produce un error en una solicitud de cambio de contraseña si hay una coincidencia en esta lista de contraseñas prohibidas.

Para proteger el entorno de Active Directory Domain Services (AD DS) local, puede instalar y configurar la protección con contraseña de Microsoft Entra para que funcione con el controlador de dominio local. En este artículo se muestra cómo habilitar la protección con contraseña de Microsoft Entra para su entorno local.

Para más información sobre cómo funciona la protección con contraseña de Microsoft Entra en un entorno local, consulte Aplicación de la protección con contraseña de Microsoft Entra para Windows Server Active Directory.

Antes de empezar

En este artículo se muestra cómo habilitar la protección con contraseña de Microsoft Entra para su entorno local. Antes de completar este artículo, instale y registre el servicio de proxy de protección con contraseña de Microsoft Entra y el agente de controlador de dominio en el entorno AD DS local.

Habilitación de la protección con contraseña local

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

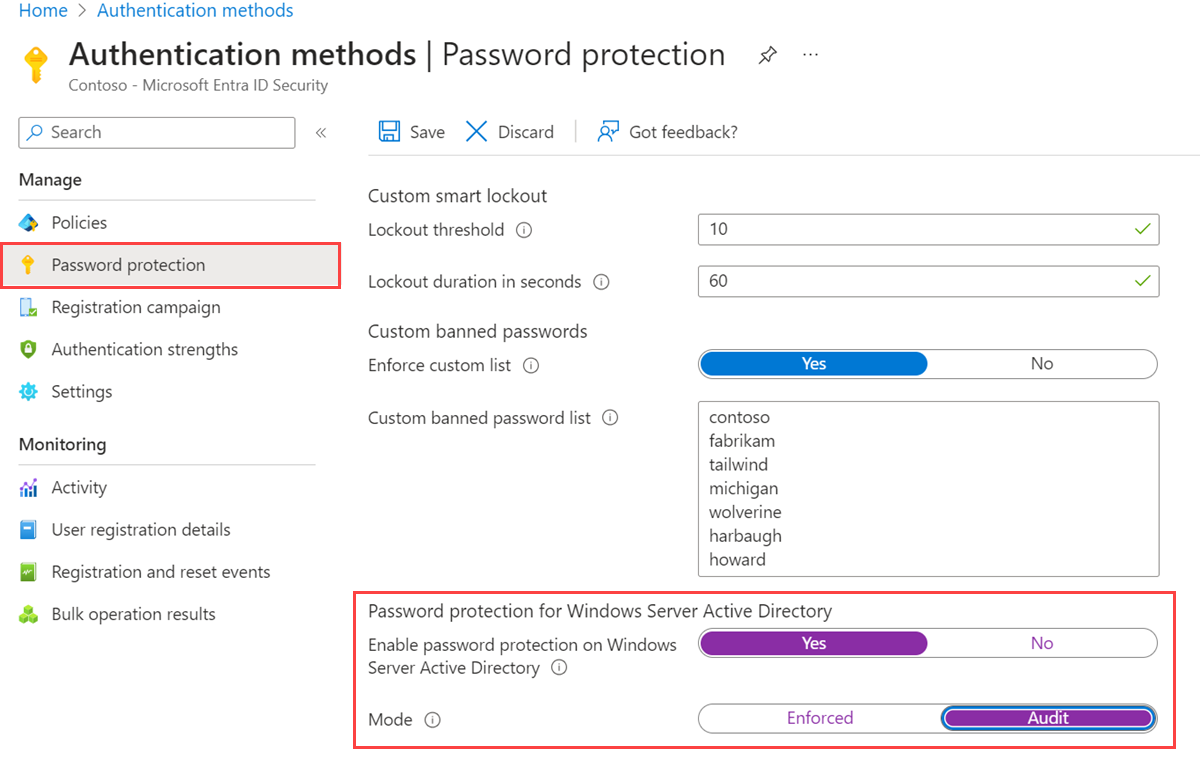

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de autenticación como mínimo.

Vaya a Protección>Métodos de autenticación>Protección de contraseña.

Establezca la opción Habilitar protección con contraseña en Windows Server Active Directory en Sí.

Cuando esta opción se establece en No, todos los agentes de controlador de dominio de la protección con contraseña de Microsoft Entra implementados entran en un modo inactivo, donde todas las contraseñas se aceptan tal cual. No se realizan actividades de validación ni se generan eventos de auditoría.

Se recomienda establecer inicialmente el modo en Auditoría. Cuando esté familiarizado con la característica y el impacto en los usuarios de su organización, puede cambiar el modo a Forzado. Para más información, consulte la sección siguiente en modos de operación.

Cuando esté preparado, seleccione Guardar.

Modos de operación

Al habilitar la protección con contraseña de Microsoft Entra local, puede usar el modo de auditoría o el modo de aplicación. Recomendamos que la implementación y las pruebas iniciales comiencen siempre en el modo auditoría. Las entradas del registro de eventos se deben supervisar después para tantear si alguno de los procesos operativos existentes se vería perturbado una vez que se habilite el modo Forzado.

Modo Auditoría

El modo Auditoría está previsto como una forma de ejecutar el software en un modo "what if". Cada servicio de agente de controlador de dominio de la protección con contraseña de Microsoft Entra evalúa una contraseña de entrada según la directiva activa en el momento.

Si la directiva actual se ha configurado para estar en modo de auditoría, las contraseñas "incorrectas" se traducen en mensajes del registro de errores pero se procesan y actualizan. Este comportamiento es la única diferencia entre el modo Auditoría y el modo Forzado. Todas las demás operaciones se ejecutan de la misma forma.

Modo Forzado

El modo Forzado está previsto como la configuración final. Como en el anterior modo de auditoría, cada servicio de agente de controlador de dominio de la protección con contraseña de Microsoft Entra evalúa las contraseñas de entrada según la directiva activa en el momento. Cuando el modo Forzado está habilitado, se rechaza una contraseña que se considera no segura según la directiva.

Cuando un agente de controlador de dominio de la protección con contraseña de Microsoft Entra rechaza una contraseña en modo Forzado, el usuario final ve un error similar al que percibiría si su contraseña fuese rechazada por la aplicación tradicional de complejidad de la contraseña local. Por ejemplo, un usuario podría ver el siguiente mensaje de error tradicional en la pantalla de inicio de sesión o cambio de contraseña de Windows:

"No se puede actualizar la contraseña. El valor proporcionado para la nueva contraseña no cumple los requisitos de longitud, complejidad o de historial del dominio".

Este mensaje es solo un ejemplo de varios resultados posibles. El mensaje de error específico puede variar según el escenario o software real que intenta establecer una contraseña no segura.

Puede que los usuarios finales afectados tengan que trabajar con su personal de TI para comprender los nuevos requisitos y elegir contraseñas seguras.

Nota:

La funcionalidad Protección con contraseña de Microsoft Entra no tiene ningún control sobre el mensaje de error específico que se muestra en la máquina cliente cuando se rechaza una contraseña poco segura.

Pasos siguientes

Para personalizar la lista de contraseñas prohibidas de su organización, consulte Configuración de contraseñas prohibidas personalizadas para la protección con contraseña de Microsoft Entra.

Para supervisar los eventos locales, vea Supervisión de la protección de contraseñas de Microsoft Entra.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de