Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Una directiva de acceso condicional incluye una asignación de identidad de usuario, grupo, agente o carga de trabajo como una de las señales del proceso de decisión. Estas identidades se pueden incluir o excluir de las directivas de acceso condicional. Microsoft Entra ID evalúa todas las directivas y garantiza que se cumplen todos los requisitos antes de conceder acceso.

Incluir usuarios

Esta lista suele incluir a todos los usuarios a los que está destinada una organización en una directiva de acceso condicional.

Las siguientes opciones están disponibles al crear una directiva de acceso condicional.

- Ninguno

- No se selecciona ningún usuario

- Todos los usuarios

- Todos los usuarios del directorio, incluidos los invitados B2B.

- Seleccionar Usuarios y grupos

- Usuarios invitados o externos

- Esta selección le permite establecer como destino directivas de acceso condicional a tipos de usuario invitado o externo específicos e inquilinos que contengan esos usuarios.

Se pueden elegir varios tipos diferentes de usuarios invitados o externos y se pueden realizar varias selecciones:

- Usuarios invitados de colaboración B2B

- Usuarios miembros de colaboración B2B

- Usuarios de conexión directa B2B

- Usuarios invitados locales, por ejemplo, cualquier usuario que pertenezca al inquilino principal con el atributo de tipo de usuario establecido en invitado

- Usuarios del proveedor de servicios, por ejemplo, un proveedor de soluciones en la nube (CSP)

- Otros usuarios externos o usuarios no representados por las demás selecciones de tipo de usuario

- Se pueden especificar uno o varios inquilinos para los tipos de usuario seleccionados, o bien se pueden especificar todos los inquilinos.

- Esta selección le permite establecer como destino directivas de acceso condicional a tipos de usuario invitado o externo específicos e inquilinos que contengan esos usuarios.

Se pueden elegir varios tipos diferentes de usuarios invitados o externos y se pueden realizar varias selecciones:

- Roles de directorio

- Permite a los administradores seleccionar roles de directorio integrados específicos para determinar la asignación de directivas. Por ejemplo, las organizaciones podrían crear una directiva más restrictiva para los usuarios que tengan asignado activamente un rol con privilegios. No se admiten otros tipos de roles, incluidos los roles con ámbito de unidad administrativa y los roles personalizados.

- El acceso condicional permite a los administradores seleccionar algunos roles que aparecen como en desuso. Estos roles siguen apareciendo en la API subyacente y permitimos que los administradores apliquen la directiva a ellos.

- Permite a los administradores seleccionar roles de directorio integrados específicos para determinar la asignación de directivas. Por ejemplo, las organizaciones podrían crear una directiva más restrictiva para los usuarios que tengan asignado activamente un rol con privilegios. No se admiten otros tipos de roles, incluidos los roles con ámbito de unidad administrativa y los roles personalizados.

- Usuarios y grupos

- Permite dirigirse a conjuntos específicos de usuarios. Por ejemplo, las organizaciones pueden seleccionar un grupo que contenga todos los miembros del departamento de recursos humanos cuando tenga una aplicación de Recursos Humanos seleccionada como aplicación en la nube. Un grupo puede ser cualquier tipo de grupo de usuarios en Microsoft Entra ID, como grupos de distribución y de seguridad dinámicos o asignados. La directiva se aplica a usuarios y grupos anidados.

- Usuarios invitados o externos

Importante

Al seleccionar qué usuarios y grupos se incluyen en una directiva de acceso condicional, hay un límite para el número de usuarios individuales que se pueden agregar directamente a una directiva de acceso condicional. Si es necesario agregar muchos usuarios individuales a una directiva de acceso condicional, colóquelos en un grupo y asígnelos a la directiva.

Si los usuarios o grupos pertenecen a más de 2048 grupos, es posible que se bloquee su acceso. Este límite se aplica a la pertenencia a grupos directa y anidada.

Advertencia

Las directivas de acceso condicional no admiten a los usuarios asignados un rol de directorio con ámbito a una unidad administrativa o roles de directorio con ámbito directo a un objeto, como a través de roles personalizados.

Nota

Al dirigirse a directivas a usuarios externos de conexión directa B2B, estas directivas se aplican a los usuarios de colaboración B2B que acceden a Teams o SharePoint Online que también son aptos para la conexión directa B2B. Lo mismo se aplica a las directivas destinadas a usuarios externos de colaboración B2B, lo que significa que los usuarios que acceden a los canales compartidos de Teams tienen directivas de colaboración B2B que también tienen una presencia de usuario invitado en el inquilino.

Excluir usuarios

Cuando las organizaciones incluyen y excluyen a un usuario o grupo, el usuario o grupo se excluye de la directiva. La acción de excluir predomina sobre la acción de incluir en una política. Las exclusiones se suelen usar para las cuentas de acceso de emergencia o las cuentas rompe-cristales. En los siguientes artículos encontrará más información sobre las cuentas de acceso de emergencia y por qué son importantes:

- Administración de cuentas de acceso de emergencia en Microsoft Entra ID

- Crear una estrategia de administración de control de acceso resistente con Microsoft Entra ID

Las siguientes opciones están disponibles para la exclusión al crear una directiva de acceso condicional.

- Usuarios invitados o externos

- Esta selección proporciona varias opciones que se pueden usar para dirigir las directivas de acceso condicional a tipos específicos de usuarios invitados o externos e inquilinos específicos que contienen esos tipos de usuarios.

Se pueden elegir varios tipos diferentes de usuarios invitados o externos y se pueden realizar varias selecciones:

- Usuarios invitados de colaboración B2B

- Usuarios miembros de colaboración B2B

- Usuarios de conexión directa B2B

- Usuarios invitados locales, por ejemplo, cualquier usuario que pertenezca al inquilino principal con el atributo de tipo de usuario establecido en invitado

- Usuarios del proveedor de servicios, por ejemplo, un proveedor de soluciones en la nube (CSP)

- Otros usuarios externos o usuarios no representados por las demás selecciones de tipo de usuario

- Se pueden especificar uno o varios inquilinos para los tipos de usuario seleccionados, o bien se pueden especificar todos los inquilinos.

- Esta selección proporciona varias opciones que se pueden usar para dirigir las directivas de acceso condicional a tipos específicos de usuarios invitados o externos e inquilinos específicos que contienen esos tipos de usuarios.

Se pueden elegir varios tipos diferentes de usuarios invitados o externos y se pueden realizar varias selecciones:

- Roles de directorio

- Permite a los administradores seleccionar roles de directorio específicos de Microsoft Entra usados para determinar la asignación.

- Usuarios y grupos

- Permite dirigirse a conjuntos específicos de usuarios. Por ejemplo, las organizaciones pueden seleccionar un grupo que contenga todos los miembros del departamento de recursos humanos cuando tenga una aplicación de Recursos Humanos seleccionada como aplicación en la nube. Un grupo puede ser cualquier tipo de grupo en Microsoft Entra ID, como grupos de distribución y de seguridad dinámicos o asignados. La directiva se aplica a usuarios y grupos anidados.

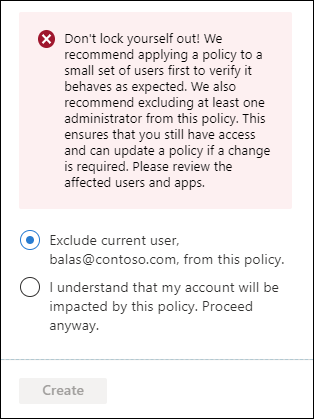

Impedir el bloqueo de administrador

Para evitar el bloqueo de administrador, al crear una directiva aplicada a Todos los usuarios y Todas las aplicaciones, aparece la siguiente advertencia.

No se bloquee. Se recomienda aplicar primero una directiva a un pequeño conjunto de usuarios para comprobar que se comporta según lo esperado. También se recomienda excluir al menos un administrador de esta directiva. Esto garantiza que sigue teniendo acceso y puede actualizar una directiva si es necesario un cambio. Revise los usuarios y las aplicaciones afectados.

De forma predeterminada, la directiva proporciona una opción para excluir al usuario actual, pero un administrador puede invalidarlo como se muestra en la siguiente imagen.

Si te encuentras bloqueado, consulta ¿Qué hacer si estás bloqueado?.

Acceso de asociados externos

Las directivas de acceso condicional que tienen como destino usuarios externos pueden interferir con el acceso del proveedor de servicios, como privilegios de administrador delegados pormenorizados. Obtenga más información en Introducción a privilegios de administrador delegados pormenorizados (GDAP). Para las directivas destinadas a los inquilinos del proveedor de servicios de destino, use el tipo de usuario externo de Service provider user (Usuario del proveedor de servicios) disponible en las opciones de selección de Guest or external users (Usuarios invitados o externos).

Agentes (versión preliminar)

Los agentes son cuentas de primera clase dentro del identificador de Microsoft Entra que proporcionan funcionalidades únicas de identificación y autenticación para los agentes de IA. Las directivas de acceso condicional destinadas a estos objetos tienen recomendaciones específicas abordadas en el artículo Acceso condicional e identidades de agente.

La política se puede limitar a:

- Todas las identidades del agente

- Selección de agentes que actúan como usuarios

- Selección de identidades de agente basadas en atributos

- Seleccionar identidades individuales de agente

Identidades de cargas de trabajo

Una identidad de carga de trabajo es una identidad que permite a una aplicación o entidad de servicio acceder a los recursos, a veces en el contexto de un usuario. Las directivas de acceso condicional se pueden aplicar a entidades de servicio de un solo inquilino que se hayan registrado en el inquilino. Las aplicaciones SaaS y multiinquilino que no son de Microsoft están fuera del ámbito. La directiva no abarca las identidades administradas.

Las organizaciones pueden tener como destino identidades de carga de trabajo específicas que se incluyan en la directiva o se excluyan de esta.

Para más información, consulte el artículo Acceso condicional para las identidades de carga de trabajo.