Tutorial: Configuración del acceso híbrido seguro con Microsoft Entra ID y Datawiza

En este tutorial, aprenderá a integrar Azure Microsoft Entra ID con Datawiza para lograr un acceso híbrido. Datawiza Access Proxy (DAP) amplía Microsoft Entra ID para habilitar el inicio de sesión único (SSO) y proporcionar controles de acceso granulares que protejan tanto las aplicaciones locales como las hospedadas en la nube, como Oracle E-Business Suite, Microsoft IIS y SAP. Con esta solución, las empresas pueden pasar de administradores de acceso web (WAM) heredados, como Symantec SiteMinder, NetIQ, Oracle e IBM a Microsoft Entra ID sin tener que volver a escribir aplicaciones. Las empresas pueden usar Datawiza como una solución sin código, o de poco código, para integrar nuevas aplicaciones en Microsoft Entra ID. Este enfoque permite a las empresas implementar su estrategia de Confianza cero y, al mismo tiempo, ahorrar tiempo de ingeniería y reducir costos.

Más información: Seguridad de Confianza cero

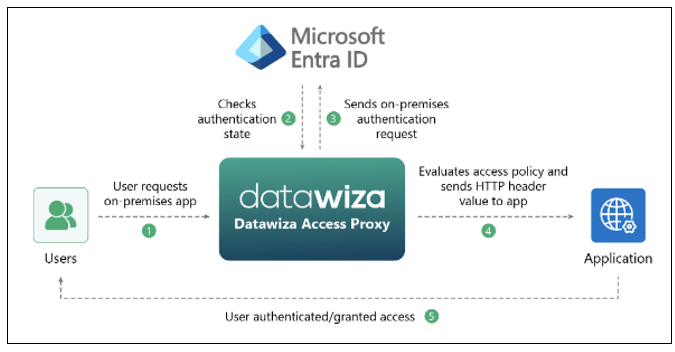

Datawiza con arquitectura de autenticación de Microsoft Entra

La integración de Datawiza incluye los componentes siguientes:

- Microsoft Entra ID: servicio de administración de identidades y acceso que ayuda a los usuarios a iniciar sesión y acceder a recursos internos y externos

- Datawiza Access Proxy (DAP): este servicio pasa de forma transparente la información de la identidad a las aplicaciones a través de encabezados HTTP.

- Datawiza Cloud Management Console (DCMC): API de interfaz de usuario y RESTful para que los administradores administren las directivas de control de acceso y de configuración de DAP

En el diagrama siguiente se ilustra la arquitectura de autenticación con Datawiza en un entorno híbrido.

- El usuario solicita acceder a la aplicación hospedada en un local o en la nube. DAB redirecciona la solicitud a la aplicación a través de un proxy.

- DAP comprueba el estado de autenticación del usuario. Si no hay token de sesión, o el que hay no es válido, DAP envía la solicitud del usuario a Microsoft Entra ID para su autenticación.

- Microsoft Entra ID envía la solicitud del usuario al punto de conexión especificado durante el registro de DAP en el inquilino de Microsoft Entra ID.

- DAB evalúa las directivas y los valores de los atributos que se van a incluir en los encabezados HTTP que se reenvían a la aplicación. DAP puede llamar al proveedor de identidades para recuperar la información para establecer correctamente los valores de los encabezados. DAP establece los valores de los encabezados y envía la solicitud a la aplicación.

- Se autentica al usuario y se le concede acceso.

Requisitos previos

Para empezar, necesitará lo siguiente:

- Una suscripción a Azure

- Si no tiene una, puede obtener una cuenta gratuita de Azure

- Un inquilino de Microsoft Entra vinculado a la suscripción de Azure.

- Docker y docker-compose son necesarios para ejecutar DAP

- Las aplicaciones se pueden ejecutar en cualquier plataforma, como una máquina virtual o un equipos sin sistema operativo.

- Una aplicación hospedada en un entorno local o en la nube que pasará de un sistema de identidades heredado a Microsoft Entra ID

- En este ejemplo, DAP se implementa en el mismo servidor que la aplicación.

- La aplicación se ejecuta en localhost: 3001. DAP redirecciona el tráfico mediante proxy a la aplicación a través de localhost: 9772

- El tráfico a la aplicación llega a DAP y luego se redirecciona mediante proxy a la aplicación.

Configuración de Datawiza Cloud Management Console

Inicie sesión en Datawiza Cloud Management Console (DCMC).

Cree una aplicación en DCMC y genere un par de claves para la aplicación:

PROVISIONING_KEYyPROVISIONING_SECRET.Para crear la aplicación y generar el par de claves siga las instrucciones de Datawiza Cloud Management Console.

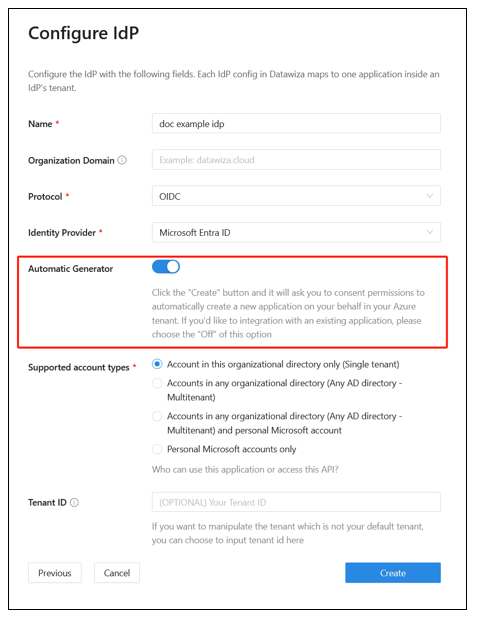

Registre la aplicación en Microsoft Entra ID con la integración con un solo clic con Microsoft Entra ID.

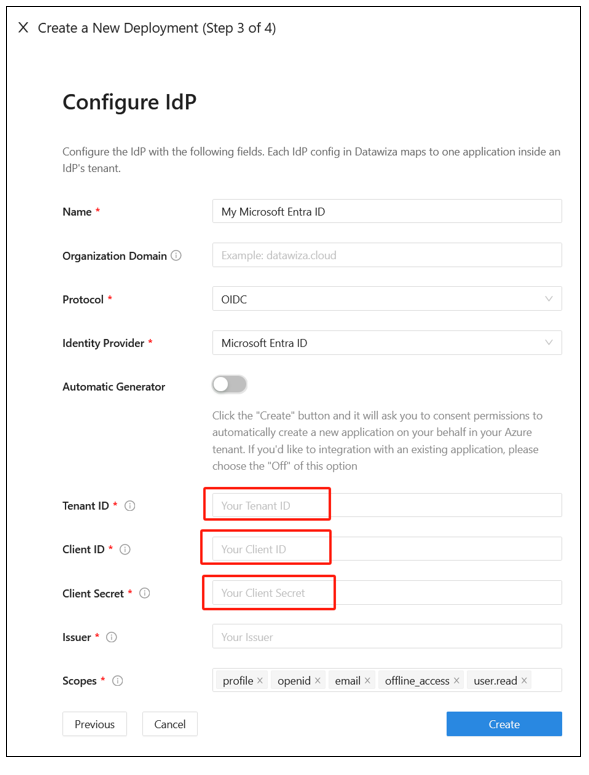

Para usar una aplicación web, rellene manualmente los campos de formulario: Id. de inquilino, Id. de cliente y Secreto de cliente.

Más información: Para crear una aplicación web y obtener valores, vaya a docs.datawiza.com para obtener la documentación de Microsoft Entra ID.

Ejecute DAP mediante Docker o Kubernetes. La imagen de Docker es necesaria para crear una aplicación basada en encabezados de ejemplo.

- En el caso de Kubernetes, consulte Implementación de Datawiza Access Proxy con una aplicación web mediante Kubernetes.

- En el caso de Docker, consulte Implementación de Datawiza Access Proxy con su aplicación.

- Puede usar el siguiente archivo de imagen de Docker docker-compose.yml de ejemplo:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Inicio de sesión en el registro de contenedor.

- Descargue las imágenes DAP y la aplicación basada en encabezados en este paso importante.

- Ejecute el siguiente comando:

docker-compose -f docker-compose.yml up. - La aplicación basada en encabezado tiene el inicio de sesión único habilitado con Microsoft Entra ID.

- Vaya a

http://localhost:9772/en un explorador. - Aparece una página de inicio de sesión de Microsoft Entra.

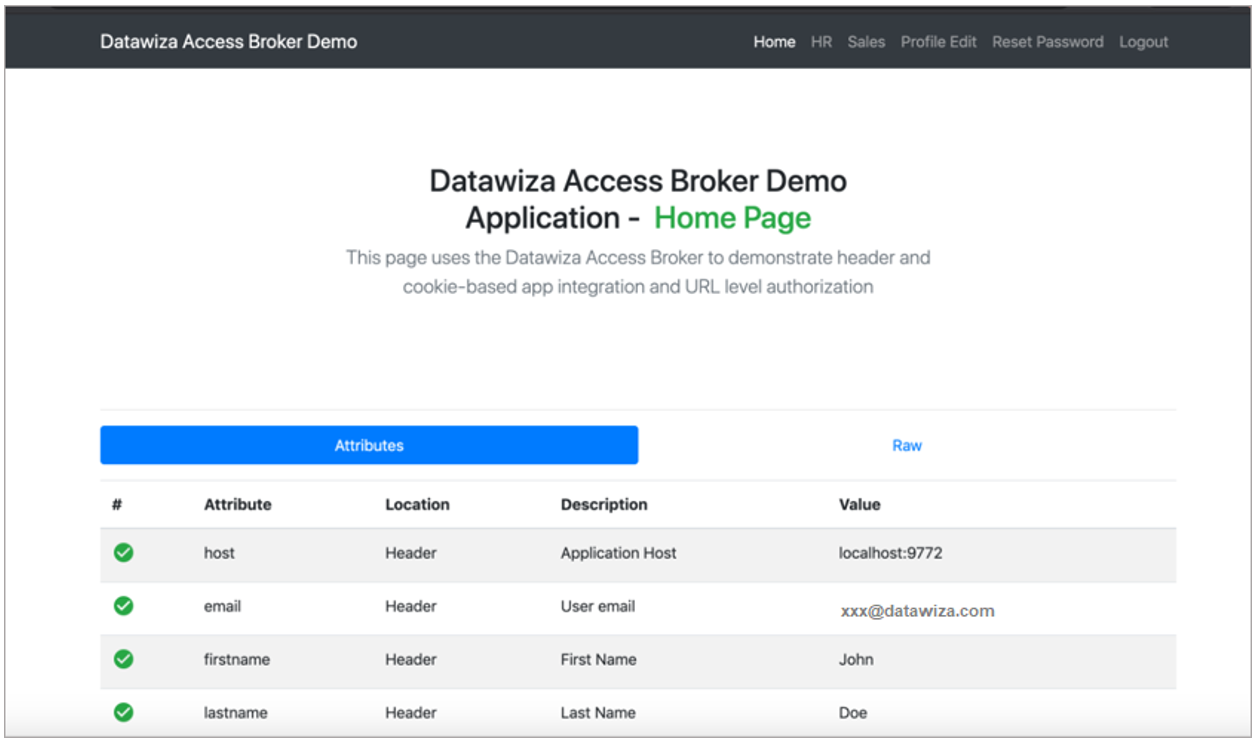

- Pase los atributos del usuario a la aplicación basada en encabezados. DAP obtiene los atributos de usuario de Microsoft Entra ID y los pasa a la aplicación mediante un encabezado o una cookie.

- Para pasar atributos de usuario como la dirección de correo electrónico, el nombre y apellido a la aplicación basada en encabezados, consulte Uso de atributos del usuario.

- Los atributos de usuario configurados tendrán una marca de verificación verde junto a cada atributo.

Prueba del flujo

- Vaya a la dirección URL de la aplicación.

- DAP le redirige a la página de inicio de sesión de Microsoft Entra.

- Después de la autenticación, se le redirigirá a DAP.

- DAP evalúa las directivas, calcula los encabezados y le envía a la aplicación.

- Aparece la aplicación solicitada.

Pasos siguientes

- Tutorial: Configuración de Azure Active Directory B2C con Datawiza para proporcionar un acceso híbrido seguro

- Tutorial: Configuración de Datawiza para habilitar la autenticación multifactor de Microsoft Entra y el inicio de sesión único en Oracle JD Edwards

- Tutorial: Configuración de Datawiza para habilitar la autenticación multifactor de Microsoft Entra y el inicio de sesión único en Oracle PeopleSoft

- Tutorial: Configure Datawiza para habilitar la autenticación multifactor de Microsoft Entra y el inicio de sesión único en Oracle Hyperion EPM

- Vaya a docs.datawiza.com para consultar las guías de usuario de Datawiza