Tutorial: Configuración de BIG-IP Easy Button de F5 para el inicio de sesión único en SAP ERP

En este artículo, descubrirá cómo proteger la Planificación de recursos empresariales (ERP) de SAP con Microsoft Entra ID mediante la configuración 16.1 guiada de F5 BIG-IP Easy Button. La integración de BIG-IP con Microsoft Entra ID tiene muchas ventajas:

- Marco de confianza cero de Microsoft para habilitar el trabajo remoto

- ¿Qué es el acceso condicional?

- Inicio de sesión único (SSO) entre Microsoft Entra ID y los servicios publicados de BIG-IP

- Gestione las identidades y el acceso desde el centro de administración de Microsoft Entra

Más información:

Descripción del escenario

En este escenario se incluye la aplicación SAP ERP mediante la autenticación Kerberos para administrar el acceso a contenido protegido.

Las aplicaciones heredadas carecen de protocolos modernos para admitir la integración con Microsoft Entra ID. La modernización es costosa, requiere planeamiento e introduce un riesgo potencial de tiempo de inactividad. En su lugar, use un controlador de entrega de aplicaciones (ADC) BIG-IP de F5 para salvar la distancia entre la aplicación heredada y el plano de control de identidad moderno a través de la transición de protocolo.

Un BIG-IP delante de la aplicación permite superponer el servicio con la autenticación previa y el inicio de sesión único basado en encabezados de Microsoft Entra. Esta configuración mejora la posición de seguridad de la información general de la aplicación.

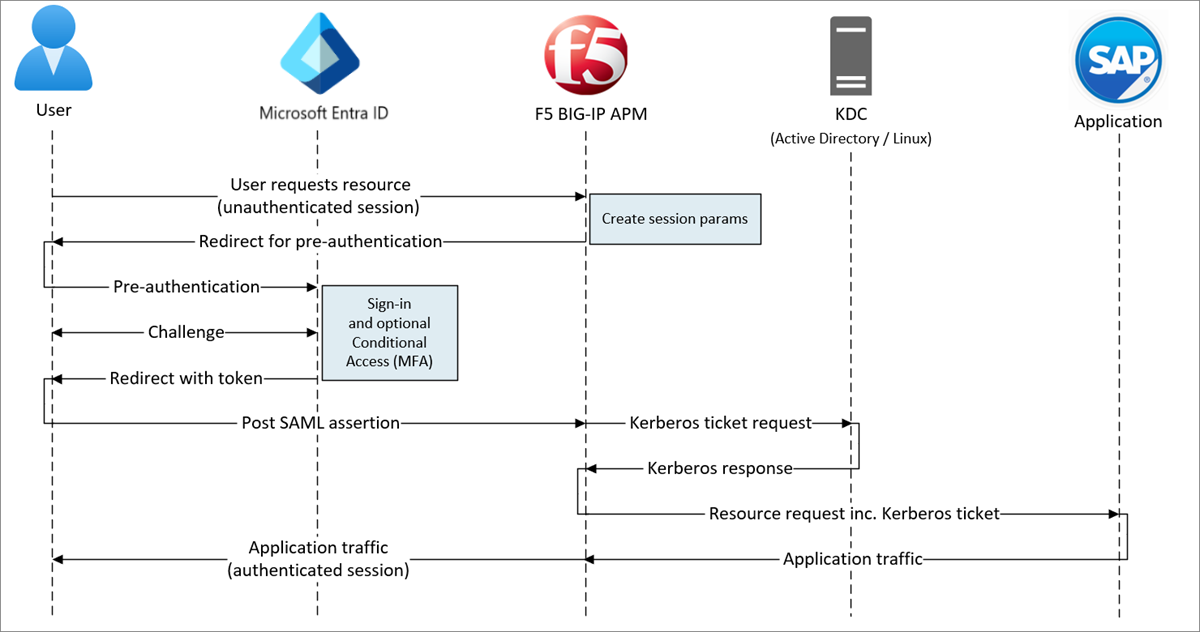

Arquitectura del escenario

La solución de acceso híbrido seguro (SHA) tiene los siguientes componentes:

- Aplicación SAP ERP: Un servicio publicado de BIG-IP que se protege mediante el SHA de Microsoft Entra

- Microsoft Entra ID: El proveedor de identidades (IdP) de Lenguaje de marcado de aserción de seguridad (SAML), que verifica las credenciales de usuario, el acceso condicional y el SSO basado en SAML en BIG-IP

- BIG-IP : proxy inverso y proveedor de servicios SAML (SP) en la aplicación. BIG-IP delega la autenticación en el IdP de SAML y, a continuación, realiza el inicio de sesión único basado en encabezados en el servicio SAP

SHA admite el flujo iniciado por IdP y SP. En la imagen siguiente se muestra el flujo iniciado por SP.

- El usuario se conecta al punto de conexión de la aplicación (BIG-IP).

- La directiva de acceso del Administrador de directivas de acceso (APM) de BIG-IP redirige al usuario a Microsoft Entra ID (IdP de SAML).

- Microsoft Entra ID preautentica al usuario y aplica las directivas de acceso condicional exigidas.

- Se redirige al usuario a BIG-IP (SP de SAML) y el inicio de sesión único se realiza con el token SAML emitido.

- BIG-IP solicita el vale de Kerberos desde el Centro de distribución de claves (KDC).

- BIG-IP envía la solicitud a la aplicación de back-end con el vale de Kerberos para el SSO.

- La aplicación autoriza la solicitud y devuelve la carga.

Requisitos previos

- Una cuenta gratuita de Microsoft Entra ID o superior

- Si no tiene una, obtenga una cuenta gratuita de Azure.

- Una instancia de BIG-IP o de BIG-IP Virtual Edition (VE) en Azure

- Cualquiera de las siguientes licencias de F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Licencia independiente de F5 BIG-IP APM

- Licencia del complemento F5 BIG-IP APM en una instalación de F5 BIG-IP® Local Traffic Manager™ (LTM) ya existente

- Licencia de evaluación gratuita completa de 90 días de BIG-IP

- Identidades de usuario sincronizadas desde un directorio local a Microsoft Entra ID, o bien creadas en Microsoft Entra ID y devueltas al directorio local

- Uno de los siguientes roles: Administrador de aplicaciones en la nube o Administrador de aplicaciones.

- Un certificado web de SSL para publicar servicios a través de HTTPS o usar certificados predeterminados de BIG-IP durante las pruebas

- Un entorno de SAP ERP configurado para la autenticación Kerberos

Métodos de configuración BIG-IP

En este tutorial se utiliza Guided Configuration 16.1 con una plantilla de Easy Button. Con Easy Button, los administradores no van entre Microsoft Entra ID y BIG-IP para permitir servicios de SHA. La implementación y la administración de directivas se controlan con el asistente de configuración guiada de APM y Microsoft Graph. Esta integración garantiza que las aplicaciones puedan admitir la federación de identidades, el SSO y el acceso condicional.

Nota:

Reemplace las cadenas o valores de ejemplo de esta guía por los de su entorno.

Registro de Easy Button

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Antes de que un cliente o servicio acceda a Microsoft Graph, la plataforma de identidad de Microsoft debe confiar en él.

Consulte Inicio rápido: registro de una aplicación con la plataforma de identidad de Microsoft

Registre el cliente de Easy Button en Microsoft Entra ID y, después, se permitirá establecer una confianza entre las instancias de SP de SAML de una aplicación publicada de BIG-IP y Microsoft Entra ID como IdP de SAML.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya aIdentidad>Aplicaciones>Registros de aplicaciones>Nuevo registro.

Escriba un Nombre para la nueva aplicación.

En cuentas solo de este directorio de la organización, especifique quién puede usar la aplicación.

Seleccione Registrar.

Vaya a Permisos de la API.

Autorice los siguientes permisos de aplicación de Microsoft Graph:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Group.Read.All

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- User.Read.All

Concesión de consentimiento del administrador para su organización.

En Certificados y secretos, genere un nuevo secreto de cliente.

Anote el secreto.

Desde la Información general, anote el Id. de cliente y el Id. de inquilino.

Configuración de Easy Button

- Inicie la configuración guiada de APM.

- Inicie la plantilla Easy Button.

- Desde un explorador, inicie sesión en la consola de administración de BIG-IP de F5.

- Vaya a Acceso > Configuración guiada > Integración con Microsoft.

- Seleccione Aplicación Microsoft Entra.

- Revise la lista de configuración.

- Seleccione Siguiente.

- Siga la secuencia de configuración en Configuración de la aplicación Microsoft Entra.

Configuration Properties

La pestaña Propiedades de configuración tiene propiedades de cuenta de servicio y crea una configuración de la aplicación de BIG-IP y un objeto de inicio de sesión único. La sección de detalles de la cuenta de servicio de Azure representa el cliente que registró como aplicación en el inquilino de Microsoft Entra. Use esta configuración para un cliente OAuth BIG-IP para registrar individualmente un SP de SAML en el inquilino, con las propiedades de SSO. Easy Button hace esta acción para los servicios BIG-IP que se publican y habilitan para SHA.

Nota:

Algunas opciones de configuración son globales y se pueden volver a usar para publicar más aplicaciones.

- Escriba el nombre de la configuración. Los nombres únicos diferencian las configuraciones de Easy Button.

- Para Inicio de sesión único (SSO) y Encabezados HTTP, seleccione Activado.

- En Id. de inquilino, Id. de cliente y Secreto de cliente, escriba el identificador de inquilino, el identificador de cliente y el secreto de cliente que anotó durante el registro del inquilino.

- Seleccione Test Connection (Probar conexión). Esta acción confirma que BIG-IP se conecta al inquilino.

- Seleccione Siguiente.

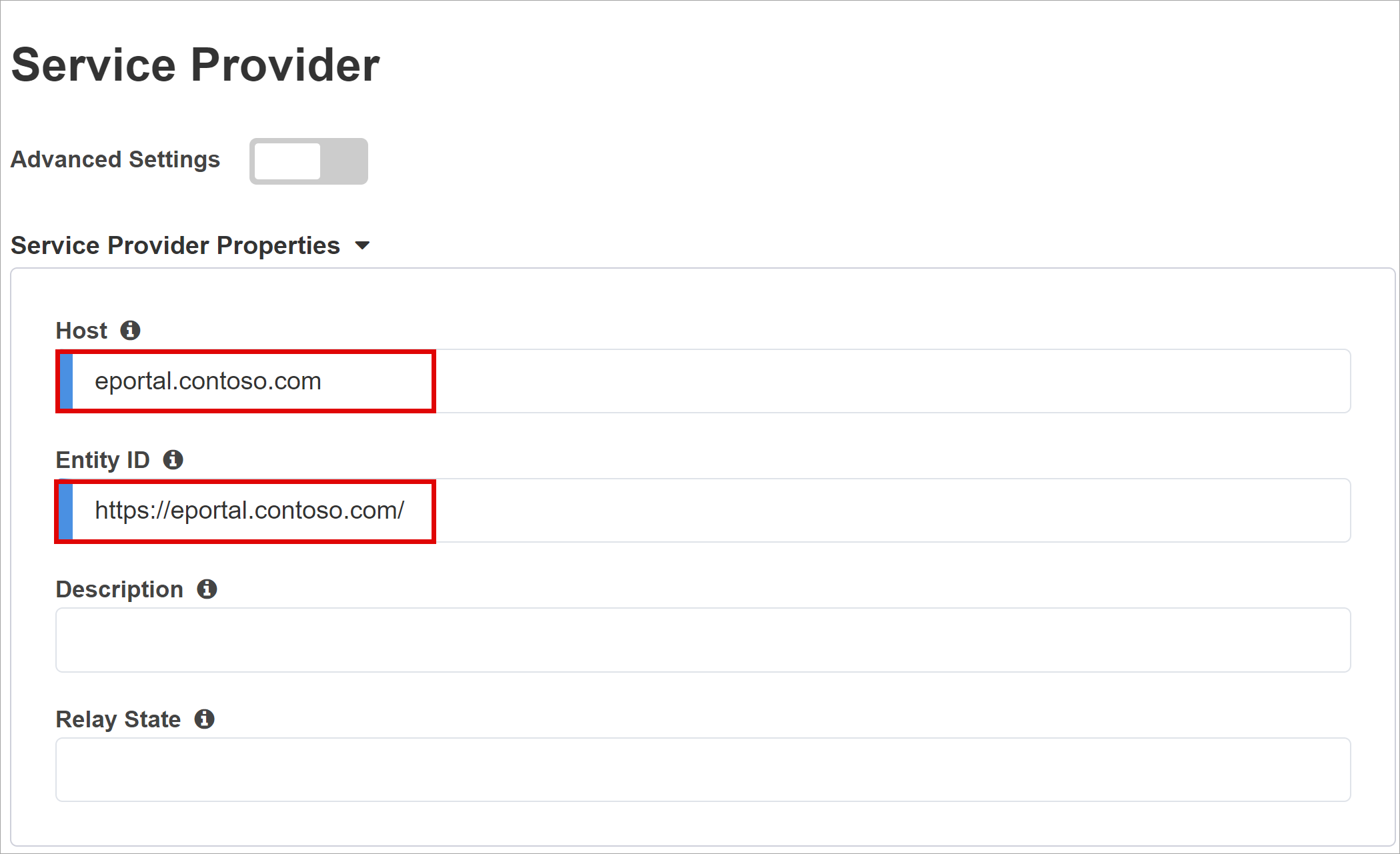

Proveedor de servicios

Use la configuración del proveedor de servicios para definir las propiedades de instancia de SAML SP de la aplicación protegida por SHA.

En Host, escriba el nombre de dominio completo (FQDN) público de la aplicación que se vaya a proteger.

Para Id. de entidad, escriba el identificador que utiliza Microsoft Entra ID para identificar el proveedor de servicios de SAML que solicita un token.

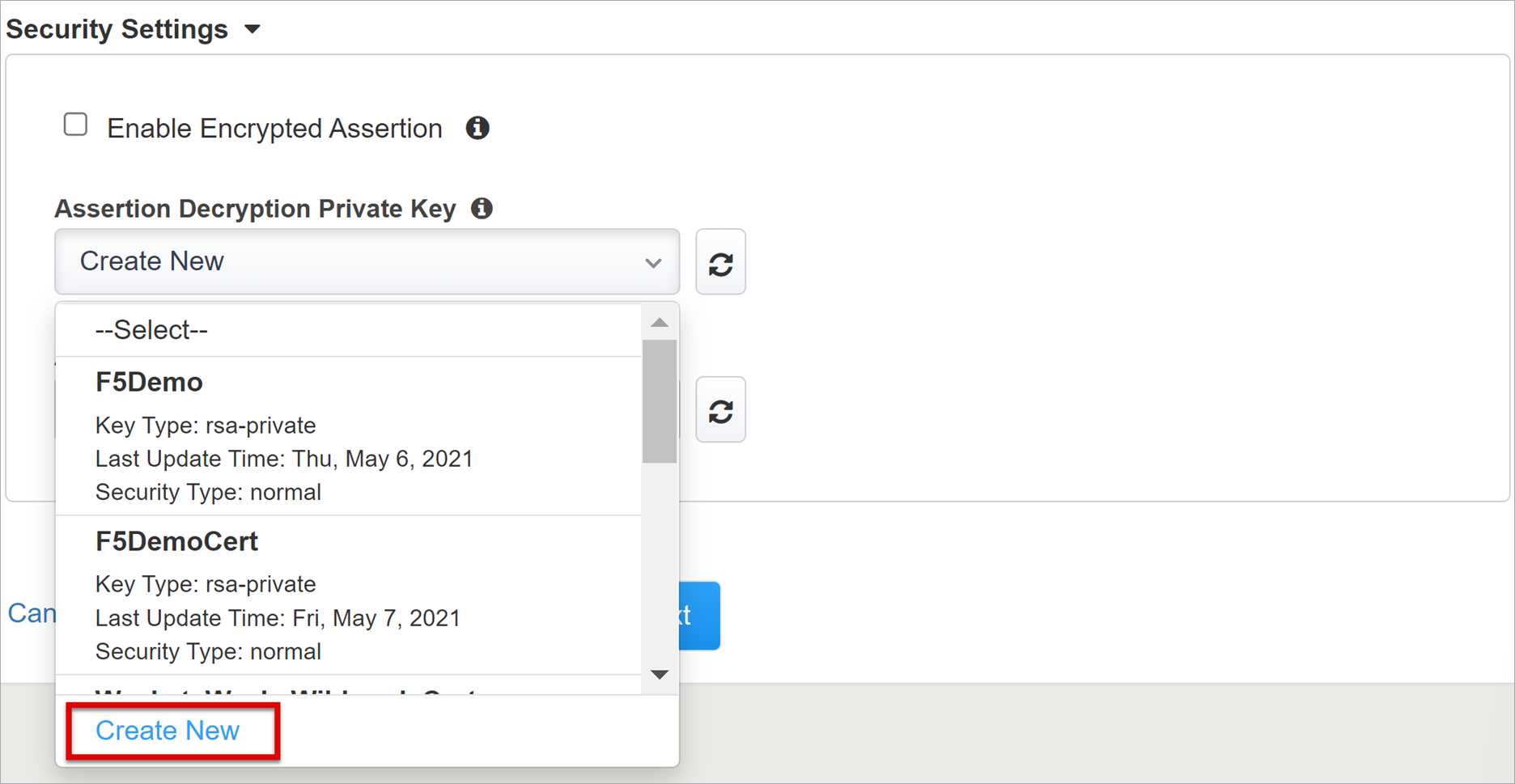

(Opcional) Use la configuración de seguridad para indicar si Microsoft Entra ID cifra las aserciones de SAML emitidas. Las aserciones cifradas entre Microsoft Entra ID y el APM de BIG-IP aumentan la garantía de que los tokens de contenido no se intercepten ni se pongan en peligro los datos.

En la lista Clave privada de descifrado de aserciones, seleccione Crear nueva.

Selecciona Aceptar.

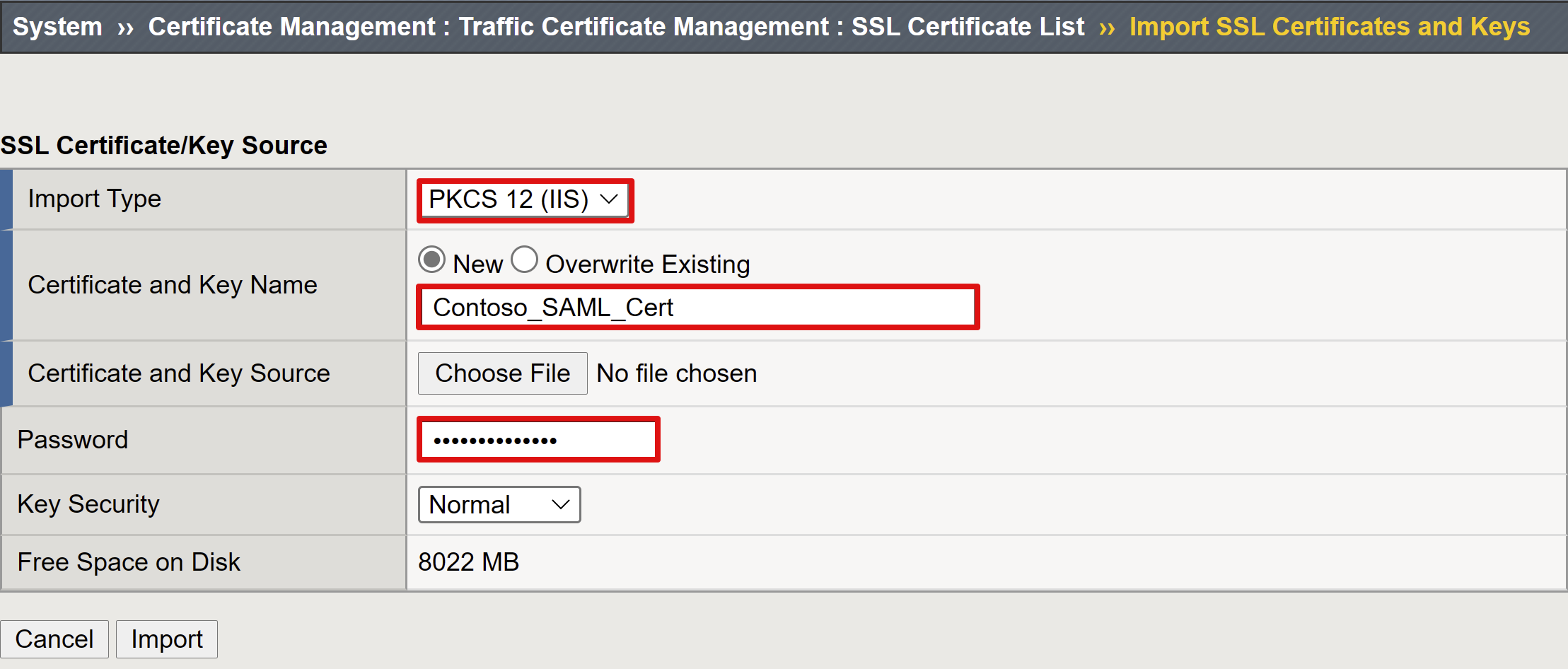

El cuadro de diálogo Importar certificado SSL y claves aparece en una nueva pestaña.

Para importar el certificado y la clave privada, seleccione PKCS 12 (IIS).

Cierre la pestaña del explorador para volver a la pestaña principal.

Para Habilitar la aserción cifrada, marque la casilla.

Si habilitó el cifrado, en la lista Clave privada de descifrado de aserciones seleccione la clave privada del certificado que usa BIG-IP APM para descifrar las aserciones de Microsoft Entra.

Para el cifrado habilitado, en la lista Certificado de descifrado de aserciones, seleccione el certificado que BIG-IP carga en Microsoft Entra ID para cifrar las aserciones de SAML emitidas.

Microsoft Entra ID

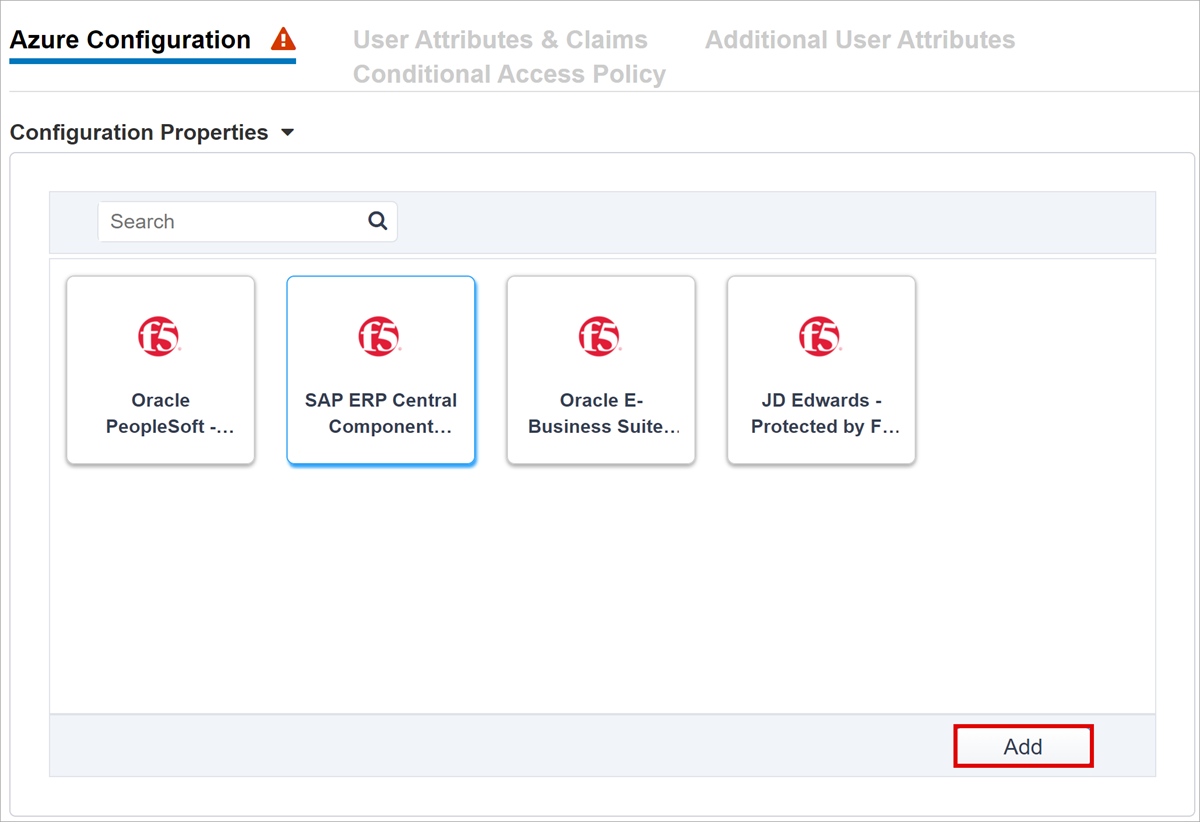

Easy Button tiene plantillas de aplicación para Oracle PeopleSoft, Oracle E-Business Suite, Oracle JD Edwards, SAP ERP y una plantilla de acceso híbrido seguro genérica.

Para iniciar la configuración de Azure, seleccione Componente central de SAP ERP > Añadir.

Nota:

Puede usar la información de las secciones siguientes al configurar manualmente una nueva aplicación SAML de BIG-IP en un inquilino de Microsoft Entra.

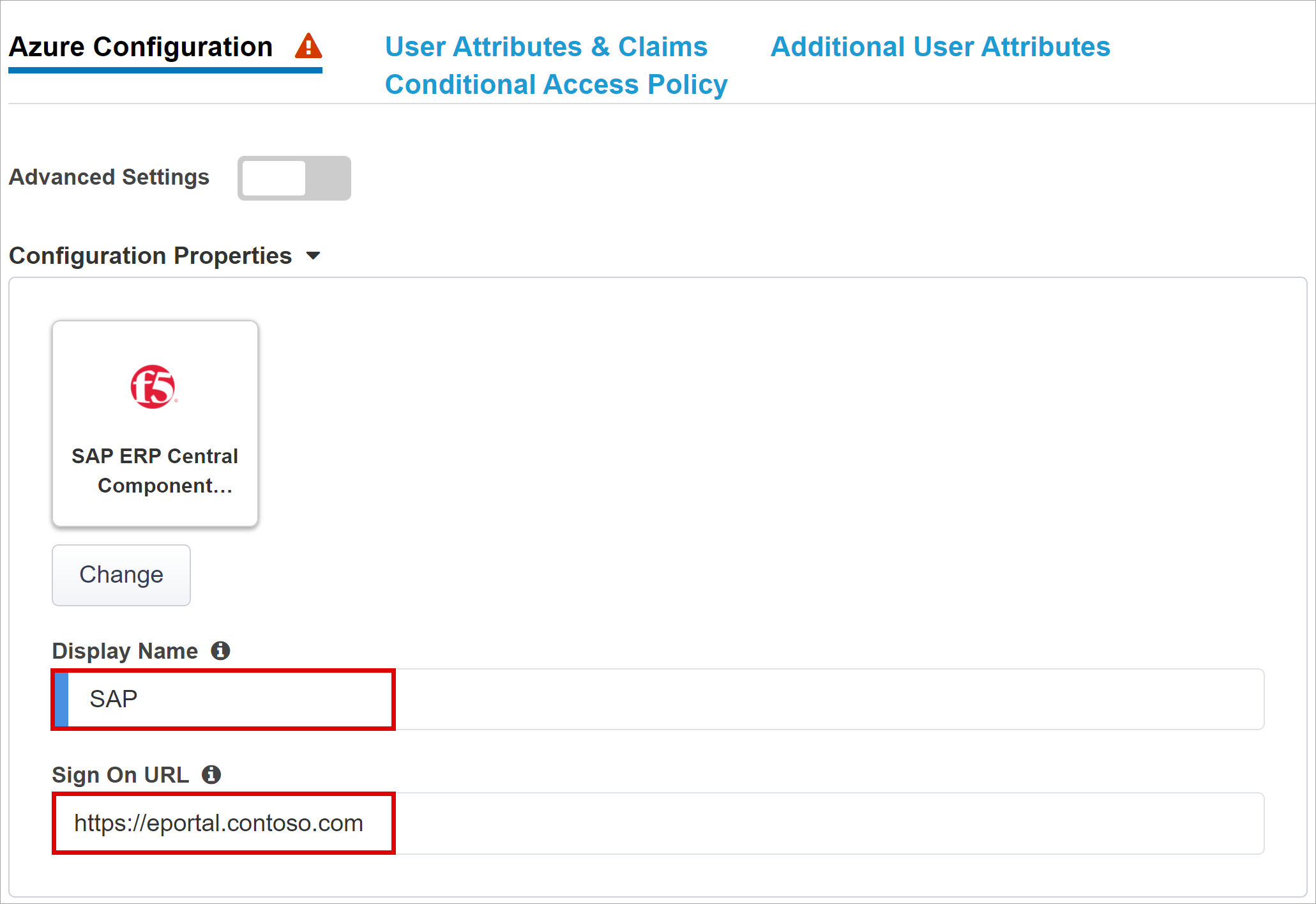

Configuración de Azure

En nombre para mostrar, introduzca el que crea la aplicación BIG-IP en el inquilino de Microsoft Entra. El nombre aparece en el icono del portal Mis aplicaciones.

(Opcional) deje la dirección URL de inicio de sesión (opcional) en blanco.

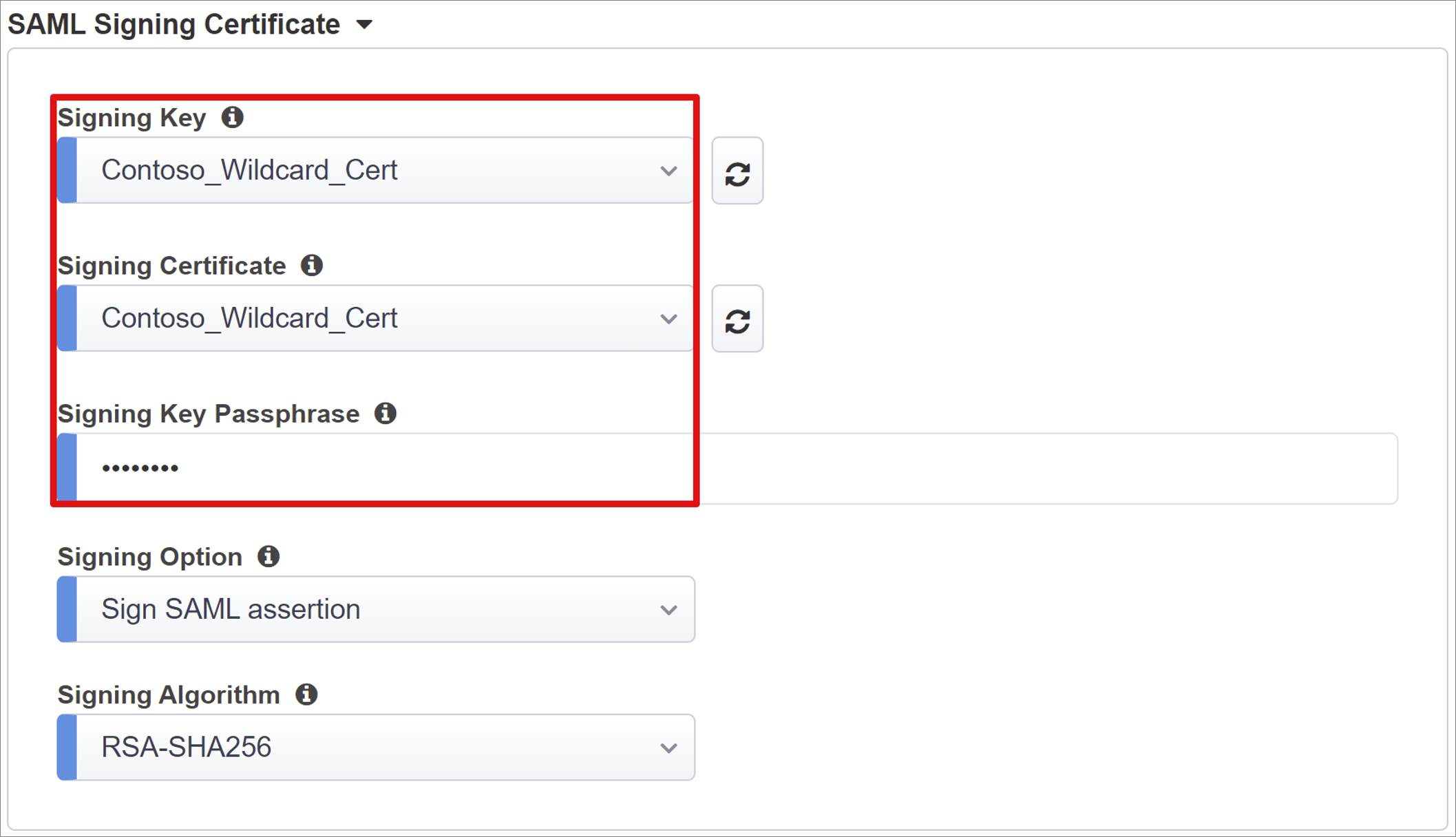

Junto a Clave de firma, seleccione Actualizar.

Seleccione Certificado de firma. Esta acción buscará el certificado que especificó.

En Frase de contraseña de clave de firma, escriba la contraseña del certificado.

(Opcional) Habilite Opción de firma. Esta opción asegura que BIG-IP acepte tokens y notificaciones firmados por Microsoft Entra ID

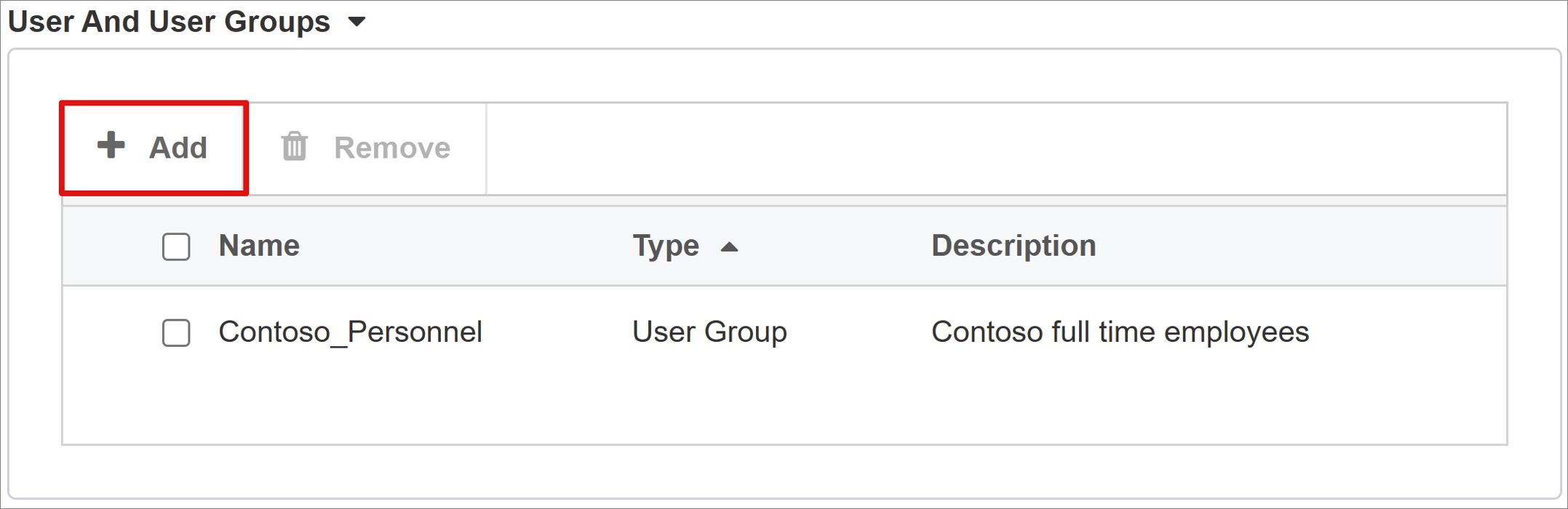

Los Usuarios y grupos de usuarios se consultan dinámicamente desde el inquilino de Microsoft Entra. Los grupos ayudan a autorizar el acceso a la aplicación.

Agregue un usuario o grupo para las pruebas; de lo contrario, se deniega el acceso.

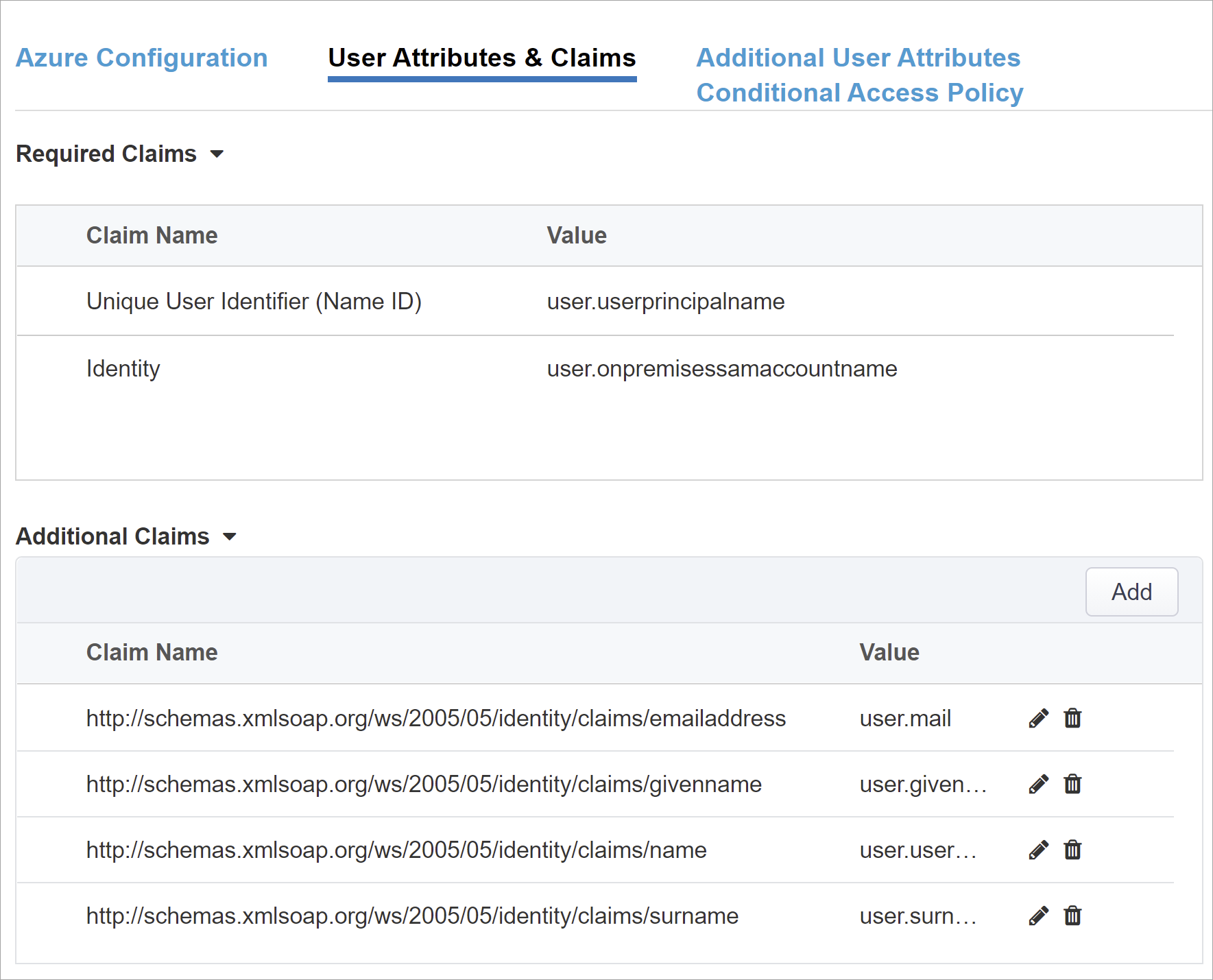

Atributos y notificaciones de usuario

Cuando los usuarios se autentican en Microsoft Entra ID, se emite un token SAML con notificaciones y atributos predeterminados que identifican al usuario. La pestaña Atributos y notificaciones del usuario muestra las notificaciones predeterminadas que se emitirán para la nueva aplicación. Úselo para configurar más notificaciones.

Este tutorial se basa en un sufijo de dominio .com que se usa interna y externamente. No se requiere ningún otro atributo para lograr una implementación de SSO de delegación restringida de Kerberos (KCD) funcional.

Puede incluir más atributos de Microsoft Entra. Para este tutorial, SAP ERP requiere los atributos predeterminados.

Más información: tutorial: configuración del administrador de la directiva de acceso BIG-IP de F5 para la autenticación Kerberos. Consulte las instrucciones sobre varios dominios o el inicio de sesión de usuario con sufijos alternativos.

Atributos de usuario adicionales

La pestaña Atributos de usuario adicionales admite sistemas distribuidos que requieren atributos almacenados en otros directorios para el aumento de la sesión. Por lo tanto, los atributos desde un protocolo ligero de acceso a directorios (LDAP) se insertan como encabezados adicionales de SSO para controlar el acceso basado en roles, Id. de partner, etc.

Nota:

Esta característica no tiene correlación con Microsoft Entra ID, pero es otra fuente de atributos.

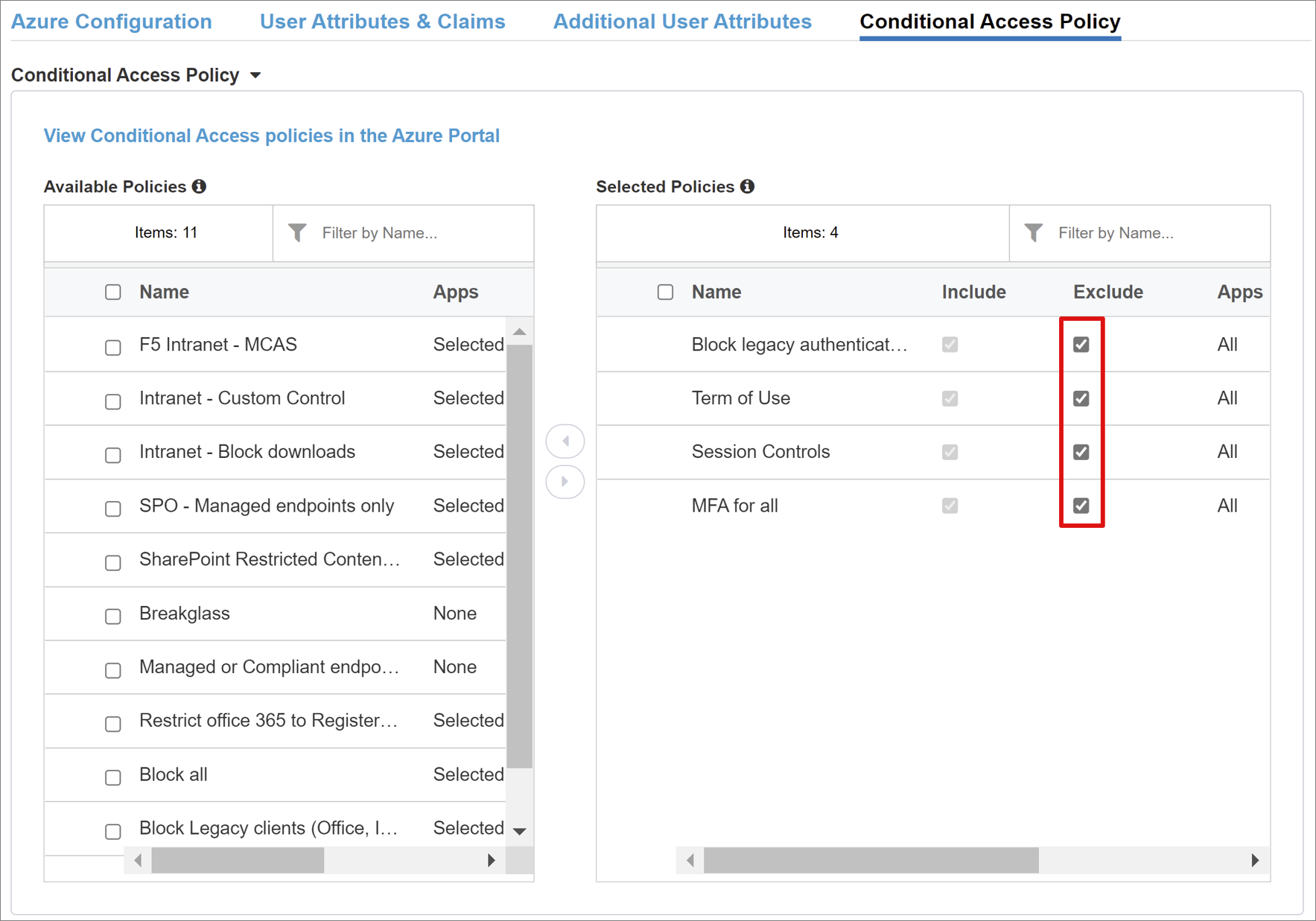

Directiva de acceso condicional

Las directivas de acceso condicional se aplican después de la autenticación previa de Microsoft Entra. Esta acción controla el acceso en función de las señales de dispositivo, aplicación, ubicación y riesgo.

En la vista Directivas disponibles se enumeran las directivas de acceso condicional sin acciones basadas en el usuario.

La vista Directivas seleccionadas muestra las directivas dirigidas a las aplicaciones de nube. No puede anular la selección de las directivas aplicadas en el nivel de inquilino, ni moverlas a la lista Directivas disponibles.

Para seleccionar una directiva a fin de que se publique la aplicación, haga lo siguiente:

- En la lista Directivas disponibles, seleccione la directiva.

- Seleccione la flecha derecha.

- Mueva la directiva a la lista Directivas seleccionadas.

Las directivas seleccionadas deben tener activada la opción Incluir o Excluir. Si ambas opciones están activadas, no se aplica la directiva seleccionada.

Nota

La lista de directivas aparece al seleccionar inicialmente esta pestaña. Use el botón Actualizar para consultar el inquilino. Refrescar aparecerá cuando se implemente la aplicación.

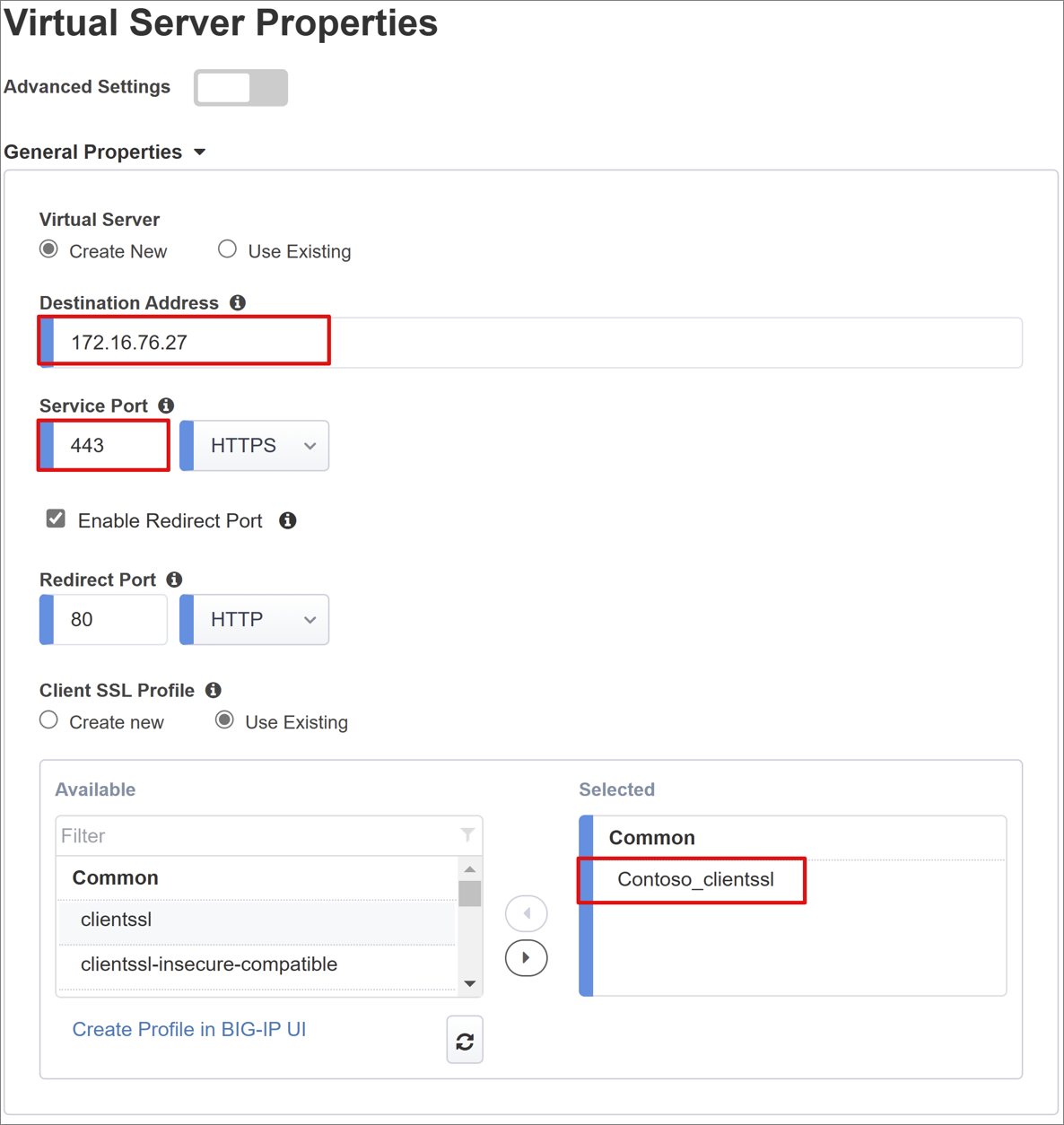

Propiedades del servidor virtual

Un servidor virtual es un objeto del plano de datos de BIG-IP, representado por una dirección IP virtual. Este servidor escucha las solicitudes de cliente para la aplicación. El tráfico recibido se procesa y evalúa con relación al perfil APM asociado al servidor virtual. A continuación, el tráfico se dirige según la directiva.

- Escriba una dirección de destino. Use la dirección IPv4/IPv6 que BIG-IP usa para recibir tráfico de cliente. Asegúrese de que existe un registro correspondiente en el servidor de nombres de dominio (DNS) que permite a los clientes resolver la dirección URL externa de la aplicación publicada de BIG-IP en su IP. Puede usar un DNS localhost del equipo de prueba para probar.

- En Puerto de servicio, escriba 443.

- Seleccione HTTPS.

- En Habilitar puerto de redirección, active la casilla.

- En Puerto de redirección, escriba un número y seleccione HTTP. Esta opción redirige el tráfico de cliente HTTP entrante a HTTPS.

- Seleccione el perfil SSL del cliente que haya creado. O bien, deje el valor predeterminado para probar. El perfil SSL de cliente habilita el servidor virtual para HTTPS, para que las conexiones de cliente se cifren a través de Seguridad de la capa de transporte (TLS).

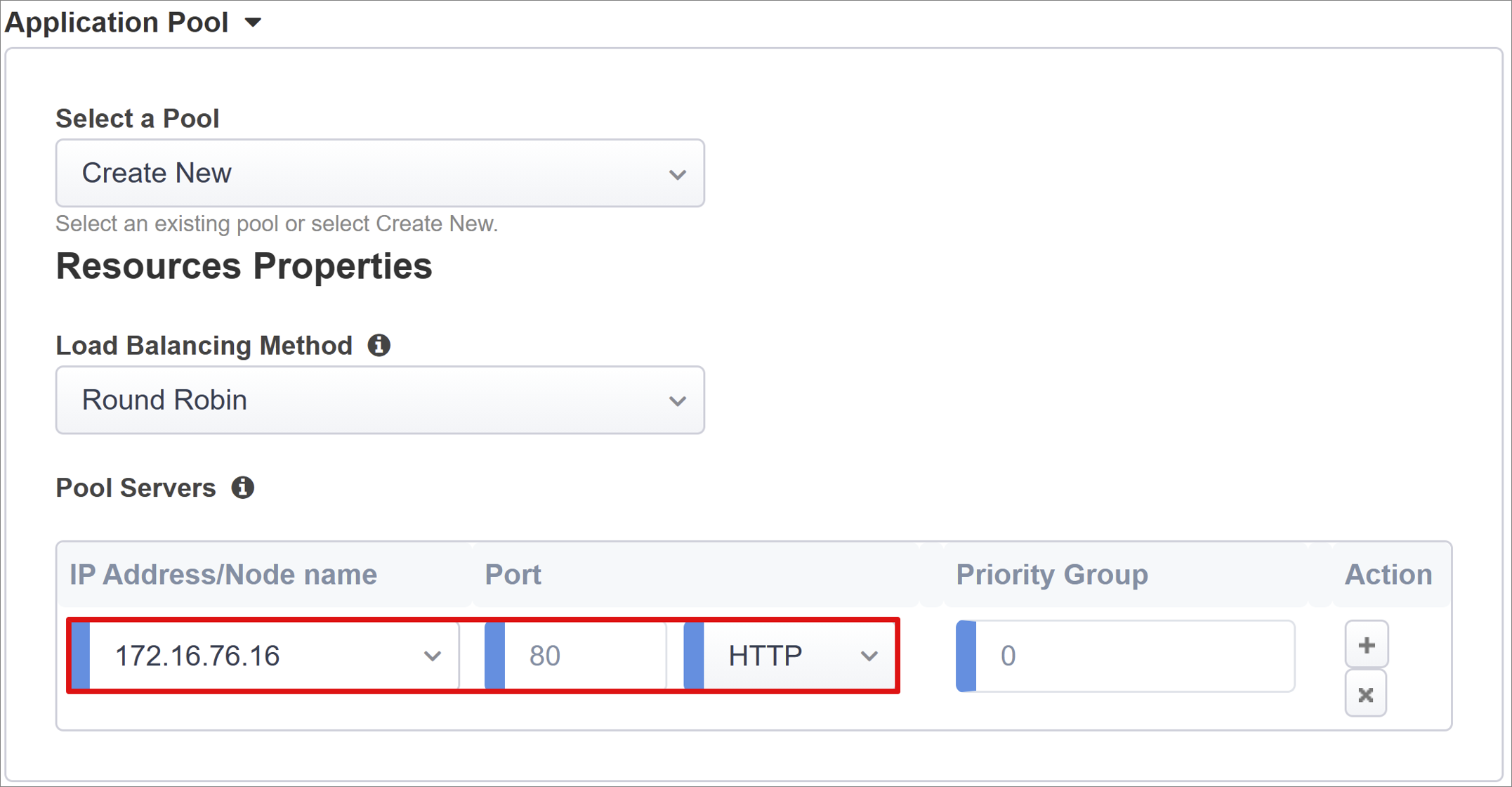

Propiedades del grupo

La pestaña Grupo de aplicaciones tiene los servicios detrás de BIG-IP representados como un grupo con servidores de aplicaciones.

Para Seleccionar un grupo, seleccione Crear nuevo o seleccione un grupo.

Para Método de equilibrio de carga, seleccione Round Robin.

En Servidores del grupo, seleccione un nodo de servidor, o bien introduzca una dirección IP y un puerto para el nodo de back-end que hospede la aplicación basada en encabezados.

Encabezados de inicio de sesión único y HTTP

Use el inicio de sesión único para habilitar el acceso a los servicios publicados de BIG-IP sin especificar credenciales. El asistente de Easy Button admite encabezados de autorización de Kerberos, portador de OAuth y HTTP para el inicio de sesión único. Para las instrucciones siguientes, necesitará la cuenta de delegación de Kerberos que creó.

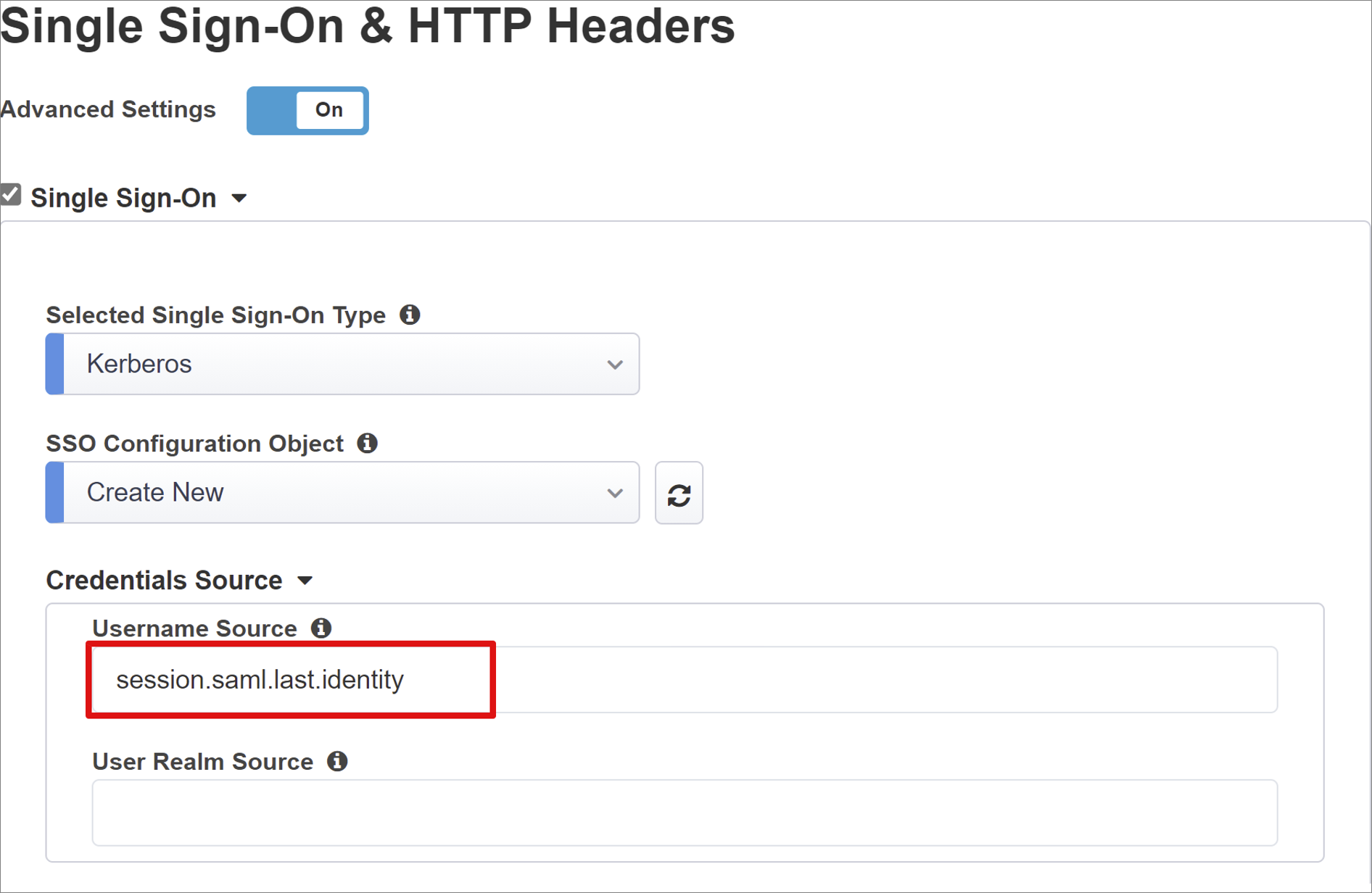

En Encabezados HTTP e inicio de sesión único, en Configuración avanzada, seleccione Activado.

En Tipo de inicio de sesión único seleccionado, seleccione Kerberos.

En Origen de nombre de usuario, escriba una variable de sesión como origen del identificador de usuario.

session.saml.last.identitycontiene la notificación de Microsoft Entra con el id. de usuario que inició sesión.La opción Origen del dominio kerberos del usuario será necesaria si el dominio del usuario difiere del dominio kerberos de BIG-IP. Entonces, la variable de sesión APM contiene el dominio de usuario que ha iniciado sesión. Por ejemplo,

session.saml.last.attr.name.domain.

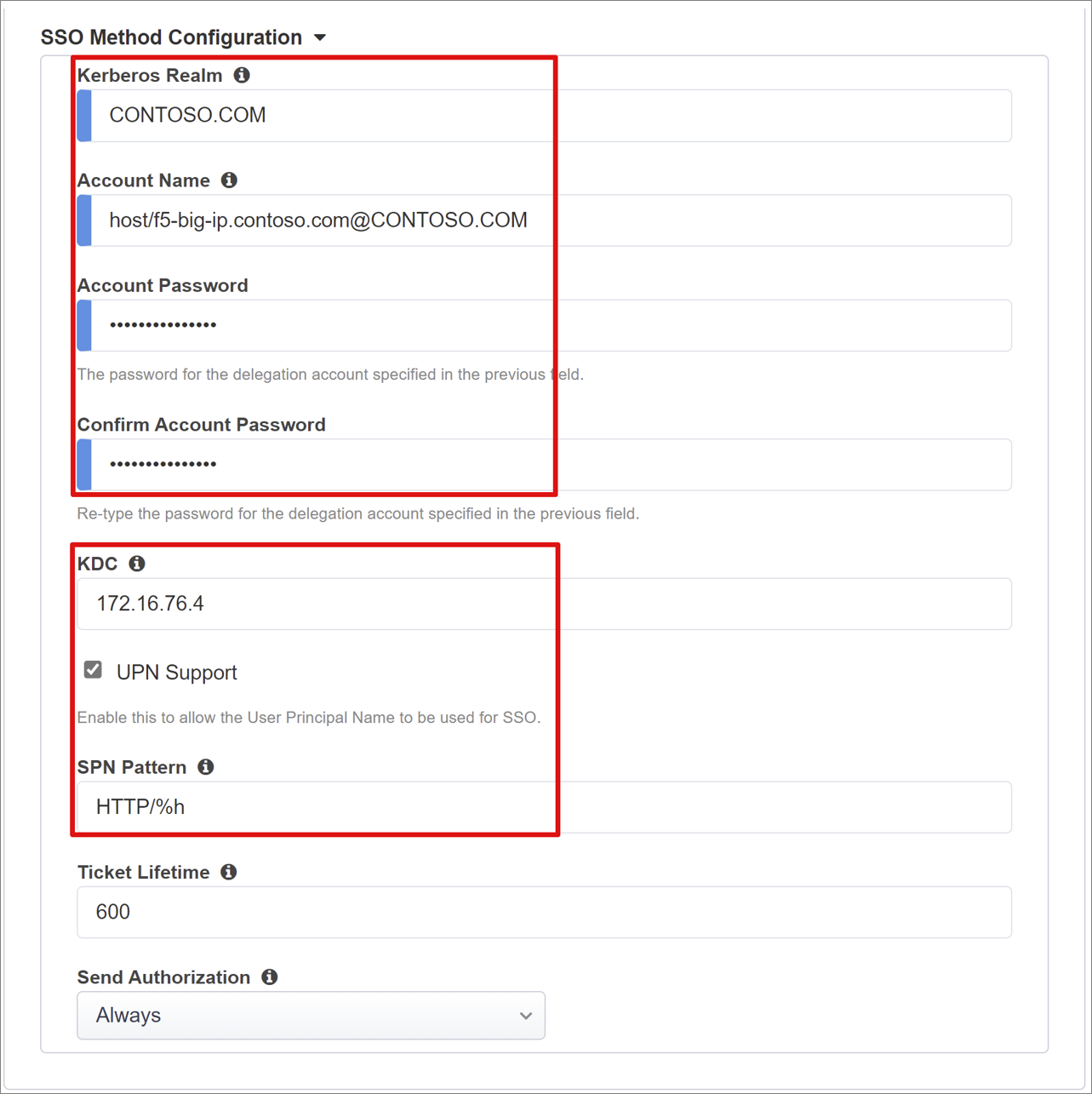

En KDC, escriba una dirección IP de controlador de dominio o un FQDN si el DNS estuviera configurado.

Para soporte técnico de UPN, active la casilla. APM usa el nombre principal de usuario (UPN) para los vales de Kerberos.

En Patrón de SPN, escriba HTTP/%h. Esta acción informa al APM de que use el encabezado del host de solicitud de cliente y compile el nombre de entidad de seguridad de servicio (SPN) para el que solicite un token de Kerberos.

En Enviar autorización, deshabilite la opción para las aplicaciones que negocian la autenticación. Por ejemplo, Tomcat.

Administración de sesiones

Use la configuración de administración de sesión de BIG-IP para definir las condiciones cuando las sesiones de los usuarios finalicen o continúen. Las condiciones incluyen límites para usuarios y direcciones IP y la información de usuario correspondiente.

Para obtener más información, vaya a my.f5.com y consulte K18390492: Seguridad | Guía de operaciones de APM de BIG-IP

La guía de operaciones no cubre el cierre de sesión único (SLO). Esta característica garantiza que las sesiones entre el IdP, el BIG-IP y el agente de usuario finalicen cuando los usuarios cierren la sesión. Easy Button implementará una aplicación SAML en el inquilino de Microsoft Entra. Rellena la dirección URL de cierre de sesión con el punto de conexión de SLO de APM. El cierre de sesión iniciado por IdP desde el portal Mis aplicaciones finalizará la sesión de BIG-IP y del cliente.

Durante la implementación, los metadatos de la federación SAML de la aplicación publicada se importarán del inquilino. Esta acción proporciona al APM el punto de conexión de cierre de sesión de SAML para Microsoft Entra ID y ayuda al cierre de sesión iniciado por SP a finalizar las sesiones del cliente y de Microsoft Entra.

Implementación

- Seleccione Implementar.

- Compruebe que la aplicación aparezca en la lista Aplicaciones empresariales del inquilino.

- Con un explorador, conéctese a la dirección URL externa de la aplicación, o bien, seleccione el icono de aplicación en Mis aplicaciones.

- Autentíquese en Microsoft Entra ID.

- Se le redirigirá al servidor virtual BIG-IP e iniciará sesión mediante el SSO.

Para aumentar la seguridad, puede bloquear el acceso directo a la aplicación y forzar una ruta mediante BIG-IP.

Implementación avanzada

Las plantillas de configuración guiada a veces carecen de flexibilidad.

Más información: tutorial: configuración del administrador de la directiva de acceso BIG-IP de F5 para la autenticación Kerberos.

Deshabilite el modo de administración estricto

Como alternativa, en BIG-IP puede deshabilitar el modo de administración estricta de configuración guiada. Es posible cambiar las configuraciones manualmente, aunque la mayoría de las configuraciones se automaticen con plantillas de asistente.

Vaya a Acceso > Configuración guiada.

En el extremo de la fila de la configuración de la aplicación, seleccione el candado.

Los objetos BIG-IP asociados con la aplicación publicada se desbloquean para la administración. Los cambios con el asistente de interfaz de usuario ya no son posibles.

Nota

Al volver a habilitar el modo de administración estricto e implementar una configuración que sobrescriba la configuración fuera de la interfaz de usuario de la configuración guiada, se recomienda el método de configuración avanzada para los servicios de producción.

Solución de problemas

Si no pudiera acceder a la aplicación protegida con SHA, consulte las siguientes instrucciones de solución de problemas.

- Kerberos es sensible a la hora. Asegúrese de que los servidores y los clientes se establezcan en la hora correcta y de que se sincronicen con un origen de hora confiable.

- Asegúrese de que el controlador de dominio y el nombre de host de la aplicación web se resuelvan en DNS.

- Confirme que no haya SPN duplicados en el entorno.

- En un equipo de dominio, en la línea de comandos, use la consulta:

setspn -q HTTP/my_target_SPN

- En un equipo de dominio, en la línea de comandos, use la consulta:

Para validar una configuración de KCD de aplicación de Internet Information Services (IIS), vea Solución de problemas de configuraciones de KCD para Application Proxy

Vaya a techdocs.f5.com y vea el método de inicio de sesión único de Kerberos.

Análisis de registro

Nivel de detalle del registro

El registro de BIG-IP aísla problemas con la conectividad, el inicio de sesión único, las infracciones de directivas o asignaciones de variables mal configuradas. Para empezar a solucionar problemas, aumente el nivel de detalle del registro.

- Vaya a Directiva de acceso > Información general.

- Seleccione Registro de eventos.

- Haga clic en Configuración.

- Seleccione la fila de la aplicación publicada.

- Seleccione Editar.

- Seleccione Acceder a los registros del sistema

- Seleccione Depurar en la lista de inicio de sesión único.

- Selecciona Aceptar.

- Reproduzca el problema.

- Inspección de los registros.

Una vez completada la inspección, revierta el nivel de detalle del registro porque este modo genera datos excesivos.

Mensaje de error de BIG-IP

Si aparece un error de BIG-IP después de la autenticación previa de Microsoft Entra, el problema podría estar relacionado con el inicio de sesión único de Microsoft Entra ID y BIG-IP.

- Vaya a Acceso > Información general.

- Seleccione Informes de acceso.

- Ejecute el informe durante la última hora.

- Inspección de los registros.

Use el vínculo Ver variables de la sesión de la sesión actual para determinar si APM recibe las notificaciones de Microsoft Entra esperadas.

No hay ningún mensaje de error de BIG-IP

Si no apareciera ningún mensaje de error de BIG-IP, el problema podría estar relacionado con la solicitud de back-end o BIG-IP con el inicio de sesión único de la aplicación.

- Vaya a Directiva de acceso > Información general.

- Seleccionar Sesiones activas.

- Seleccione el vínculo de la sesión actual.

- Use el vínculo Ver variables para identificar problemas de KCD, especialmente si el APM de BIG-IP no obtuviera los identificadores de dominio y usuario correctos de las variables de sesión.

Más información:

- Vaya a devcentral.f5.com para ver ejemplos de asignación de variables de APM

- Vaya a techdocs.f5.com para ver las variables de sesión