Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a configurar una aplicación para el inicio de sesión único (SSO) basado en SAML con Microsoft Entra ID. Se centra en la configuración del inicio de sesión único de SAML para aplicaciones que se migran de Servicios de federación de Active Directory (ADFS) a Microsoft Entra ID.

Los conceptos descritos incluyen la asignación de usuarios a roles de aplicación específicos basados en reglas y las limitaciones que se deben tener en cuenta al asignar atributos. También trata los certificados de firma de SAML, el cifrado de tokens de SAML, la comprobación de firma de solicitudes de SAML y los proveedores de notificaciones personalizados.

Las aplicaciones que usan SAML 2.0 para la autenticación se pueden configurar para el inicio de sesión único (SSO) basado en SAML. Con el SSO basado en SAML, puede asignar usuarios a roles de aplicación específicos según las reglas que defina en las notificaciones SAML.

Para configurar una aplicación SaaS para el inicio de sesión único basado en SAML, consulte Inicio rápido: Configuración del inicio de sesión único basado en SAML.

Muchas aplicaciones SaaS tienen un tutorial específico de la aplicación que lo guía por la configuración del SSO basado en SAML.

Algunas aplicaciones se pueden migrar fácilmente. Las aplicaciones con requisitos más complejos, como las notificaciones personalizadas, pueden requerir una configuración adicional en Microsoft Entra ID o Microsoft Entra Connect Health. Para obtener información acerca de las asignaciones de notificaciones admitidas, consulte Personalización de las notificaciones emitidas en tokens para una determinada aplicación de un inquilino (versión preliminar).

Cuando asigne los atributos, considere estas limitaciones:

- No todos los atributos que se pueden emitir en AD FS se muestran en Microsoft Entra ID como atributos que se van a emitir a los tokens de SAML, incluso si esos atributos están sincronizados. Cuando edita el atributo, la lista desplegable Valor muestra los distintos atributos que están disponibles en Microsoft Entra ID. Compruebe la configuración de los artículos de sincronización de Microsoft Entra Connect para asegurarse de que los atributos necesarios (por ejemplo, samAccountName) se sincronizan con Microsoft Entra ID. Puede usar los atributos de extensión para emitir cualquier notificación que no forme parte del esquema de usuario estándar en Microsoft Entra ID.

- En los escenarios más comunes, solo la notificación NameID y otras notificaciones de identificador de usuario comunes son necesarias para una aplicación. Para determinar si se requieren notificaciones adicionales, examine qué notificaciones está emitiendo desde AD FS.

- No todas las notificaciones pueden emitirse, porque algunas notificaciones está protegidas en Microsoft Entra ID.

- La capacidad de usar tokens SAML cifrados está ahora en versión preliminar. Consulte el procedimiento de personalización de las notificaciones emitidas en el token SAML para aplicaciones empresariales.

Aplicaciones de software como servicio (SaaS)

Si los usuarios inician sesión en aplicaciones SaaS como Salesforce, ServiceNow o Workday y están integradas con AD FS, está usando el inicio de sesión federado para las aplicaciones SaaS.

La mayoría de las aplicaciones SaaS se pueden configurar en Microsoft Entra ID. Microsoft tiene muchas conexiones preconfiguradas a aplicaciones SaaS de la Galería de aplicaciones de Microsoft Entra, lo que simplifica la transición. Las aplicaciones de SAML 2.0 se pueden integrar con Microsoft Entra ID a través de la Galería de aplicaciones de Microsoft Entra o como aplicaciones que no son de la galería.

Las aplicaciones que usan OAuth 2.0 u OpenID Connect se pueden integrar de forma parecida con Microsoft Entra ID a los registros de aplicación. Las aplicaciones que usan protocolos heredados pueden usar el proxy de aplicación de Microsoft Entra para autenticarse con Microsoft Entra ID.

Certificados de firma de SAML para SSO

Los certificados de firma son una parte importante de cualquier implementación de SSO. Microsoft Entra ID crea los certificados de firma para establecer el SSO federado basado en SAML para las aplicaciones SaaS. Una vez que agregue aplicaciones de la galería o que no son de la galería, configurará la aplicación agregada con la opción de SSO federado. Consulte Administración de certificados para el inicio de sesión único federado en Microsoft Entra ID.

Cifrado de tokens SAML

Tanto AD FS como Microsoft Entra ID ofrecen cifrado de tokens; es decir, la capacidad de cifrar las aserciones de seguridad de SAML que se dirigen a las aplicaciones. Las aserciones se cifran con una clave pública y la aplicación receptora las descifra con la clave privada correspondiente. Al configurar el cifrado de tokens, se cargan los archivos de certificado X.509 para proporcionar las claves públicas.

Para obtener información acerca del cifrado de tokens SAML de Microsoft Entra y cómo configurarlo, consulte Cómo configurar el cifrado de tokens SAML de Microsoft Entra.

Nota

El cifrado de tokens es una característica de Microsoft Entra ID P1 o P2. Para obtener más información sobre las ediciones, características y precios de Microsoft Entra, consulte precios de Microsoft Entra.

Verificación de firma de solicitud de SAML

Esta funcionalidad validará la firma de las solicitudes de autenticación firmadas. Un administrador de aplicaciones habilita y deshabilita la aplicación de solicitudes firmadas y carga las claves públicas que se deban usar para realizar la validación. Para obtener más información, consulte Cómo aplicar las solicitudes de autenticación de SAML firmadas.

Proveedores de notificaciones personalizados (versión preliminar)

Para migrar datos de sistemas heredados, como ADFS o almacenes de datos, como LDAP, las aplicaciones dependen de determinados datos de los tokens. Es posible usar proveedores de notificaciones personalizados para agregar notificaciones al token. Para obtener más información, consulte Introducción al proveedor de notificaciones personalizado.

Aplicaciones y configuraciones que se pueden migrar actualmente

Las aplicaciones que se pueden mover fácilmente en la actualidad incluyen las aplicaciones SAML 2.0 que usan el conjunto estándar de notificaciones y elementos de configuración. Estos elementos estándar son:

- Nombre principal del usuario

- Dirección de correo electrónico

- Nombre propio

- Apellido

- Atributo alternativo de NameID de SAML, lo que incluye el atributo de correo de Microsoft Entra ID, el prefijo de correo, el identificador de empleado, los atributos de extensión 1 a 15 o el atributo SamAccountName local. Para más información, consulte Edición de la notificación NameIdentifier.

- Notificaciones personalizadas.

A continuación se requieren más pasos de configuración para migrar a Microsoft Entra ID:

- Autorización personalizada o reglas de autenticación multifactor (MFA) en AD FS. Se configuran mediante la característica Acceso condicional de Microsoft Entra.

- Aplicaciones con varios puntos de conexión de URL de respuesta. Se configuran en Microsoft Entra ID mediante PowerShell o la interfaz del Centro de administración de Microsoft Entra.

- Aplicaciones de WS-Federation, como las aplicaciones de SharePoint, que requieren tokens de la versión 1.1 de SAML. Puede configurarlas manualmente con PowerShell. También puede agregar una plantilla genérica integrada previamente para aplicaciones de SharePoint y SAML 1.1 de la galería. Se admite el protocolo SAML 2.0.

- Reglas de transformaciones de emisión de notificaciones complejas. Para información sobre las asignaciones de notificaciones compatibles, consulte:

Aplicaciones y configuraciones no admitidas actualmente en Microsoft Entra

Las aplicaciones que necesitan ciertas funcionalidades no se pueden migrar en estos momentos.

Funcionalidades de protocolo

Las aplicaciones que necesitan las funcionalidades de protocolo siguientes no se pueden migrar en estos momentos:

- Compatibilidad con el patrón ActAs de WS-Trust

- Resolución de artefactos SAML

Asignación de la configuración de la aplicación de AD FS a Microsoft Entra ID

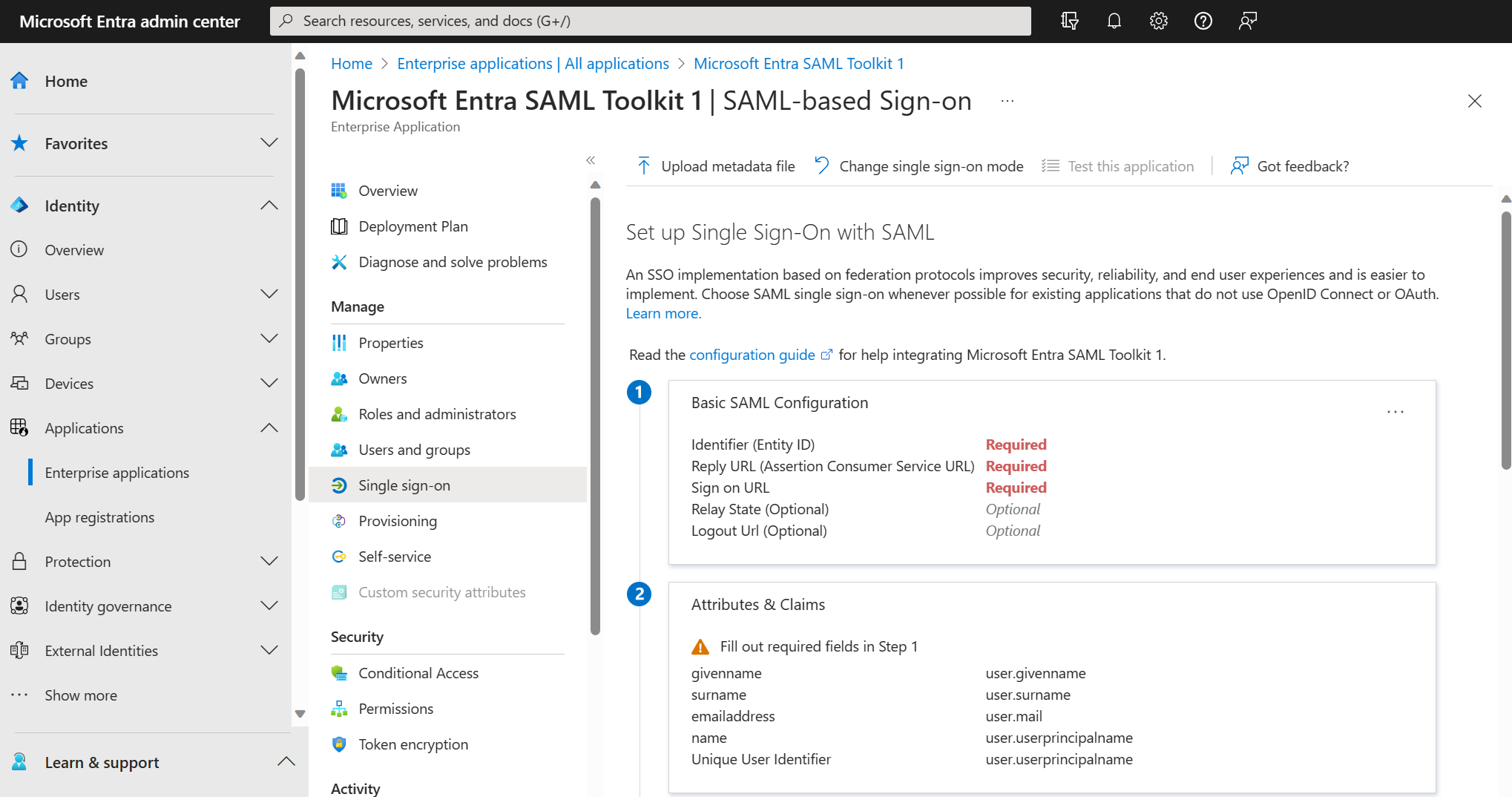

La migración requiere la evaluación de cómo está configurada la aplicación en el entorno local y, a continuación, la asignación de esa configuración a Microsoft Entra ID. AD FS y Microsoft Entra ID funcionan de forma similar, de modo que los conceptos de configuración de direcciones URL e identificadores de confianza de inicio y cierre de sesión se aplican en ambos casos. Documente las opciones de configuración de AD FS de las aplicaciones para que pueda configurarlas fácilmente en Microsoft Entra ID.

Asignación de las opciones de configuración de aplicaciones

La siguiente tabla describe algunas de las asignaciones más comunes de configuraciones entre una relación de usuario de confianza autenticado de AD FS y una aplicación empresarial de Microsoft Entra:

- AD FS: busque la configuración en la relación de confianza para usuario autenticado de AD FS correspondiente a la aplicación. Haga clic con el botón derecho en el usuario de confianza y seleccione Propiedades.

- Microsoft Entra ID-El ajuste se configura dentro del Centro de administración de Microsoft Entra en las propiedades SSO de cada aplicación.

| Opción de configuración | AD FS | Configuración en el identificador de Microsoft Entra | Token SAML |

|---|---|---|---|

| Dirección URL de inicio de sesión de aplicación Dirección URL para que el usuario inicie sesión en la aplicación en un flujo de SAML iniciado por el proveedor de servicios (SP). |

N/D | Abra la configuración básica de SAML desde el inicio de sesión basado en SAML | N/D |

| Dirección URL de respuesta de la aplicación Dirección URL de la aplicación desde la perspectiva del proveedor de identidades (IdP). El IdP envía aquí el usuario y el token después de que el usuario inicia sesión en el IdP. Esto también se conoce como punto de conexión del consumidor de aserción de SAML. |

Seleccione la pestaña Puntos de conexión | Abra la configuración básica de SAML desde el inicio de sesión basado en SAML | Elemento Destino en el token SAML. Valor de ejemplo: https://contoso.my.salesforce.com |

| Dirección URL de cierre de sesión de la aplicación La dirección URL a la que se envían las solicitudes de limpieza de cierre de sesión cuando un usuario cierra la sesión de una aplicación. El IdP envía la solicitud para también cerrar la sesión del usuario de todas las demás aplicaciones. |

Seleccione la pestaña Puntos de conexión | Abra la configuración básica de SAML desde el inicio de sesión basado en SAML | N/D |

| Identificador de la aplicación El identificador de la aplicación desde la perspectiva del IdP. El valor de la dirección URL de inicio de sesión se usa a menudo (pero no siempre) como identificador. En ocasiones, la aplicación lo llama el identificador de entidad. |

Seleccione la pestaña Identificadores | Abra la configuración básica de SAML desde el inicio de sesión basado en SAML | Se asigna al elemento Audiencia del token SAML. |

| Metadatos de federación de la aplicación La ubicación de los metadatos de federación de la aplicación. El IdP la usa para actualizar automáticamente valores de configuración específicos, como puntos de conexión o certificados de cifrado. |

Seleccione la pestaña Supervisión | N/D. Microsoft Entra ID no admite el consumo de metadatos de federación de aplicaciones directamente. Puede importar manualmente los metadatos de federación. | N/D |

| Identificador de usuario/identificador de nombre Atributo que se usa para indicar de forma única la identidad de usuario de Microsoft Entra ID o AD FS para la aplicación. Normalmente, este atributo es el UPN o la dirección de correo electrónico del usuario. |

Reglas de notificación. En la mayoría de los casos, la regla de notificación emite una notificación con un tipo que termina con NameIdentifier. | Puede encontrar el identificador bajo el encabezado Atributos y notificaciones de usuario. De manera predeterminada, se aplica el UPN. | Se asigna al elemento NameID en el token SAML. |

| Otras notificaciones Entre los ejemplos de otra información de notificación que se envía habitualmente desde el IdP a la aplicación se incluyen el nombre, el apellido, la dirección de correo electrónico y la pertenencia a grupos. |

En AD FS, se encuentra como otras reglas de notificación en el usuario de confianza. | Puede encontrar el identificador bajo el encabezado Atributos y notificaciones de usuario. Seleccione Ver para editar todos los demás atributos de usuario. | N/D |

Asignación de la configuración del proveedor de identidades (IdP)

Configure las aplicaciones para que apunten a Microsoft Entra ID en vez de AD FS para SSO. Aquí nos centraremos en las aplicaciones SaaS que usan el protocolo SAML. Sin embargo, este concepto se extiende también a las aplicaciones de línea de negocio personalizadas.

Nota

Los valores de configuración de Microsoft Entra ID siguen el patrón en el que el identificador del inquilino de Azure reemplaza {tenant-id} y el identificador de la aplicación reemplaza {application-id}. Encontrará esta información en el Centro de administración de Microsoft Entra en Microsoft Entra ID > Propiedades:

- Seleccione el id. de directorio para ver el id. del inquilino.

- Seleccione el id. de aplicación para ver el id. de la aplicación.

En un nivel alto, asigne los elementos de configuración de las aplicaciones SaaS clave siguientes a Microsoft Entra ID.

| Elemento | Valor de configuración |

|---|---|

| Emisor del proveedor de identidades | https://sts.windows.net/{tenant-id}/ |

| Dirección URL de inicio de sesión del proveedor de identidades | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Dirección URL de cierre de sesión del proveedor de identidades | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Ubicación de los metadatos de federación | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Asignación de la configuración de SSO para aplicaciones SaaS

Las aplicaciones SaaS deben saber dónde enviar las solicitudes de autenticación y cómo validar los tokens recibidos. En la tabla siguiente se describen los elementos para configurar los valores de inicio de sesión único en la aplicación y sus valores o ubicaciones dentro de AD FS y Microsoft Entra ID.

| Opción de configuración | AD FS | Configuración en el identificador de Microsoft Entra |

|---|---|---|

| Dirección URL de inicio de sesión del IdP Dirección URL de inicio de sesión del IdP desde la perspectiva de la aplicación (donde se redirige al usuario para el inicio de sesión). |

La dirección URL de inicio de sesión de AD FS es el nombre del servicio de federación de AD FS seguido de /adfs/ls/. Por ejemplo: |

Remplace {tenant-id} por su identificador de inquilino. Para las aplicaciones que usan el protocolo SAML-P: Para las aplicaciones que usan el protocolo WS-Federation: |

| Dirección URL de cierre de sesión del IdP Dirección URL de cierre de sesión del IdP desde la perspectiva de la aplicación (donde se redirige al usuario cuando elige cerrar sesión en la aplicación). |

La dirección URL de cierre de sesión es la misma que la dirección URL de inicio de sesión o la misma dirección URL seguida de wa=wsignout1.0. Por ejemplo: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Remplace {tenant-id} por su identificador de inquilino. Para las aplicaciones que usan el protocolo SAML-P: Para las aplicaciones que usan el protocolo WS-Federation: |

| Certificado de firma de tokens El IdP usa la clave privada del certificado para firmar los tokens emitidos. Se comprueba que el token procede del mismo IdP que se ha configurado como de confianza en la aplicación. |

El certificado de firma de token de AD FS se encuentra en Administración de AD FS, en Certificados. | Lo encontrará en el centro de administración de Microsoft Entra en las Propiedades del inicio de sesión único de la aplicación, bajo el encabezado Certificado de firma de SAML. Desde allí puede descargar el certificado para cargarlo en la aplicación. Si la aplicación tiene más de un certificado, todos los certificados se pueden encontrar en el archivo XML de metadatos de federación. |

| Identificador/ "emisor" Identificador del IdP desde la perspectiva de la aplicación (también llamado "Identificador de emisor"). En el token SAML, el valor aparece como el elemento Emisor. |

Por lo general, el identificador de AD FS es el identificador del servicio de federación en Administración de AD FS, bajo Servicio > Modificar las propiedades del Servicio de federación. Por ejemplo: http://fs.contoso.com/adfs/services/trust |

Remplace {tenant-id} por su identificador de inquilino. |

| Metadatos de federación del IdP Ubicación de los metadatos de federación disponibles públicamente del IdP. (Algunas aplicaciones usan metadatos de federación como alternativa a la configuración de direcciones URL, identificadores y certificados de firma de token de forma individual por el administrador). |

Puede encontrar la dirección URL de metadatos de federación de AD FS en Administración de AD FS en Servicio > Puntos de conexión > Metadatos > Tipo: Metadatos de federación. Por ejemplo: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

El valor correspondiente para Microsoft Entra ID sigue el patrón https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Reemplace {TenantDomainName} por el nombre del inquilino con el formato contoso.onmicrosoft.com. Para más información, consulte Metadatos de federación. |