Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

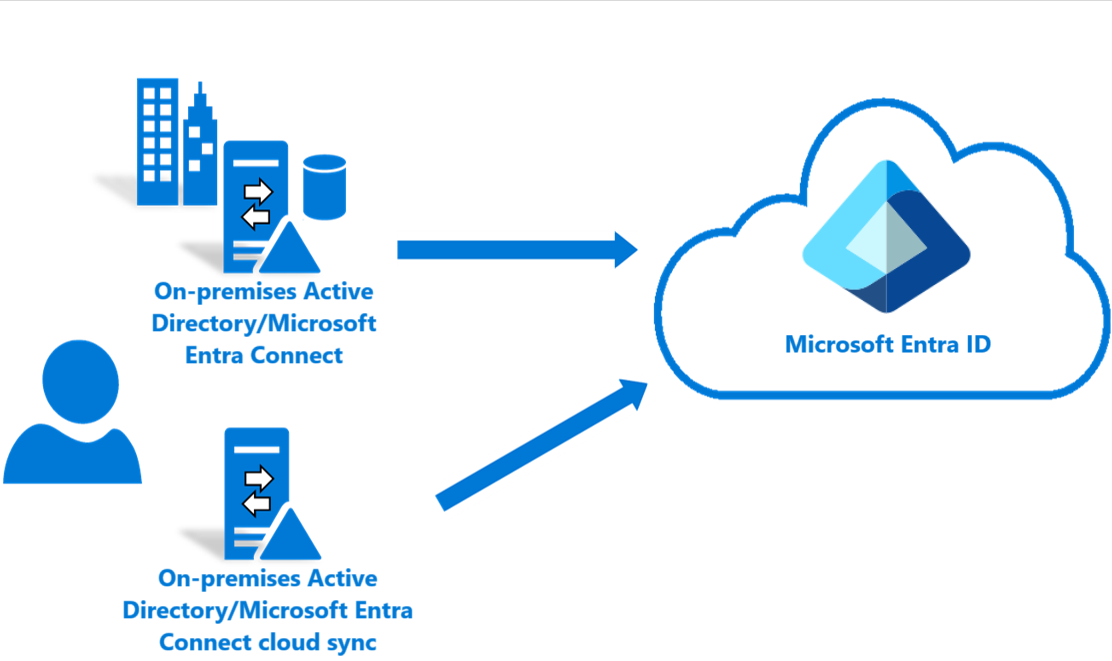

En este tutorial se explica cómo migrar a Microsoft Entra Cloud Sync para un bosque de Active Directory de prueba que se sincronizó mediante Microsoft Entra Connect Sync.

En este artículo se proporciona información sobre una migración básica. Revise la documentación de Migración a Microsoft Entra Cloud Sync antes de intentar migrar el entorno de producción.

En este tutorial, aprenderá a:

- Detenga el programador.

- Cree reglas de entrada y salida de usuario personalizadas.

- Instale el agente de aprovisionamiento.

- Compruebe la instalación del agente.

- Configura Microsoft Entra Cloud Sync.

- Reinicie el programador.

Consideraciones

Antes de empezar con este tutorial, considere los siguientes elementos:

Asegúrese de que está familiarizado con los conceptos básicos de Microsoft Entra Cloud Sync.

Asegúrese de que está ejecutando Microsoft Entra Connect Sync versión 1.4.32.0 o posterior y que configuró las reglas de sincronización como se documenta.

Asegúrese de que, para un piloto, quite una unidad organizativa (OU) de prueba o un grupo del ámbito de Microsoft Entra Connect Sync. Sacar objetos del ámbito provoca su eliminación en Microsoft Entra ID.

- Los objetos de usuario de Microsoft Entra ID se eliminan temporalmente, por lo que puede restaurarlos.

- Los objetos de grupo en el identificador de Entra de Microsoft se eliminan de forma permanente, por lo que no se pueden restaurar.

Microsoft Entra Connect Sync presenta un nuevo tipo de vínculo, que impide la eliminación en un escenario piloto.

Asegúrese de que los objetos del ámbito de la prueba piloto han llenado

ms-ds-consistencyGUIDpara que Microsoft Entra Connect Sync proporcione coincidencias exactas de los objetos.Microsoft Entra Connect Sync no rellena

ms-ds-consistencyGUIDde manera predeterminada para los objetos de grupo.Siga los pasos descritos en este tutorial con precisión. Esta configuración es para escenarios avanzados.

Requisitos previos

A continuación, se indican los requisitos previos necesarios para completar este tutorial:

- Un entorno de prueba con la versión 1.4.32.0, o cualquier versión posterior, de la sincronización de Microsoft Entra Connect

- Una unidad organizativa o un grupo que esté dentro del ámbito de la sincronización y que pueda utilizarse durante el piloto. Se recomienda empezar con un pequeño conjunto de objetos.

- Un servidor que ejecute Windows Server 2016 o posterior que hospedará el agente de aprovisionamiento.

- El delimitador de origen de Microsoft Entra Connect Sync debe ser objectGuid o ms-ds-consistencyGUID

Actualizar Microsoft Entra Connect

Como mínimo, debe tener Microsoft Entra Connect 1.4.32.0. Para actualizar Microsoft Entra Connect Sync, siga los pasos descritos en Microsoft Entra Connect: Actualizar a la versión más reciente.

Copia de seguridad de la configuración de Microsoft Entra Connect

Antes de realizar cambios, realice una copia de seguridad de la configuración de Microsoft Entra Connect. De este modo, podrá revertir a la configuración anterior. Para obtener más información, vea Importar y exportar opciones de configuración de Microsoft Entra Connect.

Detener el planificador

Microsoft Entra Connect Sync sincroniza los cambios que se producen en el directorio local mediante un programador. Para modificar y agregar reglas personalizadas, quiere deshabilitar el programador para que las sincronizaciones no se ejecuten mientras está trabajando y realizando los cambios. Para detener el programador, siga estos pasos:

- En el servidor que ejecuta Microsoft Entra Connect Sync, abra PowerShell con privilegios administrativos.

- Ejecute

Stop-ADSyncSyncCycle. Seleccione Entrar. - Ejecute

Set-ADSyncScheduler -SyncCycleEnabled $false.

Nota:

Si está ejecutando su propio programador personalizado para Microsoft Entra Connect Sync, deshabilite el programador de sincronización personalizado.

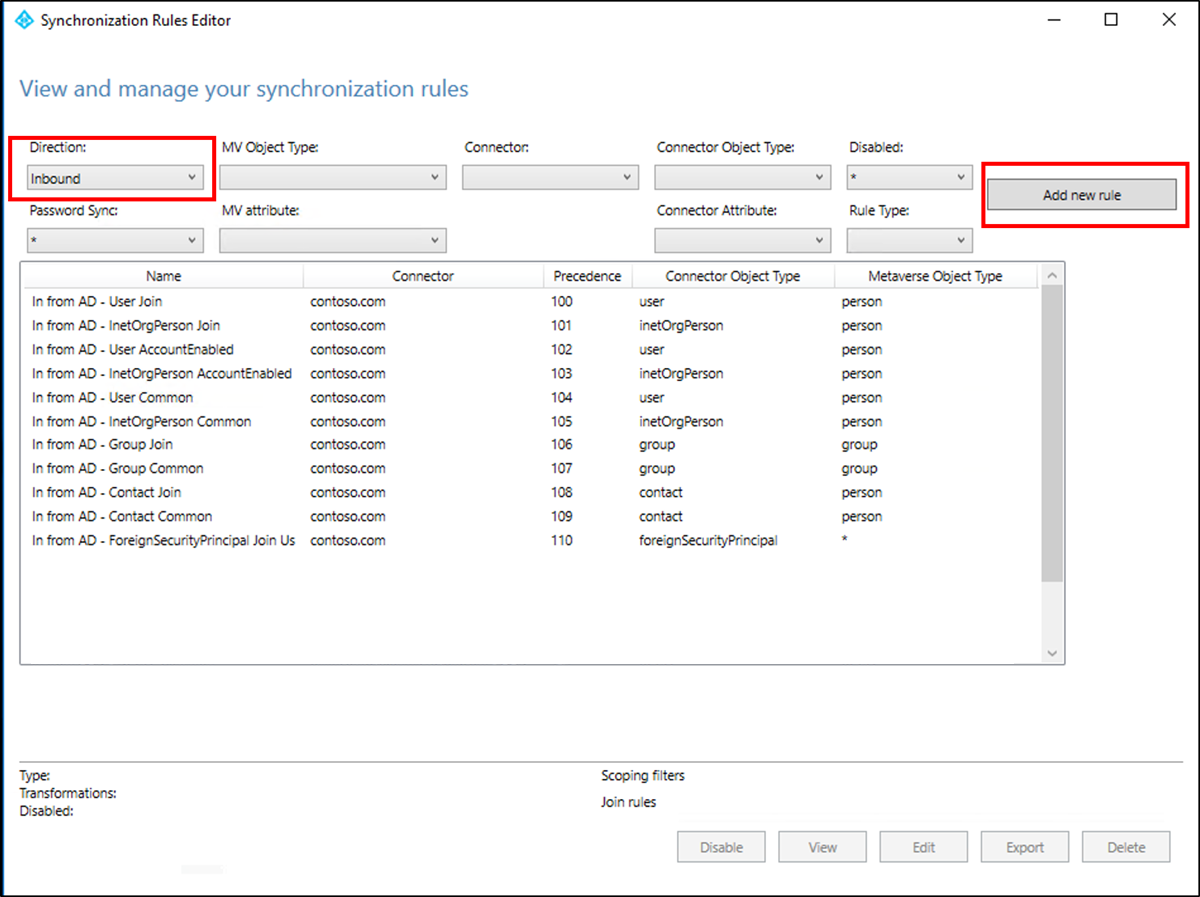

Creación de una regla entrante de usuarios personalizada

En el Editor de reglas de sincronización de Microsoft Entra Connect, debe crear una regla de sincronización de entrada que filtre los usuarios de la unidad organizativa que identificó anteriormente. La regla de sincronización de entrada es una regla de combinación con un atributo de destino de cloudNoFlow. Esta regla indica a Microsoft Entra Connect que no sincronice los atributos de estos usuarios. Para obtener más información, consulte Migrar a Microsoft Entra Cloud Sync antes de intentar migrar el entorno de producción.

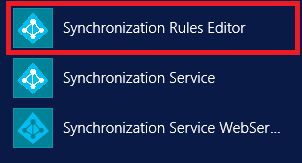

Abra el Editor de reglas de sincronización en el menú de la aplicación en el escritorio.

En Dirección, seleccione Entrante en la lista desplegable. A continuación, seleccione Agregar nueva regla.

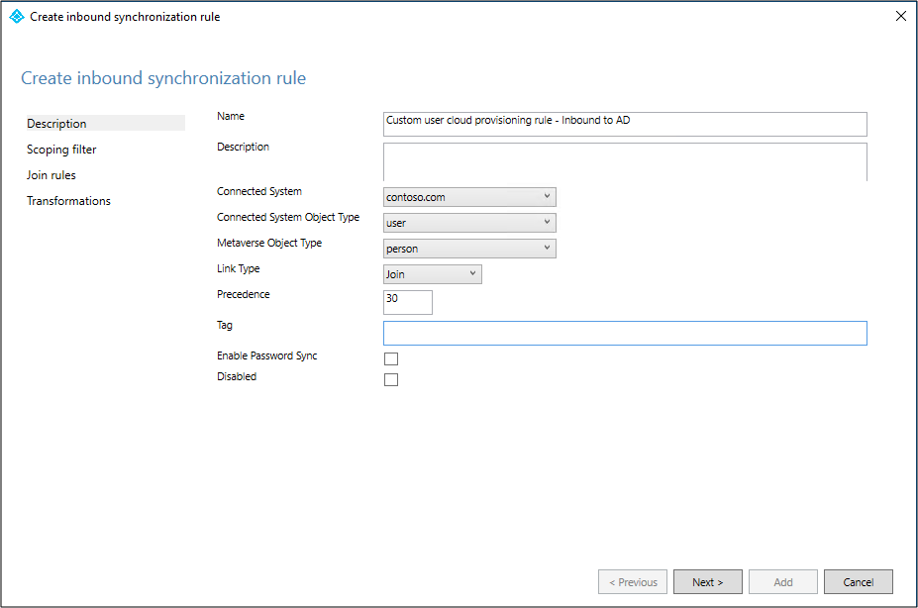

En la página Descripción , escriba los valores siguientes y seleccione Siguiente:

- Nombre: asigne un nombre descriptivo a la regla.

- Descripción: agregue una descripción significativa.

- Sistema conectado: elija el conector de Microsoft Entra para el que va a escribir la regla de sincronización personalizada.

- Tipo de objeto del sistema conectado: seleccione usuario.

- Tipo de objeto de metaverso: seleccione persona.

- Tipo de vínculo: seleccione Unirse.

- Precedencia: proporcione un valor único en el sistema.

- Etiqueta: deje este campo vacío.

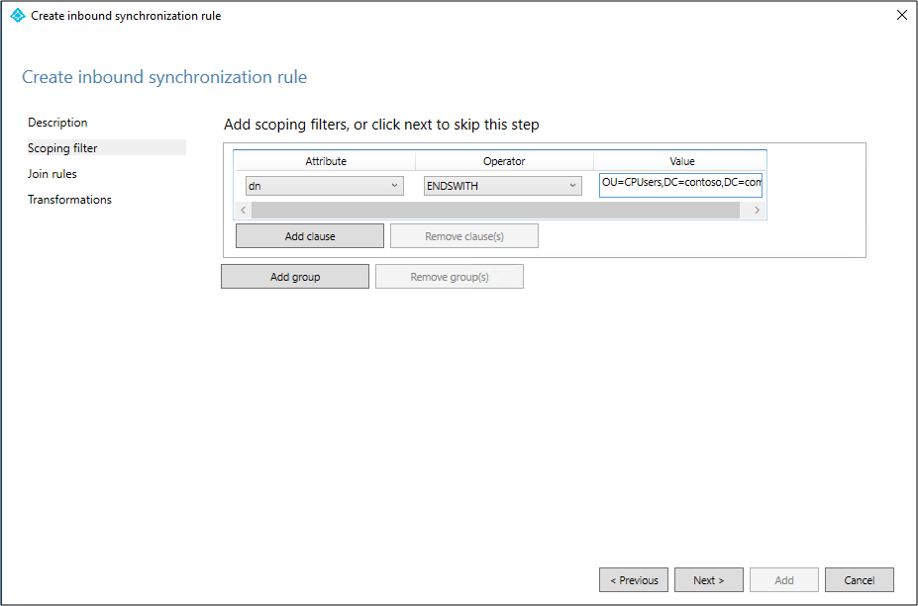

En la página Filtro de ámbito, especifique la unidad organizativa o el grupo de seguridad en el que quiere que deje de basarse la prueba piloto. Para filtrar por unidad organizativa, agregue la parte de la unidad organizativa del nombre distintivo. Esta regla se aplica a todos los usuarios que están en esa unidad organizativa. Por lo tanto, si el nombre distintivo (DN) termina con

OU=CPUsers,DC=contoso,DC=com, agregue este filtro. A continuación, seleccione Siguiente.Regla Atributo Operador Valor Ámbito de unidad organizativa DNENDSWITHNombre distintivo de la unidad organizativa. Grupo de delimitación del ámbito ISMEMBEROFNombre distintivo del grupo de seguridad.

En la página Reglas de unión , seleccione Siguiente.

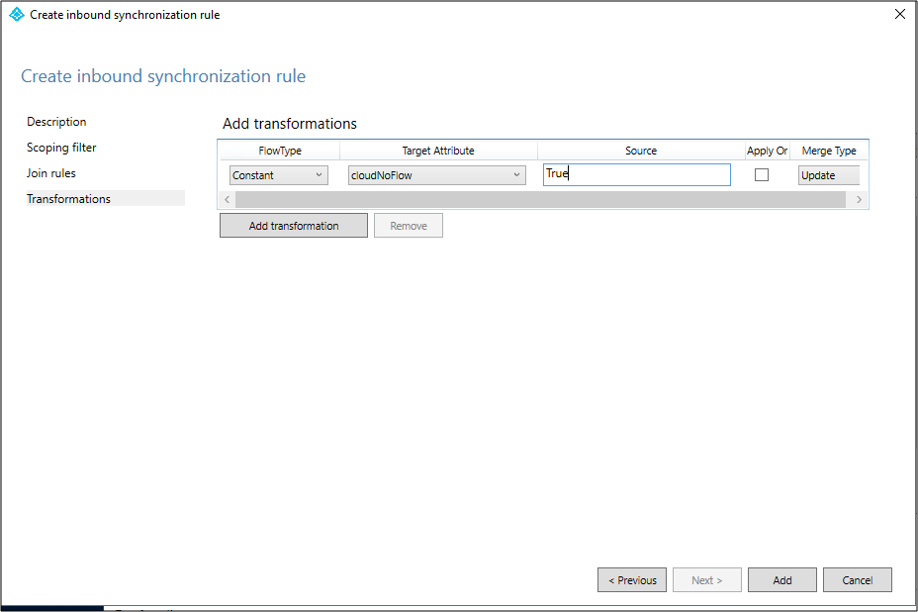

En la página Transformaciones , agregue una transformación Constante: valor de origen de True para el atributo cloudNoFlow. Seleccione Agregar.

Siga los mismos pasos para todos los tipos de objeto (usuario, grupo y contacto). Repita los pasos según el conector de Active Directory configurado o el bosque de Active Directory.

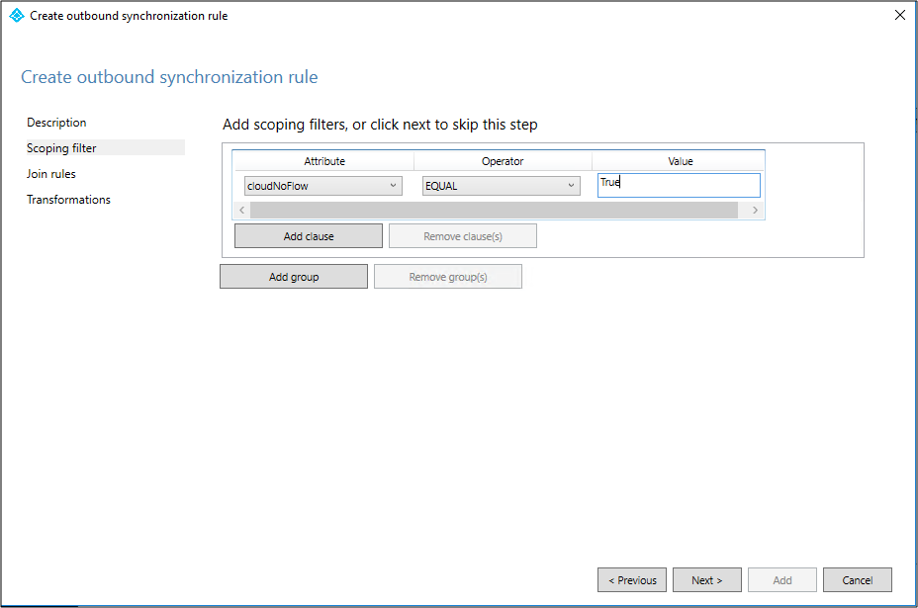

Creación de una regla de salida de usuarios personalizada

Necesita una regla de sincronización de salida con un tipo de vínculo de JoinNoFlow y un filtro de ámbito que tiene el atributo cloudNoFlow establecido en True. Esta regla indica a Microsoft Entra Connect que no sincronice los atributos de estos usuarios. Para obtener más información, consulte Migrar a Microsoft Entra Cloud Sync antes de intentar migrar el entorno de producción.

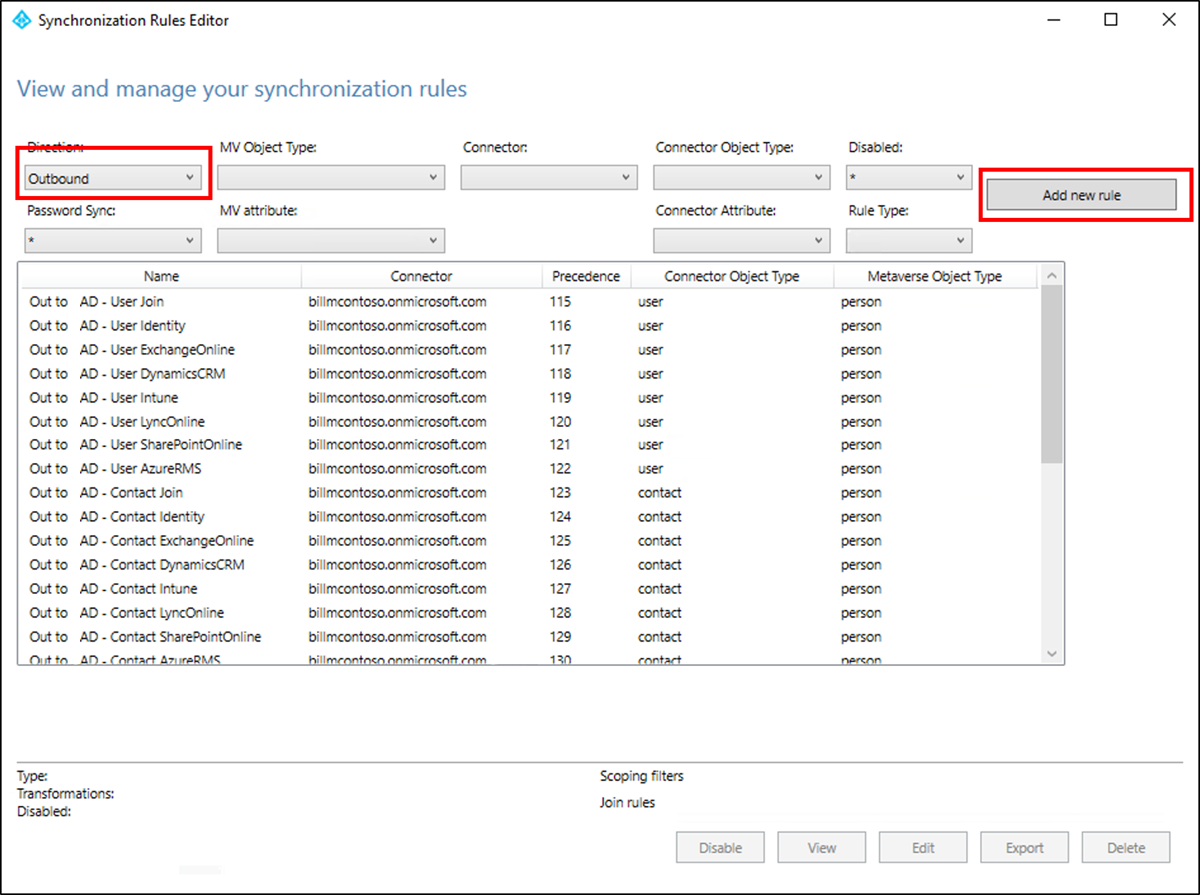

En Dirección, seleccione Saliente en la lista desplegable. A continuación, seleccione Agregar regla.

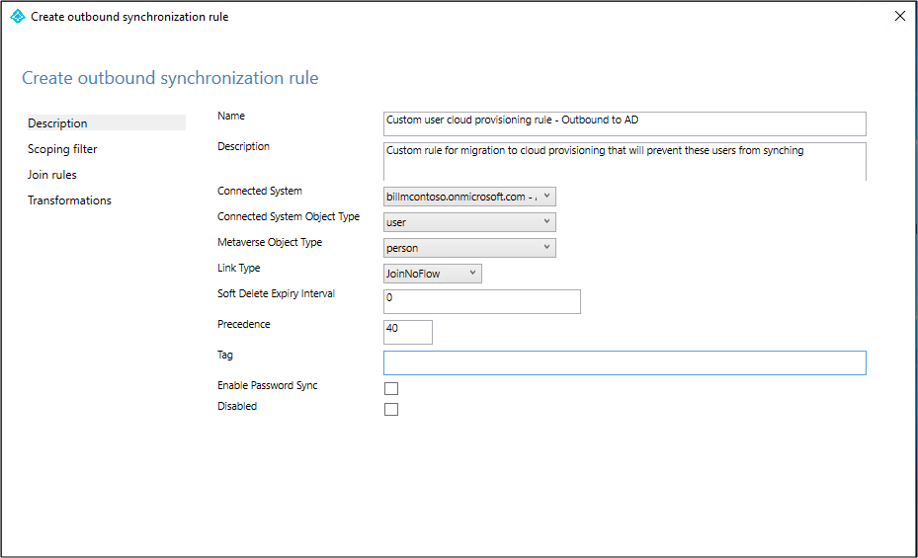

En la página Descripción , escriba los valores siguientes y seleccione Siguiente:

- Nombre: asigne un nombre descriptivo a la regla.

- Descripción: agregue una descripción significativa.

- Sistema conectado: elija el conector de Microsoft Entra para el que va a escribir la regla de sincronización personalizada.

- Tipo de objeto del sistema conectado: seleccione usuario.

- Tipo de objeto de metaverso: seleccione persona.

- Tipo de vínculo: seleccione JoinNoFlow.

- Precedencia: proporcione un valor único en el sistema.

- Etiqueta: deje este campo vacío.

En la página Filtro de ámbito , en Atributo, seleccione cloudNoFlow. En Valor, seleccione True. A continuación, seleccione Siguiente.

En la página Reglas de unión , seleccione Siguiente.

En la página Transformaciones , seleccione Agregar.

Siga los mismos pasos para todos los tipos de objeto (usuario, grupo y contacto).

Instalación del agente de aprovisionamiento de Microsoft Entra

Si usa el tutorial Entorno Básico de Active Directory y Azure, use CP1. Para instalar el agente, siga estos pasos.

En Azure Portal, seleccione Id. de Entra de Microsoft.

En el panel izquierdo, seleccione Microsoft Entra Connect y, a continuación, seleccione Sincronización en la nube.

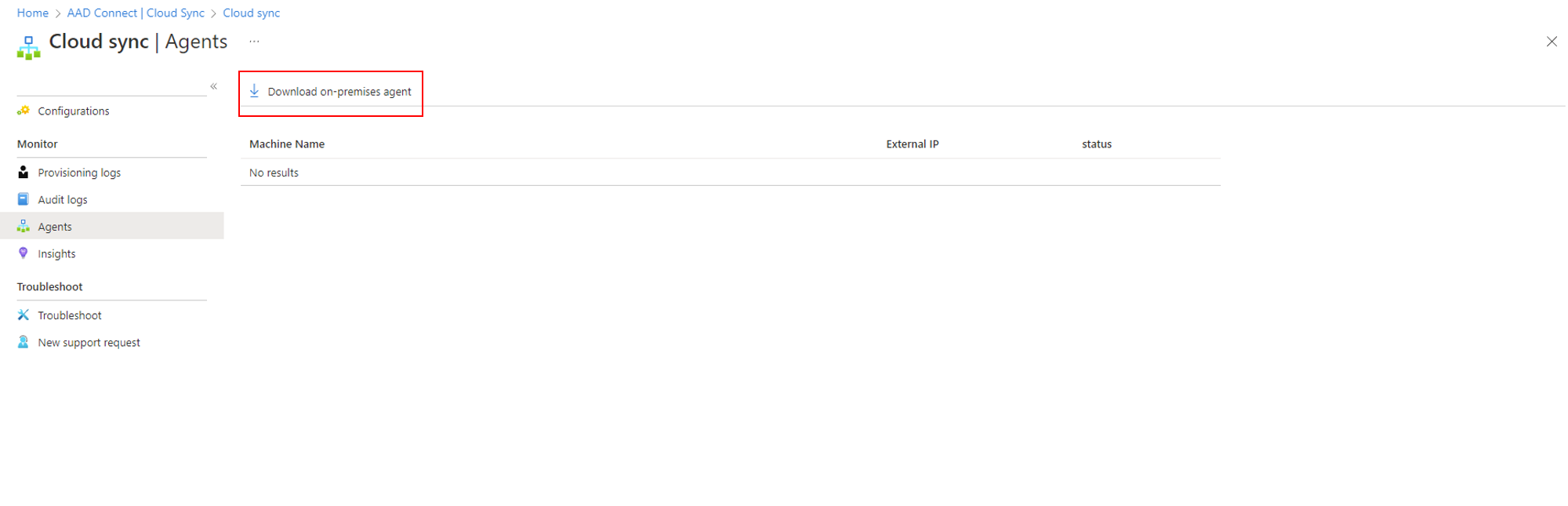

En el panel izquierdo, seleccione Agentes.

Seleccione Download on-premises agent (Descargar agente local) y, a continuación, seleccione Accept terms &download (Aceptar términos y descargar).

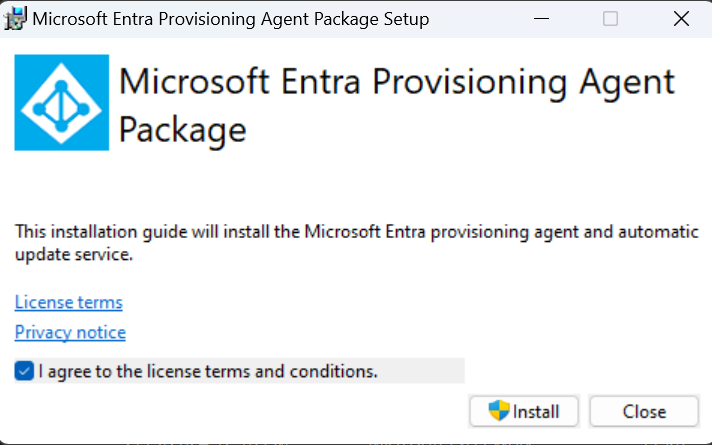

Después de descargar el paquete del agente de aprovisionamiento de Microsoft Entra Connect, ejecute el archivo de instalación AADConnectProvisioningAgentSetup.exe desde la carpeta de descargas.

Nota:

Al realizar una instalación para la nube de la Administración Pública de EE. UU., use AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment. Para obtener más información, consulte Instalación de un agente en la nube de la Administración Pública de EE. UU.

En la pantalla que se abre, active la casilla Acepto los términos y condiciones de licencia y, a continuación, seleccione Instalar.

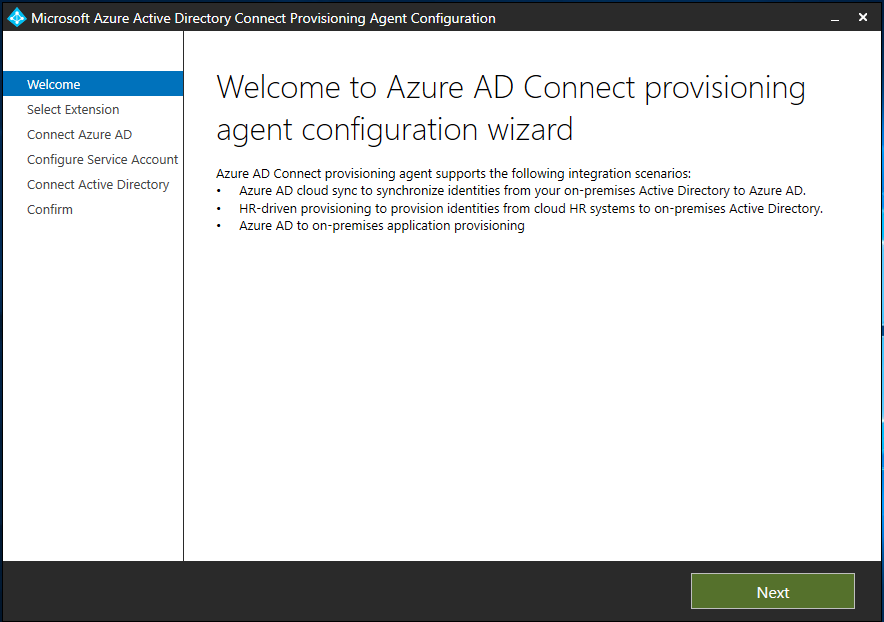

Una vez finalizada la instalación, se abre el Asistente para configuración. Seleccione Siguiente para iniciar la configuración.

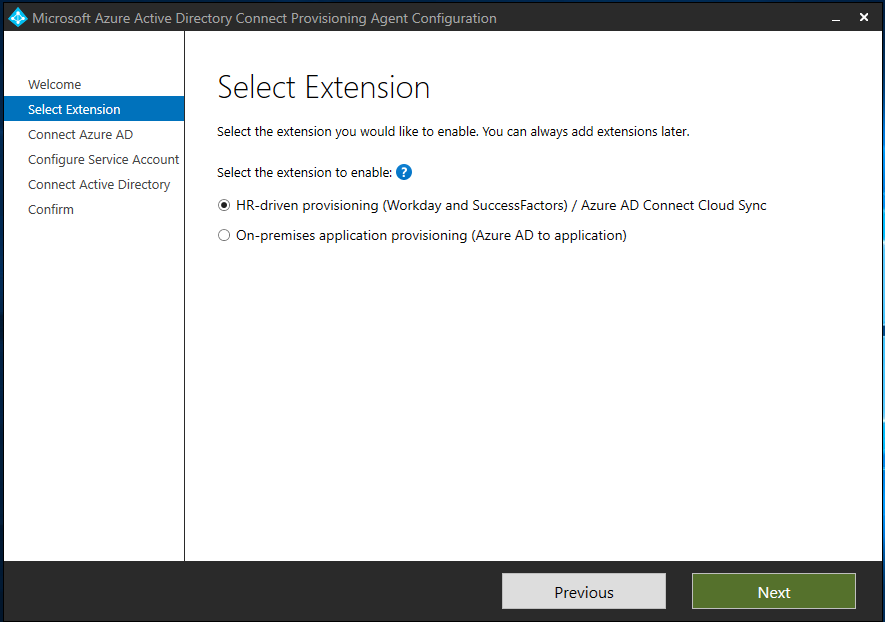

En la pantalla Seleccionar extensión , seleccione aprovisionamiento controlado por RR. HH. (Workday y SuccessFactors) / Azure AD Connect Cloud Sync y, a continuación, seleccione Siguiente.

Nota:

Si instala el agente de aprovisionamiento para su uso con el aprovisionamiento de aplicaciones locales de Microsoft Entra, seleccione Aprovisionamiento de aplicaciones locales (ID de Microsoft Entra hacia la aplicación).

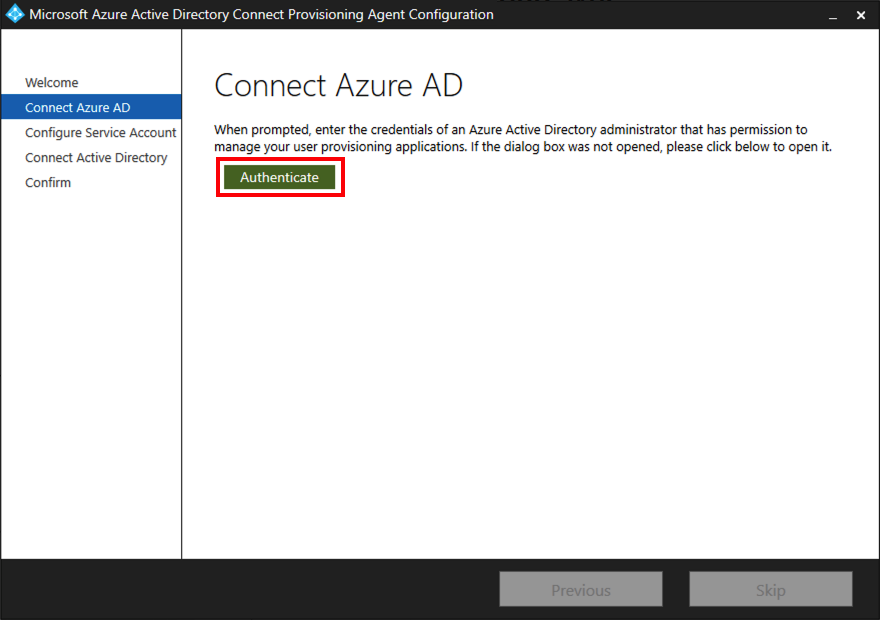

Inicie sesión con una cuenta con al menos el rol de administrador de identidad híbrida . Si tiene habilitada la seguridad mejorada de Internet Explorer, esta bloquea el inicio de sesión. Si es así, cierre la instalación, deshabilite la seguridad mejorada de Internet Explorer y reinicie la instalación del paquete del agente de aprovisionamiento de Microsoft Entra Connect.

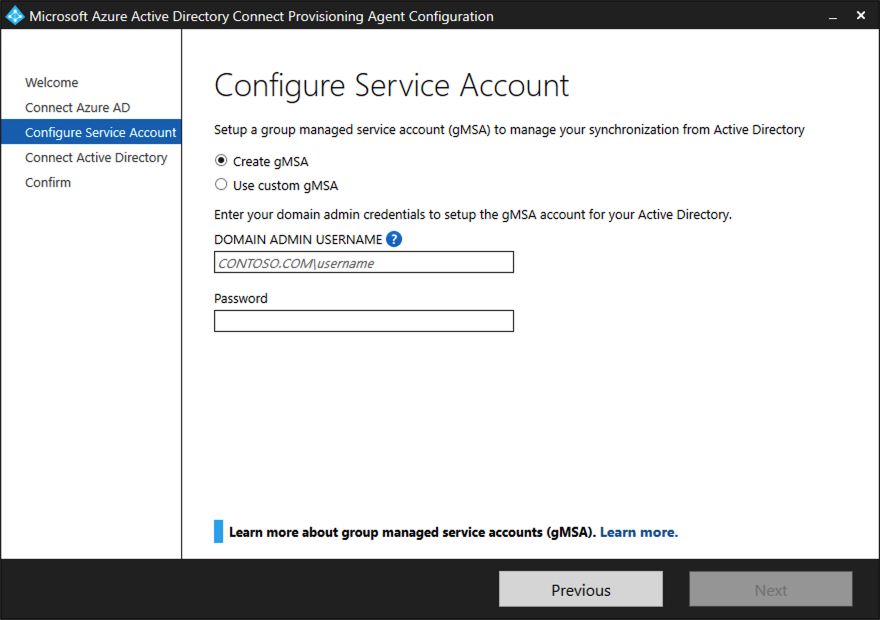

En la pantalla Configurar cuenta de servicio , seleccione una cuenta de servicio administrada de grupo (gMSA). Esta cuenta se usa para ejecutar el servicio del agente. Si otro agente ya ha configurado una cuenta de servicio administrada en el dominio y va a instalar un segundo agente, seleccione Crear gMSA. El sistema detecta la cuenta existente y agrega los permisos necesarios para que el nuevo agente use la cuenta de gMSA. Cuando se le solicite, elija una de estas dos opciones:

- Creación de gMSA: deje que el agente cree la cuenta de servicio administrada provAgentgMSA$ automáticamente. La cuenta de servicio administrada del grupo (por ejemplo,

CONTOSO\provAgentgMSA$) se crea en el mismo dominio de Active Directory en el que se unió el servidor host. Para utilizar esta opción, introduzca las credenciales de administrador de dominio de Active Directory (recomendado). - Usar gMSA personalizada: proporcione el nombre de la cuenta de servicio administrada que se creó manualmente para esta tarea.

- Creación de gMSA: deje que el agente cree la cuenta de servicio administrada provAgentgMSA$ automáticamente. La cuenta de servicio administrada del grupo (por ejemplo,

Para continuar, seleccione Siguiente.

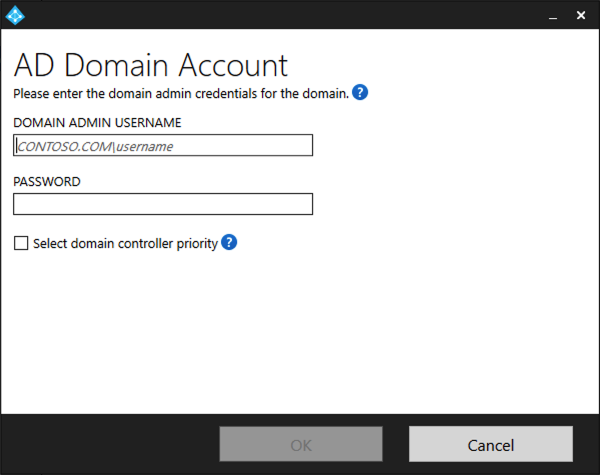

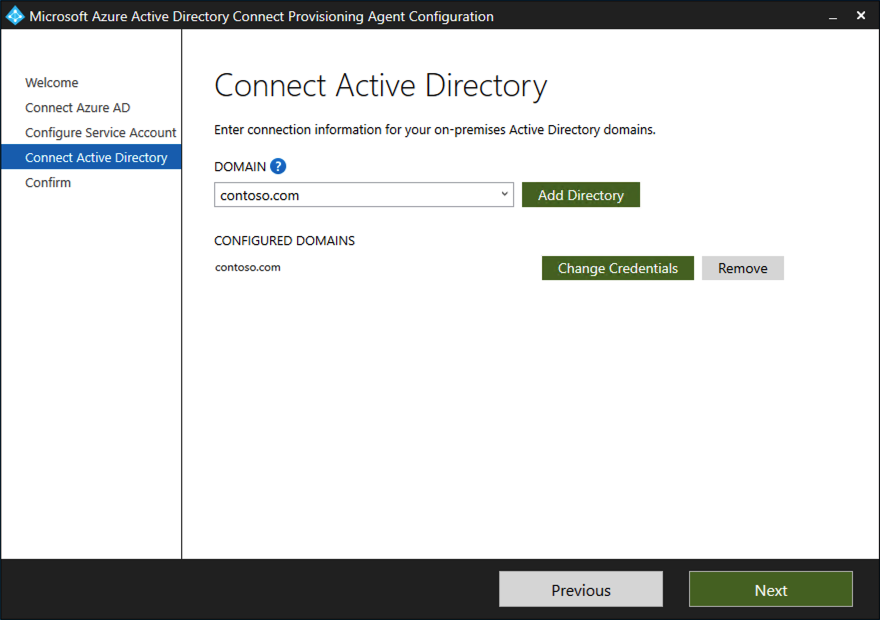

En la pantalla Conectar Active Directory , si el nombre de dominio aparece en Dominios configurados, vaya al paso siguiente. De lo contrario, escriba el nombre de dominio de Active Directory y seleccione Agregar directorio.

Inicie sesión con su cuenta de administrador de dominio de Active Directory. La cuenta de administrador de dominio no debe tener una contraseña expirada. Si la contraseña ha expirado o cambia durante la instalación del agente, vuelva a configurar el agente con las nuevas credenciales. Esta operación permitirá agregar el directorio local. Seleccione Aceptar y, a continuación, seleccione Siguiente para continuar.

En la captura de pantalla siguiente se muestra un ejemplo del dominio configurado para contoso.com. Seleccione Siguiente para continuar.

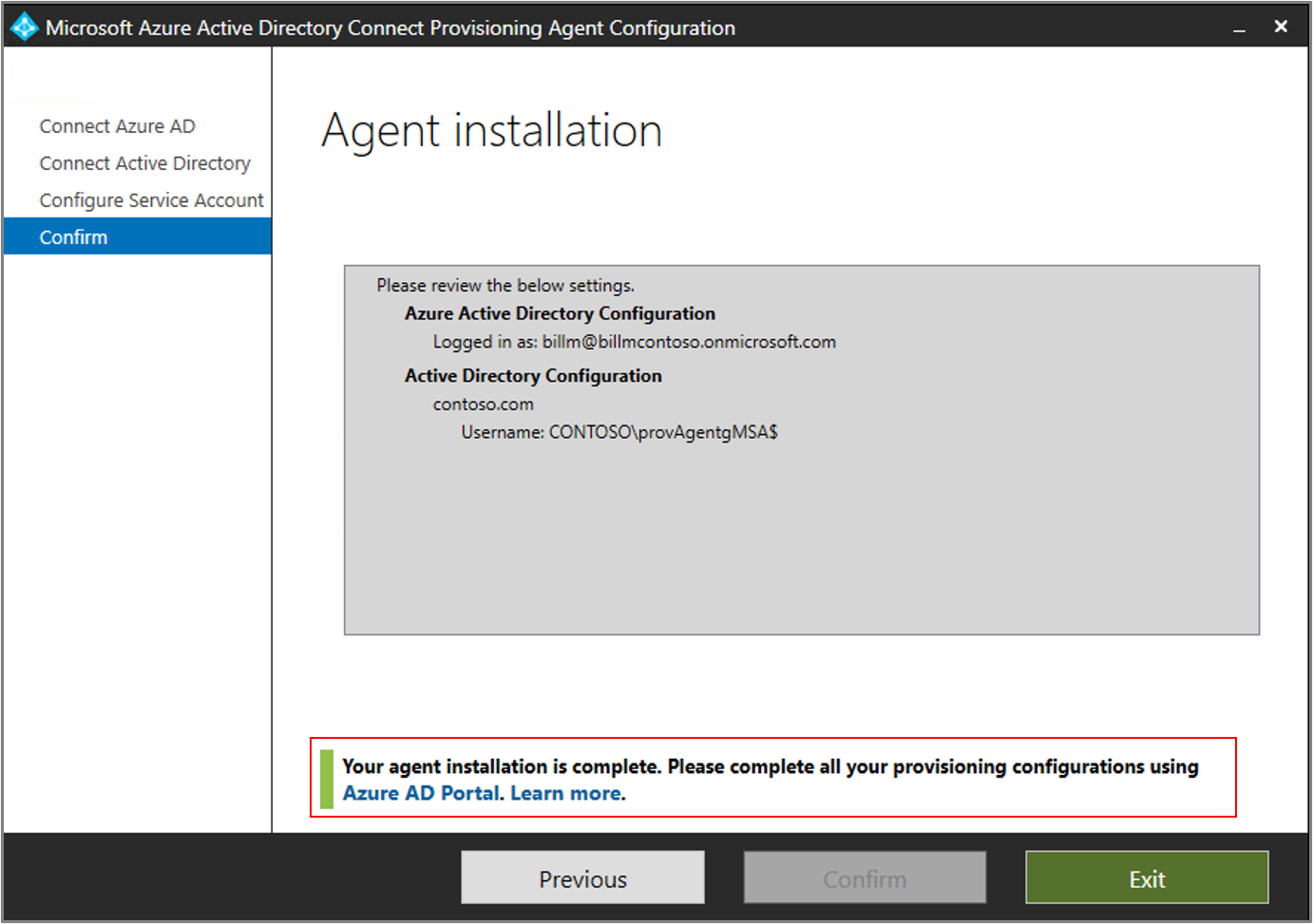

En la pantalla Configuración completa , seleccione Confirmar. Esta operación registra y reinicia el agente.

Una vez finalizada la operación, verá una notificación de que la configuración del agente se ha comprobado correctamente. Seleccione Salir.

Si sigue recibiendo la pantalla inicial, seleccione Cerrar.

Comprobación de la instalación del agente

La comprobación del agente se produce en Azure Portal y en el servidor local que ejecuta el agente.

Comprobación del agente en Azure Portal

Para comprobar que el identificador de Microsoft Entra registra el agente, siga estos pasos:

Inicie sesión en Azure Portal.

Seleccione Microsoft Entra ID.

Seleccione Microsoft Entra Connect y, a continuación, seleccione Cloud Sync.

En la página Sincronización en la nube, verá los agentes que instaló. Compruebe que el agente aparece y que el estado es saludable.

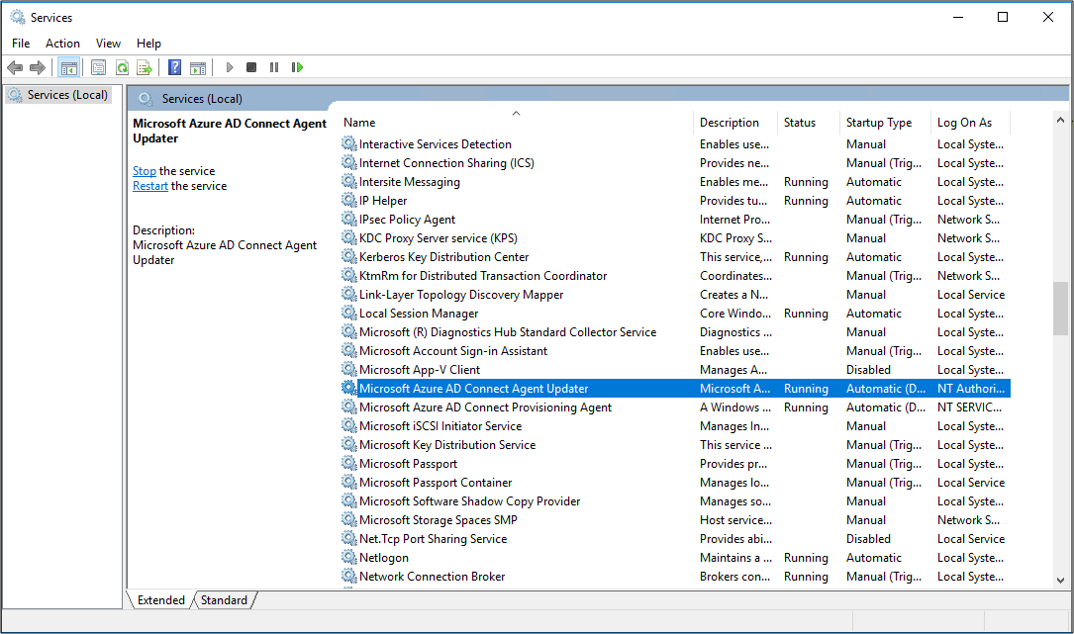

Comprobación del agente en el servidor local

Para comprobar que el agente está en funcionamiento, siga estos pasos:

Inicie sesión en el servidor con una cuenta de administrador.

Vaya a Servicios. También puede usar Start/Run/Services.msc para llegar a él.

En Servicios, asegúrese de que Microsoft Entra Connect Agent Updater y Microsoft Entra Connect Provisioning Agent están presentes y que el estado es En ejecución.

Compruebe la versión del agente de aprovisionamiento

Para comprobar la versión del agente que se ejecuta, siga estos pasos:

- Vaya a C:\Archivos de programa\Microsoft Azure AD Connect Provisioning Agent.

- Haga clic con el botón derecho enAADConnectProvisioningAgent.exe y seleccione Propiedades.

- Seleccione la pestaña Detalles . El número de versión aparece junto a la versión del producto.

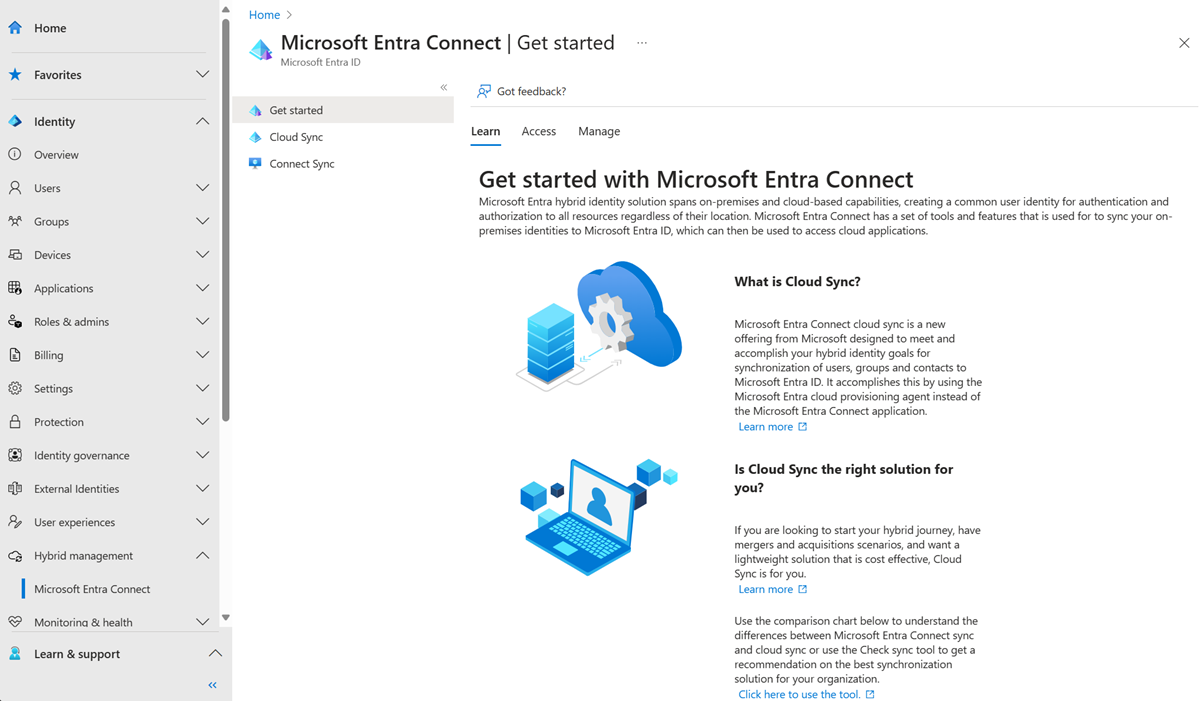

Configuración de Microsoft Entra Cloud Sync

Para configurar el aprovisionamiento, siga estos pasos:

Inicie sesión en el centro de administración de Microsoft Entra como al menos un administrador de identidades híbridas.

Vaya a Entra ID>Entra Connect>Cloud Sync.

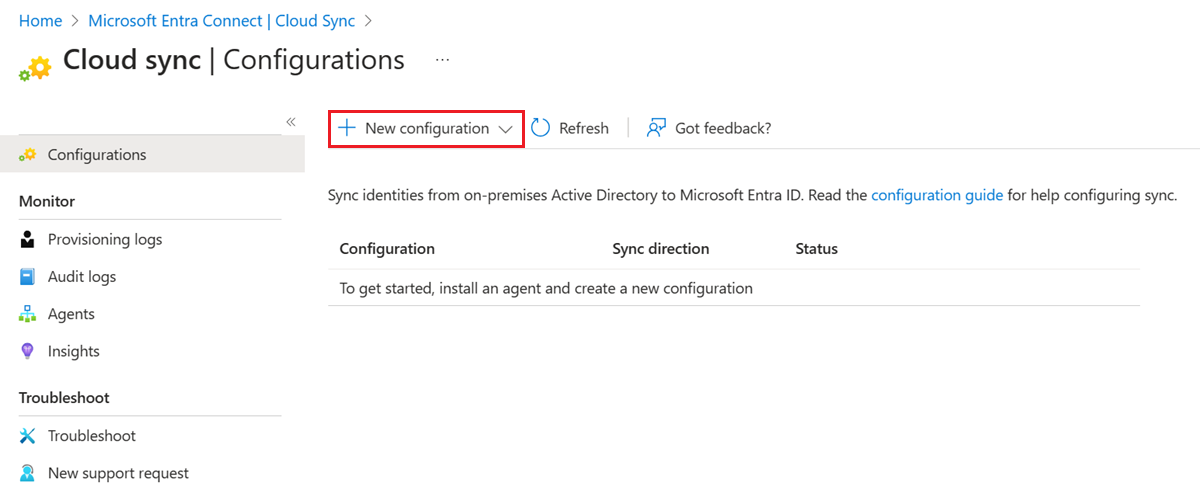

Seleccione Nueva configuración.

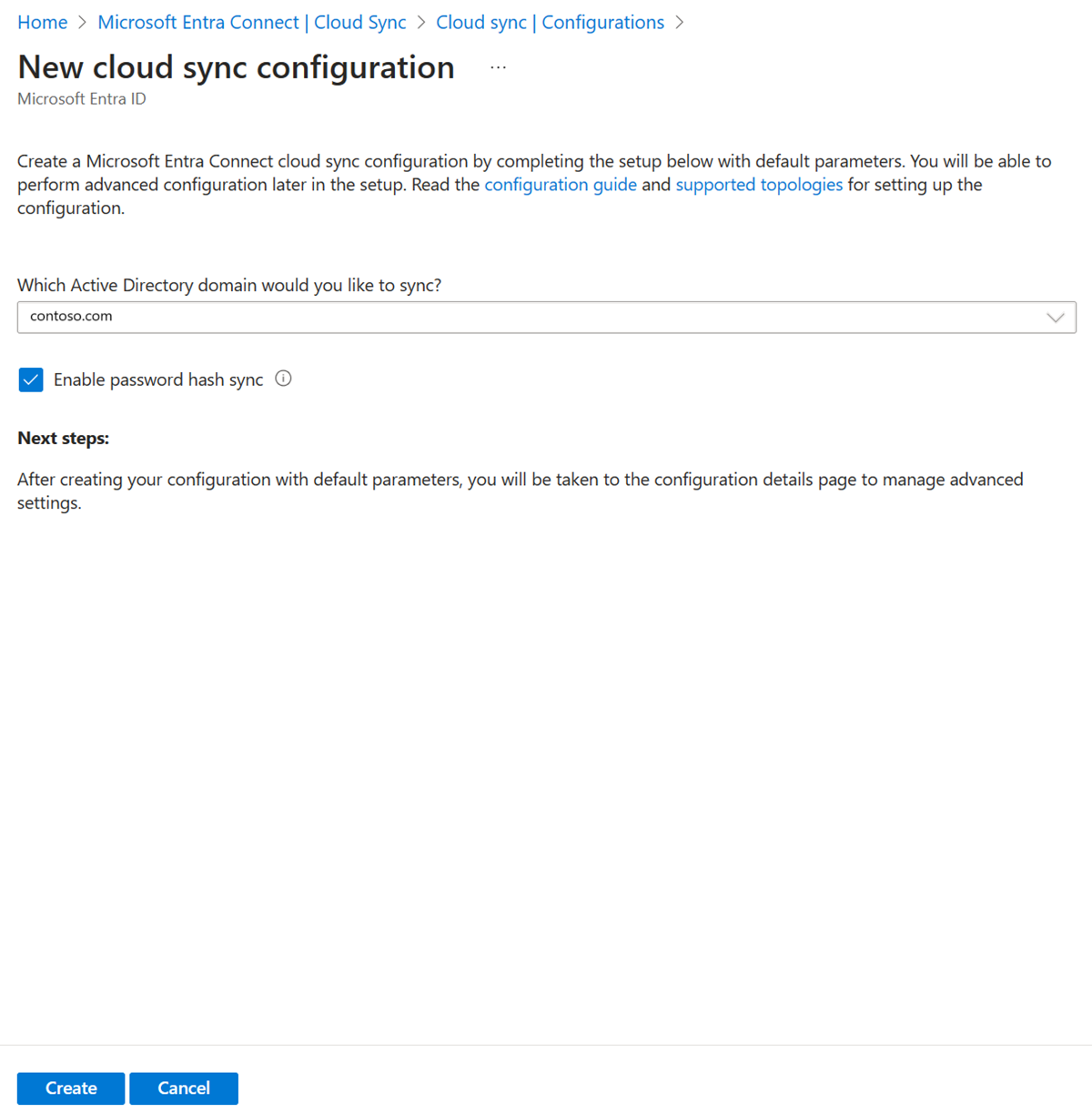

En la pantalla de configuración, seleccione el dominio y si desea habilitar la sincronización de hash de contraseñas. A continuación, seleccione Crear.

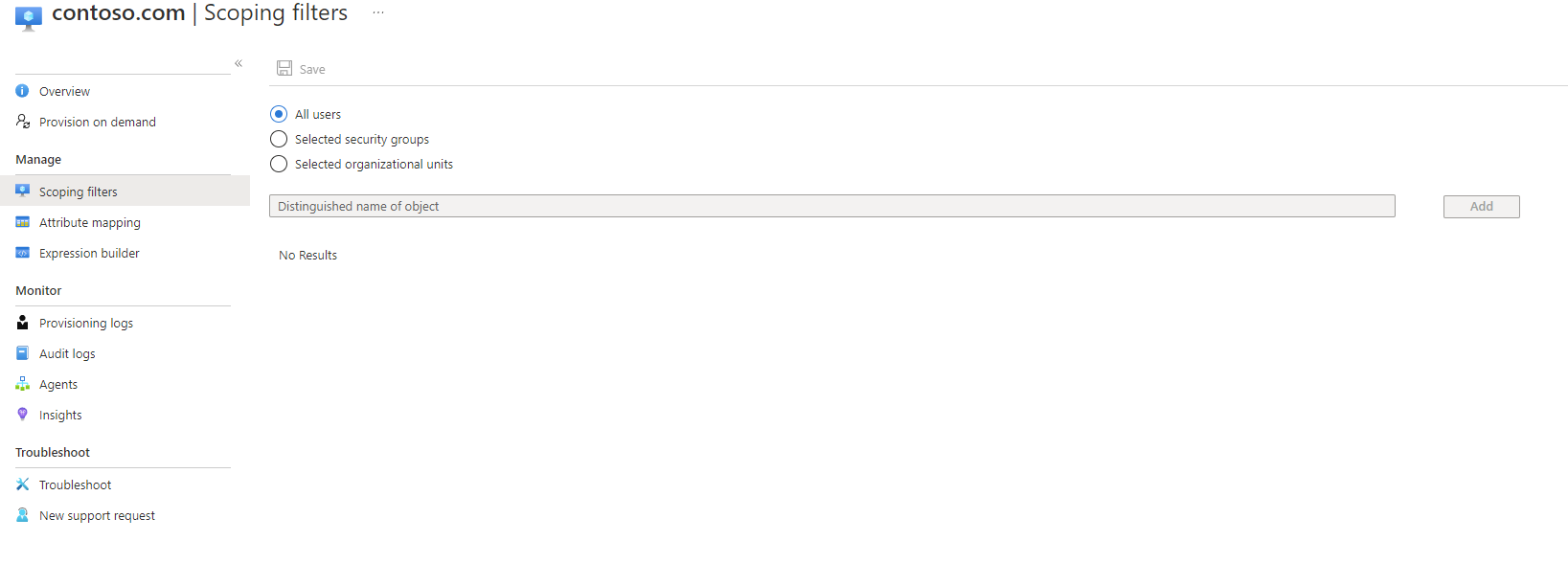

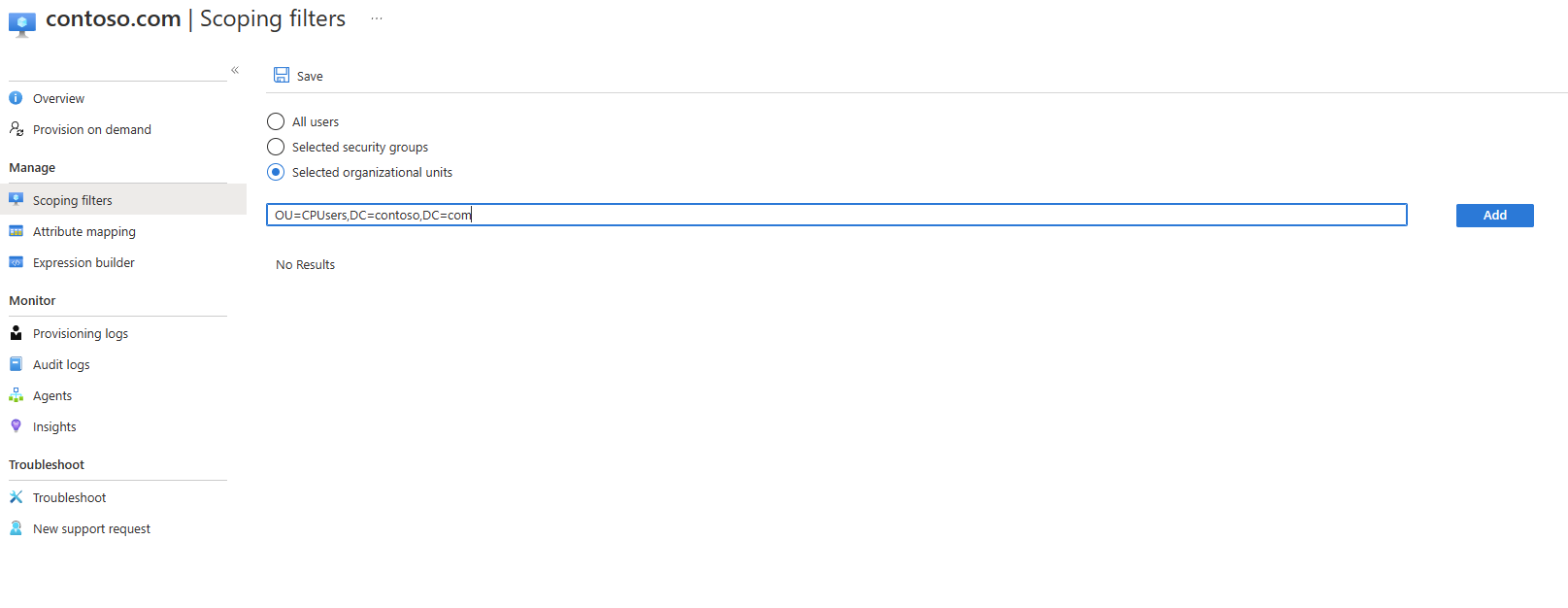

En la pantalla Introducción, seleccione Agregar filtros de ámbito junto al icono Agregar filtros de ámbito. O bien, en el panel izquierdo, en Administrar, seleccione Filtros de ámbito.

Seleccione el filtro de ámbito. En este tutorial, seleccione Unidades organizativas seleccionadas. Este filtro limita la configuración que se va a aplicar a unidades organizativas específicas.

Seleccione Agregar>guardar.

Inicio del programador

Microsoft Entra Connect Sync sincroniza los cambios que se producen en el directorio local mediante un programador. Ahora que modificó las reglas, puede reiniciar el programador.

- En el servidor que ejecuta Microsoft Entra Connect Sync, abra PowerShell con privilegios de administrador.

- Ejecute

Set-ADSyncScheduler -SyncCycleEnabled $true. - Ejecute

Start-ADSyncSyncCycle. A continuación, seleccione Entrar.

Nota:

Si está ejecutando su propio programador personalizado para Microsoft Entra Connect Sync, vuelva a habilitar el programador de sincronización personalizado.

Una vez que el programador está habilitado, Microsoft Entra Connect deja de exportar los cambios realizados en los objetos con cloudNoFlow=true en el metaverso, a menos que se actualice algún atributo de referencia (por ejemplo, manager). Si hay alguna actualización de atributo de referencia en el objeto, Microsoft Entra Connect omite la cloudNoFlow señal y exporta todas las actualizaciones del objeto.

Solución de problemas

Si la prueba piloto no funciona según lo previsto, regrese a la configuración de Microsoft Entra Connect Sync.

- Deshabilite la configuración del aprovisionamiento en el portal.

- Use la herramienta Editor de reglas de sincronización para deshabilitar todas las reglas de sincronización personalizadas que creó para el aprovisionamiento en la nube. Deshabilitar provoca una sincronización completa en todos los conectores.