Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

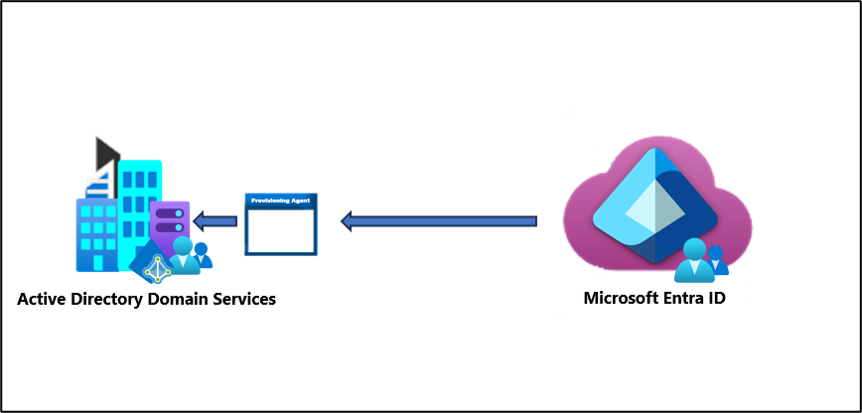

Con el lanzamiento del agente de aprovisionamiento 1.1.1370.0, la sincronización en la nube ahora tiene la capacidad de reescribir grupos. Esta característica significa que la sincronización en la nube puede aprovisionar grupos directamente en el entorno de Active Directory local. Ahora también puede usar características de gobernanza de identidades para controlar el acceso a aplicaciones basadas en AD, como incluir un grupo en un paquete de acceso de administración de derechos.

Importante

La versión preliminar pública de Group Writeback v2 en Microsoft Entra Connect Sync ya no está disponible a partir del 30 de junio de 2024. Esta característica se descontinuó en esta fecha y ya no se admite en Microsoft Entra Connect Sync para aprovisionar grupos de seguridad en la nube en Active Directory. La característica sigue funcionando más allá de la fecha de interrupción; sin embargo, ya no recibe soporte técnico y puede dejar de funcionar en cualquier momento sin previo aviso.

Ofrecemos una funcionalidad similar en Microsoft Entra Cloud Sync denominada Aprovisionamiento de grupos en Active Directory que puede usar en lugar de Escritura diferida de grupos v2 para aprovisionar grupos de seguridad en la nube en Active Directory. Estamos trabajando para mejorar esta funcionalidad en Microsoft Entra Cloud Sync junto con otras características nuevas que estamos desarrollando en Microsoft Entra Cloud Sync.

Los clientes que usan esta característica en versión preliminar en Microsoft Entra Connect Sync deben cambiar su configuración de Microsoft Entra Connect Sync a Microsoft Entra Cloud Sync. Puede optar por mover toda la sincronización híbrida a Microsoft Entra Cloud Sync (si es compatible con sus necesidades). También puede ejecutar Microsoft Entra Cloud Sync en paralelo y mover solo el aprovisionamiento de grupos de seguridad en la nube desde Active Directory a Microsoft Entra Cloud Sync.

Para los clientes que aprovisionan grupos de Microsoft 365 en Active Directory, puedes seguir usando Escritura diferida de grupos v1 para esta funcionalidad.

Puede evaluar la migración exclusivamente a Microsoft Entra Cloud Sync mediante el Asistente para la sincronización de usuarios.

Aprovisionamiento de Microsoft Entra ID en Active Directory: Requisitos previos

Los siguientes requisitos previos son necesarios para implementar grupos de aprovisionamiento en Active Directory.

Requisitos de licencia

El uso de esta característica requiere una licencia Microsoft Entra ID P1. Para encontrar la licencia adecuada para sus requisitos, consulte Comparación de las características disponibles con carácter general de Microsoft Entra ID.

Requisitos generales

- Cuenta de Microsoft Entra con al menos un rol de administrador de identidades híbridas .

- Entorno local de Active Directory Domain Services con el sistema operativo Windows Server 2016 o posterior.

- Se requiere para el atributo de esquema de AD: msDS-ExternalDirectoryObjectId

- Aprovisionar este agente con la versión 1.1.1370.0 o posterior.

Nota:

Los permisos para la cuenta de servicio se asignan solo durante la instalación limpia. En caso de que estés actualizando desde la versión anterior, los permisos deben asignarse manualmente mediante un cmdlet de PowerShell:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Si los permisos se establecen manualmente, debes asegurarte de que las propiedades Leer, Escribir, Crear y Eliminar estén disponibles para todos los objetos de usuario y grupos descendientes.

Estos permisos no se aplican a los objetos AdminSDHolder de forma predeterminada; los cmdlets del agente de aprovisionamiento gMSA de Microsoft Entra para PowerShell

- El agente de aprovisionamiento debe poder comunicarse con los controladores de dominio en los puertos TCP/389 (LDAP) y TCP/3268 (catálogo global).

- Se necesita para la búsqueda del catálogo global, para filtrar las referencias de pertenencia no válidas

- Microsoft Entra Connect Sync con compilación 2.2.8.0 o posterior

- Se necesita para admitir la pertenencia de usuarios locales sincronizados mediante Microsoft Entra Connect Sync

- Se necesita para sincronizar AD:user:objectGUID con AAD:user:onPremisesObjectIdentifier

Grupos admitidos y límites de escalado

Lo siguiente es compatible:

- Solo se admiten los grupos de seguridad creados en la nube.

- Estos grupos pueden tener grupos de pertenencia asignada o dinámica.

- Estos grupos solo pueden contener usuarios sincronizados locales o grupos de seguridad creados en la nube adicionales.

- Las cuentas de usuario locales que se sincronizan y son miembros de este grupo de seguridad creado en la nube pueden ser del mismo dominio o entre dominios, pero todos deben ser del mismo bosque.

- Estos grupos se vuelven a escribir con el ámbito de los grupos de Active Directory de universal. El entorno local debe admitir el ámbito del grupo universal.

- No se admiten grupos con más de 50 000 miembros.

- No se admiten los inquilinos que tienen más de 150 000 objetos. Es decir, si un inquilino tiene cualquier combinación de usuarios y grupos que supere los 150 000 objetos, no se admite el inquilino.

- Cada grupo anidado secundario directo cuenta como un miembro del grupo de referencia

- No se admite la conciliación de grupos entre Microsoft Entra ID y Active Directory si el grupo se actualiza manualmente en Active Directory.

Información adicional

A continuación se muestra información adicional sobre el aprovisionamiento de grupos en Active Directory.

- Los grupos aprovisionados en AD mediante la sincronización en la nube solo pueden contener usuarios sincronizados locales o grupos de seguridad creados en la nube adicionales.

- Estos usuarios deben tener el atributo onPremisesObjectIdentifier establecido en su cuenta.

- onPremisesObjectIdentifier debe coincidir con un objectGUID correspondiente en el entorno de AD de destino.

- Un atributo objectGUID de usuario local puede sincronizarse con el atributo onPremisesObjectIdentifier de usuarios en la nube mediante Microsoft Entra Cloud Sync (1.1.1370.0) o Microsoft Entra Connect Sync (2.2.8.0)

- Si está utilizando Microsoft Entra Connect Sync (2.2.8.0) para sincronizar usuarios, en lugar de Microsoft Entra Cloud Sync, y desea utilizar aprovisionamiento a Active Directory (AD), debe ser la versión 2.2.8.0 o una posterior.

- Solo se admiten inquilinos normales de Microsoft Entra ID para el aprovisionamiento de Microsoft Entra ID a Active Directory. No se admiten inquilinos como B2C.

- El trabajo de aprovisionamiento de grupos está programado para ejecutarse cada 20 minutos.

Escenarios admitidos para la escritura diferida de grupos con Microsoft Entra Cloud Sync

En las secciones siguientes se describen los escenarios admitidos para la escritura diferida de grupos con Microsoft Entra Cloud Sync.

- Migración de la reescritura de grupos de Microsoft Entra Connect Sync V2 a Microsoft Entra Cloud Sync

- Controlar aplicaciones basadas en Active Directory locales (Kerberos) mediante la gobernanza de identificadores de Microsoft Entra

Migrar la escritura diferida de grupos de Microsoft Entra Connect Sync V2 a Microsoft Entra Cloud Sync

Escenario: Migre la escritura diferida de grupos mediante Microsoft Entra Connect Sync (anteriormente Azure AD Connect) a Microsoft Entra Cloud Sync. Este escenario solo es para los clientes que actualmente usan la escritura diferida de grupos de Microsoft Entra Connect v2. El proceso descrito en este documento solo pertenece a los grupos de seguridad creados en la nube que se escriben con un ámbito universal. No se admiten grupos habilitados para correo y direcciones URL escritas mediante la escritura diferida de grupos V1 o V2 de Microsoft Entra Connect.

Para obtener más información, consulte Migración de la reescritura de grupos de Microsoft Entra Connect Sync V2 a Microsoft Entra Cloud Sync.

Controlar aplicaciones locales basadas en Active Directory (Kerberos) mediante la gobernanza de Microsoft Entra ID

Escenario: Administre aplicaciones locales con grupos de Active Directory aprovisionados desde y administrados en la nube. La sincronización en la nube de Microsoft Entra permite controlar completamente las asignaciones de aplicaciones en AD mientras aprovecha las características de Gobierno de Microsoft Entra ID para controlar y corregir las solicitudes relacionadas con el acceso.

Para obtener más información, consulte Gobernanza de aplicaciones basadas en Active Directory (Kerberos) locales mediante la gobernanza de identificadores de Entra de Microsoft.

Pasos siguientes

- Aprovisionamiento de grupos en Active Directory mediante Microsoft Entra Cloud Sync

- Controlar aplicaciones basadas en Active Directory locales (Kerberos) mediante la gobernanza de identificadores de Microsoft Entra

- Migración de la reescritura de grupos de Microsoft Entra Connect Sync V2 a Microsoft Entra Cloud Sync

- Asignación de atributos y filtro de alcance de Microsoft Entra ID a Active Directory