Asignación de acceso de identidad administrada a un recurso de Azure u otro recurso

Las identidades administradas para recursos de Azure es una característica de Microsoft Entra ID. Cada servicio de Azure compatible con Managed Identities for Azure Resources está sujeto a su propia escala de tiempo. Asegúrese de revisar el estado de disponibilidad de las identidades administradas para el recurso y los problemas conocidos antes de comenzar.

En este artículo, se muestra cómo conceder acceso de identidad administrada a una máquina virtual (VM) de Azure para una cuenta de almacenamiento de Azure. Una vez que haya configurado un recurso de Azure con una identidad administrada, puede conceder acceso de identidad administrada a otro recurso, de forma similar a cualquier entidad de seguridad.

Requisitos previos

- Asegúrese de haber habilitado la identidad administrada en un recurso de Azure, como una máquina virtual de Azure o un conjunto de escalado de máquinas virtuales de Azure. Consulte ¿Qué son las identidades administradas de recursos de Azure? para obtener más información sobre la identidad administrada para los recursos de Azure.

- Revise la diferencia entre una identidad administrada asignada por el sistema y una asignada por el usuario.

- Si aún no tiene una cuenta de Azure, regístrese para una cuenta gratuita antes de continuar.

Uso de Azure RBAC para asignar acceso de identidad administrada a otro recurso con Azure Portal

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Importante

Los pasos que se describen a continuación muestran cómo conceder acceso a un servicio mediante RBAC de Azure. Consulte la documentación específica del servicio sobre cómo conceder acceso; por ejemplo, consulte Azure Data Explorer para obtener instrucciones. Algunos servicios de Azure están en proceso de adopción de RBAC de Azure en el plano de datos.

Inicie sesión en Azure Portal con una cuenta asociada a la suscripción de Azure para la que haya configurado la identidad administrada.

Vaya al recurso para el que quiere modificar el control de acceso. En este ejemplo, va a conceder a una máquina virtual de Azure acceso a una cuenta de almacenamiento y, después, puede navegar a dicha cuenta.

Seleccione Access Control (IAM) .

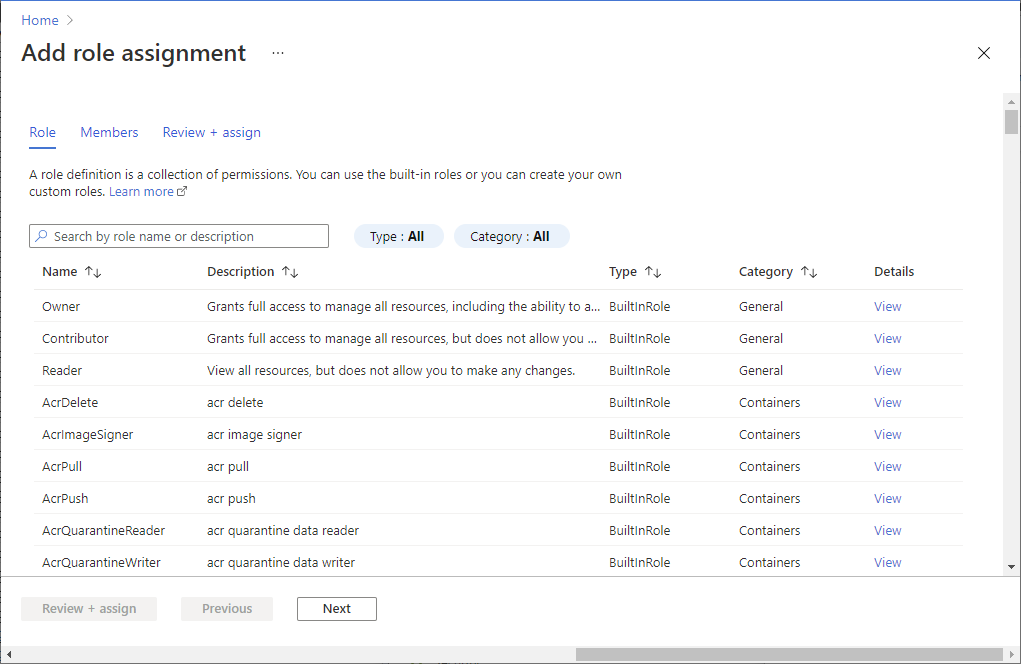

Seleccione Agregar>Agregar asignación de roles para abrir la página Agregar asignación de roles.

Seleccione el rol y la identidad administrada. Para asignar roles, consulte Asignación de roles de Azure mediante Azure Portal.

Uso de Azure RBAC para asignar acceso de identidad administrada a otro recurso con la CLI

Use el entorno de Bash en Azure Cloud Shell. Para más información, consulte Inicio rápido para Bash en Azure Cloud Shell.

Si prefiere ejecutar comandos de referencia de la CLI localmente, instale la CLI de Azure. Si utiliza Windows o macOS, considere la posibilidad de ejecutar la CLI de Azure en un contenedor Docker. Para más información, vea Ejecución de la CLI de Azure en un contenedor de Docker.

Si usa una instalación local, inicie sesión en la CLI de Azure mediante el comando az login. Siga los pasos que se muestran en el terminal para completar el proceso de autenticación. Para ver otras opciones de inicio de sesión, consulte Inicio de sesión con la CLI de Azure.

En caso de que se le solicite, instale las extensiones de la CLI de Azure la primera vez que la use. Para más información sobre las extensiones, consulte Uso de extensiones con la CLI de Azure.

Ejecute az version para buscar cuál es la versión y las bibliotecas dependientes que están instaladas. Para realizar la actualización a la versión más reciente, ejecute az upgrade.

En este ejemplo, va a conceder a una máquina virtual de Azure acceso administrado a una cuenta de almacenamiento. En primer lugar, use az resource list para obtener la entidad de servicio para una máquina virtual denominada myVM:

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)En el caso de un conjunto de escalado de máquinas virtuales de Azure, el comando es el mismo excepto que aquí obtiene la entidad de servicio para el conjunto de VM denominado "DevTestVMSS":

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Cuando tenga el identificador de la entidad de servicio, use az role assignment create para conceder a la máquina virtual o al conjunto de escalado de máquinas virtuales acceso de lectura a una cuenta de almacenamiento denominada "myStorageAcct":

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Uso de Azure RBAC para asignar acceso de identidad administrada a otro recurso con PowerShell

Nota:

Se recomienda usar el módulo Azure Az de PowerShell para interactuar con Azure. Consulte Instalación de Azure PowerShell para empezar. Para más información sobre cómo migrar al módulo Az de PowerShell, consulte Migración de Azure PowerShell de AzureRM a Az.

Para ejecutar los scripts de este ejemplo, tiene dos opciones:

- Use el servicio Azure Cloud Shell, que puede abrir mediante el botón Probar, ubicado en la esquina superior derecha de los bloques de código.

- Ejecute scripts localmente instalando la versión más reciente de Azure PowerShell y, a continuación, inicie sesión en Azure con

Connect-AzAccount.

Habilite la identidad administrada en un recurso de Azure, como una máquina virtual de Azure.

Conceda a la máquina virtual de Azure acceso a una cuenta de almacenamiento.

- Use Get-AzVM para obtener la entidad de servicio para la máquina virtual denominada

myVM, que se creó cuando habilitó la identidad administrada. - Use New-AzRoleAssignment para conceder a la máquina virtual acceso de lectura a una cuenta de almacenamiento denominada

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Use Get-AzVM para obtener la entidad de servicio para la máquina virtual denominada

Pasos siguientes

- Para habilitar identidades administradas en una máquina virtual de Azure, consulte Configuración de identidades administradas para recursos de Azure.

- Para habilitar identidades administradas en un conjunto de escalado de máquinas virtuales de Azure, consulte Configuración de identidades administradas de recursos de Azure en un conjunto de escalado de máquinas virtuales.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de