Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Los dos tipos siguientes de cifrado están disponibles cuando se usa Microsoft Graph Data Connect (Data Connect):

Cifrado de datos en reposo: los clientes pueden usar la característica de cifrado de datos en reposo de Azure y las claves administradas por el cliente al configurar su cuenta de Azure Storage para asegurarse de que está correctamente bloqueada y segura para la entrega de datos.

Cifrado de datos en tránsito: Data Connect ofrece cifrado para datos en tránsito a través de nuestro cifrado personalizado con la funcionalidad de claves propiedad del cliente. También garantiza que todas las solicitudes de datos entre los recursos de Microsoft 365 y Azure de un cliente sean seguras mediante el uso de estándares de servicio aprobados por SOC.

Se recomienda usar Azure Key Vault (AKV) para generar y almacenar las claves públicas o privadas y actualizarlas cuando sea necesario. En este artículo se describe la característica de cifrado personalizada que se puede aplicar a los conjuntos de datos solicitados en una aplicación para una entrega de datos segura.

Habilitación del cifrado personalizado con claves propiedad del cliente para datos en tránsito

Los clientes (desarrolladores) pueden usar el cifrado personalizado en su aplicación Data Connect para una entrega de conjuntos de datos aún más segura. Para habilitar la característica, cree y configure un AKV para generar claves RSA o asegurarse de que su AKV existente tiene la configuración correcta con claves RSA. A continuación, habilite el cifrado al configurar una nueva aplicación de Data Connect o edite una existente para activar el cifrado y vincular el AKV actual. Data Connect cifra los conjuntos de datos mediante claves públicas autorizadas de AKV y los entrega cifrados junto con una clave de descifrado. Data Connect cifrará la clave de descifrado y se podrá descifrar mediante la clave privada de los clientes.

Nota:

El cifrado personalizado no está disponible para los clientes que siguen usando el proceso de consentimiento de PAM o flujos de datos administrados (MDF).

Habilitación del cifrado personalizado para la aplicación Data Connect

Si tiene una aplicación data connect existente, siga estos pasos para habilitar el cifrado personalizado:

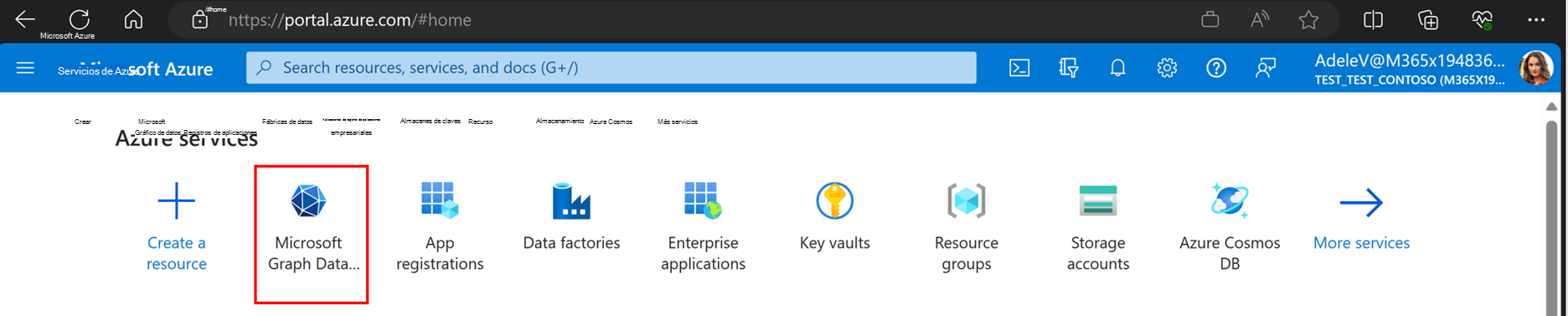

Inicie sesión en Azure Portal.

- Elija Microsoft Graph Data Connect y seleccione la aplicación actual.

- Elija las propiedades>Inquilino único y active el cifrado.

- Si no tiene un AKV, abra una nueva pestaña y siga las instrucciones de Configuración de azure Key Vault.

- Siga los pasos descritos en Uso de azure Key Vault y Generación de claves RSA con azure Key Vault para asegurarse de que AKV tiene los permisos de rol correctos y se rellena con claves RSA.

- En el menú desplegable de la aplicación Data Connect, seleccione el URI de Azure Key Vault (nombre de AKV).

- Elija Actualizar propiedades para guardar. El cifrado se aplicará cuando el administrador apruebe los cambios en las propiedades de la aplicación.

Nota:

El cifrado solo se aplicará a los conjuntos de datos aptos. AkV debe configurarse correctamente para que se cifren los conjuntos de datos.

Si no tiene una aplicación data connect existente, siga estos pasos para crear una:

Siga la guía de introducción para compilar la aplicación Data Connect.

Cuando esté en el paso Registrar la aplicación Microsoft Entra con Microsoft Graph Data Connect, haga lo siguiente:

- Rellene los detalles de la aplicación en la página Información de registro .

- Elija Habilitar cifrado para conjuntos de datos.

- Para Key Vault, en el menú desplegable, seleccione el URI de AKV (nombre de AKV).

- Si akv no existe, abra una nueva pestaña y siga los pasos descritos en Configuración de azure Key Vault.

- Volver a la pestaña de la aplicación Data Connect y busque su AKV en la lista desplegable para seleccionarla. Es posible que tenga que actualizar la página para que akv se rellene en la lista desplegable.

Nota:

El cifrado se aplicará a todos los conjuntos de datos válidos solicitados en la aplicación. Elija la sugerencia de herramienta junto al cifrado para saber qué conjuntos de datos son aptos.

Rellene el resto de los detalles de la aplicación necesarios y envíe la aplicación para que el administrador de Microsoft 365 la revise.

Nota:

Anote la entidad de servicio existente; necesitará esto más adelante.

Ahora que ha enviado la aplicación, siga los pasos descritos en Uso de azure Key Vault y Generación de claves RSA con azure Key Vault para asegurarse de que AKV tiene los permisos de rol correctos y se rellena con claves RSA.

El cifrado se aplicará a todos los conjuntos de datos aptos de la aplicación una vez que el administrador apruebe la aplicación. Si ejecuta una canalización sin configurar los permisos de rol correctos y generar claves RSA en AKV, los datos solicitados no se cifrarán.

Descifrado del conjunto de datos después de la entrega de datos

Una vez entregados los datos cifrados, el cliente es responsable del descifrado de datos. Data Connect no descifra los datos después de la entrega. En esta sección se describe cómo descifrar datos después de la entrega.

Requisitos previos

Asegúrese de que la Key Vault de Azure está configurada correctamente; para obtener más información, consulte Uso de Azure Key Vault para el cifrado personalizado.

Metadatos y cifrado

La parte pública del par de claves RSA se usa para cifrar la clave de descifrado. Puede usar su parte privada correspondiente para descifrar la clave de descifrado después de la entrega de datos. Microsoft almacena la clave de descifrado; solo la aplicación puede descifrar la clave de descifrado mediante la clave privada. Solo tiene acceso a la clave privada. La clave de descifrado es una clave simétrica de 256 bits de AES que se usa para cifrar el archivo.

La aplicación debe invertir el proceso de cifrado y compresión para acceder a los datos originales. Para acceder a los datos del cliente desde la eliminación de datos:

Obtenga la clave de descifrado de archivos de los metadatos de extracción.

Descifre la clave de cifrado con la clave privada del cliente (proporcionada en azure Key Vault). Para obtener más información, consulte Azure Key Vault decrypt API.

Descifra el archivo mediante la clave de cifrado de archivos. Para obtener un ejemplo de C#, vea Cifrado de datos.

Archivo de metadatos

Después de la extracción, recibirá una eliminación de datos. Cada eliminación de datos incluye un archivo encryptionKeyDetails.json, con una ruta de acceso metadata/MoreMetadata/EncryptedDatasets en el directorio raíz. Este archivo JSON incluye detalles sobre la actividad de copia. En la tabla siguiente se describe el esquema.

| Campo | Descripción |

|---|---|

| DecryptionKeyDetails | Detalles sobre la clave de descifrado. |

| PublicKeyVersion | Versión de la clave pública. Esto es necesario para que el asociado identifique qué versión de la clave privada correspondiente debe usar para el descifrado. |

| DecryptionKeyValue | Representación base64 del valor de la clave de descifrado. |

| DecryptionKeyIV | Representación base64 del vector de inicialización usado para crear la clave de descifrado. |

Claves de descifrado

La clave de descifrado se cifra como una cadena Base64 con la clave pública del inquilino por cliente proporcionada en azure Key Vault. Las claves de descifrado constan de los siguientes componentes:

- value: representación base64 del valor de la clave de descifrado. Por ejemplo:

oF8xFGjrhxC2LsrsrUA3eTCWDl2fYlBkUe886jRLnKFwdbH/9SRA+55ekL42JCcL+iXsQNZdMWmy3LnLgk2nSfZ96ecU/++sOM7QB/6kWrS2Wmg+5XCW5FErodnyBZKCbOo1RETgrxTH8YlcoLX5319VCmBleSMxgitn0Jl+VCM+NjfE87oPWyLo+vifaBtFnIgSOkzKh20dZm/Ue1AxXQlYQ/WptHBRa4Lmza/oXgbTpqk9Y+Mw+4IhVtHbCdcEt0DqQ0FRb/qjlwMPaYqOlZ5GxFTiQFsAtYVTpnvcffkDBp1gzlOL2iLhudc66PP4h6v4cBxHx6RTz8bO4KiaQg== - iv: representación base64 del vector de inicialización utilizado para crear la clave de descifrado. Por ejemplo:

vLvaqqAN8GaYI9gGuX1bsQ==

Encoding

Hay algunos detalles de codificación que debe tener en cuenta durante el proceso de descifrado. Los datos siguientes contienen estos tipos de codificación:

- Clave de descifrado: UTF-8

- Clave de descifrado IV: UTF-8

- Relleno para AES: CBC/PKCS5 PKCS7 en C# es el mismo que PKCS5 en Java

Además, la salida de la API REST de Descifrado de Azure Key Vault está codificada en la dirección URL base64. Tendrá que descodificar el valor de la dirección URL de Base64 en bytes y, a continuación, codificar el resultado en Base64.

Asegúrese de tener en cuenta estas diferencias de codificación al descifrar los datos. Si los datos codificados se descifran incorrectamente, es posible que obtenga un error como el siguiente: Invalid AES key length: 88 bytes.

Eligiblidad del conjunto de datos para el cifrado

Los siguientes conjuntos de datos son aptos para el cifrado de Data Connect:

- Todos los conjuntos de datos de Azure Active Directory

- Todos los conjuntos de datos para Outlook y Exchange Online

- Todos los conjuntos de datos de Microsoft Teams

- Todos los conjuntos de datos para grupos de Microsoft

- Todos los conjuntos de datos para OneDrive y SharePoint

Los siguientes conjuntos de datos aún no son aptos para el cifrado:

- Todos los conjuntos de datos para Viva Insights

Nota:

Si la aplicación tiene el cifrado habilitado y contiene una combinación de conjuntos de datos aptos y no aptos, solo se cifrarán los conjuntos de datos aptos.

Administración aprobación de la aplicación

Los administradores usan el siguiente proceso para aprobar aplicaciones de Data Connect:

Inicie sesión en el portal de autorización de administración de Microsoft 365 con sus credenciales de administrador.

Elija la pestaña Seguridad & privacidad en Configuración de la organización y, a continuación, seleccione Aplicaciones de Microsoft Graph Data Connect, como se muestra en la siguiente imagen.

Seleccione la aplicación que está lista para su revisión. En la sección Información general de los detalles de la aplicación, asegúrese de que el cifrado está habilitado.

En la sección Revisar de los detalles de la aplicación, asegúrese de que el cifrado está seleccionado y revise los conjuntos de datos.

Nota:

Si el cifrado está habilitado durante el registro de la aplicación, se aplicará a todos los conjuntos de datos aptos de la aplicación.

Después de revisar la aplicación, seleccione Aprobar, Rechazar o Cancelar. Se debe realizar una acción y Data Connect solo aplicará el cifrado una vez aprobada la aplicación. Para obtener más información, consulte Autorización de aplicaciones.

Uso de Azure Key Vault para el cifrado personalizado

Si no tiene una AKV configurada, siga los pasos de la pestaña Configuración de Azure Key Vault antes de pasar a la pestaña siguiente.

Después de tener un AKV existente, vaya a la pestaña Uso de Azure Key Vault para habilitar los permisos de rol necesarios. A continuación, vaya a la pestaña Generación de claves RSA con la pestaña Azure Key Vault para crear las claves RSA necesarias en AKV para el cifrado personalizado.

No se requiere ninguna acción del administrador de Microsoft 365 para habilitar el cifrado personalizado.

- Configuración de azure Key Vault

- Uso de azure Key Vault

- Generación de claves RSA con azure Key Vault

1.Inicie sesión en el Azure Portal con sus credenciales de desarrollador y elija el icono de Azure Key Vault.

Si no tiene un AKV existente, elija Crear. Para obtener más información, consulte Creación de un almacén de claves mediante el Azure Portal.

Elija Control de acceso basado en rol de Azure (recomendado) en Modelo de permisos.

En la pestaña Redes , elija Habilitar el acceso público para permitir que Data Connect acceda a las claves públicas que se generaron y almacenaron. Data Connect solo está autorizado para acceder a claves públicas selectas.

Siga los pasos y seleccione Revisar y crear cuando haya terminado.