Administración de identidades de usuario y grupo en Microsoft Intune

La administración y protección de las identidades de usuario es una parte importante de cualquier solución y estrategia de administración de puntos de conexión. La administración de identidades incluye las cuentas de usuario y los grupos que acceden a los recursos de la organización.

Los administradores tienen que administrar la pertenencia a la cuenta, autorizar y autenticar el acceso a los recursos, administrar la configuración que afecta a las identidades de usuario y proteger & proteger las identidades de intenciones malintencionadas.

Microsoft Intune puede realizar todas estas tareas y mucho más. Intune es un servicio basado en la nube que puede administrar identidades de usuario mediante directivas, incluidas las directivas de seguridad y autenticación. Para obtener más información sobre Intune y sus ventajas, vaya a ¿Qué es Microsoft Intune?.

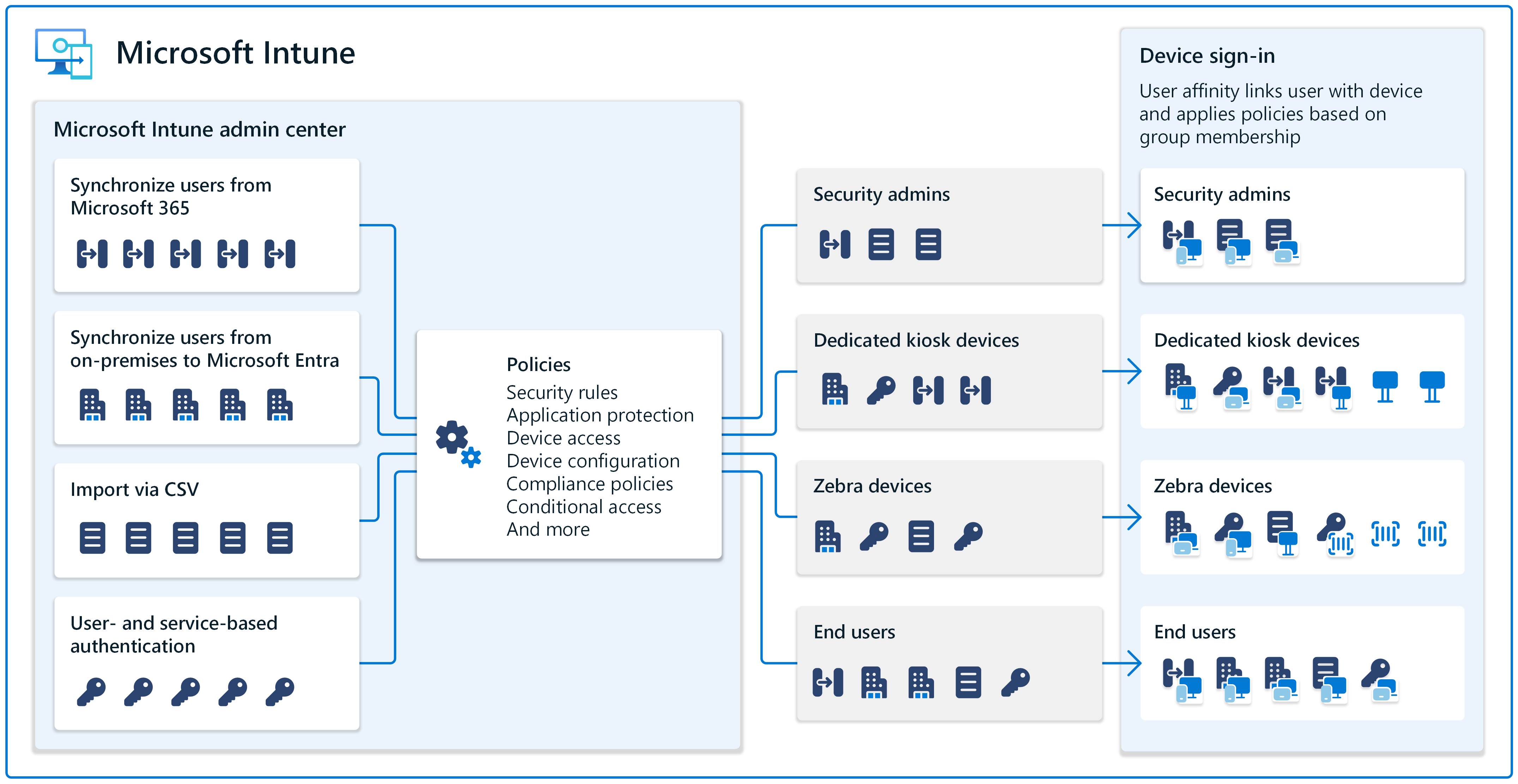

Desde la perspectiva del servicio, Intune usa microsoft entra id. para el almacenamiento de identidades y los permisos. Con el Centro de administración de Microsoft Intune, puede administrar estas tareas en una ubicación central diseñada para la administración de puntos de conexión.

En este artículo se describen los conceptos y características que debe tener en cuenta al administrar las identidades.

Uso de los usuarios y grupos existentes

Una gran parte de la administración de puntos de conexión es administrar usuarios y grupos. Si tiene usuarios y grupos existentes o va a crear nuevos usuarios y grupos, Intune puede ayudarle.

En entornos locales, las cuentas de usuario y los grupos se crean y administran en Active Directory local. Puede actualizar estos usuarios y grupos mediante cualquier controlador de dominio del dominio.

Es un concepto similar en Intune.

El Centro de administración de Intune incluye una ubicación central para administrar usuarios y grupos. El centro de administración está basado en web y se puede acceder a él desde cualquier dispositivo que tenga una conexión a Internet. Los administradores solo necesitan iniciar sesión en el centro de administración con su cuenta de administrador de Intune.

Una decisión importante es determinar cómo obtener las cuentas de usuario y los grupos en Intune. Las opciones son:

Si actualmente usa Microsoft 365 y tiene sus usuarios y grupos en el Centro de administración de Microsoft 365, estos usuarios y grupos también están disponibles en el Centro de administración de Intune.

Microsoft Entra ID e Intune usan un "inquilino", que es su organización, como Contoso o Microsoft. Si tiene varios inquilinos, inicie sesión en el Centro de administración de Intune en el mismo inquilino de Microsoft 365 que los usuarios y grupos existentes. Los usuarios y grupos se muestran y están disponibles automáticamente.

Para obtener más información sobre lo que es un inquilino, vaya a Inicio rápido: Configuración de un inquilino.

Si actualmente usa Active Directory local, puede usar Microsoft Entra Connect para sincronizar las cuentas de AD locales con Microsoft Entra ID. Cuando estas cuentas están en Microsoft Entra ID, también están disponibles en el Centro de administración de Intune.

Para obtener información más específica, vaya a ¿Qué es Microsoft Entra Connect Sync?.

También puede importar usuarios y grupos existentes desde un archivo CSV en el Centro de administración de Intune o crear los usuarios y grupos desde cero. Al agregar grupos, puede agregar usuarios y dispositivos a estos grupos para organizarlos por ubicación, departamento, hardware y mucho más.

Para obtener más información sobre la administración de grupos en Intune, vaya a Agregar grupos para organizar usuarios y dispositivos.

De forma predeterminada, Intune crea automáticamente los grupos Todos los usuarios y Todos los dispositivos . Cuando los usuarios y grupos estén disponibles para Intune, puede asignar las directivas a estos usuarios y grupos.

Traslado de cuentas de equipo

Cuando un punto de conexión de Windows, como un dispositivo Windows 10/11, se une a un dominio de Active Directory local (AD), se crea automáticamente una cuenta de equipo. La cuenta de equipo o equipo se puede usar para autenticar programas, servicios y aplicaciones locales.

Estas cuentas de equipo son locales en el entorno local y no se pueden usar en dispositivos unidos a Microsoft Entra ID. En esta situación, debe cambiar a la autenticación basada en el usuario para autenticarse en programas, servicios y aplicaciones locales.

Para obtener más información e instrucciones, vaya a Problemas conocidos y limitaciones con los puntos de conexión nativos de la nube.

Los roles y permisos controlan el acceso

Para los diferentes tipos de administración de tareas, Intune usa el control de acceso basado en rol (RBAC). Los roles que asigna determinan los recursos a los que un administrador puede acceder en el Centro de administración de Intune y lo que pueden hacer con esos recursos. Hay algunos roles integrados que se centran en la administración de puntos de conexión, como Application Manager, Policy and Profile Manager, etc.

Dado que Intune usa Microsoft Entra ID, también tiene acceso a los roles integrados de Microsoft Entra, como el administrador de servicios de Intune.

Cada rol tiene sus propios permisos de creación, lectura, actualización o eliminación según sea necesario. También puede crear roles personalizados si los administradores necesitan un permiso específico. Al agregar o crear el tipo de administrador de usuarios y grupos, puede asignar estas cuentas a los distintos roles. El Centro de administración de Intune tiene esta información en una ubicación central y se puede actualizar fácilmente.

Para obtener más información, vaya a Control de acceso basado en rol (RBAC) con Microsoft Intune.

Creación de afinidad de usuario cuando los dispositivos se inscriban

Cuando los usuarios inician sesión en sus dispositivos la primera vez, el dispositivo se asocia a ese usuario. Esta característica se denomina afinidad de usuario.

Las directivas asignadas o implementadas en la identidad del usuario van con el usuario a todos sus dispositivos. Cuando un usuario está asociado al dispositivo, puede acceder a sus cuentas de correo electrónico, sus archivos, sus aplicaciones, etc.

Cuando no asocia un usuario a un dispositivo, el dispositivo se considera sin usuario. Este escenario es común para los dispositivos de pantalla completa dedicados a una tarea específica y los dispositivos que se comparten con varios usuarios.

En Intune, puede crear directivas para ambos escenarios en Android, iOS/iPadOS, macOS y Windows. Al prepararse para administrar estos dispositivos, asegúrese de conocer el propósito previsto del dispositivo. Esta información ayuda en el proceso de toma de decisiones cuando se están inscribiendo dispositivos.

Para obtener información más específica, vaya a las guías de inscripción de las plataformas:

- Guía de implementación: Inscripción de dispositivos Android en Microsoft Intune

- Guía de implementación: inscripción de dispositivos iOS y iPadOS en Microsoft Intune

- Guía de implementación: inscripción de dispositivos macOS en Microsoft Intune

- Guía de implementación: inscripción de dispositivos Windows en Microsoft Intune

Asignar directivas a usuarios y grupos

En el entorno local, se trabaja con cuentas de dominio y cuentas locales y, a continuación, se implementan directivas de grupo y permisos en estas cuentas en el nivel local, de sitio, de dominio o de unidad organizativa (LSDOU). Una directiva de unidad organizativa sobrescribe una directiva de dominio, una directiva de dominio sobrescribe una directiva de sitio, etc.

Intune se basa en la nube. Las directivas creadas en Intune incluyen opciones de configuración que controlan las características del dispositivo, las reglas de seguridad y mucho más. Estas directivas se asignan a los usuarios y grupos. No hay una jerarquía tradicional como LSDOU.

El catálogo de configuración de Intune incluye miles de configuraciones para administrar dispositivos iOS/iPadOS, macOS y Windows. Si actualmente usa objetos de directiva de grupo (GPO) locales, el uso del catálogo de configuración es una transición natural a las directivas basadas en la nube.

Para obtener más información sobre las directivas en Intune, vaya a:

- Use el catálogo de opciones para configurar opciones en dispositivos Windows, iOS/iPadOS y macOS

- Preguntas y respuestas habituales sobre los perfiles y las directivas de los dispositivos en Microsoft Intune

Protección de las identidades de usuario

Las cuentas de usuario y grupo acceden a los recursos de la organización. Debe mantener estas identidades seguras y evitar el acceso malintencionado a las identidades. Aspectos que debe tener en cuenta:

Windows Hello para empresas reemplaza el inicio de sesión de nombre de usuario y contraseña y forma parte de una estrategia sin contraseña.

Las contraseñas se escriben en un dispositivo y, a continuación, se transmiten a través de la red al servidor. Pueden ser interceptados y utilizados por cualquier persona y en cualquier lugar. Una vulneración del servidor puede revelar credenciales almacenadas.

Con Windows Hello para empresas, los usuarios inician sesión y se autentican con un PIN o biométrico, como el reconocimiento facial y de huellas digitales. Esta información se almacena localmente en el dispositivo y no se envía a dispositivos o servidores externos.

Cuando Windows Hello para empresas se implementa en su entorno, puede usar Intune para crear directivas de Windows Hello para empresas para los dispositivos. Estas directivas pueden configurar los valores de PIN, lo que permite la autenticación biométrica, el uso de claves de seguridad y mucho más.

Para obtener más información, vaya a:

- Introducción a Windows Hello para empresas

- Administración de Windows Hello para empresas en dispositivos cuando los dispositivos se inscriben con Intune

Para administrar Windows Hello para empresas, use una de las siguientes opciones:

- Durante la inscripción de dispositivos: configure la directiva de todo el inquilino que aplique la configuración de Windows Hello a los dispositivos en el momento en que el dispositivo se inscribe en Intune.

- Líneas base de seguridad: algunas opciones de configuración para Windows Hello se pueden administrar a través de las líneas base de seguridad de Intune, como las líneas base de seguridad de Microsoft Defender para punto de conexión o línea base de seguridad para Windows 10 y versiones posteriores.

- Catálogo de configuración: la configuración de los perfiles de protección de cuentas de seguridad de punto de conexión está disponible en el catálogo de configuración de Intune.

La autenticación basada en certificados también forma parte de una estrategia sin contraseña. Puede usar certificados para autenticar a los usuarios en aplicaciones y recursos de la organización a través de una VPN, una conexión Wi-Fi o perfiles de correo electrónico. Con los certificados, los usuarios no necesitan escribir nombres de usuario y contraseñas, y pueden facilitar el acceso a estos recursos.

Para obtener más información, vaya a Uso de certificados para la autenticación en Microsoft Intune.

La autenticación multifactor (MFA) es una característica disponible con microsoft entra id. Para que los usuarios se autentiquen correctamente, se necesitan al menos dos métodos de verificación diferentes. Cuando MFA se implementa en el entorno, también puede requerir MFA cuando los dispositivos se inscriban en Intune.

Para obtener más información, vaya a:

Confianza cero comprueba todos los puntos de conexión, incluidos los dispositivos y las aplicaciones. La idea es ayudar a mantener los datos de la organización en la organización y evitar la pérdida de datos de intenciones accidentales o malintencionadas. Incluye diferentes áreas de características, como Windows Hello para empresas, uso de MFA y mucho más.

Para obtener más información, consulte Confianza cero con Microsoft Intune.