Agregar entidad de certificación de asociado en Intune mediante SCEP

Uso de entidades de certificación de terceros (CA) con Intune. Las entidades de certificación de terceros pueden aprovisionar dispositivos móviles con certificados nuevos o renovados mediante el Protocolo de inscripción de certificados simple (SCEP) y pueden admitir dispositivos Windows, iOS/iPadOS, Android y macOS.

El uso de esta característica tiene dos partes: la API de código abierto y las tareas de administrador de Intune.

Parte 1: Uso de una API de código abierto

Microsoft ha creado una API para integrarse con Intune. Mediante la API, puede validar los certificados, enviar notificaciones correctas o de error, y usar SSL, en concreto el generador de sockets SSL, para comunicarse con Intune.

La API está disponible en el repositorio público de GitHub de la API de SCEP de Intune para descargar y usar en las soluciones. Use esta API con servidores SCEP de terceros para ejecutar la validación de la comprobación personalizada en Intune antes de entregar un certificado a un dispositivo.

En Integración con soluciones de administración SCEP de Intune se proporcionan más detalles sobre cómo usar la API, sus métodos y probar la solución que se compila.

Parte 2: Creación de la aplicación y el perfil

Con una aplicación Microsoft Entra, puede delegar derechos en Intune para controlar las solicitudes SCEP procedentes de dispositivos. La aplicación Microsoft Entra incluye los valores de id. de aplicación y clave de autenticación que se usan en la solución de API que crea el desarrollador. Los administradores crean e implementan los perfiles de certificados de SCEP con Intune y pueden ver los informes sobre el estado de la implementación en los dispositivos.

En este artículo se proporciona información general sobre esta característica desde la perspectiva del administrador, incluida la creación de la aplicación Microsoft Entra.

Los pasos siguientes proporcionan una visión general del uso de SCEP para certificados en Intune:

- En Intune, un administrador crea un perfil de certificado SCEP y, después, lo destina a los usuarios o dispositivos.

- El dispositivo se registra con Intune.

- Intune crea un desafío SCEP único. También agrega información de comprobación de integridad adicional, como por ejemplo cuál debe ser el asunto esperado y el SAN.

- Intune cifra y firma el desafío y la información de comprobación de integridad y, después, la envía al dispositivo con la solicitud SCEP.

- El dispositivo genera una solicitud de firma de certificado (CSR) y el par de clave pública o privada en el dispositivo según el perfil de certificado SCEP que se inserta desde Intune.

- La CSR y el desafío cifrado y firmado se envían al punto de conexión del servidor SCEP de terceros.

- El servidor SCEP envía la CSR y el desafío a Intune. Después, Intune valida la firma, descifra la carga y compara la CSR con la información de comprobación de integridad.

- Intune devuelve una respuesta al servidor SCEP e indica si la validación de la comprobación es correcta o no.

- Si se ha comprobado correctamente el desafío, el servidor SCEP emite el certificado para el dispositivo.

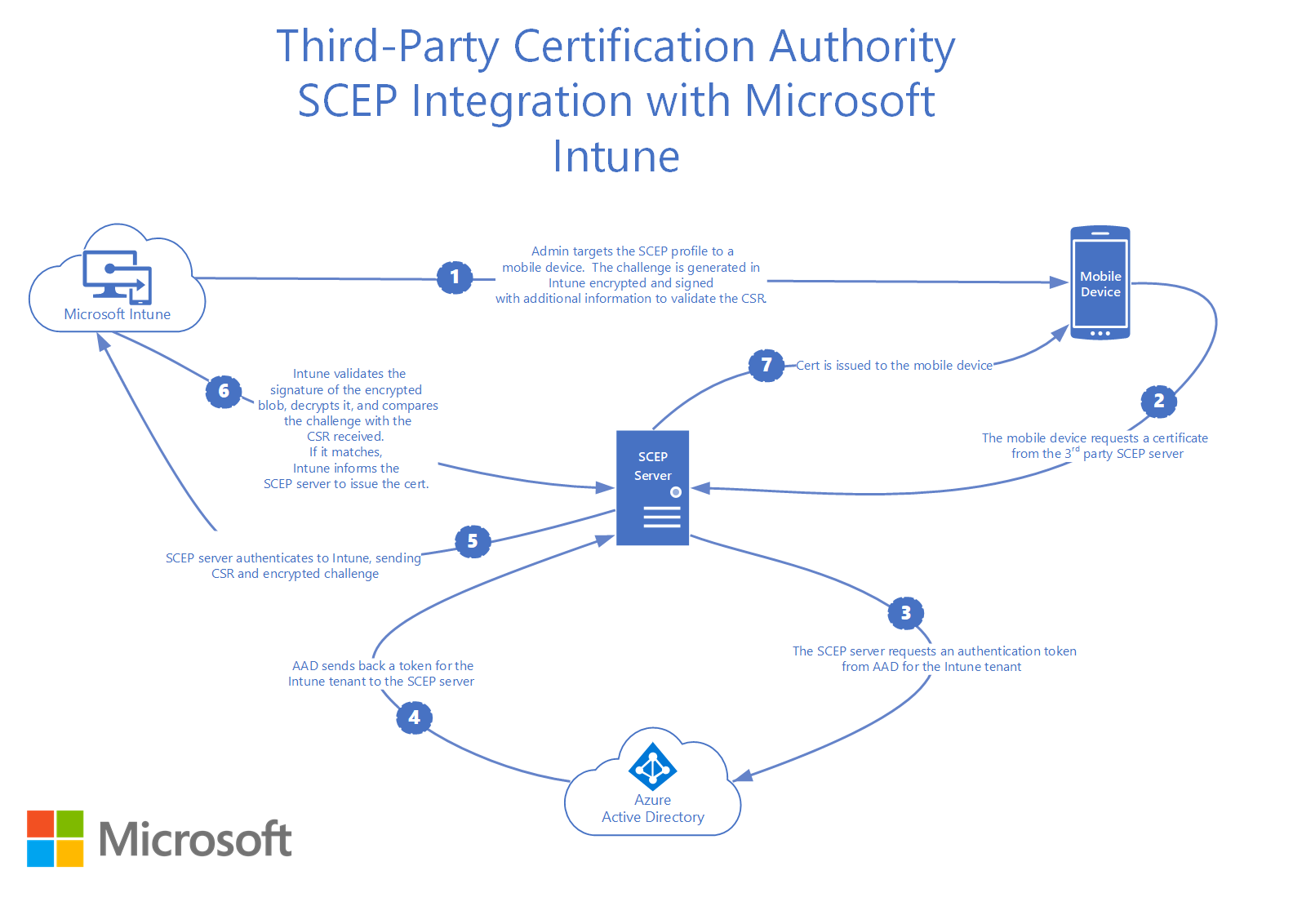

En el diagrama siguiente se muestra un flujo detallado de la integración de SCEP de terceros con Intune:

Antes de integrar las entidades de certificación de terceros con Intune, confirme que la entidad de certificación que se usa es compatible con Intune. En Asociados de entidad de certificación de terceros (en este artículo) se incluye una lista. También puede consultar las instrucciones de la entidad de certificación para obtener más información. Es posible que la entidad de certificación incluya instrucciones de configuración específicas de su implementación.

Nota

Para admitir los siguientes dispositivos, la ca debe admitir el uso de una dirección URL HTTPS al configurar debe configurar una dirección URL HTTPS al configurar las direcciones URL del servidor SCEP para el perfil de certificado SCEP:

- Administrador de dispositivos Android

- Propietario del dispositivo Android Enterprise

- Perfil de trabajo corporativo de Android Enterprise

- Perfil de trabajo de propiedad personal de Android Enterprise

Para permitir que un servidor SCEP de terceros ejecute la validación de desafío personalizada con Intune, cree una aplicación en Microsoft Entra ID. Esta aplicación otorga derechos delegados a Intune para validar las solicitudes SCEP.

Asegúrese de que tiene los permisos necesarios para registrar una aplicación de Microsoft Entra. Consulte Permisos necesarios en la documentación de Microsoft Entra.

En el Azure Portal, vaya a Microsoft Entra ID>Registros de aplicaciones y, a continuación, seleccione Nuevo registro.

En la página Registrar una aplicación, especifique estos detalles:

- En la sección Nombre, escriba un nombre significativo para la aplicación.

- Para la sección Supported account types (Tipos de cuenta admitidos), seleccione Accounts in any organizational directory (Cuentas en cualquier directorio organizativo).

- En URI de redireccionamiento, deje el valor predeterminado de Web y, luego, especifique la dirección URL de inicio de sesión para el servidor SCEP de terceros.

Seleccione Registrar para crear la aplicación y abrir la página de información general de la aplicación nueva.

En la página Información general de la aplicación, copie el valor de Application (client) ID (Identificador de aplicación [cliente]) y anótelo para usarlo más adelante. Lo necesitará más adelante.

En el panel de navegación de la aplicación, vaya a Certificates & secrets (Certificados y secretos) en Administrar. Seleccione el botón Nuevo secreto de cliente. Escriba un valor en Descripción, seleccione cualquier opción para Expira y elija Agregar para generar un valor para el secreto de cliente.

Importante

Antes de salir de la página, copie el valor del secreto de cliente y anótelo para usarlo más adelante con la implementación de la CA de terceros. Este valor no se volverá a mostrar. No olvide revisar las instrucciones correspondientes a la CA de terceros sobre cómo se configuran el identificador de la aplicación, la clave de autenticación y el identificador de inquilino.

Anote el identificador de inquilino. El identificador de inquilino es el texto de dominio después del signo @ en su cuenta. Por ejemplo, si la cuenta es admin@name.onmicrosoft.com, el identificador de inquilino se name.onmicrosoft.com.

En el panel de navegación de la aplicación, vaya a Permisos de API en Administrar. Va a agregar dos permisos de aplicación independientes:

Seleccione Add a permission (Agregar un permiso).

- En la página Request API permissions (Solicitar permisos de API), seleccione Intune y, luego, Permisos de aplicación.

- Seleccione la casilla scep_challenge_provider (validación del desafío SCEP).

- Seleccione Agregar permisos para guardar esta configuración.

Vuelva a seleccionar Agregar un permiso.

- En la página Solicitud de permisos de API,, seleccione Microsoft Graph>Permisos de aplicación..

- Expanda Aplicación y active la casilla Application.Read.All (Leer todas las aplicaciones).

- Seleccione Agregar permisos para guardar esta configuración.

Permanezca en la página Permisos de API , seleccione Conceder consentimiento de administrador para<el inquilino> y, a continuación, seleccione Sí.

El proceso de registro de aplicaciones en Microsoft Entra ID se ha completado.

Como administrador, cree un perfil de certificado SCEP destinado a los usuarios o dispositivos. Después, asigne el perfil.

Después de anular la inscripción o borrar el dispositivo, los certificados se quitan del dispositivo Intune y se ponen en cola para revocaciones. La revocación de la entidad de certificación depende de la implementación de la API por parte de cada tercero.

Las siguientes entidades de certificación de terceros son compatibles con Intune:

- Entidad de certificación privada de AWS

- Grupo Cogito

- DigiCert

- EasyScep

- EJBCA

- Entrust

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Comando Keyfactor

- KeyTalk

- Keytos

- Administrador de certificados de Nexus

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Si es una entidad de certificación de terceros interesada en la integración de su producto con Intune, revise las instrucciones de la API:

- Repositorio de la API de SCEP de Intune en GitHub

- Instrucciones de la API de SCEP de Intune para las entidades de certificación de terceros

Parte de la información de usuario del perfil de SCEP pasa a ser visible para la entidad de certificación (CA) de terceros que recibe la solicitud de firma de certificado. Esto sucede cuando se implementa un perfil SCEP nuevo o actualizado que contiene el atributo de Common name (CN) usuario y variables como UserName, OnPrem_Distinguished_Namey OnPremisesSamAccountName. Durante la implementación del perfil, Microsoft Intune reemplaza estas variables por valores reales. A su vez, los dispositivos de destino deben ponerse en contacto con la entidad de certificación de terceros para solicitar un certificado con los valores reales.

Para obtener una lista de las variables de usuario admitidas, consulte el paso 7 en Crear un perfil de certificado SCEP.