Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica aL

- Android

- iOS/iPadOS

- macOS

- Windows 10/11

Microsoft Intune admite el uso de certificados de par de claves privadas y públicas (PKCS). En este artículo se revisan los requisitos de los certificados PKCS con Intune, incluida la exportación de un certificado PKCS y, a continuación, se agrega a un perfil de configuración de dispositivo Intune.

Microsoft Intune incluye opciones de configuración integradas para usar certificados PKCS para los procesos de acceso y autenticación de los recursos de la organización. Los certificados permiten autenticar y proteger el acceso a los recursos corporativos, como por ejemplo, una VPN o una red Wi-Fi. Para implementar esta configuración en los dispositivos, se usan perfiles de configuración de dispositivo de Intune.

Para más información sobre el uso de certificados PKCS, consulte Certificados PFX importados.

Sugerencia

Se admiten perfiles de certificado PKCS para escritorios remotos de sesión múltiple de Windows Enterprise.

Requisitos

Para usar certificados PKCS con Intune, necesita la infraestructura siguiente:

Dominio de Active Directory: todos los servidores enumerados en esta sección deben estar unidos al dominio de Active Directory.

Para más información sobre cómo instalar y configurar Active Directory Domain Services (AD DS), vea Planeación y diseño de AD DS.

Entidad de certificación: una entidad de certificación empresarial (CA).

Para más información sobre cómo instalar y configurar los Servicios de certificados de Active Directory (AD CS), vea Active Directory Certificate Services Step-by-Step Guide (Guía detallada de los Servicios de certificados de Active Directory).

Advertencia

Intune requiere ejecutar AD CS con una entidad de certificación (CA) empresarial, no una CA independiente.

Un cliente: para conectarse a la CA empresarial.

Certificado raíz: copia exportada del certificado raíz de la ca de empresa.

Conector de certificados para Microsoft Intune: Para obtener información sobre el conector de certificado, consulte:

Actualizar conector de certificado: requisitos de asignación seguros para KB5014754

El Centro de distribución de claves (KDC) requiere un formato de asignación seguro en certificados PKCS implementados por Microsoft Intune y usados para la autenticación basada en certificados. La asignación debe tener una extensión de identificador de seguridad (SID) que se asigne al SID de usuario o dispositivo. Si un certificado no cumple los nuevos criterios de asignación segura establecidos por la fecha del modo de cumplimiento completo, se denegará la autenticación. Para obtener más información sobre los requisitos, vea KB5014754: Cambios de autenticación basada en certificados en controladores de dominio de Windows .

En Microsoft Intune Certificate Connector, versión 6.2406.0.1001, publicamos una actualización que agrega el atributo de identificador de objeto que contiene el SID de usuario o dispositivo al certificado, cumpliendo de forma eficaz los requisitos de asignación seguros. Esta actualización se aplica a los usuarios y dispositivos sincronizados desde un Active Directory local a Microsoft Entra ID, y está disponible en todas las plataformas, con algunas diferencias:

Los cambios de asignación seguros se aplican a los certificados de usuario para todas las plataformas del sistema operativo.

Los cambios de asignación seguros se aplican a los certificados de dispositivo para Microsoft Entra dispositivos Windows unidos a un sistema híbrido.

Para asegurarse de que la autenticación basada en certificados sigue funcionando, debe realizar las siguientes acciones:

Actualice Microsoft Intune Certificate Connector a la versión 6.2406.0.1001. Para obtener información sobre la versión más reciente y cómo actualizar el conector de certificados, consulte Conector de certificados para Microsoft Intune.

Realice cambios en la información de clave del Registro en el servidor de Windows que hospeda el conector de certificados.

Complete el procedimiento siguiente para modificar las claves del Registro y aplicar los cambios de asignación seguros a los certificados. Estos cambios se aplican a los nuevos certificados PKCS y pkcs que se renuevan.

Sugerencia

Este procedimiento requiere que modifique el Registro en Windows. Para obtener más información, consulte los siguientes recursos en Soporte técnico de Microsoft:

En el Registro de Windows, cambie el valor de

[HKLM\Software\Microsoft\MicrosoftIntune\PFXCertificateConnector](DWORD)EnableSidSecurityExtensiona 1.Reinicie el servicio del conector de certificados.

- Vaya a Iniciar>ejecución.

- Abra services.msc.

- Reinicie estos servicios:

Crear conector heredado de PFX para Microsoft Intune

PFX Create Certificate Connector for Microsoft Intune

Los cambios comienzan a aplicarse a todos los certificados nuevos y a los certificados que se renuevan. Para comprobar que la autenticación funciona, se recomienda probar todos los lugares donde se podría usar la autenticación basada en certificados, incluidos los siguientes:

- Aplicaciones

- entidades de certificación integradas Intune

- Soluciones de NAC

- Infraestructura de redes

Para revertir los cambios:

Restaure la configuración original del Registro.

Reinicie estos servicios:

Crear conector heredado de PFX para Microsoft Intune

PFX Create Certificate Connector for Microsoft Intune

Cree un nuevo perfil de certificado PKCS para los dispositivos afectados para volver a emitir certificados sin el atributo SID.

Sugerencia

Si usa una CA de Digicert, debe crear una plantilla de certificado para los usuarios con un SID y otra plantilla para los usuarios sin un SID. Para obtener más información, consulte las notas de la versión de DigiCert PKI Platform 8.24.1.

Exportación del certificado raíz desde la CA empresarial

Para autenticar un dispositivo con VPN, Wi-Fi u otros recursos, el dispositivo necesita un certificado de entidad de certificación intermedio. Los pasos siguientes explican cómo obtener el certificado requerido desde la CA empresarial.

Use una línea de comandos para completar estos pasos:

Inicie sesión en el servidor de entidad de certificación raíz con la cuenta de administrador.

Vaya a Iniciar>ejecución y escriba Cmd para abrir un símbolo del sistema.

Escriba certutil -ca.cert ca_name.cer para exportar el certificado raíz como un archivo denominado ca_name.cer.

Configuración de plantillas de certificado en la CA

Inicie sesión en la entidad de certificación empresarial con una cuenta que tenga privilegios de administración.

En la consola de la entidad de certificación, haga clic con el botón derecho en Plantillas de certificado y seleccione Administrar.

Busque la plantilla de certificado Usuario, haga clic con el botón derecho en ella y elija Duplicar plantilla para abrir Propiedades de plantilla nueva.

Nota:

Para casos de cifrado y firma de correo electrónico S/MIME, muchos administradores usan certificados independientes para la firma y el cifrado. Si va a usar Servicios de certificados de Active Directory de Microsoft, puede usar la plantilla Solo la firma de Exchange para los certificados de firma de correo electrónico S/MIME y la plantilla Usuario de Exchange para los certificados de cifrado S/MIME. Si usa una entidad de certificación que no es de Microsoft, se recomienda revisar sus instrucciones para configurar plantillas de firma y cifrado.

En la pestaña Compatibilidad:

- Establezca Entidad de certificación en Windows Server 2008 R2

- Establezca Destinatario del certificado en Windows 7 / Server 2008 R2

En la pestaña General:

- Establezca el nombre para mostrar de la plantilla en algo significativo para usted.

- Anule la selección de Publicar certificado en Active Directory.

Advertencia

El nombre de la plantilla predeterminado es el mismo que el nombre para mostrar de la plantillasin espacios. Anote el nombre de la plantilla, ya que lo necesitará más adelante.

En Tratamiento de la solicitud, seleccione Permitir que la clave privada se pueda exportar.

Nota:

A diferencia de SCEP, con PKCS, la clave privada del certificado se genera en el servidor en el que el conector de certificados está instalado, y no en el dispositivo. La plantilla de certificado debe permitir la exportación de la clave privada, para que el conector pueda exportar el certificado PFX y enviarlo al dispositivo.

Después de instalar los certificados en el dispositivo, la clave privada se marca como no exportable.

En Criptografía, confirme que el Tamaño mínimo de clave esté establecido en 2048.

Los dispositivos Windows y Android admiten el uso de un tamaño de clave de 4096 bits con un perfil de certificado PKCS. Para usar este tamaño de clave, ajuste el valor a 4096.

Nota:

En el caso de los dispositivos Windows, el almacenamiento de claves de 4096 bits solo se admite en el proveedor de almacenamiento de claves de software (KSP). Las siguientes características no admiten el almacenamiento para claves de este tamaño:

- TPM de hardware (módulo de plataforma segura): como solución alternativa, puede usar el KSP de software para el almacenamiento de claves.

- Windows Hello para empresas: no hay ninguna solución alternativa para Windows Hello para empresas en este momento.

En Nombre del firmante, elija Proporcionado por el solicitante.

En Extensiones, en Directivas de aplicación, confirme que ve Cifrado del sistema de archivos, Email segura y Autenticación de cliente.

Importante

En el caso de las plantillas de certificado de iOS/iPadOS, vaya a la pestaña Extensiones , actualice Uso de claves y, a continuación, anule la selección de Signature is proof of origin (La firma es prueba de origen).

En Seguridad:

- Agregue la cuenta de equipo para el servidor donde instale certificate connector para Microsoft Intune. Permita que esta cuenta tenga los permisos Lectura e Inscripción.

- (Opcional pero recomendado) Quite el grupo de usuarios de dominio de la lista de grupos o nombres de usuario permisos permitidos en esta plantilla. Para quitar el grupo:

- Seleccione el grupo Usuarios del dominio .

- Seleccione Quitar.

- Revise las demás entradas en Grupos o nombres de usuario para confirmar los permisos y la aplicabilidad al entorno.

Seleccione Aplicar>Aceptar para guardar la plantilla de certificado. Cierre la consola Plantillas de certificado.

En la consola de la entidad de certificación , haga clic con el botón derecho en Plantillas de certificado.

Seleccione Nueva>plantilla de certificado para emitir.

Elija la plantilla que ha creado en los pasos anteriores. Seleccione Aceptar.

Permitir que el servidor administre certificados para dispositivos y usuarios inscritos:

- Haga clic con el botón derecho en la entidad de certificación y, a continuación, elija Propiedades.

- En la pestaña Seguridad, agregue la cuenta de equipo del servidor donde se ejecuta el conector.

- Conceda permisos de emisión y administración de certificados y certificados de solicitud a la cuenta de equipo.

Cierre la sesión de la entidad de certificación empresarial.

Descarga, instalación y configuración de Certificate Connector para Microsoft Intune

Para obtener instrucciones, vea Instalación y configuración de Certificate Connector para Microsoft Intune.

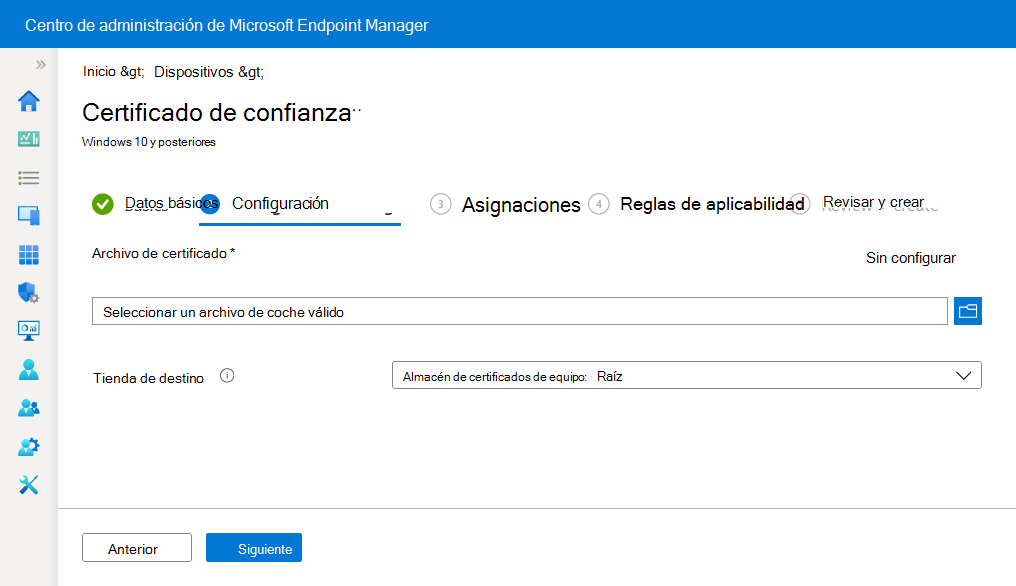

Creación de un perfil de certificado de confianza

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione y vaya a Dispositivos>Administrar dispositivos>Configuración>Crear.

Escriba las propiedades siguientes:

-

Plataforma: elija la plataforma de los dispositivos que reciben este perfil.

- Administrador de dispositivos Android

- Android Enterprise:

- Totalmente administrado

- Dedicado

- Perfil de trabajo de propiedad corporativa

- Perfil de trabajo de propiedad personal

- iOS/iPadOS

- macOS

- Windows 10/11

- Perfil: Selecciones Certificado de confianza. O bien, seleccione Plantillas>Certificado de confianza.

-

Plataforma: elija la plataforma de los dispositivos que reciben este perfil.

Seleccione Crear.

En Básico, escriba las propiedades siguientes:

- Nombre: escriba un nombre descriptivo para el perfil. Asígnele un nombre a los perfiles para que pueda identificarlos de manera sencilla más adelante. Por ejemplo, un buen nombre de perfil es Perfil de certificado de confianza en toda la empresa.

- Descripción: escriba una descripción para el perfil. Esta configuración es opcional pero recomendada.

Seleccione Siguiente.

En Opciones de configuración, especifique el archivo .cer para el certificado de entidad de certificación raíz que exportó anteriormente.

Nota:

En función de la plataforma que ha elegido en el Paso 3, es posible que tenga o no la opción de seleccionar el Almacén de destino del certificado.

Seleccione Siguiente.

En Asignaciones, seleccione los grupos de usuarios o dispositivos que desea incluir en la asignación. Estos grupos reciben el perfil después de implementarlo. Para una mayor granularidad, consulte Crear filtros en Microsoft Intune y aplíquelos seleccionando Editar filtro.

Planee implementar este perfil de certificado en los mismos grupos que reciben:

El perfil de certificado PKCS y

Un perfil de configuración, como un perfil de Wi-Fi que hace uso del certificado.

Para obtener más información sobre la asignación de perfiles, consulte Asignación de perfiles de usuario y dispositivo.

Seleccione Siguiente.

( Se aplica solo a Windows 10/11) En Reglas de aplicabilidad, especifique reglas de aplicabilidad para refinar la asignación de este perfil. Puede elegir asignar o no asignar el perfil en función de la edición del sistema operativo o la versión de un dispositivo.

Para más información, consulte Reglas de aplicabilidad en Creación de un perfil de dispositivo en Microsoft Intune.

En Revisar y crear, revise la configuración. Si selecciona Crear, se guardan los cambios y se asigna el perfil. La directiva también se muestra en la lista de perfiles.

Creación de un perfil de certificado PKCS

Importante

La administración del administrador de dispositivos Android está en desuso y ya no está disponible para los dispositivos con acceso a Google Mobile Services (GMS). Si actualmente usa la administración del administrador de dispositivos, se recomienda cambiar a otra opción de administración de Android. La documentación de soporte técnico y ayuda sigue estando disponible para algunos dispositivos sin GMS, con Android 15 y versiones anteriores. Para obtener más información, consulte Finalización de la compatibilidad con el administrador de dispositivos Android en dispositivos GMS.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione y vaya a Dispositivos>Administrar dispositivos>Configuración>Crear.

Escriba las propiedades siguientes:

-

Plataforma: seleccione la plataforma de los dispositivos. Las opciones son:

- Administrador de dispositivos Android

- Android Enterprise:

- Totalmente administrado

- Dedicado

- Perfil de trabajo de propiedad corporativa

- Perfil de trabajo de propiedad personal

- iOS/iPadOS

- macOS

- Windows 10/11

- Perfil:seleccione Certificado PKCS. O bien, seleccione Plantillas>Certificado PKCS.

Nota:

En los dispositivos con un perfil de Android Enterprise, los certificados que se instalan con un perfil de certificado PKCS no son visibles en el dispositivo. Para confirmar una implementación correcta del certificado, compruebe el estado del perfil en el centro de administración de Intune.

-

Plataforma: seleccione la plataforma de los dispositivos. Las opciones son:

Seleccione Crear.

En Básico, escriba las propiedades siguientes:

- Nombre: escriba un nombre descriptivo para el perfil. Asígnele un nombre a los perfiles para que pueda identificarlos de manera sencilla más adelante. Por ejemplo, un buen nombre de perfil sería Perfil de PKCS de toda la empresa.

- Descripción: escriba una descripción para el perfil. Esta configuración es opcional pero recomendada.

Seleccione Siguiente.

En Opciones de configuración, las opciones que puede configurar serán diferentes, según la plataforma que haya elegido. Seleccione la plataforma en la configuración detallada:

- Administrador de dispositivos Android

- Android Enterprise

- iOS/iPadOS

- Windows 10/11

Configuración Plataforma Detalles Canal de implementación macOS Seleccione cómo desea implementar el perfil. Esta configuración también determina la cadena de claves donde se almacenan los certificados vinculados, por lo que es importante seleccionar el canal adecuado.

Seleccione siempre el canal de implementación de usuario en perfiles con certificados de usuario. El canal de usuario almacena certificados en la cadena de claves de usuario. Seleccione siempre el canal de implementación de dispositivos en perfiles con certificados de dispositivo. El canal del dispositivo almacena certificados en la cadena de claves del sistema.

No es posible editar el canal de implementación después de implementar el perfil. Debe crear un nuevo perfil para seleccionar un canal diferente.Umbral de renovación (%) Todo El valor recomendado es del 20 %. Período de validez del certificado Todo Si no ha cambiado la plantilla de certificado, esta opción podría establecerse en un año.

Use un período de validez de 5 días o hasta 24 meses. Cuando el período de validez es inferior a cinco días, existe una alta probabilidad de que el certificado entre en un estado de expiración o expiración próximo, lo que puede hacer que el agente MDM de los dispositivos rechace el certificado antes de instalarlo.Proveedor de almacenamiento de claves (KSP) Windows 10/11 En el caso de Windows, seleccione la ubicación del dispositivo en la que almacenar las claves. Entidad de certificación Todo Muestra el nombre de dominio completo (FQDN) interno de la CA empresarial. Nombre de la entidad de certificación Todo Listas el nombre de la entidad de certificación empresarial, como "Entidad de certificación de Contoso". Nombre de plantilla de certificado Todo Enumera el nombre de la plantilla de certificado. Tipo de certificado - Android Enterprise (Perfil de trabajo de propiedad personal y de propiedad corporativa)

- iOS

- macOS

- Windows 10/11

Seleccione un tipo: - Los certificados Usuario pueden contener atributos de usuario y de dispositivo en el asunto y el nombre alternativo del firmante (SAN) del certificado.

- Los certificados Dispositivo solo pueden contener atributos de dispositivo en el asunto y SAN del certificado. Use Dispositivo en escenarios como, por ejemplo, dispositivos sin usuario (como los quioscos multimedia) u otros dispositivos compartidos.

Esta selección afecta al formato de nombre del firmante.

Para macOS, si este perfil está configurado para usar el canal de implementación de dispositivos, puede seleccionar Usuario o Dispositivo. Si el perfil está configurado para usar el canal de implementación de usuario, solo puede seleccionar Usuario.

Formato de nombre del asunto Todo Para obtener más información sobre cómo configurar el formato de nombre del sujeto, vea Formato de nombre del sujeto más adelante en este artículo.

En las plataformas siguientes, el formato de nombre del firmante viene determinado por el tipo de certificado:- Android Enterprise (Perfil de trabajo)

- iOS

- macOS

- Windows 10/11

Nombre alternativo de sujeto Todo En Atributo, seleccione Nombre principal de usuario (UPN), a menos que se precise otra cosa, configure un Valor correspondiente y, después, seleccione Agregar.

Puede usar variables o texto estático para el SAN de ambos tipos de certificado. No es necesario usar una variable.

Para obtener más información, vea Formato de nombre del sujeto más adelante en este artículo.Uso mejorado de clave - Administrador de dispositivos Android

- Android Enterprise (propietario del dispositivo, Perfil de trabajo de propiedad personal y de propiedad corporativa)

- Windows 10/11

Los certificados suelen requerir Autenticación de cliente para que el usuario o dispositivo pueda autenticarse en un servidor. Permitir el acceso de todas las aplicaciones a la clave privada macOS Establezca esta opción en Habilitar para proporcionar a las aplicaciones configuradas para el dispositivo Mac asociado acceso a la clave privada del certificado PKCS.

Para más información sobre esta configuración, vea AllowAllAppsAccess de la sección de carga de certificado de la referencia de perfiles de configuración en la documentación para desarrolladores de Apple.Certificado raíz - Administrador de dispositivos Android

- Android Enterprise (propietario del dispositivo, Perfil de trabajo de propiedad personal y de propiedad corporativa)

Seleccione un perfil de certificado de CA raíz asignado previamente. Este paso solo se aplica a los perfiles de dispositivos Android Enterprise para el perfil de trabajo totalmente administrado, dedicado y Corporate-Owned.

En Aplicaciones, configure El acceso al certificado para administrar cómo se concede el acceso al certificado a las aplicaciones. Elija entre:

- Requerir aprobación de usuario para aplicaciones(valor predeterminado): los usuarios deben aprobar el uso de un certificado por todas las aplicaciones.

- Conceder de forma silenciosa para aplicaciones específicas (requiere la aprobación del usuario para otras aplicaciones): con esta opción, seleccione Agregar aplicaciones. A continuación, seleccione todas las aplicaciones que deben usar el certificado de forma silenciosa sin interacción del usuario.

Seleccione Siguiente.

En Asignaciones, seleccione los usuarios y grupos que desea incluir en la asignación. Los usuarios y grupos reciben el perfil después de implementarlo. Planee implementar este perfil de certificado en los mismos grupos que reciben:

El perfil de certificado de confianza y

Un perfil de configuración, como un perfil de Wi-Fi que hace uso del certificado.

Para obtener más información sobre la asignación de perfiles, consulte Asignación de perfiles de usuario y dispositivo.

Seleccione Siguiente.

En Revisar y crear, revise la configuración. Si selecciona Crear, se guardan los cambios y se asigna el perfil. La directiva también se muestra en la lista de perfiles.

Formato de nombre del asunto

Al crear un perfil de certificado PKCS para las plataformas siguientes, las opciones de formato de nombre del firmante dependen del tipo de certificado que seleccione: Usuario o Dispositivo.

Plataformas:

- Android Enterprise (Perfil de trabajo de propiedad personal y de propiedad corporativa)

- iOS

- macOS

- Windows 10/11

Nota:

Hay un problema conocido por el uso de PKCS para obtener certificados , que es el mismo problema que se ve para SCEP cuando el nombre del firmante en la solicitud de firma de certificado (CSR) resultante incluye uno de los siguientes caracteres como carácter de escape (procede de una barra diagonal inversa \):

- +

- ;

- ,

- =

Nota:

A partir de Android 12, Android ya no admite el uso de los siguientes identificadores de hardware para dispositivos de perfil de trabajo de propiedad personal:

- Número de serie

- IMEI

- MEID

Los perfiles de certificado de Intune para dispositivos de perfil de trabajo de propiedad personal que se basan en estas variables en el nombre del firmante o SAN no podrán aprovisionar un certificado en dispositivos que ejecuten Android 12 o posterior en el momento en que el dispositivo se inscriba con Intune. Los dispositivos inscritos antes de la actualización a Android 12 pueden seguir recibiendo certificados siempre que Intune haya obtenido previamente los identificadores de hardware de los dispositivos.

Para obtener más información sobre este y otros cambios introducidos con Android 12, consulte la entrada de blog Soporte técnico de Android Day Zero para Microsoft Endpoint Manager.

Tipo de certificado de usuario

Las opciones de formato para el formato de nombre de sujeto incluyen dos variables: nombre común (CN) y correo electrónico de (E). El correo electrónico (E) normalmente se establecería con la variable {{EmailAddress}}. Por ejemplo: E={{EmailAddress}}Nombre común (CN) se puede establecer en cualquiera de las siguientes variables:

CN={{UserName}}: nombre de usuario del usuario, como Jane Doe.

CN={{UserPrincipalName}}: el nombre principal de usuario del usuario, como janedoe@contoso.com.

CN={{AAD_Device_ID}}: identificador asignado al registrar un dispositivo en Microsoft Entra ID. Este identificador se usa normalmente para autenticarse con Microsoft Entra ID.

CN={{DeviceId}}: identificador asignado al inscribir un dispositivo en Intune.

CN={{SERIALNUMBER}}: el número de serie único (SN) que normalmente usa el fabricante para identificar un dispositivo.

CN={{IMEINumber}}: número exclusivo de identidad de equipo móvil internacional (IMEI) usado para identificar un teléfono móvil.

CN={{OnPrem_Distinguished_Name}}: una secuencia de nombres distintivos relativos separados por comas, como CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

Para usar la variable {{OnPrem_Distinguished_Name}}}, asegúrese de sincronizar el atributo de usuario onpremisesdistinguishedname mediante Microsoft Entra Conectar con el Microsoft Entra ID.

CN={{onPremisesSamAccountName}}: los administradores pueden sincronizar el atributo samAccountName de Active Directory con Microsoft Entra ID mediante Microsoft Entra Conectar en un atributo denominado onPremisesSamAccountName. Intune puede sustituir esa variable como parte de una solicitud de emisión de certificado en el asunto de un certificado. El atributo samAccountName es el nombre de inicio de sesión del usuario que se utiliza para admitir clientes y servidores de una versión anterior de Windows (anterior a Windows 2000). El formato de nombre de inicio de sesión del usuario es: DomainName\testUser o solo testUser.

Para usar la variable {{onPremisesSamAccountName}} , asegúrese de sincronizar el atributo de usuario onPremisesSamAccountName mediante Microsoft Entra Conectar a la Microsoft Entra ID.

Todas las variables de dispositivo que se muestran en la sección Tipo de certificado de dispositivo siguiente también se pueden usar en los nombres de firmantes de certificados de usuario.

Mediante una combinación de una o varias de estas variables y cadenas de texto estático, se puede crear un formato de nombre de firmante personalizado, como: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

En ese ejemplo se incluye un formato de nombre de firmante que usa las variables CN y E, y cadenas para los valores de unidad organizativa, organización, ubicación, estado y país o región. CertStrToName describe esta función y sus cadenas admitidas.

No se pueden usar atributos de usuario en dispositivos que carezcan de asociaciones de usuario, por ejemplo, en dispositivos que estén inscritos como dedicados de Android Enterprise. Por ejemplo, un perfil que use CN={{UserPrincipalName}} en el asunto o SAN no podrá obtener el nombre principal de usuario cuando no haya ningún usuario en el dispositivo.

Tipo de certificado de dispositivo

Las opciones de formato para el formato de nombre del firmante incluyen las variables siguientes:- {{AAD_Device_ID}}

- {{DeviceId}}: el identificador de dispositivo de Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Solo se aplica a dispositivos unidos a Windows y a un dominio)

- {{MEID}}

Puede especificar estas variables, seguidas del texto de la variable, en el cuadro de texto. Por ejemplo, el nombre común de un dispositivo denominado Dispositivo1 se puede agregar como CN={{DeviceName}}Dispositivo1.

Importante

- Al especificar una variable, incluya el nombre de la variable entre corchetes { } como se muestra en el ejemplo, para evitar un error.

- Una persona con acceso al dispositivo podría suplantar las propiedades del dispositivo que se usan en el asunto o SAN, como IMEI, SerialNumber y FullyQualifiedDomainName.

- Un dispositivo debe admitir todas las variables especificadas en un perfil de certificado para que ese perfil se instale en ese dispositivo. Por ejemplo, si se usa {{IMEI}} en el nombre del firmante de un perfil SCEP y se asigna a un dispositivo que no tiene un número IMEI, se producirá un error en la instalación del perfil.