Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Cuando el antivirus de Defender está en uso en los dispositivos Windows 10 y Windows 11, puede usar Microsoft Intune directivas de seguridad de punto de conexión para la reducción de la superficie expuesta a ataques a fin de administrar esa configuración en los dispositivos.

Puede usar directivas de reducción de superficie expuesta a ataques (ASR) para reducir la superficie expuesta a ataques de los dispositivos minimizando los lugares donde su organización es vulnerable a ciberamenazas y ataques. Intune directivas ASR admiten los perfiles siguientes:

Reglas de reducción de superficie expuesta a ataques: use este perfil para dirigirse a los comportamientos que el malware y las aplicaciones malintencionadas suelen usar para infectar equipos. Algunos ejemplos de estos comportamientos son el uso de archivos ejecutables y scripts en aplicaciones de Office, correo web que intenta descargar o ejecutar archivos y comportamientos de scripts ofuscados o sospechosos que las aplicaciones no suelen iniciar durante el trabajo diario normal.

Control de dispositivos: use este perfil para permitir, bloquear y, de lo contrario, proteger los medios extraíbles a través de controles que puedan supervisar y ayudar a evitar que las amenazas de periféricos no autorizados ponga en peligro los dispositivos. y controlar las características para ayudar a evitar que las amenazas en periféricos no autorizados ponga en peligro los dispositivos.

Para obtener más información, vea Información general sobre la reducción de la superficie expuesta a ataques en la documentación de Protección contra amenazas de Windows.

Las directivas de reducción de superficie expuesta a ataques se encuentran en el nodo Seguridad del punto de conexión del centro de administración de Microsoft Intune.

Se aplica a:

- Windows 10

- Windows 11

- Windows Server (a través del escenario de administración de la configuración de seguridad de Microsoft Defender para punto de conexión)

Requisitos previos para perfiles de reducción de superficie expuesta a ataques

- Los dispositivos deben ejecutar Windows 10 o Windows 11

- El antivirus de Defender debe ser el antivirus principal del dispositivo.

Compatibilidad con la administración de seguridad para Microsoft Defender para punto de conexión:

Cuando usa Security Management para Microsoft Defender para punto de conexión para admitir dispositivos que ha incorporado a Defender sin inscripción con Intune, la reducción de la superficie expuesta a ataques se aplica a los dispositivos que ejecutan Windows 10, Windows 11 y Windows Server. Para obtener más información, vea Sistemas operativos compatibles con reglas ASR en la documentación de Protección contra amenazas de Windows.

Compatibilidad con clientes Configuration Manager:

Este escenario está en versión preliminar y requiere el uso de Configuration Manager versión de rama actual 2006 o posterior.

Configurar la asociación de inquilinos para dispositivos Configuration Manager: para admitir la implementación de la directiva de reducción de superficie expuesta a ataques en dispositivos administrados por Configuration Manager, configure la asociación de inquilinos. La configuración de la asociación de inquilinos incluye la configuración de Configuration Manager recopilaciones de dispositivos para admitir directivas de seguridad de puntos de conexión de Intune.

Para configurar la asociación de inquilinos, consulte Configuración de la asociación de inquilinos para admitir directivas de Endpoint Protection.

Controles de acceso basado en rol (RBAC)

Para obtener instrucciones sobre cómo asignar el nivel adecuado de permisos y derechos para administrar Intune directiva de reducción de superficie expuesta a ataques, consulte Assign-role-based-access-controls-for-endpoint-security-policy.

Perfiles de reducción de superficie expuesta a ataques

Los perfiles disponibles para la directiva de reducción de superficie expuesta a ataques dependen de la plataforma que seleccione.

Nota:

A partir de abril de 2022, han comenzado a publicarse nuevos perfiles para la directiva de reducción de superficie expuesta a ataques. Cuando un nuevo perfil está disponible, usa el mismo nombre del perfil que reemplaza e incluye la misma configuración que el perfil anterior, pero en el formato de configuración más reciente, como se muestra en el Catálogo de configuración. Las instancias creadas anteriormente de estos perfiles permanecen disponibles para su uso y edición, pero todas las instancias nuevas que cree estarán en el nuevo formato. Se han actualizado los siguientes perfiles:

- Reglas de reducción de superficie expuesta a ataques (5 de abril de 2022)

- Protección contra vulnerabilidades de seguridad (5 de abril de 2022)

- Control de dispositivos (23 de mayo de 2022)

- Aislamiento de aplicaciones y exploradores (18 de abril de 2023)

Dispositivos administrados por Intune

Plataforma: Windows:

Los perfiles de esta plataforma se admiten en dispositivos Windows 10 y Windows 11 inscritos con Intune.

- Reglas de la reducción de la superficie expuesta a ataques

Los perfiles disponibles para esta plataforma incluyen:

Reglas de reducción de superficie expuesta a ataques: configure los valores de las reglas de reducción de la superficie expuesta a ataques que tienen como destino comportamientos que el malware y las aplicaciones malintencionadas suelen usar para infectar equipos, entre los que se incluyen:

- Archivos ejecutables y scripts usados en aplicaciones de Office o correo web que intentan descargar o ejecutar archivos

- Scripts ofuscados o sospechosos

- Comportamientos que las aplicaciones no suelen iniciarse durante el trabajo diario normal

Reducir la superficie expuesta a ataques significa ofrecer a los atacantes menos formas de realizar ataques.

Comportamiento de combinación de las reglas de reducción de superficie expuesta a ataques en Intune:

Las reglas de reducción de superficie expuesta a ataques admiten una fusión de la configuración de diferentes directivas para crear un superconjunto de directivas para cada dispositivo. La configuración que no está en conflicto se combina, mientras que la configuración que está en conflicto no se agrega al superconjunto de reglas. Anteriormente, si dos directivas incluían conflictos para una sola configuración, ambas directivas se marcaban como en conflicto y no se implementaría ninguna configuración de ninguno de los perfiles.

El comportamiento de combinación de reglas de reducción de superficie expuesta a ataques es el siguiente:

- Las reglas de reducción de superficie expuesta a ataques de los perfiles siguientes se evalúan para cada dispositivo al que se aplican las reglas:

- Directiva de configuración > de dispositivos > Perfil > de Endpoint Protection Microsoft Defender Reducción de superficie expuesta a ataques de Protección contra vulnerabilidades >

- Directiva de reducción de superficie expuesta a ataques de seguridad > de puntos de conexión Reglas de reducción> de superficie expuesta a ataques

- Líneas base de seguridad > de punto de conexión Microsoft Defender para punto de conexión reglas de reducción de superficie expuesta a ataques> de línea base>.

- La configuración que no tiene conflictos se agrega a un superconjunto de directivas para el dispositivo.

- Cuando dos o más directivas tienen una configuración en conflicto, la configuración en conflicto no se agrega a la directiva combinada, mientras que la configuración que no entra en conflicto se agrega a la directiva de superconjunto que se aplica a un dispositivo.

- Solo se retienen las configuraciones de configuración en conflicto.

Control de dispositivos: con la configuración para el control de dispositivos, puede configurar dispositivos para un enfoque por capas para proteger los medios extraíbles. Microsoft Defender para punto de conexión proporciona varias características de supervisión y control para ayudar a evitar que las amenazas en periféricos no autorizados pongan en peligro los dispositivos.

Intune perfiles para la compatibilidad con el control de dispositivos:

- Combinación de directivas para identificadores de dispositivo USB.

- Configuración reutilizable

Para obtener más información sobre Microsoft Defender para punto de conexión control de dispositivos, consulte los siguientes artículos en la documentación de Defender:

Aislamiento de aplicaciones y exploradores: administre la configuración de Protección de aplicaciones de Windows Defender (Protección de aplicaciones), como parte de Defender para punto de conexión. Protección de aplicaciones ayuda a evitar ataques antiguos y recién emergentes, y puede aislar los sitios definidos por la empresa como no de confianza mientras se definen los sitios, los recursos en la nube y las redes internas de confianza.

Para más información, consulte Protección de aplicaciones en la documentación de Microsoft Defender para punto de conexión.

Control de aplicaciones : la configuración del control de aplicaciones puede ayudar a mitigar las amenazas de seguridad mediante la restricción de las aplicaciones que los usuarios pueden ejecutar y el código que se ejecuta en System Core (kernel). Administre la configuración que puede bloquear scripts sin firmar y MSI, y restringir Windows PowerShell para que se ejecuten en modo de lenguaje restringido.

Para más información, consulte Control de aplicaciones en la documentación de Microsoft Defender para punto de conexión.

Nota:

Si usa esta configuración, el comportamiento de CSP de AppLocker pide actualmente al usuario final que reinicie su equipo cuando se implemente una directiva.

Protección contra vulnerabilidades de seguridad: la configuración de protección contra vulnerabilidades de seguridad puede ayudar a protegerse contra malware que usa vulnerabilidades de seguridad para infectar dispositivos y propagarse. La protección contra vulnerabilidades de seguridad consta de muchas mitigaciones que se pueden aplicar al sistema operativo o a aplicaciones individuales.

Protección web (Microsoft Edge (versión anterior)): configuración que puede administrar para la protección web en Microsoft Defender para punto de conexión configurar la protección de red para proteger las máquinas frente a amenazas web. Al integrar Microsoft Edge o exploradores de terceros como Chrome y Firefox, la protección web detiene las amenazas web sin un proxy web y puede proteger las máquinas mientras están fuera o de forma local. La protección web detiene el acceso a:

- Sitios de suplantación de identidad

- Vectores de malware

- Sitios de vulnerabilidades de seguridad

- Sitios que no son de confianza o de baja reputación

- Sitios bloqueados mediante una lista de indicadores personalizados.

Para más información, consulte Protección web en la documentación de Microsoft Defender para punto de conexión.

Dispositivos administrados por la administración de la configuración de seguridad de Defender para punto de conexión

Al usar la administración de seguridad para Microsoft Defender para punto de conexión escenario para admitir dispositivos administrados por Defender que no están inscritos con Intune, puede usar la plataforma Windows para administrar la configuración en dispositivos que ejecutan Windows 10, Windows 11 y Windows Server. Para obtener más información, vea Sistemas operativos compatibles con reglas ASR en la documentación de Protección contra amenazas de Windows.

Los perfiles admitidos para este escenario incluyen:

-

Reglas de reducción de superficie expuesta a ataques: configure los valores de las reglas de reducción de la superficie expuesta a ataques que tienen como destino comportamientos que el malware y las aplicaciones malintencionadas suelen usar para infectar equipos, entre los que se incluyen:

- Archivos ejecutables y scripts usados en aplicaciones de Office o correo web que intentan descargar o ejecutar archivos.

- Scripts ofuscados o sospechosos.

- Los comportamientos que las aplicaciones no suelen iniciar durante el trabajo diario normal Reducir la superficie expuesta a ataques significa ofrecer a los atacantes menos formas de realizar ataques.

Importante

La administración de seguridad solo admite el perfil de reglas de reducción de superficie expuesta a ataques para Microsoft Defender para punto de conexión. No se admiten todos los demás perfiles de reducción de superficie expuesta a ataques.

Dispositivos administrados por Configuration Manager

Reducción de la superficie expuesta a ataques

La compatibilidad con dispositivos administrados por Configuration Manager está en versión preliminar.

Administre la configuración de reducción de superficie expuesta a ataques para dispositivos Configuration Manager cuando use la asociación de inquilinos.

Ruta de acceso de directiva:

- > Seguridad de los puntos de conexión: Windows de reducción > de superficie expuesta a ataques (ConfigMgr)

Perfiles:

- Aislamiento de aplicación y explorador(ConfigMgr)

- Reglas de reducción de superficie expuesta a ataques(ConfigMgr)

- Protección contra vulnerabilidades de seguridad(ConfigMgr)(versión preliminar)

- Protección web (ConfigMgr)(versión preliminar)

Versión necesaria de Configuration Manager:

- Configuration Manager rama actual, versión 2006 o posterior

Plataformas de dispositivos Configuration Manager compatibles:

- Windows 10 y versiones posteriores (x86, x64, ARM64)

- Windows 11 y versiones posteriores (x86, x64, ARM64)

Grupos de configuración reutilizables para perfiles de control de dispositivos

En la versión preliminar pública, los perfiles de control de dispositivos admiten el uso de grupos de configuración reutilizables para ayudar a administrar la configuración de los siguientes grupos de configuración en dispositivos para la plataforma Windows :

Dispositivo de impresora: la siguiente configuración del perfil de control de dispositivo está disponible para el dispositivo de impresora:

- PrimaryId

- PrinterConnectionID

- VID_PID

Para obtener información sobre las opciones de dispositivo de impresora, consulte Información general sobre la protección de impresoras en la documentación de Microsoft Defender para punto de conexión.

Almacenamiento extraíble: la siguiente configuración del perfil de control de dispositivo está disponible en para el almacenamiento extraíble:

- Clase de dispositivo

- Id. de dispositivo

- Id. de hardware

- Id. de instancia

- Identificador principal

- Identificador del producto

- Número de serie

- Id. de proveedor

- Id. de proveedor e Id. de producto

Para obtener información sobre las opciones de almacenamiento extraíbles, consulte Microsoft Defender para punto de conexión Access Control de almacenamiento extraíble de Device Control en la documentación de Microsoft Defender para punto de conexión.

Cuando se usa un grupo de configuración reutilizable con un perfil de control de dispositivo, se configura Actions para definir cómo se usan los valores de esos grupos.

Cada regla que agregue al perfil puede incluir tanto grupos de configuración reutilizables como configuraciones individuales que se agregan directamente a la regla. Sin embargo, considere la posibilidad de usar cada regla para grupos de configuración reutilizables o para administrar la configuración que agregue directamente a la regla. Esta separación puede ayudar a simplificar las configuraciones futuras o los cambios que puede realizar.

Para obtener instrucciones sobre cómo configurar grupos reutilizables y agregarlos a este perfil, consulte Uso de grupos reutilizables de configuración con directivas de Intune.

Exclusiones para las reglas de reducción de superficie expuesta a ataques

Intune admite los dos valores siguientes para excluir rutas de acceso de archivos y carpetas específicas de la evaluación por las reglas de reducción de superficie expuesta a ataques:

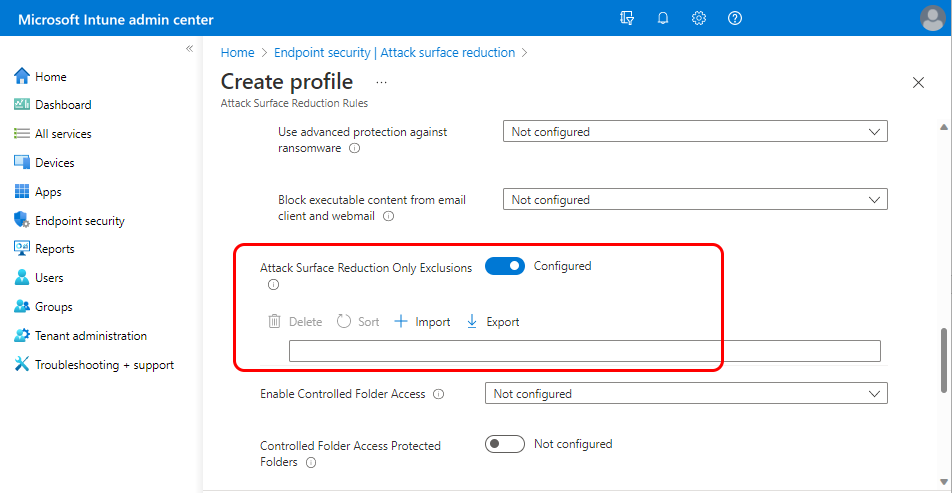

Global: usa exclusiones solo de reducción de superficie expuesta a ataques.

Cuando a un dispositivo se le asigna al menos una directiva que configura exclusiones solo de reducción de superficie expuesta a ataques, las exclusiones configuradas se aplican a todas las reglas de reducción de superficie expuesta a ataques destinadas a ese dispositivo. Este comportamiento se produce porque los dispositivos reciben un superconjunto de configuración de reglas de reducción de superficie expuesta a ataques de todas las directivas aplicables y las exclusiones de configuración no se pueden administrar para configuraciones individuales. Para evitar que se apliquen exclusiones a todas las configuraciones de un dispositivo, no use esta configuración. En su lugar, configure Solo ASR por exclusiones de reglas para configuraciones individuales.

Para obtener más información, consulte la documentación de CSP de Defender: Defender/AttackSurfaceReductionOnlyExclusions.

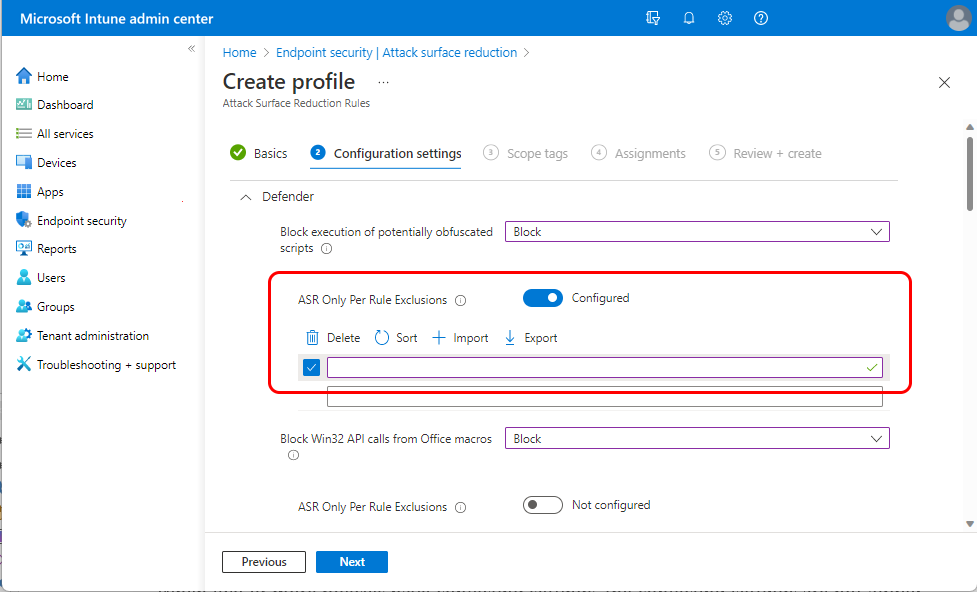

Configuración individual: usar solo ASR por exclusiones de reglas

Al establecer una configuración aplicable en un perfil de regla de reducción de superficie expuesta a ataques en cualquier cosa que no sea No configurada, Intune presenta la opción de usar solo exclusiones de ASR por regla para esa configuración individual. Con esta opción, puedes configurar una exclusión de archivos y carpetas aislada a una configuración individual, lo que contrasta con el uso de la configuración global Exclusiones de solo reducción de superficie expuesta a ataques , que aplica sus exclusiones a todas las configuraciones del dispositivo.

De forma predeterminada, ASR Solo por exclusiones de reglas está establecido en No configurado.

Combinación de directivas para la configuración

La combinación de directivas ayuda a evitar conflictos cuando varios perfiles que se aplican al mismo dispositivo configuran la misma configuración con valores diferentes, lo que crea un conflicto. Para evitar conflictos, Intune evalúa la configuración aplicable de cada perfil que se aplica al dispositivo. A continuación, dicha configuración se combina en un único superconjunto de configuraciones.

Para la directiva de reducción de superficie expuesta a ataques, los siguientes perfiles admiten la combinación de directivas:

- Control de dispositivos

Combinación de directivas para perfiles de control de dispositivos

Los perfiles de control de dispositivos admiten la combinación de directivas para los identificadores de dispositivo USB. La configuración de perfil que administra los identificadores de dispositivo y que admiten la combinación de directivas incluye:

- Permitir la instalación de dispositivos de hardware por identificadores de dispositivo

- Bloquear la instalación de dispositivos de hardware por identificadores de dispositivo

- Permitir la instalación de dispositivos de hardware por clases de instalación

- Bloquear la instalación de dispositivos de hardware por clases de instalación

- Permitir la instalación de dispositivos de hardware por identificadores de instancia de dispositivo

- Bloquear la instalación de dispositivos de hardware por identificadores de instancia de dispositivo

La combinación de directivas se aplica a la configuración de cada configuración en los distintos perfiles que aplican esa configuración específica a un dispositivo. El resultado es una lista única para cada una de las configuraciones admitidas que se aplican a un dispositivo. Por ejemplo:

La combinación de directivas evalúa las listas de clases de configuración que se configuraron en cada instancia de Permitir la instalación de dispositivos de hardware mediante las clases de configuración que se aplican a un dispositivo. Las listas se combinan en una única lista de permitidos donde se quitan las clases de configuración duplicadas.

La eliminación de duplicados de la lista se realiza para quitar el origen común de conflictos. A continuación, la lista de permitidos combinada se entrega al dispositivo.

La combinación de directivas no compara ni combina las configuraciones de diferentes configuraciones. Por ejemplo:

Al expandirse en el primer ejemplo, en el que varias listas de Permitir la instalación de dispositivos de hardware por las clases de configuración se combinaron en una sola lista, tiene varias instancias de Bloquear la instalación de dispositivos de hardware mediante las clases de instalación que se aplican al mismo dispositivo. Todas las listas de bloqueo relacionadas se combinan en una sola lista de bloqueos para el dispositivo que, a continuación, se implementa en el dispositivo.

- La lista de permitidos para las clases de instalación no se compara ni se combina con la lista de bloqueos de las clases de instalación.

- En su lugar, el dispositivo recibe ambas listas, ya que proceden de dos configuraciones distintas. A continuación, el dispositivo aplica la configuración más restrictiva para la instalación por parte de las clases de instalación.

Con este ejemplo, una clase de configuración definida en la lista de bloqueo invalida la misma clase de configuración si se encuentra en la lista de permitidos. El resultado sería que la clase de instalación está bloqueada en el dispositivo.

Pasos siguientes

Configurar directivas de seguridad de puntos de conexión.

Vea los detalles de la configuración de los perfiles para perfiles de reducción de superficie expuesta a ataques.