Tutoriales de control de dispositivos

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender para Empresas

En este artículo se describen diferentes maneras de ver cómo funciona el control de dispositivos. A partir de la configuración predeterminada, cada sección describe cómo configurar el control del dispositivo para lograr determinados objetivos.

Exploración del estado predeterminado del control de dispositivo

De forma predeterminada, el control de dispositivo está deshabilitado y no hay restricciones sobre qué dispositivos se pueden agregar. La auditoría de eventos de control de dispositivos básicos está habilitada para los dispositivos que se incorporan a Defender para punto de conexión. Esta actividad se puede ver en el informe de control de dispositivos. El filtrado de la directiva de auditoría PnP integrada muestra los dispositivos que están conectados a los puntos de conexión del entorno.

El control de dispositivo en Defender para punto de conexión identifica un dispositivo en función de sus propiedades. Las propiedades del dispositivo son visibles seleccionando una entrada en el informe.

El id. de dispositivo, el identificador de proveedor (VID), el número de serie y el tipo de bus se pueden usar para identificar un dispositivo (consulte [Directivas de control de dispositivos en Microsoft Defender para punto de conexión](device-control-policies.mddata también está disponible en la búsqueda avanzada, mediante la búsqueda de Plug and Play Device Connected action (PnPDeviceConnected), como se muestra en la consulta de ejemplo siguiente:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

El estado del control de dispositivo (habilitado/deshabilitado, cumplimiento predeterminado y última actualización de directiva) está disponible en un dispositivo a través de Get-MpComputerStatus, como se muestra en el fragmento de código siguiente:

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

Cambie el estado del control de dispositivo para que esté habilitado* en un dispositivo de prueba. Asegúrese de que la directiva se aplica comprobando Get-MpComputerStatus, como se muestra en el siguiente fragmento de código:

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

En el dispositivo de prueba, inserte una unidad USB. No hay restricciones; se permiten todos los tipos de acceso (lectura, escritura, ejecución e impresión). Se crea un registro para mostrar que se ha conectado un dispositivo USB. Puede usar la consulta de búsqueda avanzada de ejemplo siguiente para verla:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Esta consulta de ejemplo filtra los eventos por MediaClass. El comportamiento predeterminado se puede cambiar para denegar todos los dispositivos o para excluir familias de dispositivos del control de dispositivos. Cambie el comportamiento predeterminado para denegar y, a continuación, establezca el control de dispositivo solo para aplicarlo al almacenamiento extraíble.

Para Intune, use un perfil personalizado para establecer la configuración de control del dispositivo, como se indica a continuación:

- Establecer en

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabled1 - Establecer en

./Vendor/MSFT/Defender/Configuration/DefaultEnforcement2 - Establecer en

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationRemovableMediaDevices

Implemente la directiva en el dispositivo de prueba. Use Get-MpComputerStatus para confirmar que la aplicación predeterminada está establecida en Denegar, como se muestra en el siguiente fragmento de código:

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Quite y vuelva a insertar el dispositivo USB en la máquina de prueba. Intente abrir la unidad. No se puede acceder a la unidad y aparece un mensaje que indica que se deniega el acceso.

Nota:

Aquí encontrará ejemplos, instrucciones y ejemplos.

Paso 1: Denegar todos los medios extraíbles

Para personalizar el comportamiento, el control de dispositivo usa directivas que son una combinación de grupos y reglas. Para empezar, implemente una directiva que deniegue todo el acceso a todos los dispositivos de almacenamiento extraíbles y audite el evento mediante el envío de una notificación al portal y al usuario. En la imagen siguiente se resume esta configuración:

Para controlar el acceso, los dispositivos se organizan en grupos. Esta directiva usa un grupo denominado All removable media devices. Una vez implementada esta directiva en el dispositivo de prueba, vuelva a insertar el USB. Aparece una notificación que indica que el acceso al dispositivo está restringido.

El evento también aparece en un plazo de 15 minutos en la búsqueda avanzada. Puede usar la consulta de ejemplo siguiente para ver los resultados:

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Nota:

Puede ver hasta 300 eventos por dispositivo y día con la búsqueda avanzada.

Seleccionar el evento para ver información sobre la directiva y el dispositivo.

Paso 2: Permitir el acceso para dispositivos USB autorizados

Para conceder acceso al conjunto de dispositivos USB autorizados, configure un grupo para identificar esos dispositivos. Llamamos a nuestro grupo Authorized USBsy usamos la configuración que se muestra en la siguiente imagen:

En nuestro ejemplo, el grupo de USB autorizados contiene un único dispositivo identificado por su InstancePathId. Antes de implementar el ejemplo, puede cambiar el valor a InstancePathId para un dispositivo de prueba. Consulta Uso de Windows Administrador de dispositivos para determinar las propiedades del dispositivo y Uso de informes y búsqueda avanzada para determinar las propiedades de los dispositivos para obtener más información sobre cómo encontrar el valor correcto.

Observe que el grupo USB autorizado está excluido de la directiva deny-all. Esto garantiza que esos dispositivos se evalúen para las demás directivas. Las directivas no se evalúan en orden, por lo que cada directiva debe ser correcta si se evalúa de forma independiente. Una vez implementada la directiva, vuelva a insertar el dispositivo USB aprobado. Debería ver que hay acceso total al dispositivo. Inserte otro USB y confirme que el acceso está bloqueado para ese dispositivo.

El control de dispositivos tiene muchas maneras de agrupar dispositivos en función de las propiedades. Para obtener más información, consulte Directivas de control de dispositivos en Microsoft Defender para punto de conexión.

Paso 3: Permitir diferentes niveles de acceso para diferentes tipos de dispositivos

Para crear diferentes comportamientos para distintos dispositivos, colóquelos en grupos independientes. En nuestro ejemplo, usamos un grupo denominado Read Only USBs. En la imagen siguiente se muestra la configuración que usamos:

En nuestro ejemplo, el grupo USB de solo lectura contiene un único dispositivo identificado por su VID_PID. Antes de implementar el ejemplo, puede cambiar el valor de por el de VID_PID un segundo dispositivo de prueba.

Una vez implementada la directiva, inserte un USB autorizado. Debería ver que se permite el acceso completo. Ahora inserte el segundo dispositivo de prueba (USB de solo lectura). Puede acceder al dispositivo con permisos de solo lectura. Intente crear un archivo nuevo o realice cambios en un archivo y debería ver que el control de dispositivo lo bloquea.

Si inserta cualquier otro dispositivo USB, debe bloquearse debido a la directiva "Denegar todos los demás USB".

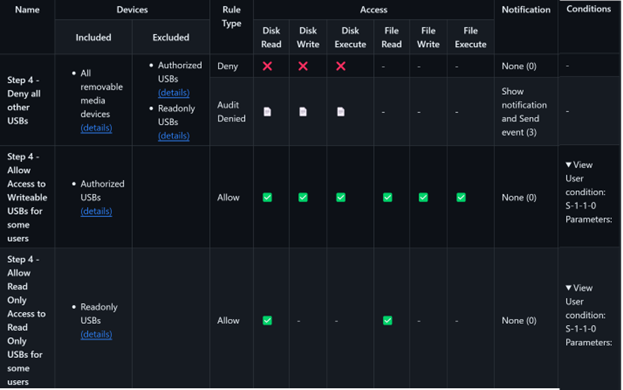

Paso 4: Permitir diferentes niveles de acceso a dispositivos para usuarios o grupos específicos

El control de dispositivo permite restringir aún más el acceso mediante condiciones. La condición más sencilla es una condición de usuario. En el control de dispositivos, los usuarios y grupos se identifican por su seguridad identificada (SID).

En la captura de pantalla siguiente se muestra la configuración que usamos para nuestro ejemplo:

De forma predeterminada, el ejemplo usa el SID global de S-1-1-0. Antes de implementar la directiva, puede cambiar el SID asociado a los USB autorizados (USB que se pueden escribir) a User1 y cambiar el SID asociado a los USB de solo lectura a User2.

Una vez implementada la directiva, solo el usuario 1 tiene acceso de escritura a los USB autorizados y solo el usuario 2 tiene acceso de lectura a los USB readOnly.

El control de dispositivo también admite SID de grupo. Cambie el SID de la directiva de solo lectura a un grupo que contenga User2. Una vez que se vuelve a implementar la directiva, las reglas son las mismas para el usuario 2 o cualquier otro usuario de ese grupo.

Nota:

Para los grupos almacenados en Microsoft Entra, use el identificador de objeto en lugar del SID para identificar grupos de usuarios.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de