Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Con el aumento de las amenazas de seguridad, es fundamental que las escuelas empiecen a pensar en formas de usar las características de seguridad que normalmente se evitan para los alumnos.

En este artículo se describe una manera de usar credenciales sin contraseña en las escuelas.

Requisitos:

- Licencia o lote que incluye Entra P1.

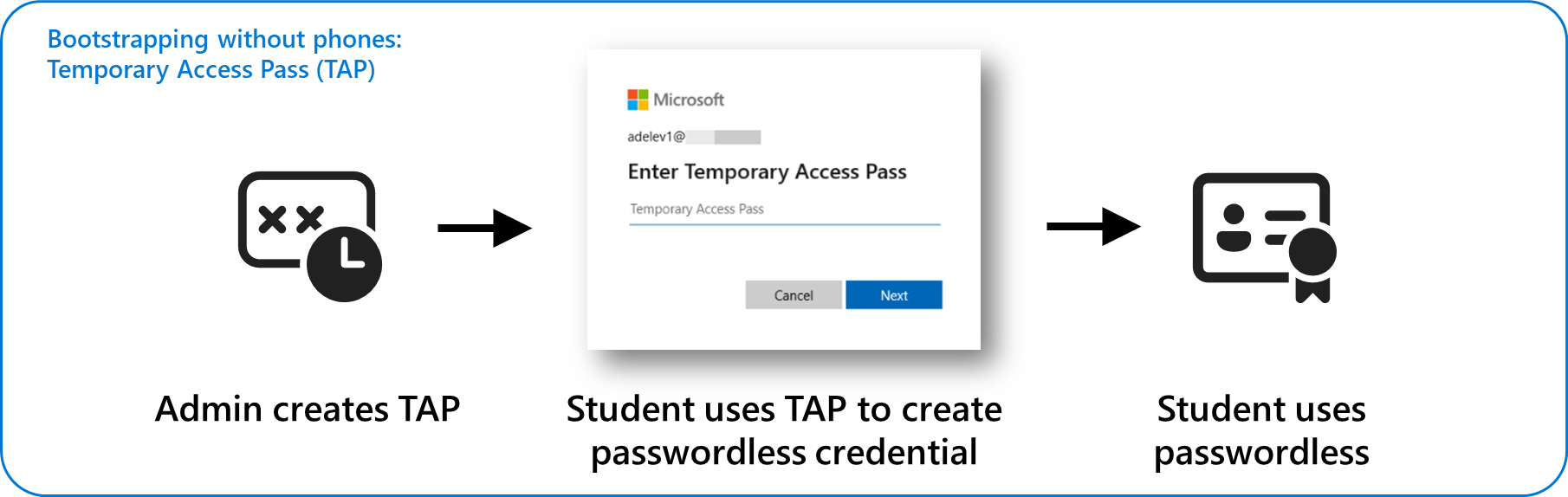

La distribución de credenciales resistentes a la suplantación de identidad sin contraseña a los alumnos ha sido un desafío debido al requisito de autenticación multifactor (MFA) para la configuración (a veces denominado arranque). El pase de acceso temporal (TAP) proporciona una opción gratuita de teléfono para que los usuarios configuren las credenciales, incluidas las credenciales sin contraseña enlazadas a dispositivos.

Un pase de acceso temporal es un código de acceso limitado por tiempo que se puede configurar para un uso único o múltiple. Los usuarios pueden iniciar sesión con un TAP para incorporar otros métodos de autenticación sin contraseña, como Microsoft Authenticator, FIDO2, Windows Hello para empresas, inicio de sesión único (SSO) de plataforma con Secure Enclave y Passkeys.

Los administradores pueden crear un TAP y distribuirlo a los alumnos. Los alumnos pueden usar el TAP para crear la credencial sin contraseña. A continuación, los alumnos pueden usar la credencial passworldess para iniciar sesión en el dispositivo.

Cada sistema operativo tiene una implementación diferente para las credenciales sin contraseña enlazadas a dispositivos:

| Sistema operativo | Tecnología de clave enlazada de hardware | Adecuado para | Requisito de hardware | Información biométrica |

|---|---|---|---|---|

| Windows | Windows Hello para empresas | Dispositivos 1:1 | Módulo de plataforma segura (TPM) | Windows Hello |

| macOS | Sso de plataforma con Secure Enclave (versión preliminar) | Dispositivos 1:1 | Enclave seguro | TouchID |

| iOS | Claves de paso con Microsoft Authenticator (versión preliminar) | Dispositivos 1:1 | iOS 16+ | FaceID |

| Android | Claves de paso con Microsoft Authenticator (versión preliminar) | Dispositivos 1:1 | Android 14+ | Específico de OEM |

| Windows, macOS | Claves de seguridad FIDO2 | 1:1 o dispositivos compartidos | Clave de seguridad FIDO2 | Varios |

| Passkeys (sincrónico): próximamente en 2024 | No aplicable | No enlazado a hardware: la protección varía según el proveedor de proveedores de claves de paso | No aplicable | Varios |

Estas tecnologías proporcionan resistencia a la autenticación resistente a la suplantación de identidad porque usan una combinación de una clave privada enlazada a hardware, la posesión física del usuario de ese dispositivo. El PIN o la contraseña del dispositivo local que se usa para desbloquear o "liberar" la clave privada específica del dispositivo. La clave privada nunca sale del dispositivo o se transmite a través de la red. Microsoft Entra ID solo posee una clave pública correspondiente que se usa para validar los datos firmados por la clave privada enlazada por hardware. El PIN o la contraseña local son específicos del dispositivo y no se pueden usar para iniciar sesión en servicios u otros dispositivos (a menos que el usuario use el mismo PIN).

Sugerencia

Para obtener la mejor experiencia sin contraseña en dispositivos 1:1 para K-12 Students and Devices, Microsoft recomienda TAP + Windows Hello (u otra tecnología de clave enlazada a hardware específica de la plataforma). En el caso de los dispositivos compartidos, Microsoft recomienda claves de seguridad FIDO2.

Para obtener más información sobre el identificador de Microsoft Entra y sin contraseña, consulte Inicio de sesión sin contraseña de Microsoft Entra.

Experiencia de usuario sin contraseña

Estos pasos muestran la experiencia del usuario durante Autopilot en las condiciones siguientes:

- El usuario tiene un pase de acceso temporal.

- Windows Hello para empresas está habilitado para este dispositivo.

Si el dispositivo ya está aprovisionado, la experiencia es la misma del paso 2 cuando el usuario inicia sesión en un dispositivo con Windows Hello para empresas habilitado.

- Inicie sesión con una cuenta profesional o educativa y use el pase de acceso temporal para iniciar Autopilot.

- Una vez completado el aprovisionamiento, se pide al usuario que configure Windows Hello para empresas.

- Se le pide al usuario que escriba su pase de acceso temporal.

- El usuario crea un PIN y configura las credenciales biométricas si el dispositivo lo admite.

- El usuario ahora puede iniciar sesión con su PIN o biometría.

Experiencia del usuario cuando un usuario no tiene un TAP o el TAP ha expirado

Si el usuario no tiene un pase de acceso temporal al pasar por Autopilot, se le pedirá que se registre para la autenticación multifactor:

Si asigna un pase de acceso temporal a un usuario y le pide que vuelva a intentarlo o reinicie el equipo, se pedirá a los usuarios que usen el pase de acceso temporal en su lugar.

Planeamiento de sin contraseña

El principal desafío de aprovisionar credenciales sin contraseña a los alumnos es distribuir el TAP.

Entre las opciones se incluyen:

- Generar TAP cuando se proporcionan contraseñas a los alumnos por primera vez o proporcionar solo un TAP y ninguna contraseña para aplicar sin contraseña.

- Generar y distribuir un TAP cuando los alumnos reciben nuevos dispositivos.

- Habilitar las opciones de autenticación sin contraseña y pedir a los alumnos que las configuren y llamen al soporte técnico de TI para solicitar un TAP al configurarlo.

- Delegación del acceso para crear TAP a profesores o TI locales.

Puede usar métodos de autenticación en Entra para controlar qué usuarios pueden usar tipos específicos de métodos de autenticación. Por ejemplo, podría permitir que los profesores y el personal usen Microsoft Authenticator, pero solo permitir que los alumnos usen el pase de acceso temporal.

| Atributos de usuario de destino | Usuarios típicos | Authentication Methods |

|---|---|---|

| Puede usar dispositivos iOS o Android además de su dispositivo principal. | Personal, estudiantes universitarios, estudiantes en escuelas donde se permiten dispositivos móviles | ✔️ Claves de paso de clave de seguridad✔️ FIDO2 para el acceso✔️ temporal de Microsoft Authenticator ✔️ |

| Sin acceso a dispositivos móviles | K-12 estudiantes | ✔️ Contraseñas de clave✔️ de seguridad FIDO2 de paso ✔️ de acceso temporal |

Para obtener más información sobre los métodos de autenticación disponibles en Entra, consulte Métodos de autenticación.

Configuración de métodos de autenticación

Configuración de Entra para usar directivas de métodos de autenticación

Los métodos de autenticación se pueden configurar después de migrar la autenticación multifactor y la configuración de directiva de autoservicio de restablecimiento de contraseña a la funcionalidad Métodos de autenticación. Para obtener más información, consulte Migración de mfa y configuración de directiva de autoservicio de restablecimiento de contraseña a la directiva de métodos de autenticación para Microsoft Entra ID.

Configuración de los métodos de autenticación en función de sus requisitos

Use métodos de autenticación para establecer como destino la configuración necesaria en grupos de usuarios. Para obtener más información, vea Métodos de autenticación. Por ejemplo:

- Cambie los grupos de destino para los métodos Phone, SMS y Microsoft Authenticator para incluir personal y excluir a los alumnos.

- Cambie el grupo de destino de Pase de acceso temporal para incluir a los alumnos.

Emisión del pase de acceso temporal

Los administradores pueden emitir pases de acceso temporales y distribuirlos a los usuarios. Para obtener más información, consulte Creación de un pase de acceso temporal.

Configuración de dispositivos

Configure el método de inicio de sesión sin contraseña para que cada sistema operativo cumpla sus requisitos.

En el caso de los dispositivos administrados por Intune, hay dos métodos para configurar Windows Hello para empresas:

- En todo el inquilino. Directivas de Windows Hello para empresas para todo el inquilino en Dispositivos>Windows>Enrollment > Windows Hello para empresas. Es habitual que las escuelas deshabiliten Windows Hello para empresas para evitar que se pida a los alumnos que configuren la autenticación multifactor durante el inicio de sesión.

- Se ha dirigido mediante directivas. Las directivas dirigidas tienen prioridad sobre la directiva de todo el inquilino, lo que permite que la configuración se dirija a grupos o a la fase del lanzamiento.

Para obtener más información, consulta Configurar Windows Hello para empresas.

Se requieren pasos adicionales para configurar el acceso de inicio de sesión único a recursos locales con credenciales de Windows Hello para empresas. Para obtener más información, consulte Configuración del inicio de sesión único para dispositivos unidos a Microsoft Entra.

Personalización de la experiencia de Windows Hello para empresas

Esta configuración es opcional, pero se puede usar para personalizar la experiencia de Windows Hello para empresas.

DisablePostLogonProvisioning : de forma predeterminada, Windows Hello para empresas requiere aprovisionamiento durante el inicio de sesión. Con esta configuración habilitada, el símbolo del sistema de inicio de sesión está deshabilitado. Los usuarios pueden configurar Windows Hello para empresas en la aplicación de configuración.

Configuración Valor OMA-URI: ./Device/Vendor/MSFT/PassportForWork/**Microsoft Entra ID Tenant ID**/Policies/DisablePostLogonProvisioningTipo de dato: Booleano Valor: Verdadero EnablePasswordlessExperience : cuando la directiva está habilitada en Windows 11, determinados escenarios de autenticación de Windows no ofrecen a los usuarios la opción de usar una contraseña, lo que ayuda a las organizaciones y a preparar a los usuarios para que se alejen gradualmente de las contraseñas. Para obtener más información, consulte Experiencia sin contraseña de Windows.

Configuración Valor OMA-URI: ./Device/Vendor/MSFT/Policy/Config/Authentication/EnablePasswordlessExperienceTipo de dato: Entero Valor: 1

Para ver los pasos para crear una directiva personalizada, consulte Agregar configuración personalizada para dispositivos Windows 10/11 en Microsoft Intune.

Supervisión de la autenticación de Passworldess

Entra incluye informes para supervisar métodos de autenticación. Para obtener más información, vea Actividad de métodos de autenticación.

Use los informes para ver el progreso de la implementación e identificar cuándo los usuarios usan credenciales sin palabra.

Aplicación de la intensidad de autenticación con acceso condicional

El acceso a los servicios que usan el identificador de Microsoft Entra para la autenticación se puede restringir en función de la intensidad del método de autenticación, entre otras condiciones, mediante el acceso condicional.

Por ejemplo, para requerir que los alumnos accedan a los servicios mediante el identificador de Microsoft Entra para la autenticación, use un dispositivo administrado con credenciales sin contraseña, configure una directiva de acceso condicional con esta configuración:

| Configuración | Valor |

|---|---|

| Nombre | Alumnos |

| Target | Todos los alumnos |

| Conceder | Dispositivo de quejas: sí Resistencia a la autenticación: resistente a la suplantación de identidad |

Para obtener más información sobre la intensidad de la autenticación en las directivas de acceso condicional, consulte Información general sobre la intensidad de la autenticación de Microsoft Entra.

Para obtener instrucciones sobre cómo configurar directivas de acceso condicional, consulte ¿Qué es el acceso condicional en microsoft entra ID?.

Sugerencia

En escenarios en los que los dispositivos se comparten entre varios usuarios, una opción alternativa de autenticación sin contraseña es las claves de seguridad FIDO 2. Los dispositivos compartidos podrían excluirse de las directivas de acceso condicional en función de la ubicación, pero esto no se recomienda.

Administrar credenciales sin contraseña

Las credenciales sin contraseña no se ven afectadas por los cambios de contraseña, los restablecimientos o las directivas. Si un dispositivo está en peligro o es robado, debe seguir los procedimientos requeridos por el equipo de seguridad. Algunos ejemplos de acciones podrían incluir:

- No realizar ninguna acción hasta que se investigue un compromiso.

- Desencadenar un borrado remoto del dispositivo en peligro.

- Deshabilitar la credencial o la cuenta de usuario.

Si un dispositivo está en peligro, puede optar por eliminar la credencial sin contraseña asociada de Microsoft Entra ID para evitar el uso no autorizado.

Para quitar un método de autenticación asociado a una cuenta de usuario, elimine la clave del método de autenticación del usuario. Puede identificar el dispositivo asociado en la columna Detalles .

- Inicie sesión en el Centro de administración de Microsoft Entra y busque el usuario cuya clave de acceso debe quitarse.

- Seleccione Métodos> de autenticación junto al método de autenticación correspondiente, seleccione "..." y, a continuación, seleccione Eliminar.

Pasos siguientes

Para obtener más información sobre cómo inscribir los dispositivos en Intune, vaya a: