Incorporación de dispositivos mediante conectividad simplificada para Microsoft Defender para punto de conexión

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

El cliente de Defender para punto de conexión podría requerir el uso de conexiones proxy a los servicios en la nube pertinentes. En este artículo se describe el método optimizado de conectividad de dispositivos, los requisitos previos y se proporciona información adicional para comprobar la conectividad mediante los nuevos destinos.

Para simplificar la administración y la configuración de red, ahora tiene la opción de incorporar nuevos dispositivos a Defender para punto de conexión mediante un conjunto de direcciones URL reducido o intervalos IP estáticos. Para obtener más información sobre la migración de dispositivos incorporados anteriormente, consulte Migración de dispositivos a conectividad simplificada.

Dominio simplificado reconocido por Defender para punto de conexión: *.endpoint.security.microsoft.com consolida la conectividad con los siguientes servicios básicos de Defender para punto de conexión:

- Protección entregada en la nube

- Almacenamiento de envío de ejemplo de malware

- Almacenamiento de ejemplo de IR automático

- Control de & de comandos de Defender para punto de conexión

- Datos de diagnóstico y cibernética de Defender para punto de conexión

Para obtener más información sobre cómo preparar el entorno y la lista actualizada de destinos, consulte PASO 1: Configuración del entorno de red para garantizar la conectividad con el servicio Defender para punto de conexión.

Para admitir dispositivos de red sin resolución de nombre de host o compatibilidad con caracteres comodín, también puede configurar la conectividad mediante intervalos IP estáticos de Defender para punto de conexión dedicados. Para obtener más información, consulte Configuración de la conectividad mediante intervalos IP estáticos.

Nota:

- El método de conectividad optimizado no cambiará cómo funciona Microsoft Defender para punto de conexión en un dispositivo ni cambiará la experiencia del usuario final. Solo cambiarán las direcciones URL o direcciones IP que usa un dispositivo para conectarse al servicio.

- Actualmente no hay ningún plan para dejar de usar las direcciones URL de servicio consolidadas antiguas. Los dispositivos incorporados con conectividad "estándar" seguirán funcionando. Es importante asegurarse de que la conectividad con

*.endpoint.security.microsoft.comes y sigue siendo posible, ya que los servicios futuros lo requerirán. Esta nueva dirección URL se incluye en todas las listas de direcciones URL necesarias. - Las conexiones al servicio aprovechan el anclaje de certificados y TLS. No se admite para "interrumpir e inspeccionar" el tráfico. Además, las conexiones se inician desde un contexto de dispositivo, no desde un contexto de usuario. La aplicación de la autenticación de proxy (usuario) no permitirá (interrumpir) la conectividad en la mayoría de los casos.

Antes de empezar

Los dispositivos deben cumplir requisitos previos específicos para usar el método de conectividad optimizado para Defender para punto de conexión. Asegúrese de que se cumplen los requisitos previos antes de continuar con la incorporación.

Requisitos previos

Licencia:

- Microsoft Defender para punto de conexión Plan 1

- Plan 2 de Microsoft Defender para punto de conexión

- Microsoft Defender para Empresas

- Administración de vulnerabilidades de Microsoft Defender

Actualización mínima de KB (Windows)

- Versión de SENSE: 10.8040.*/ 8 de marzo de 2022 o posterior (consulte la tabla)

Versiones del Antivirus de Microsoft Defender (Windows)

-

Cliente antimalware:

4.18.2211.5 -

Motor:

1.1.19900.2 -

Antivirus (Inteligencia de seguridad):

1.391.345.0

Versiones del antivirus de Defender (macOS/Linux)

- Versiones compatibles con macOS con la versión de producto MDE 101.24022.*+

- Versiones compatibles con Linux con la versión de producto MDE 101.24022.*+

Sistemas operativos compatibles

- Windows 10, versión 1809 o posterior. Las versiones 1607, 1703, 1709 y 1803 de Windows 10 son compatibles con el paquete de incorporación simplificada, pero requieren una lista de direcciones URL diferente. Consulte la hoja de direcciones URL simplificada.

- Windows 11

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2 o Windows Server 2016, solución unificada moderna de Defender para punto de conexión totalmente actualizada (instalación mediante MSI).

- Versiones compatibles con macOS con la versión de producto MDE 101.24022.*+

- Versiones compatibles con Linux con la versión de producto MDE 101.24022.*+

Importante

- Los dispositivos que se ejecutan en el agente MMA no se admiten en el método de conectividad optimizado y tendrán que seguir usando el conjunto de direcciones URL estándar (Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Server 2012 & 2016 no actualizado al agente unificado moderno).

- Windows Server 2012 R2 y Server 2016 tendrán que actualizar al agente unificado para aprovechar el nuevo método.

- Windows 10 1607, 1703, 1709, 1803 puede aprovechar la nueva opción de incorporación, pero usará una lista más larga. Para obtener más información, consulte la hoja de direcciones URL simplificadas.

| Sistema operativo Windows | Kb mínimo requerido (8 de marzo de 2022) |

|---|---|

| Windows 11 | KB5011493 (8 de marzo de 2022) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8 de marzo de 2022) |

| Windows 10 19H2 (1909) | KB5011485 (8 de marzo de 2022) |

| Windows 10 20H2, 21H2 | KB5011487 (8 de marzo de 2022) |

| Windows 10 22H2 | KB5020953 (28 de octubre de 2022) |

| Windows 10 1803* | < fin del servicio > |

| Windows 10 1709* | < fin del servicio > |

| Windows Server 2022 | KB5011497 (8 de marzo de 2022) |

| Windows Server 2012 R2, 2016* | Agente unificado |

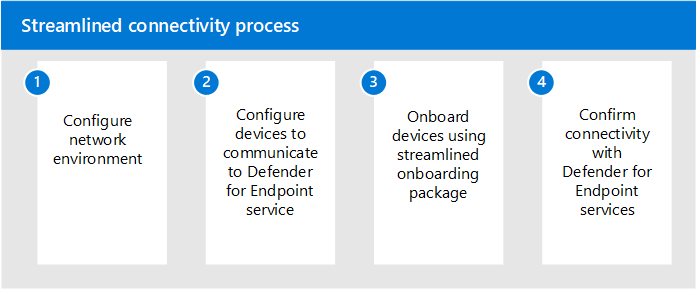

Proceso de conectividad optimizado

En la ilustración siguiente se muestra el proceso de conectividad optimizado y las fases correspondientes:

Fase 1. Configuración del entorno de red para la conectividad en la nube

Una vez que confirme que se cumplen los requisitos previos, asegúrese de que el entorno de red está configurado correctamente para admitir el método de conectividad optimizado. Siga los pasos descritos en Configuración del entorno de red para garantizar la conectividad con el servicio Defender para punto de conexión.

Las direcciones URL de servicio de Defender para punto de conexión consolidadas en un dominio simplificado ya no deben ser necesarias para la conectividad. Sin embargo, algunas direcciones URL no se incluyen en la consolidación.

La conectividad simplificada permite usar la siguiente opción para configurar la conectividad en la nube:

Opción 1: Configurar la conectividad mediante el dominio simplificado

Configure el entorno para permitir conexiones al dominio simplificado de Defender para punto de conexión: *.endpoint.security.microsoft.com. Para obtener más información, consulte Configuración del entorno de red para garantizar la conectividad con el servicio Defender para punto de conexión.

Debe mantener la conectividad con los servicios necesarios restantes que aparecen en la lista actualizada. Por ejemplo, es posible que la lista de revocación de certificación, Los servicios de Windows Update y SmartScreen también tengan que ser accesibles en función de la infraestructura de red actual y el enfoque de aplicación de revisiones.

Opción 2: Configurar la conectividad mediante intervalos IP estáticos

Con una conectividad simplificada, las soluciones basadas en IP se pueden usar como alternativa a las direcciones URL. Estas direcciones IP cubren los siguientes servicios:

- MAPAS

- Almacenamiento de envío de ejemplo de malware

- Almacenamiento de ejemplo de IR automático

- Comando y control de Defender para punto de conexión

Importante

El servicio de datos EDR Cyber (OneDsCollector) debe configurarse por separado si usa el método IP (este servicio solo se consolida en un nivel de dirección URL). También debe mantener la conectividad con otros servicios necesarios, como SmartScreen, CRL, Windows Update y otros servicios.

Para mantenerse al día sobre los intervalos IP, se recomienda hacer referencia a las siguientes etiquetas de servicio de Azure para los servicios de Microsoft Defender para punto de conexión. Los intervalos IP más recientes se encuentran en la etiqueta de servicio. Para más información, consulte Intervalos IP de Azure.

| Nombre de etiqueta de servicio | Servicios de Defender para punto de conexión incluidos |

|---|---|

| MicrosoftDefenderForEndpoint | Protección entregada en la nube, almacenamiento de envío de ejemplo de malware, almacenamiento de ejemplo de Auto-IR, comando y control de Defender para punto de conexión. |

| OneDsCollector | Datos de diagnóstico y cibernética de Defender para punto de conexión Nota: El tráfico de esta etiqueta de servicio no se limita a Defender para punto de conexión y puede incluir tráfico de datos de diagnóstico para otros servicios de Microsoft. |

En la tabla siguiente se enumeran los intervalos IP estáticos actuales cubiertos por la etiqueta de servicio MicrosoftDefenderForEndpoint. Para obtener la lista más reciente, consulte la documentación de las etiquetas de servicio de Azure .

| Geo | Intervalos IP |

|---|---|

| EE. UU. | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| UE | 4.208.13.0/24 20.8.195.0/24 |

| Reino Unido | 20.26.63.224/28 20.254.173.48/28 |

| UA | 68.218.120.64/28 20.211.228.80/28 |

Importante

En cumplimiento con los estándares de cumplimiento y seguridad de Defender para punto de conexión, los datos se procesarán y almacenarán de acuerdo con la ubicación física del inquilino. En función de la ubicación del cliente, el tráfico puede fluir a través de cualquiera de estas regiones IP (que corresponden a las regiones del centro de datos de Azure). Para obtener más información, consulte Almacenamiento de datos y privacidad.

Fase 2. Configuración de los dispositivos para conectarse al servicio Defender para punto de conexión

Configure los dispositivos para que se comuniquen a través de la infraestructura de conectividad. Asegúrese de que los dispositivos cumplen los requisitos previos y que han actualizado las versiones del antivirus de Microsoft Defender y del sensor. Para obtener más información, vea Configurar el proxy de dispositivo y las opciones de conexión a Internet .

Fase 3. Comprobación de la preonboarding de conectividad de cliente

Para obtener más información, consulte Comprobación de la conectividad de cliente.

Las siguientes comprobaciones de preonboarding se pueden ejecutar en el analizador de cliente MDE de Windows y Xplat: Descargue el analizador de cliente de Microsoft Defender para punto de conexión.

Para probar la conectividad simplificada para los dispositivos que aún no están incorporados a Defender para punto de conexión, puede usar el Analizador de cliente para Windows mediante los siguientes comandos:

Ejecute

mdeclientanalyzer.cmd -o <path to cmd file>desde dentro de la carpeta MDEClientAnalyzer. El comando usa parámetros del paquete de incorporación para probar la conectividad.Ejecute

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>, donde el parámetro es de GW_US, GW_EU, GW_UK. GW hace referencia a la opción simplificada. Ejecute con la geoárea de inquilino aplicable.

Como comprobación complementaria, también puede usar el analizador de cliente para probar si un dispositivo cumple los requisitos previos: https://aka.ms/BetaMDEAnalyzer

Nota:

En el caso de los dispositivos que aún no se han incorporado a Defender para punto de conexión, el analizador de cliente probará con un conjunto estándar de direcciones URL. Para probar el enfoque simplificado, tendrá que ejecutar con los modificadores enumerados anteriormente en este artículo.

Fase 4. Aplicación del nuevo paquete de incorporación necesario para una conectividad simplificada

Una vez configurada la red para comunicarse con la lista completa de servicios, puede empezar a incorporar dispositivos mediante el método simplificado.

Antes de continuar, confirme que los dispositivos cumplen los requisitos previos y que han actualizado las versiones del antivirus de Microsoft Defender y del sensor.

Para obtener el nuevo paquete, en XDR de Microsoft Defender, seleccione Configuración > Puntos de conexión > Administración de> dispositivos Incorporación.

Seleccione el sistema operativo aplicable y elija "Simplificado" en el menú desplegable Tipo de conectividad.

Para los nuevos dispositivos (no incorporados a Defender para punto de conexión) compatibles con este método, siga los pasos de incorporación de las secciones anteriores mediante el paquete incorporado actualizado con el método de implementación preferido:

- Incorporación del cliente de Windows

- Incorporación de Windows Server

- Incorporar dispositivos que no tienen Windows

- Ejecutar una prueba de detección en un dispositivo para comprobar que se ha incorporado correctamente a Microsoft Defender para punto de conexión

- Excluir dispositivos de cualquier directiva de incorporación existente que use el paquete de incorporación estándar.

Para migrar dispositivos ya incorporados a Defender para punto de conexión, consulte Migración de dispositivos a la conectividad simplificada. Debe reiniciar el dispositivo y seguir instrucciones específicas aquí.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de