PASO 2: Configurar los dispositivos para conectarse al servicio Defender para punto de conexión mediante un proxy

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Importante

No se admiten los dispositivos configurados para el tráfico solo IPv6.

Nota:

Para usar el proxy correctamente, configure estos dos valores de proxy diferentes en Defender para punto de conexión:

En función del sistema operativo, el proxy que se usará para Microsoft Defender para punto de conexión se puede configurar automáticamente. Puede usar la detección automática, un archivo de configuración automática o un método específico estáticamente de los servicios de Defender para punto de conexión que se ejecutan en el dispositivo.

- Para dispositivos Windows, consulte Configuración del proxy de dispositivo y la conectividad a Internet (en este artículo).

- Para dispositivos Linux, consulte Configuración de Microsoft Defender para punto de conexión en Linux para la detección de proxy estático.

- Para dispositivos macOS, consulte Microsoft Defender para punto de conexión en Mac.

El sensor de Defender para punto de conexión requiere HTTP de Microsoft Windows (WinHTTP) para informar de los datos del sensor y comunicarse con el servicio Defender para punto de conexión. El sensor incrustado de Defender para punto de conexión se ejecuta en el contexto del sistema mediante la LocalSystem cuenta.

Sugerencia

Si usa servidores proxy de reenvío como puerta de enlace a Internet, puede usar la protección de red para investigar los eventos de conexión que se producen detrás de servidores proxy directos.

La WinHTTP configuración es independiente de la configuración del proxy de exploración de Windows Internet (WinINet) (consulte WinINet frente a WinHTTP). Solo puede detectar un servidor proxy mediante los siguientes métodos de detección:

Métodos de detección automática:

Proxy transparente

Protocolo de detección automática de proxy web (WPAD)

Nota:

Si usa el proxy transparente o WPAD en la topología de red, no necesita valores de configuración especiales.

Configuración del proxy estático manual:

Configuración basada en el registro

WinHTTP configurado mediante el comando netsh: solo es adecuado para escritorios en una topología estable (por ejemplo, un escritorio en una red corporativa detrás del mismo proxy)

Nota:

Los servidores proxy de Antivirus y EDR de Microsoft Defender se pueden establecer de forma independiente. En las secciones siguientes, tenga en cuenta esas distinciones.

Configuración manual del servidor proxy mediante una configuración de proxy estático basada en el Registro

Configure un proxy estático basado en el Registro para el sensor de detección y respuesta de Defender para punto de conexión (EDR) para informar de los datos de diagnóstico y comunicarse con los servicios de Defender para punto de conexión si un equipo no tiene permiso para conectarse directamente a Internet.

Nota:

Asegúrese siempre de aplicar las actualizaciones más recientes para garantizar una conectividad correcta a los servicios de Defender para punto de conexión.

La configuración del proxy estático se puede configurar a través de la directiva de grupo (GP), ambos valores de directiva de grupo deben configurarse. La directiva de grupo está disponible en Plantillas administrativas.

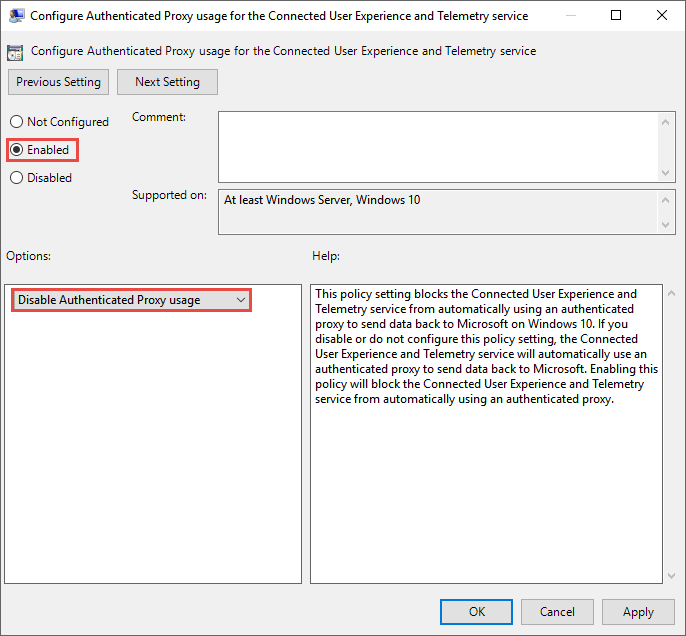

Plantillas > administrativas Recopilación de datos de componentes > de Windows y compilaciones > en versión preliminar Configure el uso del proxy autenticado para el servicio de telemetría y experiencia del usuario conectado.

Establézcalo en Habilitado y seleccione Deshabilitar el uso del proxy autenticado.

Plantillas > administrativas Recopilación de datos de componentes > de Windows y compilaciones > en versión preliminar Configure connected user experiences and telemetry ::

Escriba la información del proxy.

| Directiva de grupo | Clave del Registro | Entrada del Registro | Valor |

|---|---|---|---|

| Configuración del uso de proxy autenticado para la experiencia del usuario conectado y el servicio de telemetría | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

DisableEnterpriseAuthProxy |

1 (REG_DWORD) |

| Configuración de telemetría y experiencias de usuario conectadas | HKLM\Software\Policies\Microsoft\Windows\DataCollection |

TelemetryProxyServer |

servername:port or ip:port Por ejemplo: 10.0.0.6:8080 (REG_SZ) |

Nota:

Si usa TelemetryProxyServer la configuración en dispositivos que, de lo contrario, están completamente sin conexión, lo que significa que el sistema operativo no puede conectarse para la lista de revocación de certificados en línea o Windows Update, debe agregar la configuración PreferStaticProxyForHttpRequest adicional del Registro con un valor de 1.

La ubicación de la ruta de acceso del Registro primario para PreferStaticProxyForHttpRequest es HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.

El siguiente comando se puede usar para insertar el valor del Registro en la ubicación correcta:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection" /v PreferStaticProxyForHttpRequest /t REG_DWORD /d 1 /f

El valor del Registro mencionado anteriormente solo es aplicable a partir de MsSense.exe versión 10.8210.* y versiones posteriores, o versión 10.8049.* y versiones posteriores.

Configuración de un proxy estático para el Antivirus de Microsoft Defender

La protección proporcionada en la nube del Antivirus de Microsoft Defender proporciona protección casi instantánea y automatizada contra amenazas nuevas y emergentes. La conectividad es necesaria para los indicadores personalizados cuando Antivirus de Microsoft Defender es la solución antimalware activa y EDR en modo de bloque, lo que proporciona una opción de reserva cuando una solución que no es de Microsoft no realizó un bloque.

Configure el proxy estático mediante la directiva de grupo disponible en Plantillas administrativas:

Plantillas > administrativas Componentes de > Windows Antivirus > de Microsoft Defender Definir servidor proxy para conectarse a la red.

Establézcalo en Habilitado y defina el servidor proxy. La dirección URL debe tener o

http://https://. Para ver las versiones admitidas dehttps://, consulte Administración de actualizaciones del Antivirus de Microsoft Defender.En la clave

HKLM\Software\Policies\Microsoft\Windows Defenderdel Registro , la directiva establece el valorProxyServerdel Registro comoREG_SZ.El valor

ProxyServerdel Registro tiene el siguiente formato de cadena:<server name or ip>:<port>Por ejemplo:

http://10.0.0.6:8080

Nota:

Si usa la configuración de proxy estático en dispositivos que, de lo contrario, están completamente sin conexión, lo que significa que el sistema operativo no puede conectarse para la lista de revocación de certificados en línea o Windows Update, es necesario agregar la configuración SSLOptions adicional del Registro con un valor DWORD de 2. La ubicación de la ruta de acceso del Registro primario para SSLOptions es HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Spynet. Para obtener más información sobre , consulte Protección en la SSLOptionsnube.

Con fines de resistencia y la naturaleza en tiempo real de la protección entregada en la nube, Antivirus de Microsoft Defender almacena en caché el último proxy de trabajo conocido. Asegúrese de que la solución de proxy no realiza la inspección SSL, ya que interrumpe la conexión segura a la nube.

Antivirus de Microsoft Defender no usa el proxy estático para conectarse a Windows Update o Microsoft Update para descargar actualizaciones. En su lugar, usa un proxy de todo el sistema si está configurado para usar Windows Update o el origen de actualización interno configurado según el orden de reserva configurado. Si es necesario, puede usar plantillas > administrativas Componentes > de Windows Antivirus > de Microsoft Defender Definir configuración automática de proxy (.pac) para conectarse a la red. Si necesita configurar configuraciones avanzadas con varios servidores proxy, use Plantillas > administrativas Componentes > de Windows Antivirus > de Microsoft Defender Definir direcciones para omitir el servidor proxy e impedir que Antivirus de Microsoft Defender use un servidor proxy para esos destinos.

Puede usar PowerShell con el Set-MpPreference cmdlet para configurar estas opciones:

ProxyBypassProxyPacUrlProxyServer

Configuración manual del servidor proxy mediante netsh el comando

Use netsh para configurar un proxy estático para todo el sistema.

Nota:

Esta configuración afecta a todas las aplicaciones, incluidos los servicios de Windows que usan WinHTTP con el proxy predeterminado.

Abra un símbolo del sistema con privilegios elevados:

- Vaya a Inicio y escriba

cmd. - Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

- Vaya a Inicio y escriba

Escriba el siguiente comando y presione Entrar:

netsh winhttp set proxy <proxy>:<port>Por ejemplo:

netsh winhttp set proxy 10.0.0.6:8080Para restablecer el

winhttpproxy, escriba el siguiente comando y presione Entrar:netsh winhttp reset proxy

Para obtener más información, vea Sintaxis de comando Netsh, contextos y formatos.

Dispositivos Windows que ejecutan la solución anterior basada en MMA

En el caso de los dispositivos que ejecutan Windows 7, Windows 8.1, Windows Server 2008 R2 y servidores que no se han actualizado al Agente unificado y usan Microsoft Monitoring Agent (también conocido como agente de Log Analytics) para conectarse al servicio Defender para punto de conexión, puede usar una configuración de proxy para todo el sistema o configurar el agente para conectarse a través de un proxy o una puerta de enlace de Log Analytics.

- Configuración del agente para usar un proxy: Configuración del proxy

- Configuración de Azure Log Analytics (anteriormente conocida como puerta de enlace de OMS) para que actúe como proxy o centro: Agente de Azure Log Analytics

Incorporar versiones anteriores de Windows

Paso siguiente

Artículos relacionados

- Entornos desconectados, servidores proxy y Microsoft Defender para punto de conexión

- Uso de la configuración de directiva de grupo para configurar y administrar el Antivirus de Microsoft Defender

- incorporar dispositivos Windows

- Solución de problemas de incorporación de Microsoft Defender para punto de conexión

- Incorporación de dispositivos sin acceso a Internet a Microsoft Defender para punto de conexión

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.