Examen autenticado para Windows

Se aplica a:

- Administración de vulnerabilidades de Microsoft Defender

- Microsoft Defender XDR

- Microsoft Defender para el plan 2 de servidores

Nota:

Para usar esta característica, necesitará Administración de vulnerabilidades de Microsoft Defender independiente o si ya es un cliente de Microsoft Defender para punto de conexión Plan 2, el complemento De administración de vulnerabilidades de Defender.

El examen autenticado de Windows proporciona la capacidad de ejecutar exámenes en dispositivos Windows no administrados. Puede dirigirse de forma remota por intervalos IP o nombres de host y examinar los servicios de Windows proporcionando Administración de vulnerabilidades de Microsoft Defender con credenciales para acceder de forma remota a los dispositivos. Una vez configurados, los dispositivos no administrados de destino se examinarán periódicamente en busca de vulnerabilidades de software. De forma predeterminada, el examen se ejecutará cada cuatro horas con opciones para cambiar este intervalo o hacer que solo se ejecute una vez.

A continuación, los administradores de seguridad pueden ver las recomendaciones de seguridad más recientes y revisar las vulnerabilidades detectadas recientemente para el dispositivo de destino en el portal de Microsoft Defender.

Sugerencia

¿Sabía que puede probar todas las características de Administración de vulnerabilidades de Microsoft Defender de forma gratuita? Obtenga información sobre cómo registrarse para obtener una evaluación gratuita.

Instalación del escáner

De forma similar al examen autenticado del dispositivo de red , necesitará un dispositivo de examen con el escáner instalado. Si aún no tiene instalado el escáner, consulte Instalación del escáner para ver los pasos para descargarlo e instalarlo.

Nota:

No se requiere ningún cambio para los escáneres instalados preexistedos.

Requisitos previos

En la sección siguiente se enumeran los requisitos previos que debe configurar para usar el examen autenticado para Windows.

Examen de la cuenta

Se requiere una cuenta de examen para acceder de forma remota a los dispositivos. Debe ser una cuenta de servicio administrada de grupo (gMsa).

Nota:

Se recomienda que la cuenta de gMSA sea una cuenta con privilegios mínimos con solo los permisos de examen necesarios y se establezca para cambiar el ciclo de la contraseña con regularidad.

Para crear una cuenta de gMsa:

En el controlador de dominio en una ventana de PowerShell, ejecute:

New-ADServiceAccount -Name gmsa1 -PrincipalsAllowedToRetrieveManagedPassword scanner-win11-i$ -KerberosEncryptionType RC4, AES128, AES256 -Verbose- gmsa1 significa el nombre de la cuenta que está creando y scanner-win11-I$ significa el nombre de la máquina donde se ejecutará el agente del escáner. Solo esta máquina podrá recuperar la contraseña de la cuenta. Puede proporcionar una lista separada por comas de máquinas.

- La modificación de una cuenta existente se puede realizar con Get-ADServiceAccount y Set-ADServiceAccount

Para instalar la cuenta de servicio de AD, en la máquina en la que se ejecutará el agente del analizador mediante una ventana de PowerShell con privilegios elevados, ejecute lo siguiente:

Install-ADServiceAccount -Identity gmsa1

Si PowerShell no reconoce esos comandos, probablemente significa que le falta un módulo de PowerShell necesario. Las instrucciones sobre cómo instalar el módulo varían en función del sistema operativo. Para obtener más información, consulte Introducción con cuentas de servicio administradas de grupo.

Dispositivos que se van a examinar

Use la tabla siguiente para obtener instrucciones sobre las configuraciones necesarias, junto con los permisos necesarios para la cuenta de examen, en cada dispositivo que se va a examinar:

Nota:

Los pasos siguientes son solo una manera recomendada de configurar los permisos de cada dispositivo que se van a examinar y usa el grupo usuarios de Monitor de rendimiento. También puede configurar los permisos de las siguientes maneras:

- Agregue la cuenta a otro grupo de usuarios y conceda todos los permisos necesarios a ese grupo.

- Conceda estos permisos explícitamente a la cuenta de examen.

Para configurar y aplicar el permiso a un grupo de dispositivos que se van a examinar mediante una directiva de grupo, consulte Configuración de un grupo de dispositivos con una directiva de grupo.

| Requisitos de los dispositivos que se van a examinar | Descripción |

|---|---|

| Instrumental de administración de Windows (WMI) está habilitado | Para habilitar la instrumentación de administración remota de Windows (WMI):

|

| La cuenta de examen es miembro del grupo usuarios de Monitor de rendimiento | La cuenta de examen debe ser miembro del grupo Monitor de rendimiento Usuarios del dispositivo que se va a examinar. |

| Monitor de rendimiento grupo Usuarios tiene permisos "Habilitar cuenta" y "Habilitar remotamente" en el espacio de nombres WMI raíz/CIMV2 | Para comprobar o habilitar estos permisos:

|

| Monitor de rendimiento grupo Usuarios debe tener permisos en operaciones DCOM | Para comprobar o habilitar estos permisos:

|

Configuración de un grupo de dispositivos con una directiva de grupo

Una directiva de grupo le permitirá aplicar de forma masiva las configuraciones necesarias, así como los permisos necesarios para la cuenta de examen, a un grupo de dispositivos que se van a examinar.

Siga estos pasos en un controlador de dominio para configurar un grupo de dispositivos al mismo tiempo:

| Paso | Descripción |

|---|---|

| Create un nuevo objeto directiva de grupo |

|

| Habilitar instrumental de administración de Windows (WMI) | Para habilitar la instrumentación de administración remota de Windows (WMI):

|

| Permitir WMI a través del firewall | Para permitir la instrumentación de administración de Windows (WMI) a través del firewall:

|

| Concesión de permisos para realizar operaciones DCOM | Para conceder permisos para realizar operaciones DCOM:

|

| Conceda permisos al espacio de nombres WMI Root\CIMV2 mediante la ejecución de un script de PowerShell a través de la directiva de grupo: |

|

Ejemplo de script de PowerShell

Use el siguiente script de PowerShell como punto de partida para conceder permisos al espacio de nombres WMI Root\CIMV2 a través de la directiva de grupo:

Param ()

Process {

$ErrorActionPreference = "Stop"

$accountSID = "S-1-5-32-558" # Performance Monitor Users built-in group, please change or pass parameter as you wish

$computerName = "."

$remoteparams = @{ComputerName=$computerName}

$invokeparams = @{Namespace="root\cimv2";Path="__systemsecurity=@"} + $remoteParams

$output = Invoke-WmiMethod @invokeparams -Name GetSecurityDescriptor

if ($output.ReturnValue -ne 0) {

throw "GetSecurityDescriptor failed: $($output.ReturnValue)"

}

$acl = $output.Descriptor

$CONTAINER_INHERIT_ACE_FLAG = 0x2

$ACCESS_MASK = 0x21 # Enable Account + Remote Enable

$ace = (New-Object System.Management.ManagementClass("win32_Ace")).CreateInstance()

$ace.AccessMask = $ACCESS_MASK

$ace.AceFlags = $CONTAINER_INHERIT_ACE_FLAG

$trustee = (New-Object System.Management.ManagementClass("win32_Trustee")).CreateInstance()

$trustee.SidString = $accountSID

$ace.Trustee = $trustee

$ACCESS_ALLOWED_ACE_TYPE = 0x0

$ace.AceType = $ACCESS_ALLOWED_ACE_TYPE

$acl.DACL += $ace.psobject.immediateBaseObject

$setparams = @{Name="SetSecurityDescriptor";ArgumentList=$acl.psobject.immediateBaseObject} + $invokeParams

$output = Invoke-WmiMethod @setparams

if ($output.ReturnValue -ne 0) {

throw "SetSecurityDescriptor failed: $($output.ReturnValue)"

}

}

Una vez aplicada la directiva de GPO a un dispositivo, se aplicará toda la configuración necesaria y la cuenta de gMSA podrá acceder al dispositivo y examinarlo.

Configuración de un nuevo examen autenticado

Para configurar un nuevo examen autenticado:

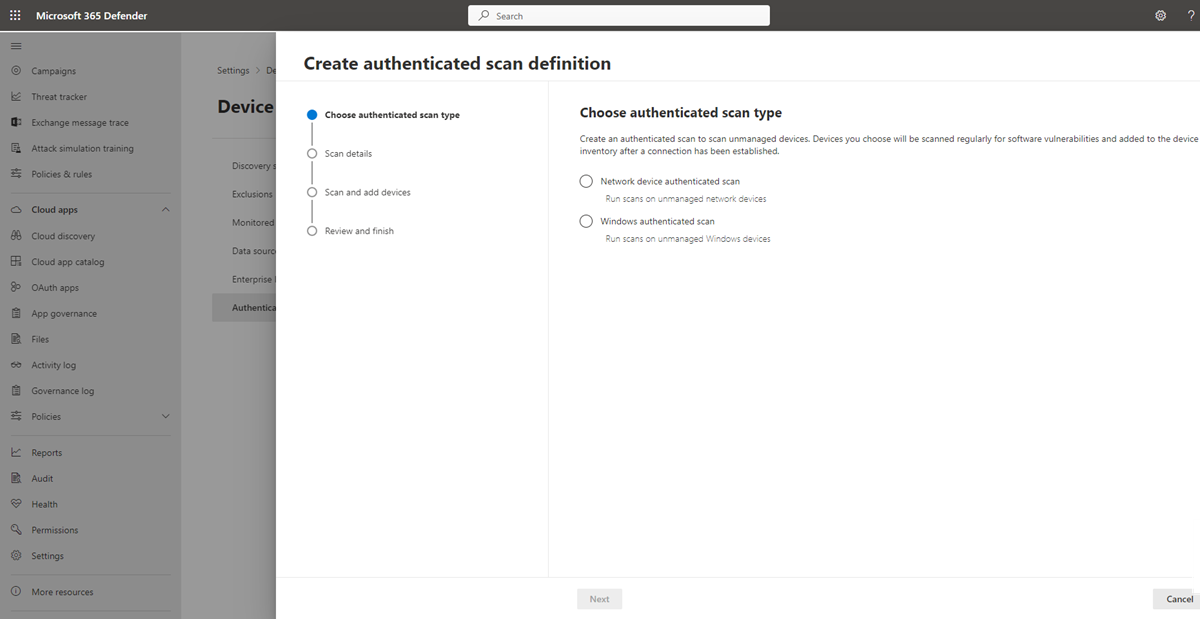

Vaya a Configuración Detección>>dedispositivos Exámenes autenticados en el portal de Microsoft Defender.

Seleccione Agregar nuevo examen , elija Examen autenticado de Windows y seleccione Siguiente.

Escriba un nombre de examen.

Seleccione el dispositivo de examen: el dispositivo incorporado que usará para examinar los dispositivos no administrados.

Escriba el destino (intervalo): intervalos de direcciones IP o nombres de host que desea examinar. Puede especificar las direcciones o importar un archivo CSV. La importación de un archivo invalidará las direcciones agregadas manualmente.

Seleccione el intervalo de examen: de forma predeterminada, el examen se ejecutará cada cuatro horas, puede cambiar el intervalo de examen o hacer que solo se ejecute una vez; para ello, seleccione "No repetir".

Elija el método de autenticación : hay dos opciones entre las que elegir:

- Kerberos (preferido)

- Negociar

Nota:

La opción Negotiate se reservará a NTLM en los casos en los que se produzca un error en Kerberos. No se recomienda usar NTLM, ya que no es un protocolo seguro.

Escriba las credenciales Administración de vulnerabilidades de Microsoft Defender usar para acceder de forma remota a los dispositivos:

- Uso de azure KeyVault: Si administra sus credenciales en Azure KeyVault, puede escribir la dirección URL de Azure KeyVault y el nombre del secreto de Azure KeyVault a los que accederá el dispositivo de examen para proporcionar las credenciales.

- Para el valor de secreto de Azure KeyVault, use los detalles de la cuenta gMSA en el formato Dominio; Nombre de usuario

Seleccione Siguiente para ejecutar o omitir el examen de prueba. Para obtener más información sobre los exámenes de prueba, consulte Examinar y agregar dispositivos de red.

Seleccione Siguiente para revisar la configuración y, a continuación, seleccione Enviar para crear el nuevo examen autenticado.

Nota:

Dado que el analizador autenticado usa actualmente un algoritmo de cifrado que no es compatible con los estándares federales de procesamiento de información (FIPS), el analizador no puede funcionar cuando una organización exige el uso de algoritmos compatibles con FIPS.

Para permitir algoritmos que no son compatibles con FIPS, establezca el siguiente valor en el Registro para los dispositivos donde se ejecutará el analizador: Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\FipsAlgorithmPolicy con un valor DWORD denominado Enabled y el valor de 0x0

Los algoritmos compatibles con FIPS solo se usan en relación con departamentos y agencias del Estados Unidos gobierno federal.

Examen autenticado de las API de Windows

Puede usar las API para crear un nuevo examen y ver todos los exámenes configurados existentes en su organización. Para obtener más información, consulte:

- Obtención de todas las definiciones de examen

- Adición, eliminación o actualización de una definición de examen

- Obtener todos los agentes de examen

- Obtención del agente de examen por identificador

- Obtención del historial de exámenes por definición

- Obtención del historial de exámenes por sesión

Artículos relacionados

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de